Множество систем безопасности на сегодня являются системами поиска совпадений (сигнатур) и моделей поведения уже известных угроз. Они бессильны против новых атак, на которые ещё нет сигнатур и патчей от производителя. Причем новые атаки, как правило, не имеют цели нанести заметного ущерба, а спроектированы для незаметного, скрытного выполнения вредных действий.

В данной статье будет рассмотрена анатомия проникновения вредоносного ПО в IT-инфраструктуры, а также решения Check Point, которые можно использовать, для защиты от такого рода атак.

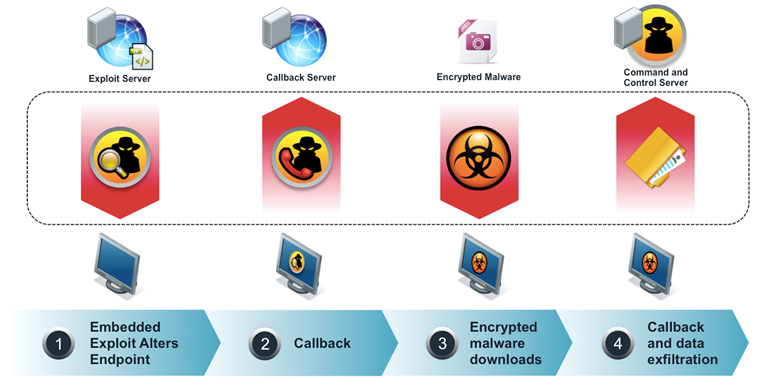

Итак, как же стадии проникновения атаки нулевого дня в IT-инфраструктуры?

1. Приходит электронное письмо определенному сотруднику с использованием направленного фишинга, которое содержит вложение (файл, архив), как правило Adobe Reader файл (т.к. наиболее уязвимое корпоративное приложение – Adobe Reader) или же MS DOC файл со вшитым эксплоитом под используемое приложение. Как только пользователь открывает его или выполняет предварительный просмотр, эксплоит уже начал действовать. Он выполняет переполнение буфера приложения, открывшего файл, и получает права локального администратора, подложив соответствующую команду на исполнение.

2. После этого вредоносный код производит исходящую коммуникацию (outbound callback) к управляющему серверу (Command&Control Server).

3. Имея информацию о установленном ПО и используемой жертвой ОС, происходит загрузка вредоносного кода методом wget с C&C сервера, как правило в зашифрованном виде и интегрированным в файл с jpg расширением, чтобы избежать удаления веб-шлюзом (в большинстве случаев загрузка .exe файлов запрещена корпоративной политикой).

4. Загруженный файл расшифровуется, устанавливается в системе и начинает выполнять эксфильтрацию данных, т.е. находить личные данные (логины, пароли, персональные файлы), корпоративные данные (счета, накладные и т.д.) и отсылать их по определенному адресу (как правило по шифрованному каналу)

5. Последний шаг – распространение и заражение других систем. Зная пароли от сервисов персональных коммуникаций (установив кейлоггер на скомпрометированой системе) можно от имени жертвы выслать вредоносные ссылки всем, кто с ней общается.

Все данные действия отображены на рис.1

Рис1. Процесс проникновения вредоносного ПО в IT-инфраструктуру

Определение атак нулевого дня и продвинутых стойких угроз

Давайте теперь рассмотрим, как решения компании Check Point обнаруживают такие попытки проникновения и какие ключевые факторы при анализе таких атак.

Начнем с рассмотрения задачи определения вредоносного ПО.

Как было рассмотрено ранее, изначально пользователю приходит вложение в почтовом сообщении с содержанием эксплоита. Как узнать, является ли вложение зараженным или нет?

Ответ – провести статический и, по надобности, динамический анализ всех документов и вложений в электронных письмах на содержание угроз.

Статический анализ заключается в проверке на соответствие сигнатурам антивируса Check Point.

Если в веб-объектах и документах не обнаружено угроз, они проверяются на подозрительность при помощи:

• эвристического анализа;

• проверке SNORT и YARA правилами;

• проверки наличия доверенной цифровой подписи документа;

Если документ оказался подозрительным, производится динамический анализ — запуск в эмулированной пользовательской среде, которая представляет собой виртуальную машину с предустановленными основными приложениями. Далее система Check Point наблюдает за поведением запущенного документа (создание дополнительных файлов, изменения ключей в реестре, установление коммуникаций с C&C-серверами).

Далее выносится вердикт о вредоносности документа. Если он оказался зараженным, то такой документ блокируется. Нет – пропускается пользователю.

Регламентируемая задержка при проверке статическим и динамическим анализом – до 2 минут.

Данное решение в Check Point представлено в двух видах:

• облачный сервис

• устройство на площадке заказчика

Сервис

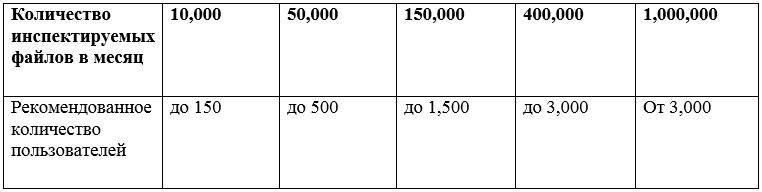

При подключении сервиса есть несколько типов квот, которые отображены в таблице 1.

Табл.1. Квотирование облачного сервиса инспекции почтовых вложений Check Point на содержание атак нулевого дня и APT-атак

Поддерживаемые платформы и операционные среды Check Point для подключения сервиса отображены в таблице ниже

Подключение данного сервиса не зависит от количества шлюзов Check Point в существующей IT-инфраструктуре.

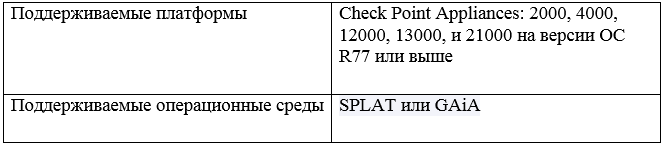

Устройство на площадке заказчика

Если же подключать облачный сервис нету желания по тем или иным причинам, можно взять устройство Check Point, специально предназначенное для этого.

Есть два устройства Check Point под эту задачу. Квотирование происходит тоже по количеству инспектируемых файлов в месяц. Количество пользователей – рекомендуемый параметр, но не столь важен, как количество файлов. Данные устройства и их параметры отображены на Рис.2.

Рис.2. Устройства Check Point для инспекции почтовых вложений на содержание атак нулевого дня и APT-атак

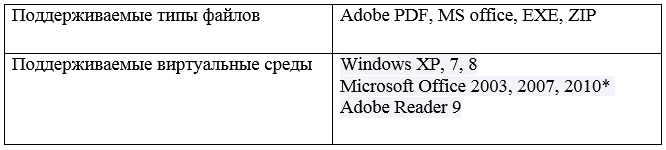

Как сервис, так и устройство, имеют одинаковые технические характеристики по типам инспектируемых файлов и поддерживаемых эмулированных операционных средах. Спецификация по данным параметрам представлена в таблице 2.

Табл.2. Поддерживаемые форматы файлов и виртуальные среды для инспекции почтовых вложений

Также есть тестовый онлайн сервис, с помощью которого можно проанализировать файл на наличие содержащегося вредоносного ПО и в положительном случае будет отображено его действия в эмулированной пользовательской среде. Данный сервис доступен по веб-ссылке ниже

threatemulation.checkpoint.com/teb/upload.jsp

Итог

Во всех случаях применяется эксплоит, который получает контроль над ПК жертвы и устанавливает исходящую сетевую коммуникацию к C&C-серверу, который далее передает вредоносное ПО, выполняющее самые разнообразные действия.

Заметить такие атаки крайне сложно, поскольку о них ещё не знают и почти все современные системы безопасности работают по принципу поиска совпадений и известных моделей поведения. Обнаружить в большинстве случаев тоже трудно, поскольку они явно не показывают своих действий, а незаметно отсылают данные злоумышленнику.