Сегодня мы продолжим разбираться с тем, как себя вести на первой встрече с системой мониторинга во время пентеста. На этот раз к нам в гости заглянул старина Zabbix.

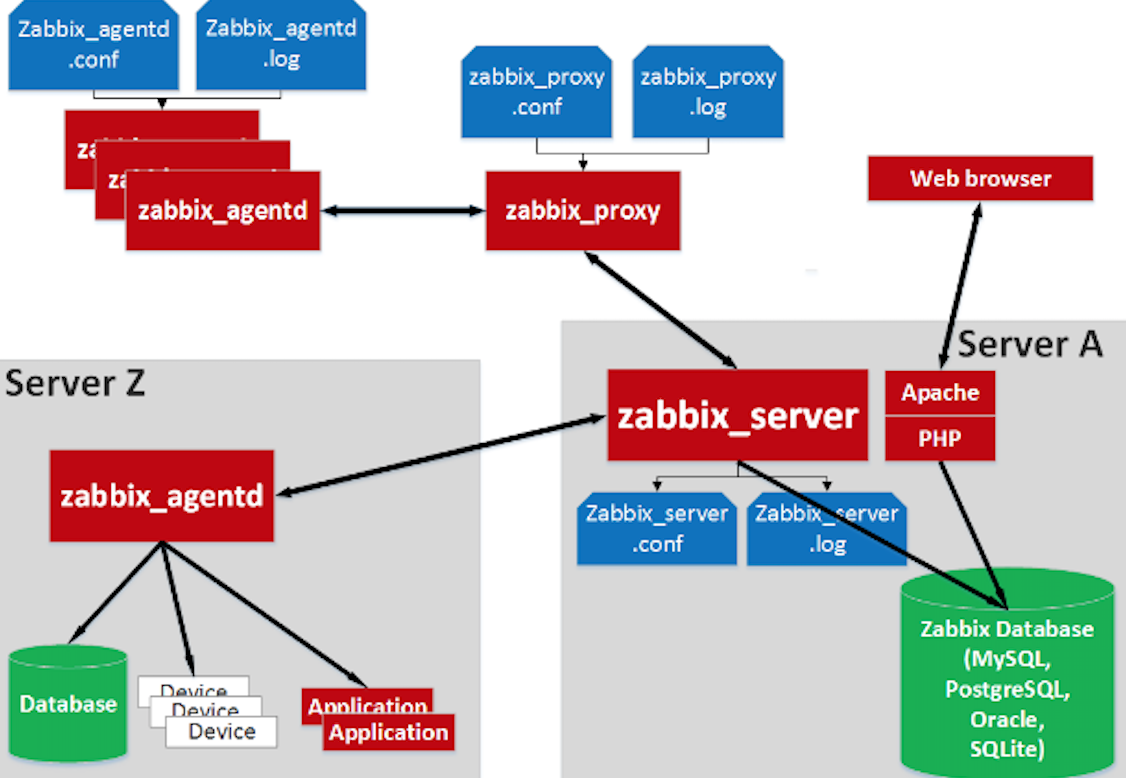

Как тут всё устроено

Со временем эта система мониторинга обзавелась большим колличеством пользователей и многочисленные форумы с радостью помогут разобраться во всех аспектах тонкой настройки данного ПО, однако коммьюнити редко помогает созданию безопасной конфигурации системы, об этих слабых сторонах сегодня и пойдет речь.

Заезжаем налегке

Не думаю, что вы удивитесь узнав о том, что не все системные администраторы поддерживают версии своих СМ в актуальном состоянии. Так что начнем с простого определения версии системы (для этого можно использовать один из этих скриптов 1 или 2). С определенной вероятностью вам не понадобится придумывать что-то дальше и вы сможете использовать один из хорошо проверенных эксплоитов для того, чтобы добиться цели.

Но думаю вы заглянули под кат не для того, чтобы читать про то, как пользоваться модулями Metasploit'a и вот, вы воодушевленный благими намерениями и исследовательским антуражем приходите делать свою работу, подключаетесь к Ethernet розетке и обнаруживаете свеженький, обновленный Zabbix. Не беда, разработчики системы подумали о вас и сделали передачу трафика между хостом и сервером в незашифрованном виде, так что если администратор не озаботился настройкой шифрования — пора вспомнить о старине arp spoofing. Детальное описание перехвата сессии администратора и закрепления на веб-интерфейсе описано здесь, так же все необходимые скрипты могут быть изучены тут.

We need to go deeper

Хорошо, вы уже скомпрометировали систему, однако знаете, что Zabbix обладает функционалом взаимодействия с наблюдаемыми агентами и уходить не попробовав захватить подсеть было бы непозволительной роскошью. В отличие от Nagios в Zabbix многие наши возможности ограничены конфигурационными файлами, которые не торопятся предоставлять нам возможность держать постоянный шелл на агенте, но сдаются только слабые и в обновленной версии нашей памятки доступно излагается о способах закрепиться в скомпрометированной системе и необходимом состоянии конфигов, для успешной эскалации на хосте вне зависимости от того имеем ли мы дело с Unix или Windows.

Как вы уже поняли, целью этой заметки было в очередной раз привлечь внимание всех пользователей систем мониторинга к проблеме их защищенности, а так же обратить их взгляд на наш Cheat Sheet по эксплуатации СМ. Работа на этом не заканчивается и в скором времени будут представлены новые исследования в этой области.

Благодарности

Хотелось бы поблагодарить Shodin за проделанную работу по исследованию системы мониторинга Zabbix (статья этого исследователя будет опубликована в нашем блоге в ближайшее время), без его вклада наша памятка была бы намного скуднее. Респект этим ребятам: sabotaged, ro421.

До скорых встреч!