Вчера стало известно, что правоохранительные органы США и Министерство юстиции сообщили о проведении специальной операции по выведению из строя ботнета Zeus Gameover. Эта последняя модификация универсального вредоносного банковского инструмента Zeus использует структуру P2P пиров для организации работы своего ботнета. Модификация появилась in-the-wild в середине 2011 г. получила название Gameover. В новой версии вредоносной программы авторы перешли на использование системы генерации доменных имен DGA и P2P, что существенно усложняет выведение из строя такого ботнета.

Об активности Zeus Gameover писали уже многие антивирусные и security-компании, финансовый ущерб пользователей от действий мошенников огромен и может исчисляться десятками и сотнями миллионов долларов. По оценке ФБР только с помощью модификации Gameover злоумышленникам удалось украсть более $100 млн. По информации KrebsOnSecurity — портала, который близко взаимодействует с правоохранительными органами, в операции «Tovar», по разрушению деятельности ботнета, участвовали ФБР, Европол, а также различные security-компании: CrowdStrike, Dell, Symantec, Trend Micro и McAfee.

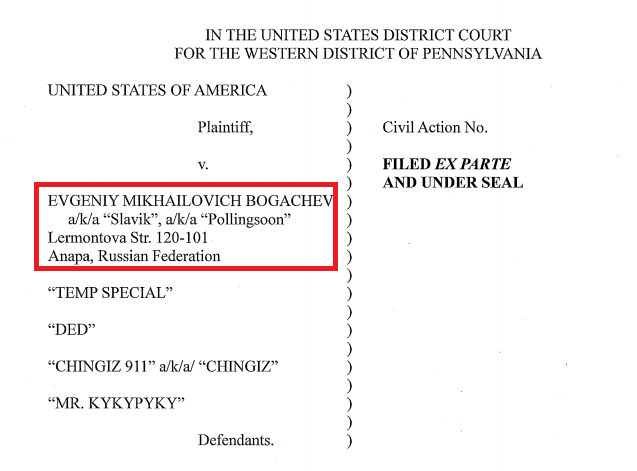

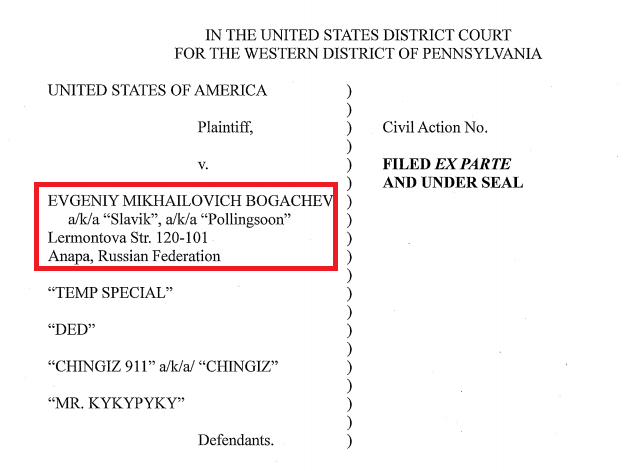

Кроме самой операции по выведению ботнета из строя, правоохранительные органы объявили в розыск предполагаемого автора оригинальной вредоносной программы Zeus, который уже давно получил широкую известность под псевдонимом Slavik. Им оказался выходец из РФ. Документы, связанные с гражданским иском, были выложены на официальном сайте.

Как отмечается в релизе FBI, упомянутом выше, проведенные исследования показали, что на компьютерах, зараженных Zeus Gameover, часто обнаруживалась другая опасная вредоносная программа, известная как Cryptolocker. Он получил известность как самый опасный вымогатель-шифровальщик, поскольку шифрует файлы пользователя и использует распределенную архитектуру для получения ключа расшифровки (ключ можно получить только от самих злоумышленников). За получение ключа и расшифровку файлов злоумышленники вымогали у пользователя деньги. Операция «Tovar» была направлена и на разрушение структуры Cryptolocker.

Об активности Zeus Gameover писали уже многие антивирусные и security-компании, финансовый ущерб пользователей от действий мошенников огромен и может исчисляться десятками и сотнями миллионов долларов. По оценке ФБР только с помощью модификации Gameover злоумышленникам удалось украсть более $100 млн. По информации KrebsOnSecurity — портала, который близко взаимодействует с правоохранительными органами, в операции «Tovar», по разрушению деятельности ботнета, участвовали ФБР, Европол, а также различные security-компании: CrowdStrike, Dell, Symantec, Trend Micro и McAfee.

Losses attributable to GameOver Zeus are estimated to be more than $100 million.

Кроме самой операции по выведению ботнета из строя, правоохранительные органы объявили в розыск предполагаемого автора оригинальной вредоносной программы Zeus, который уже давно получил широкую известность под псевдонимом Slavik. Им оказался выходец из РФ. Документы, связанные с гражданским иском, были выложены на официальном сайте.

Как отмечается в релизе FBI, упомянутом выше, проведенные исследования показали, что на компьютерах, зараженных Zeus Gameover, часто обнаруживалась другая опасная вредоносная программа, известная как Cryptolocker. Он получил известность как самый опасный вымогатель-шифровальщик, поскольку шифрует файлы пользователя и использует распределенную архитектуру для получения ключа расшифровки (ключ можно получить только от самих злоумышленников). За получение ключа и расшифровку файлов злоумышленники вымогали у пользователя деньги. Операция «Tovar» была направлена и на разрушение структуры Cryptolocker.