В мае этого года Управлением «К» МВД России при содействии компании Group-IB был задержан 32-летний житель Волгоградской области, обвиняемый в хищениях денежных средств у клиентов российских банков при помощи фальшивого приложения для интернет-банкинга, на деле оказавшегося вредоносной программой — Android-трояном. Ежедневно с его помощью у пользователей похищали от 100 000 до 500 000 руб., часть украденных денег для дальнейшего обналичивания и сокрытия мошеннической деятельности переводилась в криптовалюту.

Анализируя «цифровые следы» совершенных краж, специалисты Group-IB выяснили, что используемый в преступной схеме банковский троян был замаскирован под финансовое приложение «Банки на ладони», выполняющее роль «агрегатора» систем мобильного

банкинга ведущих банков страны. В приложение можно было загрузить все свои банковские карты, чтобы не носить их с собой, но при этом иметь возможность просматривать баланс карт на основе входящих SMS по всем транзакциям, переводить деньги с карты на карту, оплачивать онлайн-услуги и покупки в интернет-магазинах.

Заинтересовавшись возможностями финансового агрегатора, клиенты банков скачивали приложение «Банки на ладони» и вводили данные своих карт. Запущенный троян отправлял данные банковских карт или логины/пароли для входа в интернет-банк на сервер злоумышленникам. После этого преступники переводили деньги на заранее подготовленные банковские счета суммами от 12 000 до 30 000 руб. за один перевод, вводя SMS-код подтверждения операции, перехваченный с телефона жертвы. Сами пользователи не подозревали, что стали жертвами киберпреступников, — все SMS-подтверждения транзакций блокировались.

Текст: Павел Крылов, руководитель направления по развитию продуктов линейки

Secure Bank Group-IB

На данный момент «рынок» банковских Android-троянов является самым динамичным и быстрорастущим. Согласно отчету Group-IB за 2017 г., ущерб от вредоносных программ под ОС Android в России вырос на 136% по сравнению с предыдущим отчетным периодом — он составил $13,7 млн. Эта цифра перекрывает ущерб от троянов для персональных компьютеров на 30%.Основные схемы хищения через ДБО: почему антивирусы не работают

Криминалисты Group-IB выделяют семь распространенных схем хищений, которые используются киберпреступниками при атаках на системы дистанционного банковского обслуживания:

1) социальная инженерия;

2) переводы с карты на карту;

3) переводы через онлайн-банкинг;

4) перехват доступа к мобильному банкингу;

5) поддельный мобильный банкинг;

6) покупки с помощью Apple Pay и Google Pay;

7) хищение через SMS-банкинг.

Привычные средства антивирусной защиты практически бесполезны против таких схем хищений. Например, в случае использования социальной инженерии, когда клиент, попавший «на удочку», поверил мошеннику и самостоятельно перевел деньги на его счет (т.е. «хакнули» самого человека), или когда у жертвы выманивают реквизиты со стороннего устройства, антивирусы не помогают.

Последний эшелон защиты — антифрод. Большинство антифрод-систем сконцентрированы на анализе транзакционной информации либо данных, поступающих непосредственно на серверы банка (IP-адрес клиента, информация о его браузере, темп работы в веб-или мобильном приложении и т.п.). Если учитывать, что мошенничество как таковое — это некий процесс, включающий в себя не только момент проведения транзакции, но и этапы подготовки и

вывода денежных средств, становится очевидно, что транзакционные антифрод-системы «закрывают» лишь ограниченный спектр работы мошенников.

Аналитики Gartner выделяют пять уровней предотвращения мошенничества. Мы детально и на примерах проанализируем каждый из них:

1) анализ устройства пользователя (зараженные устройства, идентификация устройств);

2) мониторинг действий пользователя на уровне сессии (аномалии в работе пользователя: навигация, время, география);

3) поведенческий анализ пользователя в конкретном канале (какие действия совершаются в канале? каким образом (поведение)? кто их совершает?);

4) кросс-канальный анализ пользователей и их поведения (анализ поведения пользователей в разных каналах, корреляция данных);

5) анализ взаимосвязей между пользователями и аккаунтами (поведение на разных ресурсах, глобальный профиль клиента).

Первый уровень: анализируем устройство пользователя

Данный уровень предотвращения мошенничества включает в себя все технологии защиты устройства клиента (endpoint protection technologies), такие как антивирусы, токены для выработки электронной подписи, средства двухфакторной аутентификации, дополнительные средства идентификации устройства и т.п. К этому же уровню относятся биометрические средства идентификации по голосу, отпечатку пальца или лицу.

Одним из ярких примеров атак на системы ДБО являлась деятельность группировки Lurk, которая в конце своей «карьеры» в 2016 г. достигла довольно внушительных масштабов: на нее работали порядка 50 человек. Начав свой путь с автозалива для десктопных версий ДБО («толстый» клиент), в конце 2014 г. она реализовала этот способ хищения уже для интернет-банков («тонких» клиентов, которые не требуют установки на ПК пользователя), что существенно расширило сферу деятельности группировки. Клиент формировал платеж с одними реквизитами получателя, но в банк этот платеж попадал уже с измененными троянской программой реквизитами. Многие эксперты до сих пор признают этот тип атаки наиболее опасным, так как он позволяет непосредственно с устройства клиента манипулировать его поведением и данными на самом тонком уровне. Как это происходило?

Троян внедрялся непосредственно в браузер клиента и вносил изменения в его код прямо в памяти, что позволяло при посещении клиентом официального сайта банка перехватывать и модифицировать оригинальные HTML-страницы необходимым для мошенника образом даже при использовании HTTPS-соединения.

На рис. 1 приведен пример вредоносной инъекции, которая добавлялась трояном в код страниц. Строки, выделенные серым, — это URL, по которым данный скрипт взаимодействовал с командными серверами мошенника, куда пересылались логины/пароли, балансы и другая информация, а в ответ присылались платежные реквизиты мошенника для подмены в оригинальном платеже клиента.

Рис. 1 Скрипт, внедряемый трояном на оригинальную страницу интернет-банка в браузере клиента.

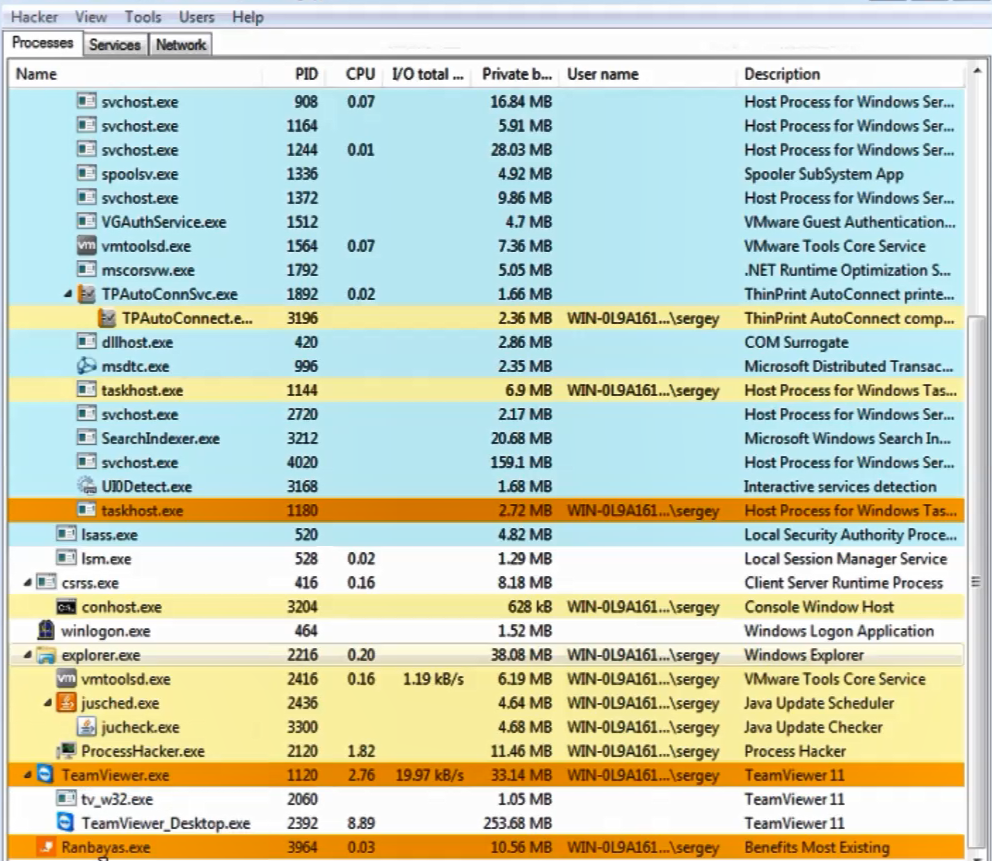

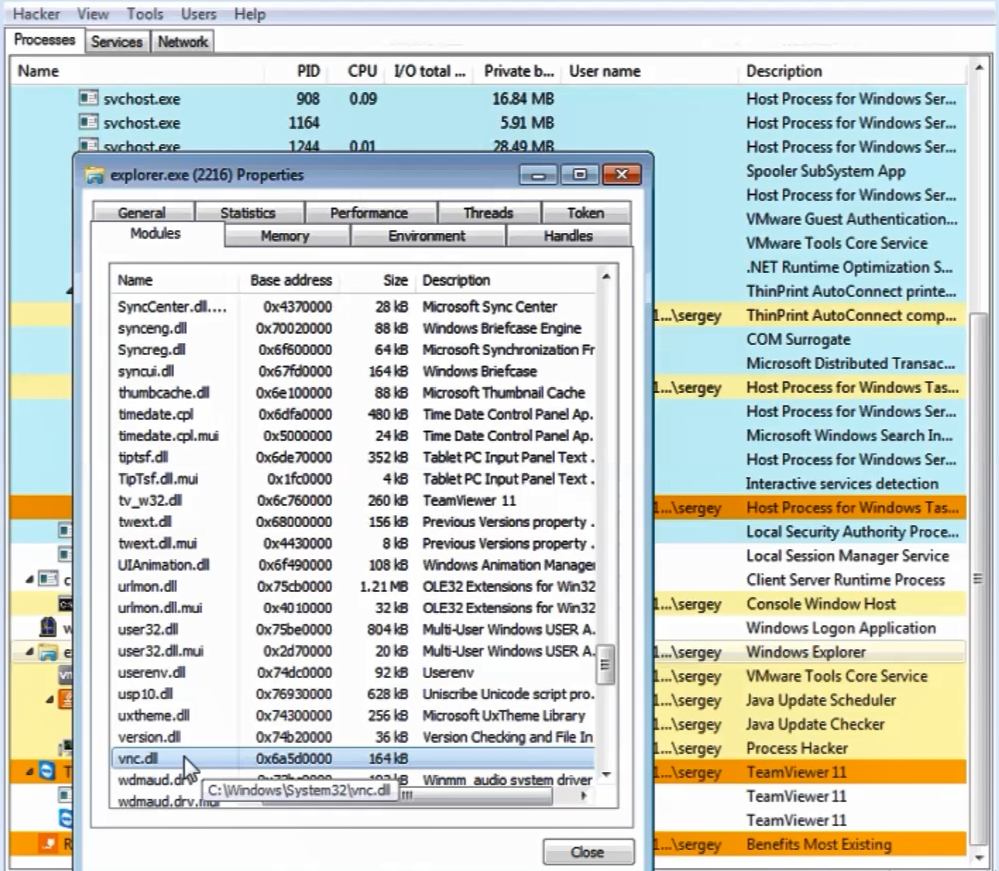

Менее изощренным, но эффективным способом хищения денежных средств является удаленное управление устройством клиента (рис. 2). После автоматизированного сбора с помощью keylogger-программы (дословно «перехватчик клавиш») всех необходимых логинов/паролей, PIN от токенов и т.п. мошенник через удаленное управление подключается к устройству клиента (рис. 3) и создает мошеннический платеж непосредственно с устройства клиента и от его имени.

Рис. 2. Пример интерфейса компьютера, зараженного трояном Ranbayas

Рис. 3. Внедрение программы удаленного управления VNC в Explorer

Так какие технологии предотвращения мошенничества существуют на первом уровне? Прежде всего те, которые позволяют эффективно выявлять удаленное управление при работе в системах ДБО с использованием нескольких независимых способов. При этом они не требуют установки дополнительного программного обеспечения на устройство клиента.

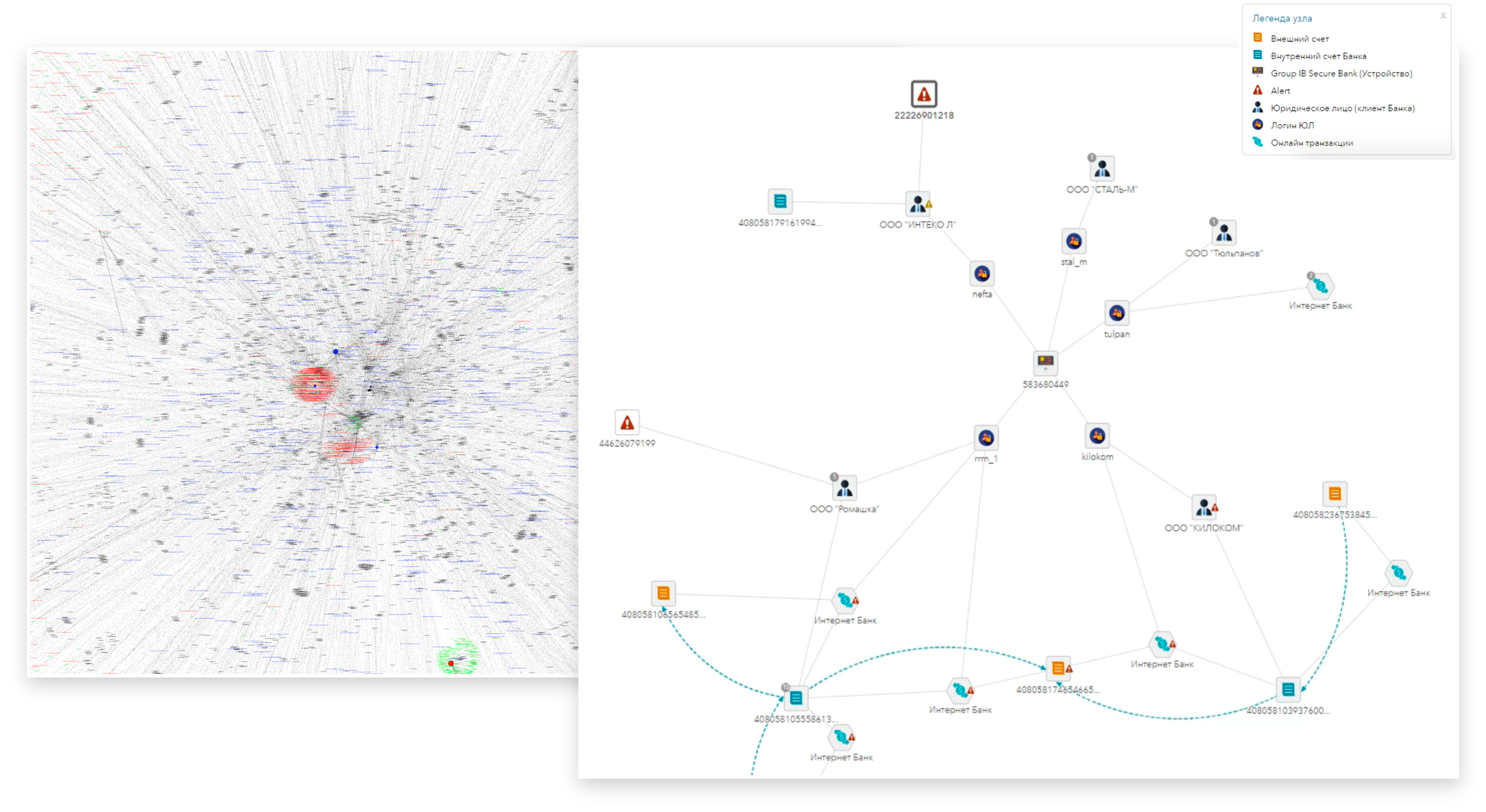

Также к разряду технологий на первом уровне относятся системы и решения, которые производят идентификацию устройства и пользователя. Это позволяет собирать и анализировать информацию об устройствах, используемых конкретным клиентом (слева на рис. 4 — фрагмент графа связей между учетными записями и используемыми ими устройствами). Например, появление неизвестного устройства у ранее известного нам клиента является важным фактором для принятия решения о приостановке платежа и проведении процедур дополнительного контроля.

Рис.4. Графические связи между учетными записями

На рис. 4 справа приведен другой пример идентификации устройства для проактивного выявления юридических лиц, предназначенных для отмывания денежных средств. В указанном примере сотрудники банка выявили с помощью финансового анализа фирму, которая занималась отмыванием денежных средств (нижняя часть графа справа). Дополнительно по идентификатору юридического лица можно получить идентификаторы устройств, которые им использовались (центр правого графа). И следом — все другие учетные записи, которые использовались с этих же устройств (верхняя часть правого графа) и с которых работал выявленный «отмывщик». Это очень хорошо укладывается в природу работы мошенников. У мошенника всегда есть в запасе компании, которые пока еще не были использованы для отмывания денег. Банку следует повысить внимание к операциям выявленных юридических лиц.

Второй уровень: проводим мониторинг действий пользователя

На этом уровне анализируется, что человек делает непосредственно в рамках сессии работы в ДБО или иной системе. На этом уровне мы можем выявить аномальное поведение пользователя или же типичные сценарии работы мошенника. В частности, такой анализ уже позволяет повысить эффективность выявления мошенничества с использованием социальной инженерии (т.е. когда мошенник использует доверчивость, неосторожность или неосведомленность пользователя, чтобы выманить у него информацию или вынудить его совершить действия, выгодные мошеннику).

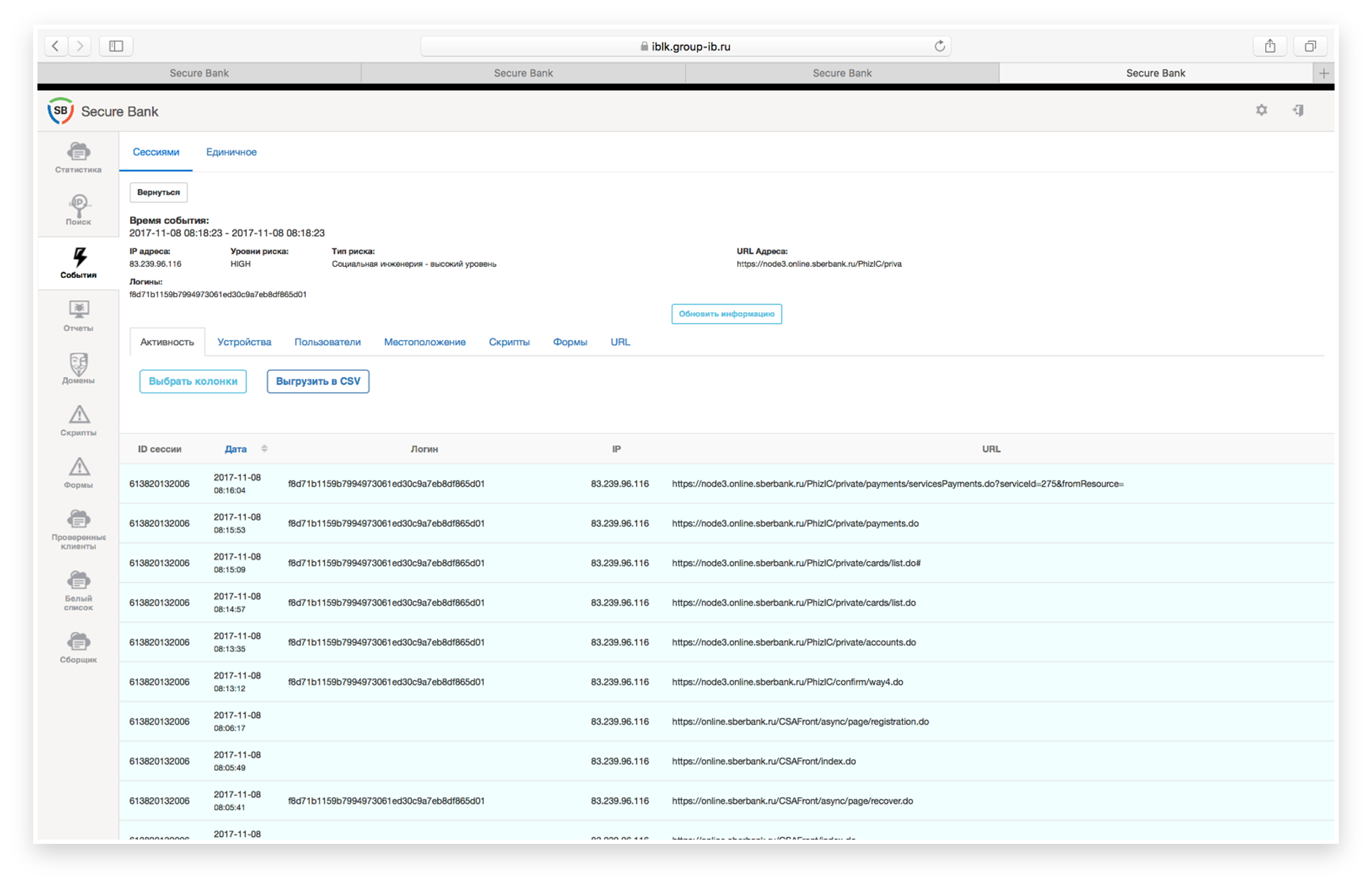

Например, распространенным случаем является выманивание реквизитов карты и SMS-кодов в процессе покупки дорогого товара через популярные сайты объявлений под предлогом внесения задатка. На самом деле мошенник использует эти данные для прохождения процедуры регистрации в ДБО и получения доступа к счетам жертвы. Реальный пример такого сценария представлен на рис. 5.

Рис. 5. Прохождение процедуры регистрации мошенника в ДБО и получение доступа к счетам жертвы.

Анализ последовательности шагов, совершаемых пользователем в ДБО, позволяет выявить описанный выше сценарий. В этом процессе учитываются результаты работы технологий первого уровня (анализ устройства пользователя): какое устройство использовалось, является ли оно типичным для данного клиента, поменялась ли география; учитывается время сессии и дополнительно — сценарий, который использует мошенник.

Это применимо и для других схем работы мошенников. Например, аналогичным методом выявляются некоторые сценарии работы «отмывщиков». Ясно, что только по поведенческим характеристикам можно отследить далеко не все кейсы отмывания денежных средств. Например, если компания занимается транзитом, то только одного анализа поведения — что человек делает в интернет-банкинге — будет недостаточно для того, чтобы понять, транзитный это платеж или стандартный. Но большинство кейсов все же четко дают понять, что происходит нечто аномальное и, скорее всего, данная активность — мошенническая.

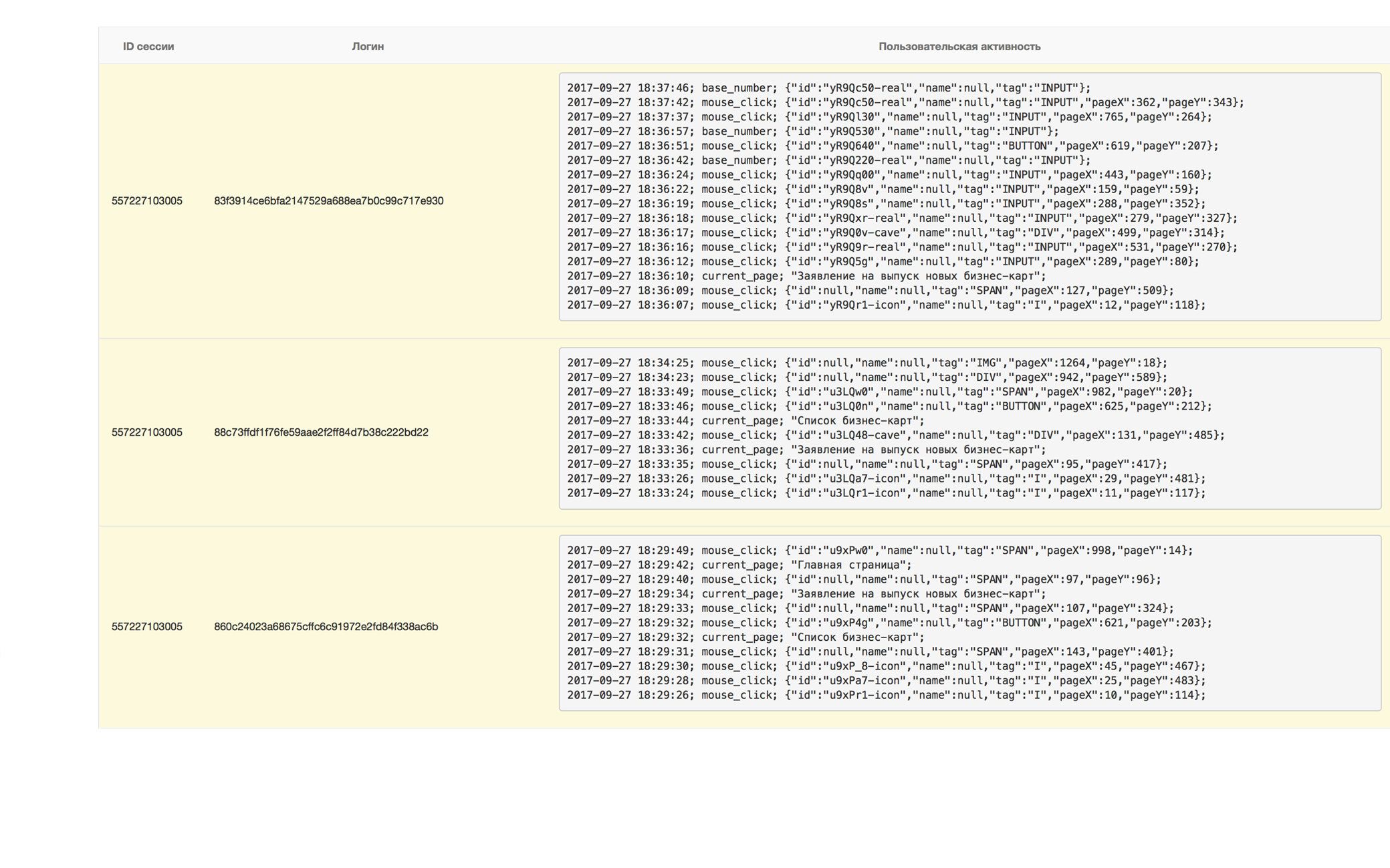

Рис. 6. Подготовка к реализации мошеннической схемы: вход более 100 юридических лиц с запросом на выпуск банковской карты.

Так, на рис. 6 справа представлен пример, когда с одного устройства осуществлен вход под более чем сотней учетных записей юридических лиц, единственная активность которых заключалась в запросе на выпуск банковской карты и расширение ее лимита. Как подтвердилось позже — таким способом готовилась база карточек для отмывания средств. Также ко второму уровню можно отнести проблему ботов. Если у заказчика не установлена никакая система защиты от ботов, то, как правило, очень примитивные боты (обращаются напрямую в API) совершают все необходимые действия (brutforce, password-check), минуя веб-приложение банка. Но существуют и более «умные» боты, используемые мошенниками для обхода антибот-защиты.

Такие боты имитируют работу пользователя. Часто для этого используются бот-сети. То есть работа ботов оказывается распределенной, а не сконцентрированной в каком-то конкретном хостинге. Такие боты выявляются по сценариям их работы на сайтах и характеру действий. Это плавно подводит нас к третьему уровню.

Третий уровень: анализируем поведение пользователя в конкретном канале

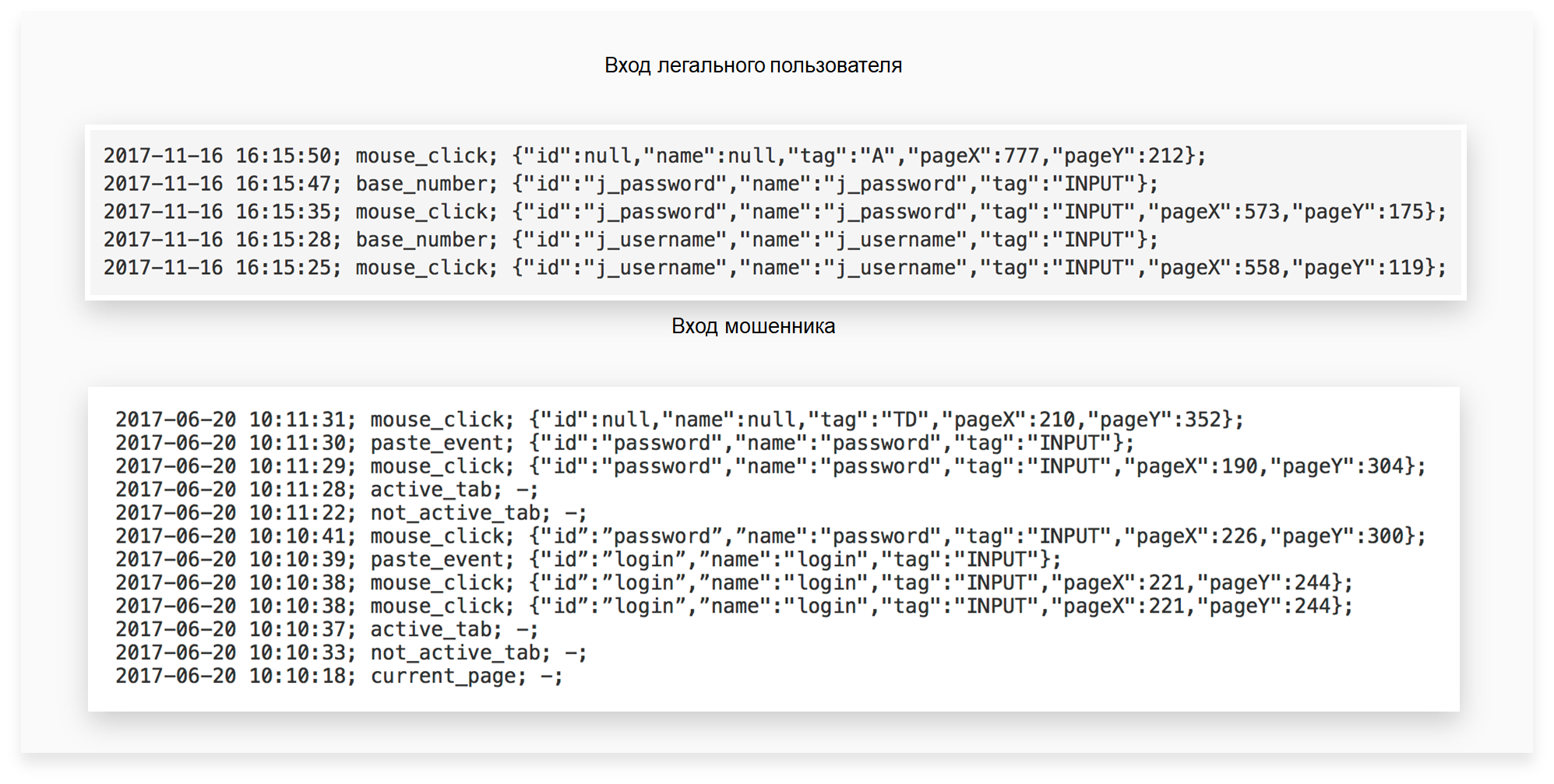

Если на втором уровне мы анализируем, что пользователь делает в системе, то на третьем уровне дополнительно анализируется, как пользователь совершает те или иные действия. Покажем это на реальном примере (рис. 7).

Рис.7. Сравнение работы в системе легального пользователя и мошенника: выявление нехарактерных и подозрительных действий

В верхней части рисунка видна последовательность действий легального пользователя. То есть он заходит на страницу для доступа в систему ДБО, использует верхнюю цифровую клавиатуру для ввода логина и пароля, далее нажимает «Войти». В нижней части рисунка представлен типичный вариант работы мошенника, который собрал каким-то образом логины и пароли, например с использованием подложных (фишинговых) сайтов или с помощью трояна. У него их целая база. Естественно, мошенник не перепечатывает полученные им данные, а копирует их из буфера обмена при входе в ДБО. И это отчетливо видно на скриншоте.

В дополнение к этому используются все методики анализа устройства и поведения пользователя, описанные на предыдущих уровнях. На этом уровне активно используются алгоритмы машинного обучения. Один из ярких примеров — применение таких биометрических технологий, как клавиатурный и курсорный почерки, учитывающие поведенческий характер и привычки работы пользователя в системе. На рис. 8 приведен сценарий применения клавиатурного почерка на странице авторизации пользователя, «захваченный» из системы Group-IB Secure Bank.

Рис.8. Сценарий применения клавиатурного почерка на странице авторизации пользователя.

На графике вдоль оси выделен накопленный почерк легитимного пользователя при вводе логина и пароля. Более заметные колебания характеризуют клавиатурный почерк мошенника. Видно, что клавиатурные почерки отличаются. Над графиками указаны две интегральные оценки различий между ними. Значения оценок превышают установленные пороги, что говорит о нетипичном для легитимного пользователя поведении.

Совокупность перечисленных технологий поведенческого анализа позволяет выявлять мошенничество, совершаемое с использованием социальной инженерии. Также эти технологии позволяют снизить количество ложных срабатываний транзакционных антифрод-систем. Например, с точностью 91% получилось отбросить 78% ложных срабатываний транзакционной антифрод-системы по случаям социальной инженерии, что существенно высвобождает внутренние ресурсы банка, в том числе от массы звонков раздраженных клиентов.

Четвертый уровень: реализуем кросс-канальный анализ пользователей и их поведения

На четвертом уровне применяются технологии анализа и корреляции данных о поведении пользователя на его устройствах при работе через различные каналы взаимодействия с банком.

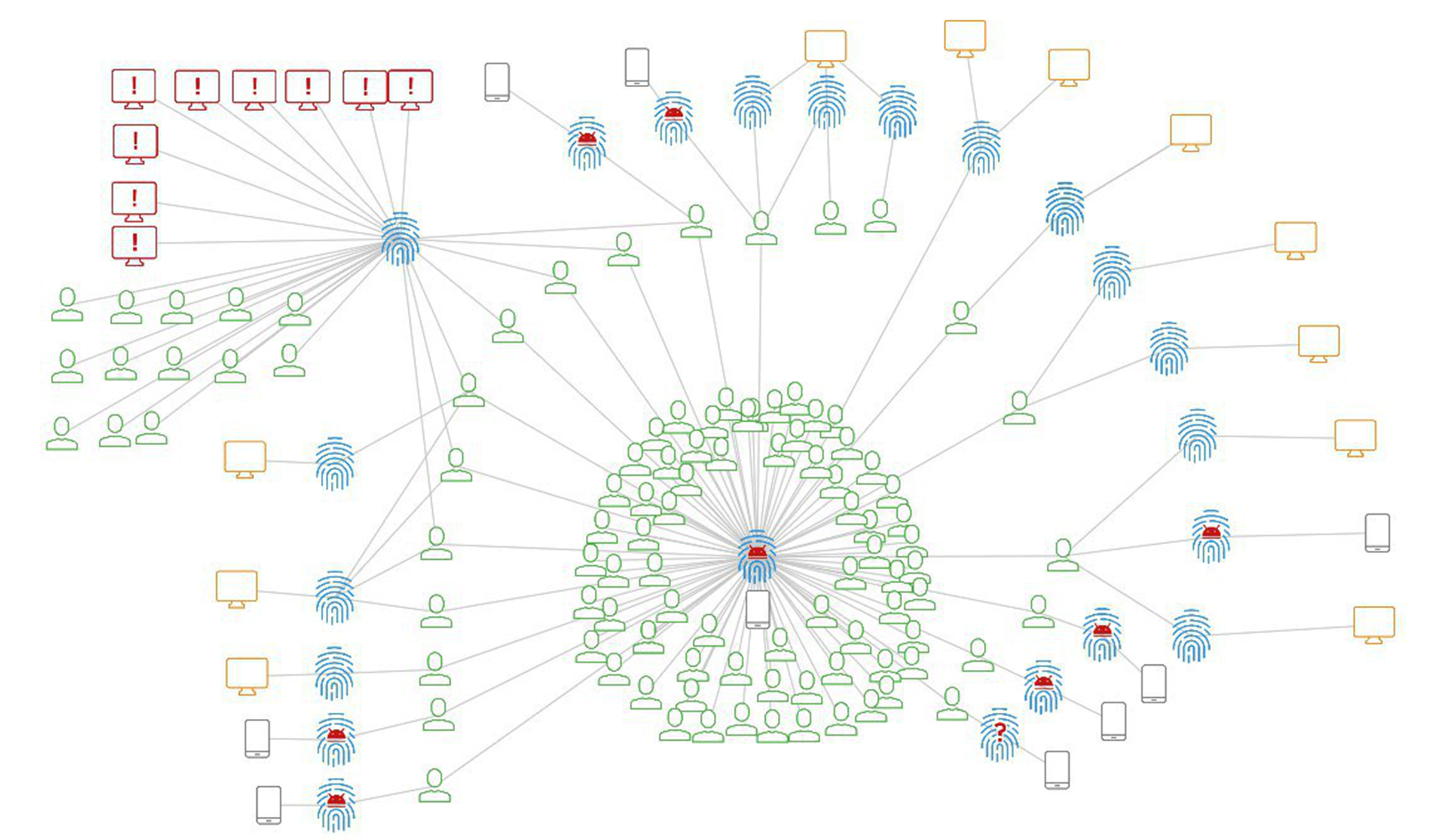

Насколько это эффективно — продемонстрируем на одном из реальных случаев, графические связи по которому изображены на рис. 9.

Рис. 9. Графические связи, показывающие работу пользователя с различными устройствами, среди которых есть и устройство мошенника.

Изначально мошенник был обнаружен на мобильном устройстве. Он использовал мобильный троян для сбора логинов и паролей, реквизитов платежных карт и перехвата SMS-подтверждений от банка для проведения несанкционированных платежей. Анализ связей между учетными записями и используемыми ими устройствами позволил обнаружить мобильное устройство мошенника, которое изображено в центре и внизу рисунка в облаке учетных записей. Как вы можете видеть, только часть скомпрометированных учетных записей ранее работала через мобильное приложение. Другая существенная часть выявленных учетных записей ранее использовалась в интернет-банкинге. Позже выяснилось, что для их компрометации этот же мошенник применял методы социальной инженерии. Также идентифицировано и устройство мошенника, которое он использовал для доступа в интернет-банк жертв. Их группа выделяется в верхней левой части рисунка.

Мошенник стирал историю браузера после последовательного использования от 3 до 8 учетных записей, пытаясь замести следы своей работы. Но все устройства имели один и тот же цифровой отпечаток (вспоминаем уровень 1). Именно через это устройство мошенника были выявлены и другие жертвы. Более того, через этот анализ связей всплыл случай, когда мошенник, применяя методы социальной инженерии, «развел» жертву на получение экспресс-кредита с последующей кражей выданных кредитных средств.

На этом примере можно подвести следующие итоги:

- во-первых, кросс-канальный анализ попыток хищений с использованием мобильных троянов позволил выявить и предотвратить попытки хищений, которые никак не связаны со зловредным кодом, а совершаются с использованием социальной инженерии;

- во-вторых, он же помог построить полную картину работы мошенника и предупредить хищения у всей клиентской базы независимо от канала дистанционного банковского обслуживания;

- в-третьих, мы получили больше данных для дальнейшего расследования.

Именно поэтому, если сейчас банковских троянов под десктопные компьютеры или iOS крайне мало или они даже отсутствуют, необходимо протоколировать и коррелировать работу пользователей через эти каналы, так как это позволяет на порядок шире видеть общую картину работы пользователей и, как следствие, повышать эффективность противодействия мошенничеству.

Пятый уровень: анализируем взаимосвязи между пользователем и аккаунтами

Пятый уровень является продолжением четвертого уровня, то есть анализ данных о поведении пользователя и его устройств осуществляется не только в рамках одного конкретного банка, а шире — между банками, электронной коммерцией, офлайн-операциями и т.д. Это самый сложный, но вместе с тем самый мощный уровень противодействия мошенничеству, поскольку он позволяет не только остановить однотипные действия мошенников в разных организациях, но и предотвратить общую цепочку действий мошенника, которую он проводит через разные организации.

Рис. 10. Пример мошеннических действий в Банке А: весь пул учетных записей и устройств может быть проанализирован в других банках (Банк В)

Например, одни и те же мошенники занимаются отмыванием денег. Несмотря на то что они меняют юридические лица, которыми манипулируют, они работают с одного и того же арсенала компьютеров и другого оборудования. Если мошенническая деятельность была выявлена в одном банке (на рис. 10 Банк А), то весь пул учетных записей и устройств может быть проанализирован в других банках (на рис. 10 Банк B). Этот анализ в свою очередь может выявить новые учетные записи, новые регистрационные данные юридических лиц, другие их устройства и далее использоваться повторно среди банков, выявляя все больше деталей с каждой итерацией и полную структуру работы мошенников. Отметим, что описанный синергетический эффект работает и в отношении других схем и видов мошенничества.

К этому уровню также относятся технологии и платформы киберразведки (Threat Intelligence), которые позволяют получить как стратегические знания о том, к чему готовится мошенник, так

и тактические данные о том, что он уже совершил относительно тех или иных пользователей. В последнем случае, если системы защиты организации пропустили выявленные инциденты, это дает возможность не только предпринять опережающие действия относительно уже скомпрометированных данных, но и настроить свои защитные системы на реагирование против новой угрозы.

В заключение добавим, что каждый уровень защиты плавно вытекает один из другого. Благодаря этому, применяя все пять уровней предотвращения киберпреступлений в сфере ДБО, банки получат максимально эффективную защиту от внешних и внутренних вредоносных воздействий.Материал опубликован в журнале «Расчеты и операционная работа в коммерческом банке», No3 (145)\ 2018.