Изображение: Green Mamba, CC BY-ND 2.0

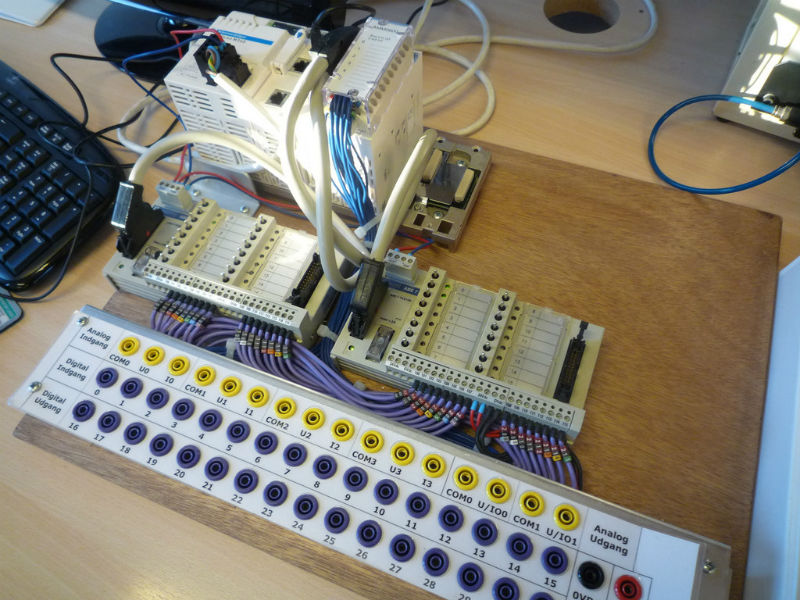

На прошедшей в Лондоне конференции BSides исследователи из английской компании INSINIA рассказали о том, что им удалось создать устройство для проведения локальных атак на SCADA-системы.

Если этот гаджет подключить к ИТ-инфраструктуре предприятия, он сможет собирать информацию об устройстве сети, а также отправлять команды контроллерам промышленного оборудования для остановки технологических процессов.

Взлом завода и четыре строки кода

Устройство представляет собой микроконтроллер на Arduino. Если его физически установить в инфраструктуру, гаджет быстро сканирует сети с целью поиска подключенных к ним контроллеров (PLC). В дальнейшем он может отправлять команды контроллерам, в том числе и для остановки оборудования. По словам исследователей, для «прерывания промышленного процесса нужно всего четыре строки кода».

При этом, в случае возникновения такой атаки простой перезагрузкой целевой системы проблему не решить — ведь зловредное устройство может отключать оборудование повторно до своего обнаружения.

Можно ли защититься

Установить сам факт подобной атаки, когда злоумышленник с доступом к инфраструктуре, устанавливает зловредное устройство, обычно очень сложно. Обнаружить такое несанкционированное подключение без автоматизированных средств мониторинга почти невозможно.

В результате, для персонала промышленного объекта, последствия атаки будут выглядеть странными неполадками, на поиск источника которых может уйти крайне много времени на протяжение которого система будет простаивать.

В четверг, 12 июня в 14:00, в рамках бесплатного вебинара Positive Technologies эксперт по информационной безопасности промышленных систем Роман Краснов расскажет о том, как для обеспечения защиты АСУ ТП использовать продукт компании PT ISIM. Система была переработана, например, в ней появился компонент PT ISIM netView Sensor, который облегчает решение ежедневных задач специалистов по ИБ АСУ ТП, вроде мониторинга сети, контроля ее состава и конфигурации узлов, управления событиями и инцидентами.

Для участия в вебинаре необходима регистрация.