Привет! Меня зовут Антон Карпов, в Яндексе я руковожу службой информационной безопасности. Недавно передо мной встала задача рассказать школьникам — студентам Малого ШАДа Яндекса — о профессии специалиста по безопасности. Я решил, что вместо скучной теории, которую и так можно прочитать в учебниках (да и что расскажешь за одну лекцию!), лучше рассказать историю компьютерной безопасности. На основе лекции я подготовил этот короткий рассказ.

Как ни крути, а информационная безопасность у многих прочно ассоциируется с хакерами. Поэтому и рассказать я хочу сегодня про хакеров и их историю. В наши дни под хакером понимается злоумышленник, который делает что-то нелегальное, взламывает какие-то системы с материальной выгодой для себя. Но это далеко не всегда было так.

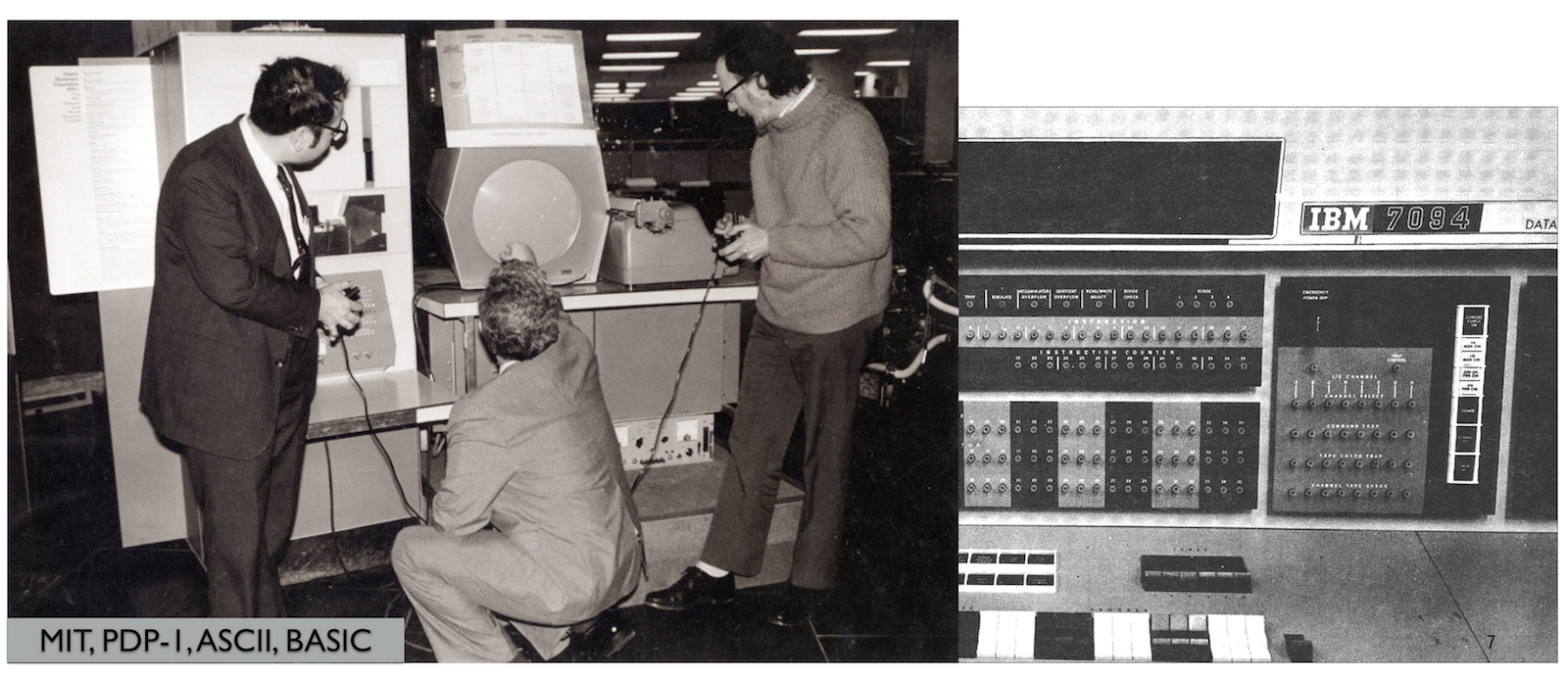

Вернемся на полвека назад, в 1960-е годы, когда ЭВМ постепенно стали проникать в нашу жизнь. Хакерство началось еще тогда, с попыток использовать технику не по назначению. Например, чтобы запустить на ней тобой же написанную игру. В те времена понятие «хакер» — это очень увлеченный человек, пытающийся сделать с системой что-то нестандартное. Доступ к компьютерам ведь был в основном у сотрудников университетов, причем процессорного времени каждому выделялось не так уж много. Тебе, буквально, позволялось поработать с вычислительной машиной всего несколько часов в неделю, по строгому расписанию. Но даже в таких условиях людям удавалось выкраивать время на эксперименты. Хакерам того времени было интересно не просто решить какую-то вычислительную задачу, они хотели понять, как устроена и работает машина. Культура хакерства вышла из очень увлеченных людей.

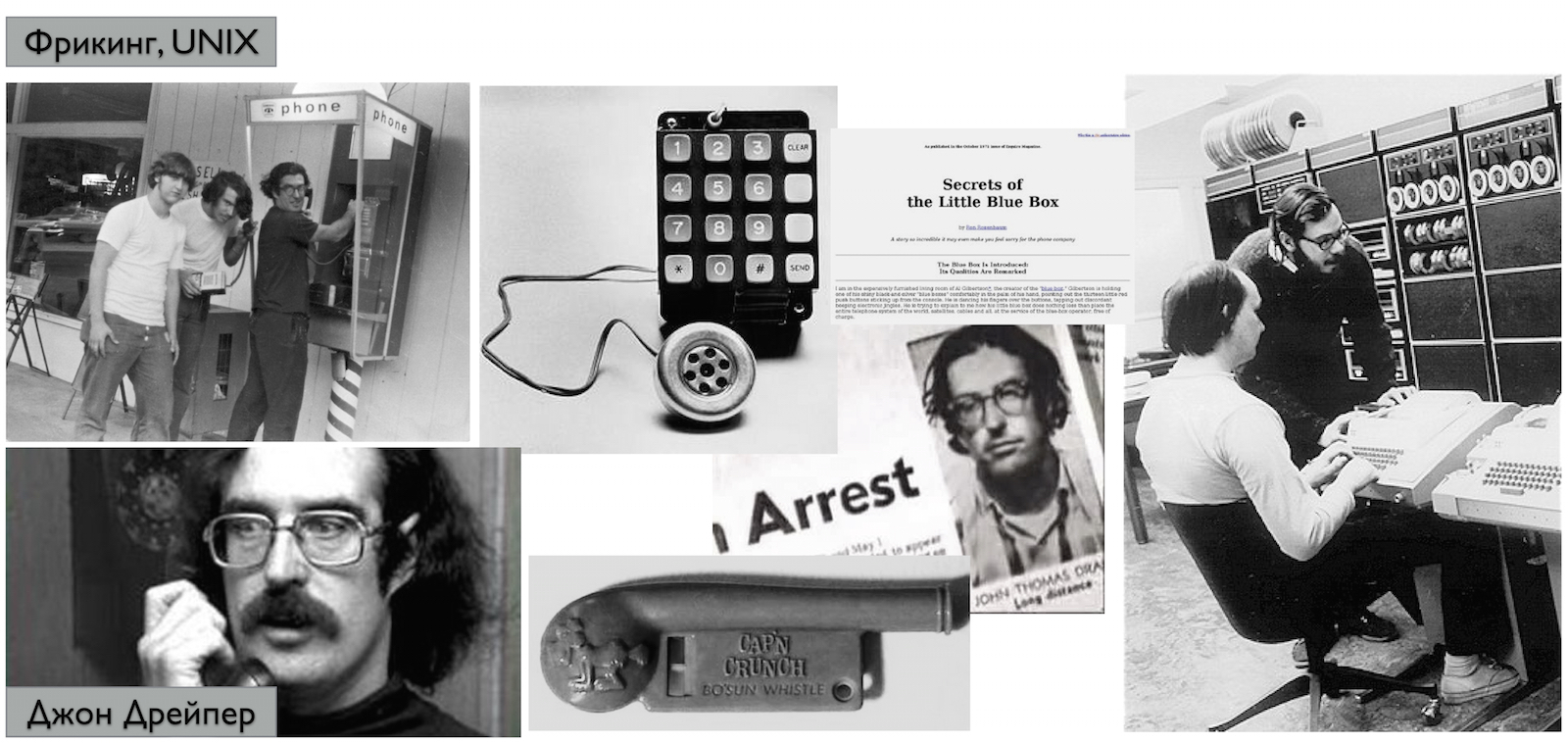

В 70-е хакерство окончательно сформировалось как попытка «поиграть» с информационной системой, обходя ее ограничения. Интернета тогда еще не было, но уже была телефония. Поэтому появилось такое явление как фрикинг. Отцом фрикинга считается Джон Дрейпер, известный под ником «Капитан Кранч». Однажды он нашел в пачке кукурузных хлопьев «Captain Crunch» подарок — свисток. Телефонные линии в то время были аналоговыми и телефонные аппараты общались друг с другом посредством обмена тоновыми сигналами. Оказалось, что тональность обнаруженного Дрейпером свистка совпадает с тоном, используемым телефонным оборудованием для передачи команд. Фрикеры (так назвали энтузиастов «игр» с АТС) стали при помощи свистков эмулировать систему команд и бесплатно дозванивались из уличных телефонов в соседние города и штаты. Следующим шагом стало создание «blue box» — аппарата, эмулировавшего все те же тоновые команды. Он позволял не только дозваниваться до нужных номеров, но и пользоваться секретными служебными линиями. Подав сигнал на частоте 2600 Гц можно было перевести телефонные системы в административный режим и дозвониться на недоступные обычному человеку номера, например в Белый Дом. Развлечение продолжалось до конца 80-х, когда популярной газете была опубликована большая статься о «blue box», которая привлекла к фрикерам внимание полиции. Многие фрикеры, в том числе и сам Дрейпер, были арестованы. Позже все же удалось разобраться, что делали они это все не ради денег, а скорее из спортивного интереса и баловства. В то время в уголовном кодексе просто не существовало никаких статей, относящихся к мошенничеству с информационными системами, так что вскоре все фрикеры были отпущены на свободу.

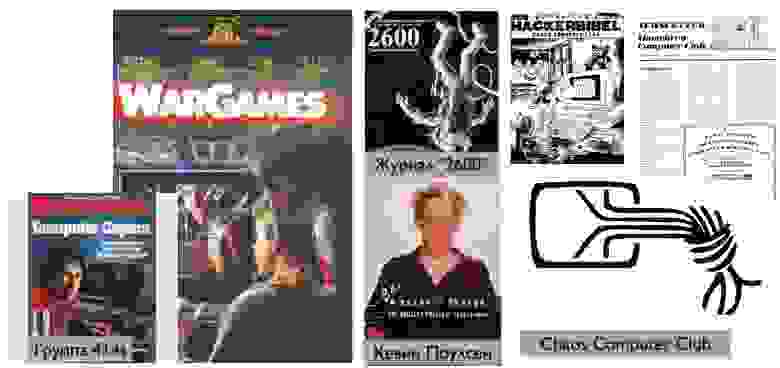

В 80-е годы слово «хакер» впервые получило негативный оттенок. В сознании людей уже стал формироваться образ хакера как человека, который может делать что-то незаконное для получения прибыли. В 1983 году на обложке Newsweek появился один из основателей хакерской группы «414s», ставшей известной благодаря серии взломов серьезных компьютерных систем. У хакеров появляются и собственные журналы и другие способы обмена информации.

В эти же годы власти западных стран начинают формировать законы, связанные с компьютерной безопасностью. Впрочем, масштаб, конечно, не идет ни в какое сравнение с сегодняшним днем. Так, много шума случилось вокруг дела Кевина Поулсена, который, благодаря своим фрикерским навыкам, первым дозвонился в эфир радиостанции KIIS-FM, что позволило ему выиграть автомобиль Porsche в рамках проходящего конкурса. По сравнению с современными атаками, которые позволяют уводить со счетов миллионы долларов — это просто мелочь, но тогда эта история вызвала очень большой резонанс.

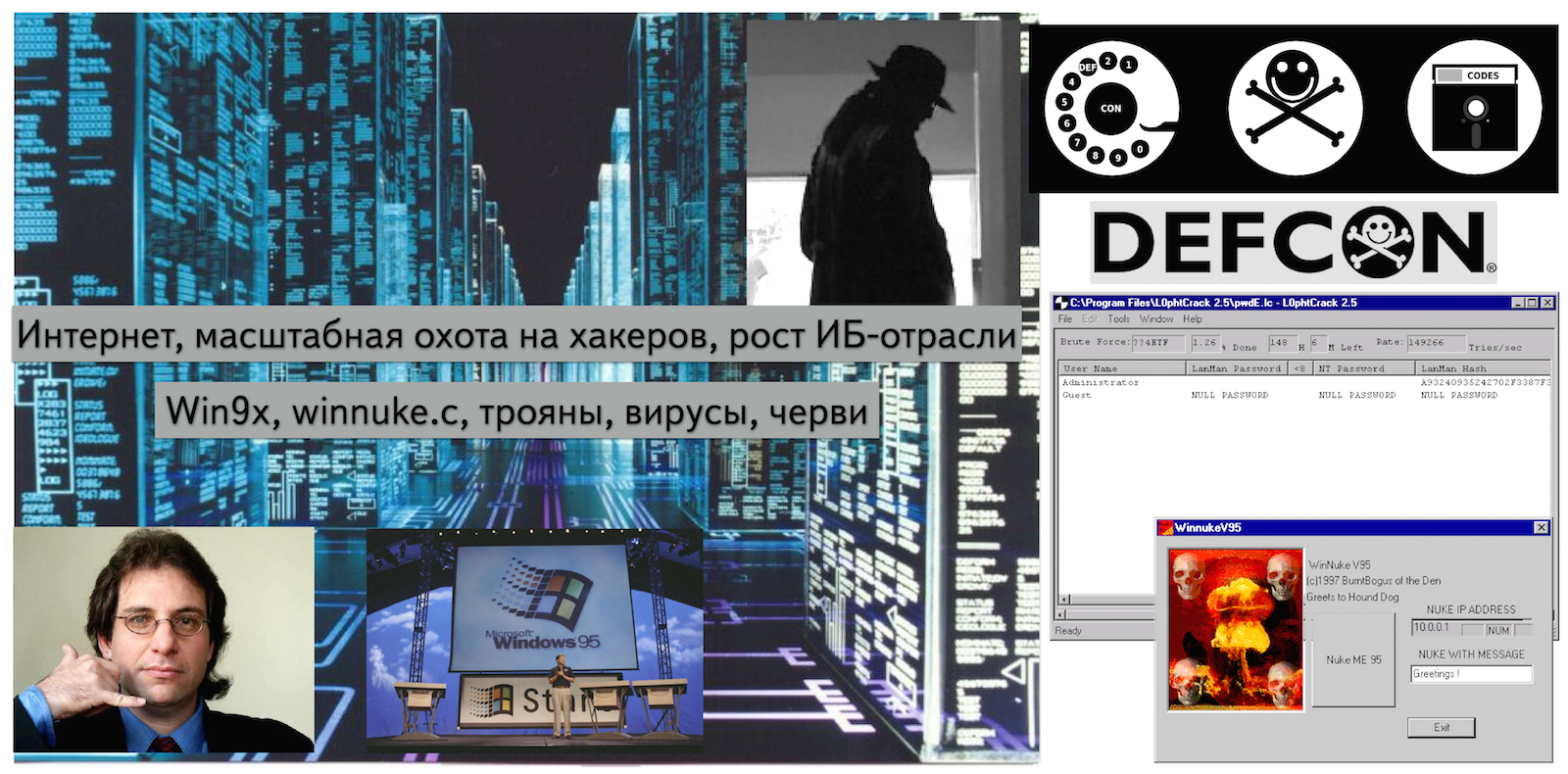

Девяностые – это эра активного развития интернета, в это же время за хакерством окончательно закрепляется криминальный оттенок. На протяжении девяностых дважды был осужден один из самых знаменитых хакеров двадцатого века — Кевин Митник, взломавший внутреннюю сеть компании DEC. Персональные компьютеры уже стали относительно доступны простым людям, при этом о безопасности никто особенно не задумывался. Появлялось огромное количество готовых программ, с помощью которых можно было взламывать пользовательские компьютеры, не имея каких-то серьезных технических навыков и способностей. Чего стоит только известная программа winnuke, которая позволяла отправить Windows 95/98 в «синий экран» путем отправки одного-единственного IP-пакета. Вообще, девяностые считаются золотыми годами темных хакеров: возможностей для мошенничества полно, компьютерные системы соединены через интернет, а серьезных механизмов безопасности в массовых ОС в эти годы еще нет.

Еще одна отличительная особенность девяностых — огромное количество голливудских фильмов «про хакеров» как иллюстрация того факта, что взлом компьютерных систем постепенно становится «обыденной диковинкой» для широких масс. Помните, почти в каждом таком фильме обязательно фигурировал какой-нибудь вирус, который взрывал мониторы ;). Может быть, именно из-за киноиндустрии у пользователей в голове сложился стереотип «безопасность — это вирусы», что, конечно, помогло многим антивирусным компаниям сделать свое состояние.

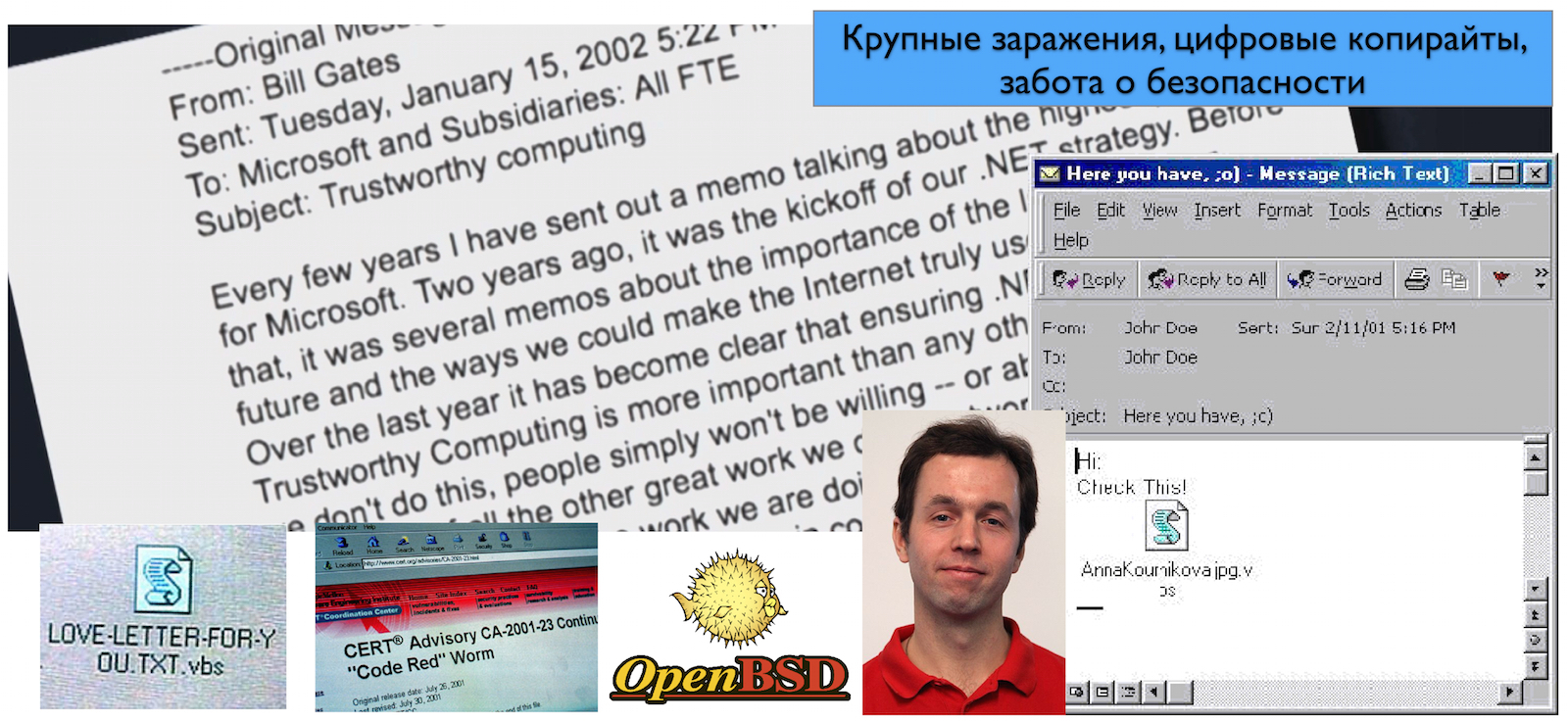

В 2002 году Билл Гейтс написал своим сотрудникам в компании «Микрософт» письмо о том, что ситуацию нужно исправлять, и пора начинать разрабатывать ПО с оглядкой на безопасность. Данная инициатива получила название «Trustworthy computing», и развивается она до сих пор. Начиная с Windows Vista эта идея начала воплощаться в жизнь. Количество уязвимостей в ОС от «Микрософт» заметно снизилось, эксплойты под них все реже появляются в публичном доступе. Как ни удивительно это звучит, но с точки зрения подхода к безопасности последние версии Windows гораздо надежнее других распространенных операционных систем. Так, в OS X только в последнее время стали появляться механизмы, которые затрудняют эксплуатацию уязвимостей.

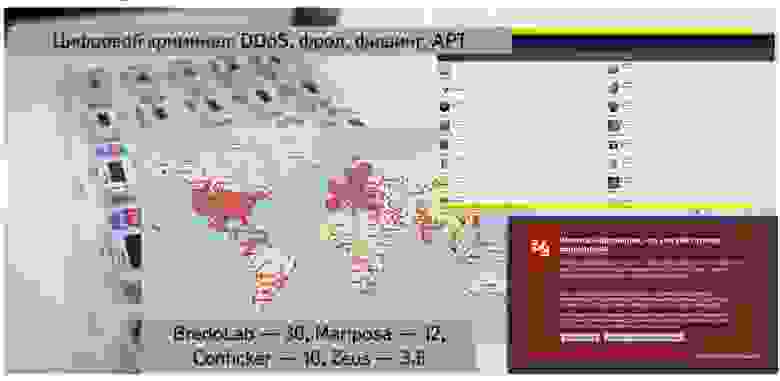

Нулевые годы нашего века. Цифровой криминал выходит на новый уровень. Каналы связи стали толще, стало проще совершать массированные DDoS-атаки. Никто уже не занимается взломом компьютерных систем просто ради удовольствия, это многомиллиардный бизнес. Расцветают ботнеты: огромные системы, состоящие из миллионов зараженных компьютеров.

Другой характерной особенностью последнего десятилетия является тот факт, что фокус атакующего сместился на пользователя, на его персональный компьютер. Системы становятся сложнее, современный браузер — это уже не просто программа, которая умеет рендерить HTML, показывать текст и картинки. Это очень сложный механизм, полноценное окно в интернет. Почти никто уже не пользуется отдельными мессенджерами и почтовыми клиентами, все взаимодействие с интернетом происходит именно через браузер. Неудивительно, что один из основных методов заражения пользователей в наш дни — drive-by-downloads — происходит как раз при помощи браузера. Конечно, в современных браузерах стали появляться механизмы борьбы с этим, пользователей стараются предупреждать, что посещаемый сайт может быть опасен. Но браузер по-прежнему остается одним из основных посредников при заражении пользовательских машин.

Еще один большой канал распространения вредоносных программ — мобильные устройства. Если в официальных магазинах приложений программы хоть как-то проверяют на вредоносность, то из неофициальных источников можно занести на свой девайс практически все, что угодно. Да и вообще безопасность мобильных устройств сейчас — довольно молодая и немного сумбурная отрасль, что связано с той скоростью, с которой современные мобильные платформы ворвались в нашу жизнь.

Давайте подведем итог о том, что такое хакерство сегодня, и что нам стоит ожидать в ближайшем будущем. В начале двухтысячных, если обнаруживалась какая-нибудь уязвимость в Windows, практически сразу в свободном доступе появлялся эксплойт, который позволял получить контроль на пользовательским компьютером. Тогда над монетизацией уязвимостей практически не задумывались. Конечно, были программы, которые воровали данные пользователей, уводили компьютеры в ботнеты, но сами уязвимости, приводящие к компрометации компьютера, было относительно просто эксплуатировать, а значит, написать эксплоит. Примерно последние пять лет найти в публичном доступе рабочий эксплоит для недавно обнаруженной уязвимости стало очень непросто. Теперь это огромный бизнес. Ведь написать эксплоит для уязвимости в системе, в которой внедрены механизмы вроде DEP и ASLR, значительно сложнее.

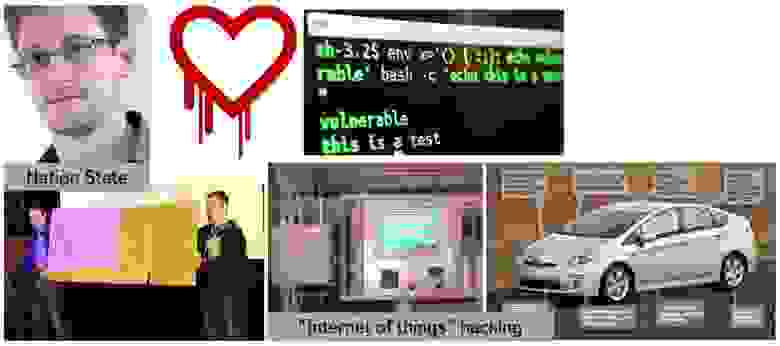

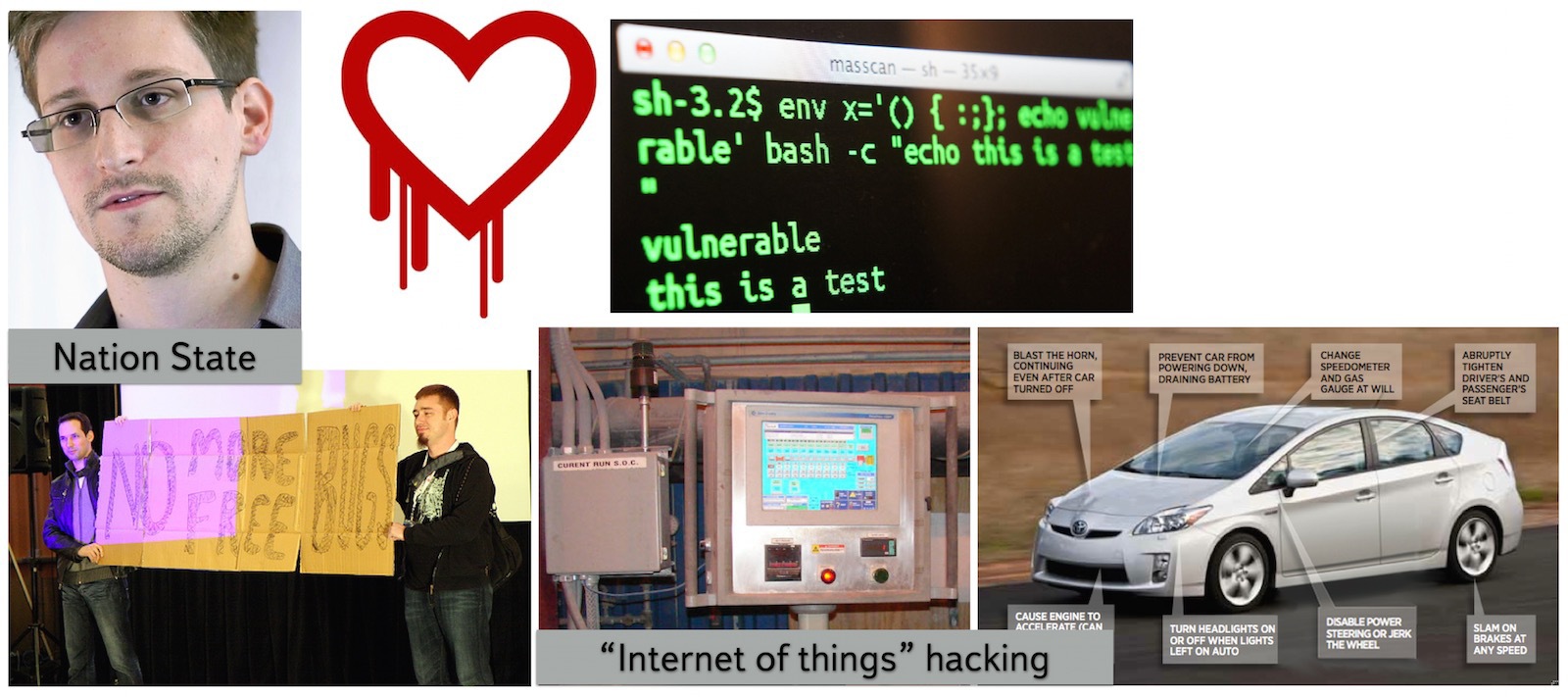

Последние годы также показывают, что всех нас ждут проблемы безопасности так называемого «интернета вещей». Компьютеры с доступом в интернет сейчас все чаще в том или ином виде присутствуют в самых разнообразных бытовых и медицинских приборах, а также автомобилях. И уязвимости в них точно такие же, как в обычных компьютерах. Исследования по взлому привычных нам вещей становятся популярной темой на ведущих мировых конференциях по безопасности. Ведь если злоумышленники начнут пользоваться такими уязвимостями, это будет представлять серьезную опасность для здоровья и жизни пользователей. Тем важнее становится роль специалиста по безопасности.

Как ни крути, а информационная безопасность у многих прочно ассоциируется с хакерами. Поэтому и рассказать я хочу сегодня про хакеров и их историю. В наши дни под хакером понимается злоумышленник, который делает что-то нелегальное, взламывает какие-то системы с материальной выгодой для себя. Но это далеко не всегда было так.

Вернемся на полвека назад, в 1960-е годы, когда ЭВМ постепенно стали проникать в нашу жизнь. Хакерство началось еще тогда, с попыток использовать технику не по назначению. Например, чтобы запустить на ней тобой же написанную игру. В те времена понятие «хакер» — это очень увлеченный человек, пытающийся сделать с системой что-то нестандартное. Доступ к компьютерам ведь был в основном у сотрудников университетов, причем процессорного времени каждому выделялось не так уж много. Тебе, буквально, позволялось поработать с вычислительной машиной всего несколько часов в неделю, по строгому расписанию. Но даже в таких условиях людям удавалось выкраивать время на эксперименты. Хакерам того времени было интересно не просто решить какую-то вычислительную задачу, они хотели понять, как устроена и работает машина. Культура хакерства вышла из очень увлеченных людей.

В 70-е хакерство окончательно сформировалось как попытка «поиграть» с информационной системой, обходя ее ограничения. Интернета тогда еще не было, но уже была телефония. Поэтому появилось такое явление как фрикинг. Отцом фрикинга считается Джон Дрейпер, известный под ником «Капитан Кранч». Однажды он нашел в пачке кукурузных хлопьев «Captain Crunch» подарок — свисток. Телефонные линии в то время были аналоговыми и телефонные аппараты общались друг с другом посредством обмена тоновыми сигналами. Оказалось, что тональность обнаруженного Дрейпером свистка совпадает с тоном, используемым телефонным оборудованием для передачи команд. Фрикеры (так назвали энтузиастов «игр» с АТС) стали при помощи свистков эмулировать систему команд и бесплатно дозванивались из уличных телефонов в соседние города и штаты. Следующим шагом стало создание «blue box» — аппарата, эмулировавшего все те же тоновые команды. Он позволял не только дозваниваться до нужных номеров, но и пользоваться секретными служебными линиями. Подав сигнал на частоте 2600 Гц можно было перевести телефонные системы в административный режим и дозвониться на недоступные обычному человеку номера, например в Белый Дом. Развлечение продолжалось до конца 80-х, когда популярной газете была опубликована большая статься о «blue box», которая привлекла к фрикерам внимание полиции. Многие фрикеры, в том числе и сам Дрейпер, были арестованы. Позже все же удалось разобраться, что делали они это все не ради денег, а скорее из спортивного интереса и баловства. В то время в уголовном кодексе просто не существовало никаких статей, относящихся к мошенничеству с информационными системами, так что вскоре все фрикеры были отпущены на свободу.

В 80-е годы слово «хакер» впервые получило негативный оттенок. В сознании людей уже стал формироваться образ хакера как человека, который может делать что-то незаконное для получения прибыли. В 1983 году на обложке Newsweek появился один из основателей хакерской группы «414s», ставшей известной благодаря серии взломов серьезных компьютерных систем. У хакеров появляются и собственные журналы и другие способы обмена информации.

В эти же годы власти западных стран начинают формировать законы, связанные с компьютерной безопасностью. Впрочем, масштаб, конечно, не идет ни в какое сравнение с сегодняшним днем. Так, много шума случилось вокруг дела Кевина Поулсена, который, благодаря своим фрикерским навыкам, первым дозвонился в эфир радиостанции KIIS-FM, что позволило ему выиграть автомобиль Porsche в рамках проходящего конкурса. По сравнению с современными атаками, которые позволяют уводить со счетов миллионы долларов — это просто мелочь, но тогда эта история вызвала очень большой резонанс.

Девяностые – это эра активного развития интернета, в это же время за хакерством окончательно закрепляется криминальный оттенок. На протяжении девяностых дважды был осужден один из самых знаменитых хакеров двадцатого века — Кевин Митник, взломавший внутреннюю сеть компании DEC. Персональные компьютеры уже стали относительно доступны простым людям, при этом о безопасности никто особенно не задумывался. Появлялось огромное количество готовых программ, с помощью которых можно было взламывать пользовательские компьютеры, не имея каких-то серьезных технических навыков и способностей. Чего стоит только известная программа winnuke, которая позволяла отправить Windows 95/98 в «синий экран» путем отправки одного-единственного IP-пакета. Вообще, девяностые считаются золотыми годами темных хакеров: возможностей для мошенничества полно, компьютерные системы соединены через интернет, а серьезных механизмов безопасности в массовых ОС в эти годы еще нет.

Еще одна отличительная особенность девяностых — огромное количество голливудских фильмов «про хакеров» как иллюстрация того факта, что взлом компьютерных систем постепенно становится «обыденной диковинкой» для широких масс. Помните, почти в каждом таком фильме обязательно фигурировал какой-нибудь вирус, который взрывал мониторы ;). Может быть, именно из-за киноиндустрии у пользователей в голове сложился стереотип «безопасность — это вирусы», что, конечно, помогло многим антивирусным компаниям сделать свое состояние.

В 2002 году Билл Гейтс написал своим сотрудникам в компании «Микрософт» письмо о том, что ситуацию нужно исправлять, и пора начинать разрабатывать ПО с оглядкой на безопасность. Данная инициатива получила название «Trustworthy computing», и развивается она до сих пор. Начиная с Windows Vista эта идея начала воплощаться в жизнь. Количество уязвимостей в ОС от «Микрософт» заметно снизилось, эксплойты под них все реже появляются в публичном доступе. Как ни удивительно это звучит, но с точки зрения подхода к безопасности последние версии Windows гораздо надежнее других распространенных операционных систем. Так, в OS X только в последнее время стали появляться механизмы, которые затрудняют эксплуатацию уязвимостей.

Нулевые годы нашего века. Цифровой криминал выходит на новый уровень. Каналы связи стали толще, стало проще совершать массированные DDoS-атаки. Никто уже не занимается взломом компьютерных систем просто ради удовольствия, это многомиллиардный бизнес. Расцветают ботнеты: огромные системы, состоящие из миллионов зараженных компьютеров.

Другой характерной особенностью последнего десятилетия является тот факт, что фокус атакующего сместился на пользователя, на его персональный компьютер. Системы становятся сложнее, современный браузер — это уже не просто программа, которая умеет рендерить HTML, показывать текст и картинки. Это очень сложный механизм, полноценное окно в интернет. Почти никто уже не пользуется отдельными мессенджерами и почтовыми клиентами, все взаимодействие с интернетом происходит именно через браузер. Неудивительно, что один из основных методов заражения пользователей в наш дни — drive-by-downloads — происходит как раз при помощи браузера. Конечно, в современных браузерах стали появляться механизмы борьбы с этим, пользователей стараются предупреждать, что посещаемый сайт может быть опасен. Но браузер по-прежнему остается одним из основных посредников при заражении пользовательских машин.

Еще один большой канал распространения вредоносных программ — мобильные устройства. Если в официальных магазинах приложений программы хоть как-то проверяют на вредоносность, то из неофициальных источников можно занести на свой девайс практически все, что угодно. Да и вообще безопасность мобильных устройств сейчас — довольно молодая и немного сумбурная отрасль, что связано с той скоростью, с которой современные мобильные платформы ворвались в нашу жизнь.

Давайте подведем итог о том, что такое хакерство сегодня, и что нам стоит ожидать в ближайшем будущем. В начале двухтысячных, если обнаруживалась какая-нибудь уязвимость в Windows, практически сразу в свободном доступе появлялся эксплойт, который позволял получить контроль на пользовательским компьютером. Тогда над монетизацией уязвимостей практически не задумывались. Конечно, были программы, которые воровали данные пользователей, уводили компьютеры в ботнеты, но сами уязвимости, приводящие к компрометации компьютера, было относительно просто эксплуатировать, а значит, написать эксплоит. Примерно последние пять лет найти в публичном доступе рабочий эксплоит для недавно обнаруженной уязвимости стало очень непросто. Теперь это огромный бизнес. Ведь написать эксплоит для уязвимости в системе, в которой внедрены механизмы вроде DEP и ASLR, значительно сложнее.

Последние годы также показывают, что всех нас ждут проблемы безопасности так называемого «интернета вещей». Компьютеры с доступом в интернет сейчас все чаще в том или ином виде присутствуют в самых разнообразных бытовых и медицинских приборах, а также автомобилях. И уязвимости в них точно такие же, как в обычных компьютерах. Исследования по взлому привычных нам вещей становятся популярной темой на ведущих мировых конференциях по безопасности. Ведь если злоумышленники начнут пользоваться такими уязвимостями, это будет представлять серьезную опасность для здоровья и жизни пользователей. Тем важнее становится роль специалиста по безопасности.