Comments 27

А на openwrt или asus-merlin можно такое поставить, чтоб не думать, когда флешка сдохнет в малине?

+1

на хабре же ищется статья об этом

на опенврт — можно

на опенврт — можно

+1

пробовал на padavan и на openwrt.не тянут роутеры большие списки блокировок.в какой-то момент фильтрация начинает пропускать абсолютно всё(примерно 60000 записей в списке блокировки).надежней отдельный древний нетбук или raspberry, тогда и 1300000 записей спокойно переваривает.intel atom спокойно тянет веб сервер и adguard home

0

Ясно.

А если есть сервер со статическим ip, для vpn из-за бугра. Туда имеет смысл поставить pi-hole и настроить на нескольких роутерах?

А если есть сервер со статическим ip, для vpn из-за бугра. Туда имеет смысл поставить pi-hole и настроить на нескольких роутерах?

0

Необязательно VPN, можно свой DNS-сервер поднять с фильтрацией.

0

Я говорю, что у меня есть инстанс и на нём только vpn крутится и можно ещё что-нить поставить, главное понять, насколько это секьюрно и какие подводные камни.

А на компе, который к нему цепляется вторая проблема, он похоже не видит pi-hole и запрашивает dns уже на том конце видимо… Даже после прописывания во всех адаптерах винды dns, всё равно не фильтрует.

А на компе, который к нему цепляется вторая проблема, он похоже не видит pi-hole и запрашивает dns уже на том конце видимо… Даже после прописывания во всех адаптерах винды dns, всё равно не фильтрует.

0

openvpn+pihole отлично работают.для такой связки даже отдельных инструкций много, хоть их смысл одинаков.благодаря github достаточно пары команд на изначально настроенном ubuntu server, так как под него больше всего готовых скриптов.у меня дома статический ip.на роутере openvpn сервер.в локальной сети dns с adguard home(хотя и pihole можно).мало того, что реклама на всех устройствах в сети пропала, так и в дороге просто подключаюсь к vpn серверу на роутере и так же вся реклама обрубается.пиратство это плохо, но теперь зато HDVideobox-ом можно нормально пользоваться

0

127.0.0.1 tt.onthe.io

127.0.0.1 top-fwz1.mail.ru

127.0.0.1 tns-counter.ru

127.0.0.1 id.rambler.ru

127.0.0.1 top-fwz1.mail.ru

127.0.0.1 tns-counter.ru

127.0.0.1 id.rambler.ru

0

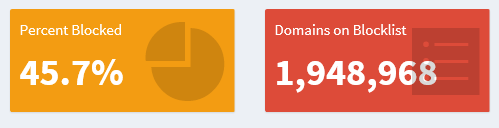

2 cpu / 4Gb (загрузка 10-15%)

~ 2 млн. Обязателен белый список под ваши сервисы.

Время отклика 10-15 mс.

~45% трафика телеметрия и статистика, которая режется DNS.

Самый популярный сборщик телеметрии microsoft?

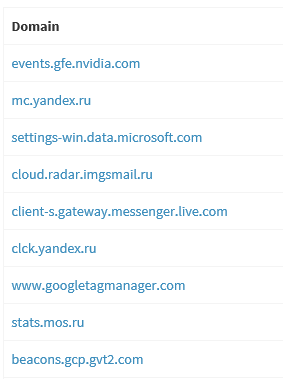

А нет events.gfe.nvidia.com собирает все, что только можно)

~ 2 млн. Обязателен белый список под ваши сервисы.

Время отклика 10-15 mс.

~45% трафика телеметрия и статистика, которая режется DNS.

Самый популярный сборщик телеметрии microsoft?

А нет events.gfe.nvidia.com собирает все, что только можно)

addList.list

raw.githubusercontent.com/StevenBlack/hosts/master/hosts

sysctl.org/cameleon/hosts

s3.amazonaws.com/lists.disconnect.me/simple_tracking.txt

s3.amazonaws.com/lists.disconnect.me/simple_ad.txt

hosts-file.net/ad_servers.txt

v.firebog.net/hosts/Prigent-Ads.txt

gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-blocklist.txt

raw.githubusercontent.com/StevenBlack/hosts/master/data/add.2o7Net/hosts

raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/android-tracking.txt

v.firebog.net/hosts/Airelle-trc.txt

mirror1.malwaredomains.com/files/justdomains

hosts-file.net/exp.txt

hosts-file.net/emd.txt

hosts-file.net/psh.txt

mirror.cedia.org.ec/malwaredomains/immortal_domains.txt

bitbucket.org/ethanr/dns-blacklists/raw/8575c9f96e5b4a1308f2f12394abd86d0927a4a0/bad_lists/Mandiant_APT1_Report_Appendix_D.txt

v.firebog.net/hosts/Prigent-Malware.txt

v.firebog.net/hosts/Prigent-Phishing.txt

phishing.army/download/phishing_army_blocklist_extended.txt

gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-malware.txt

ransomwaretracker.abuse.ch/downloads/RW_DOMBL.txt

ransomwaretracker.abuse.ch/downloads/CW_C2_DOMBL.txt

ransomwaretracker.abuse.ch/downloads/LY_C2_DOMBL.txt

ransomwaretracker.abuse.ch/downloads/TC_C2_DOMBL.txt

ransomwaretracker.abuse.ch/downloads/TL_C2_DOMBL.txt

v.firebog.net/hosts/Shalla-mal.txt

raw.githubusercontent.com/StevenBlack/hosts/master/data/add.Risk/hosts

www.squidblacklist.org/downloads/dg-malicious.acl

raw.githubusercontent.com/HorusTeknoloji/TR-PhishingList/master/url-lists.txt

v.firebog.net/hosts/Airelle-hrsk.txt

zerodot1.gitlab.io/CoinBlockerLists/hosts

winhelp2002.mvps.org/hosts.txt

raw.githubusercontent.com/matomo-org/referrer-spam-blacklist/master/spammers.txt

api.hackertarget.com/hostsearch/?q=googlevideo.com

hosts-file.net/hphosts-partial.txt

blocklist.site/app/dl/malware

blocklist.site/app/dl/ransomware

blocklist.site/app/dl/tracking

blocklist.site/app/dl/fraud

blocklist.site/app/dl/phishing

v.firebog.net/hosts/AdguardDNS.txt

1hos.cf

zeustracker.abuse.ch/blocklist.php?download=domainblocklist

hosts-file.net/grm.txt

reddestdream.github.io/Projects/MinimalHosts/etc/MinimalHostsBlocker/minimalhosts

raw.githubusercontent.com/StevenBlack/hosts/master/data/KADhosts/hosts

raw.githubusercontent.com/StevenBlack/hosts/master/data/add.Spam/hosts

v.firebog.net/hosts/static/w3kbl.txt

v.firebog.net/hosts/BillStearns.txt

adaway.org/hosts.txt

raw.githubusercontent.com/anudeepND/blacklist/master/adservers.txt

v.firebog.net/hosts/Easyprivacy.txt

raw.githubusercontent.com/quidsup/notrack/master/trackers.txt

raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/spy.txt

raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/SmartTV.txt

s3.amazonaws.com/lists.disconnect.me/simple_malvertising.txt

www.malwaredomainlist.com/hostslist/hosts.txt

dbl.oisd.nl

sysctl.org/cameleon/hosts

s3.amazonaws.com/lists.disconnect.me/simple_tracking.txt

s3.amazonaws.com/lists.disconnect.me/simple_ad.txt

hosts-file.net/ad_servers.txt

v.firebog.net/hosts/Prigent-Ads.txt

gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-blocklist.txt

raw.githubusercontent.com/StevenBlack/hosts/master/data/add.2o7Net/hosts

raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/android-tracking.txt

v.firebog.net/hosts/Airelle-trc.txt

mirror1.malwaredomains.com/files/justdomains

hosts-file.net/exp.txt

hosts-file.net/emd.txt

hosts-file.net/psh.txt

mirror.cedia.org.ec/malwaredomains/immortal_domains.txt

bitbucket.org/ethanr/dns-blacklists/raw/8575c9f96e5b4a1308f2f12394abd86d0927a4a0/bad_lists/Mandiant_APT1_Report_Appendix_D.txt

v.firebog.net/hosts/Prigent-Malware.txt

v.firebog.net/hosts/Prigent-Phishing.txt

phishing.army/download/phishing_army_blocklist_extended.txt

gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-malware.txt

ransomwaretracker.abuse.ch/downloads/RW_DOMBL.txt

ransomwaretracker.abuse.ch/downloads/CW_C2_DOMBL.txt

ransomwaretracker.abuse.ch/downloads/LY_C2_DOMBL.txt

ransomwaretracker.abuse.ch/downloads/TC_C2_DOMBL.txt

ransomwaretracker.abuse.ch/downloads/TL_C2_DOMBL.txt

v.firebog.net/hosts/Shalla-mal.txt

raw.githubusercontent.com/StevenBlack/hosts/master/data/add.Risk/hosts

www.squidblacklist.org/downloads/dg-malicious.acl

raw.githubusercontent.com/HorusTeknoloji/TR-PhishingList/master/url-lists.txt

v.firebog.net/hosts/Airelle-hrsk.txt

zerodot1.gitlab.io/CoinBlockerLists/hosts

winhelp2002.mvps.org/hosts.txt

raw.githubusercontent.com/matomo-org/referrer-spam-blacklist/master/spammers.txt

api.hackertarget.com/hostsearch/?q=googlevideo.com

hosts-file.net/hphosts-partial.txt

blocklist.site/app/dl/malware

blocklist.site/app/dl/ransomware

blocklist.site/app/dl/tracking

blocklist.site/app/dl/fraud

blocklist.site/app/dl/phishing

v.firebog.net/hosts/AdguardDNS.txt

1hos.cf

zeustracker.abuse.ch/blocklist.php?download=domainblocklist

hosts-file.net/grm.txt

reddestdream.github.io/Projects/MinimalHosts/etc/MinimalHostsBlocker/minimalhosts

raw.githubusercontent.com/StevenBlack/hosts/master/data/KADhosts/hosts

raw.githubusercontent.com/StevenBlack/hosts/master/data/add.Spam/hosts

v.firebog.net/hosts/static/w3kbl.txt

v.firebog.net/hosts/BillStearns.txt

adaway.org/hosts.txt

raw.githubusercontent.com/anudeepND/blacklist/master/adservers.txt

v.firebog.net/hosts/Easyprivacy.txt

raw.githubusercontent.com/quidsup/notrack/master/trackers.txt

raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/spy.txt

raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/SmartTV.txt

s3.amazonaws.com/lists.disconnect.me/simple_malvertising.txt

www.malwaredomainlist.com/hostslist/hosts.txt

dbl.oisd.nl

+1

Есть Openwrt Ad block.

Дополнительно рекомендую включить reverse DNS — дает интересный эффект, запутывая отслеживание рекламными сервисами. И если этого не хватает, то для 99% блокировки ставим PiHole на дешевом OrangePi.

Дополнительно рекомендую включить reverse DNS — дает интересный эффект, запутывая отслеживание рекламными сервисами. И если этого не хватает, то для 99% блокировки ставим PiHole на дешевом OrangePi.

0

А на openwrt или asus-merlin можно такое поставить, чтоб не думать, когда флешка сдохнет в малине?

А почему она сдохнет? Там же чтение в основном. Логи и т.п. можно оттюнить — в nul или в ramfs какую нибудь.

А почему нельзя внешнюю флешку использовать? Сделать пару копий (они же копейки стоят) и менять раз в полгода.

+1

Могу предположить что список рекламных сервисов обновляется автоматически. Как в таком случае обезопасить себя от подмены доменов популярных сайтов/сервисов?

+1

Суть статьи: настройте файрвол сети. Я ожидал хотя бы минимальный пример с описанием различных подводных камней в процессе настройки, способов обновления чёрных и белых списков. 70% статьи про блокировку рекламы — это реклама.

+2

Eero, компания Wi-Fi роутеров, принадлежащая Amazon, а как там с блокировками трекинга от амазона обстоят дела? ;)

0

К сожалению используя блокировку только по DNS нельзя обойти трекинг.

Приходится гонять трафик через прокси который более гарантированно убирает слежение

По поводу использования своего DNS блокировщика с мобильного интернета, то не обязателен VPN, достаточно поднять DoH с Basic авторизацией.

Приходится гонять трафик через прокси который более гарантированно убирает слежение

По поводу использования своего DNS блокировщика с мобильного интернета, то не обязателен VPN, достаточно поднять DoH с Basic авторизацией.

0

Хм, а как связаны использование прокси и защита от слежения? Если это не тор-прокси, конечно.

0

Можно и не поднимать, а прописать dns.adguard.com

+2

а потом какая-нибудь программа начнет глючить, и фиг догадаешься из-за чего.

+1

Ох, до чего же топорный перевод! По-русски не получилось написать?

-3

Качество такой блокировки гораздо хуже чем блокировка на уровне браузера, т. к. не всегда можно заблокировать домен с которого идёт реклама.

AdGuard DNS встроен например в Keenetic из коробки.

0

Пробовал на openwrt поставить adguard, потому что ютуб уж слишком трешёво вставляет рекламу в видосы. 80% видео перестала работать. Разбираться не стал и выключил.

+1

Sign up to leave a comment.

Блокировать трекеры рекламы на сетевом уровне сложно, но возможно