Помните уязвимость в Android Mediaserver? Те, кто в теме, сначала попросят уточнить — какая именно уязвимость имеется в виду. Действительно, в Mediaserver было много уязвимостей, начиная с приснопамятной Stagefright, обнаруженной в прошлом году дыре, позволяющей получить контроль над телефоном после отправки единственного подготовленного MMS-сообщения. Сегодня поговорим о другой уязвимости, обнаруженной в мае компанией Duo Labs. Тогда сообщалось, что уязвимость затрагивает только смартфоны на аппаратной платформе Qualcomm, что, впрочем, эквивалентно 60% всех Android-устройств.

Помните уязвимость в Android Mediaserver? Те, кто в теме, сначала попросят уточнить — какая именно уязвимость имеется в виду. Действительно, в Mediaserver было много уязвимостей, начиная с приснопамятной Stagefright, обнаруженной в прошлом году дыре, позволяющей получить контроль над телефоном после отправки единственного подготовленного MMS-сообщения. Сегодня поговорим о другой уязвимости, обнаруженной в мае компанией Duo Labs. Тогда сообщалось, что уязвимость затрагивает только смартфоны на аппаратной платформе Qualcomm, что, впрочем, эквивалентно 60% всех Android-устройств. В отличие от Stagefright, эту дыру сложнее эксплуатировать: нужно все же загрузить на устройство вредоносное предложение, которое может получить полный доступ к системе, пользуясь дырами одновременно в Mediaserver и модуле Qualcomm Secure Execution Environment. Последний отвечает за ключевые аспекты защиты системы и данных, в том числе за шифрование. Изначально была показана возможность получения системных привилегий, но шифрования данная уязвимость не касалась.

Теперь — касается. Те же эксперты выяснили (новость, исследование), что аналогичный набор уязвимостей дает возможность подобрать ключ к зашифрованным данным методом брутфорс-атаки. Как и в iOS, в Android предусмотрена защита от перебора паролей, установлены ограничения по частоте попыток и их количеству, но как раз их и удалось обойти.

Все выпуски дайджеста доступны по тегу.

Потенциальные последствия такой находки широки и многогранны, особенно вызывает тревогу программно-аппаратная суть новой уязвимости. Если отвлечься от тонкостей технической реализации, появляется возможность расшифровать данные на любом смартфоне на базе железа Qualcomm, даже если на программном уровне уязвимость закрыта. Скорее всего, просто так устроить брутфорс-атаку на любом устройстве не получится, потребуется сотрудничество с производителем, но правоохранительные органы такое сотрудничество организовать смогут. Хорошо это или плохо — предмет для отдельной дискуссии, но сейчас речь идет о том, что реализация системы шифрования данных на заметной части устройств под управлением Android далека от идеальной.

Древний червь Conficker используется для атак на устаревший софт медицинских устройств

Новость. Исследование TrapX Labs.

Индустрия IT, как в софтовой своей части, так и в железной, движется вперед под влиянием морковки заработка спереди и кнута небезопасности быстро устаревающих продуктов сзади. Одно из моих Android-устройств работает на версии ОС 4.4, и так и будет на ней работать дальше — апдейтов нет. Зная наперед о количестве имеющихся в системе багов, я стараюсь на устройстве ничего критически важного не хранить. Кто знает, может, безопасность со временем станет основной мотивацией для апгрейда, более важной, чем новые фичи, прирост производительности и прочее. Который раз уже задаюсь вопросом — а не безопаснее ли использовать совсем уж древние устройства вроде смартфонов Nokia на Symbian: их-то уже давно забыли как ломать, да и ломать особо нечего. Впрочем подход «security through obscurity» еще ни разу никого не спас, да и неудобно.

Из всех, кхм, IT-зависимых отраслей народного хозяйства медицину уже давно считают одной из самых уязвимых. Во-первых, там хранится и обрабатывается очень чувствительная информация. Во-вторых, обновление IT в традиционно плохо финансируемых больницах стоит где-то на предпоследнем месте в списке приоритетов. В-третьих, компьютеризированные медицинские приборы имеют характеристики, схожие с оборудованием на производстве: очень дорогие, очень долгоживущие и не очень часто обновляемые. Ну и критически важные как для работы медучреждений, так и для спасения жизней.

Оказалось, что вспомнить казалось бы уже давно забытые приемы атаки на устаревший софт очень просто. Достаточно взять старый вредоносный код и переквалифицировать его на решение новых задач. Исследование TrapX приводит пример именно такой реальной атаки. Устаревшие (программно) медицинские устройства атаковались целенаправленно, использовались в качестве «входных ворот» в инфраструктуру организации. Ключевым элементом атаки был червь образца 2008 года Conficker (он же Kido), в свое время поразивший миллионы уязвимых систем на Windows XP. В современной атаке Conficker используют для первоначального заражения. Далее задействуются все же более современные методы распространения по сети и эксфильтрации данных.

И ведь даже не получится порекомендовать «обновить систему» — накатывать патчи на какой-нибудь томограф, без одобрения вендора, но с высокой вероятностью выхода устройства из строя никто не станет. Нужно либо учитывать наличие в сети таких устаревших систем (в «Лаборатории», например, есть современный продукт, способный работать на системе с 256 МБ памяти), либо изолировать их от греха подальше от всего остального. Последствия взлома медицинских учреждений можно оценить на примере одной из резонансных новостей прошлой недели — об утечке 655 тысяч записей о пациентах нескольких клиник, выставленной на продажу в дарквеб.

Обнаружен ботнет из IoT устройств, способный провести DDoS-атаку мощностью до 400 гигабит в секунду

Новость. Исследование Arbor Networks.

В феврале на конференции RSA, одном из важных отраслевых мероприятий по теме инфобезопасности, о защите IoT высказывались все. Говорили о важности, необходимости защиты, а между строк намекали, что это направление работы безопасников как-то не очень четко определено. Действительно, что понимать под IoT? Чайники? Холодильники? Ардуино? Умные часы с вайфаем? Вебкамеры? Собственно, под критерии IoT попадают все эти устройства, и еще несколько десятков категорий. Попробую обобщить: все, что работает автономно, представляет собой для пользователя или администратора сети черный ящик, с не очень понятными возможностями, проприетарным железом и зачастую софтом одной из сотен возможных модификаций. То есть вполне можно включить сюда индустриальное оборудование. Речь может идти не только о веб-камерах, но и о светофорах, умных счетчиках воды, контроллерах солнечных панелей. Да о тех же медицинских приборах, кстати. Характеристики те же, и новые технологии защиты критически важных инфраструктурных объектов вполне могут быть применены к домашней сети из десятка умных устройств.

В общем, в феврале я написал, что защита IoT — дело пусть и не очень отдаленного, но будущего. В смысле, есть еще время до того момента, когда киберпреступники начнут использовать основное преимущество интернета вещей — а именно огромное количество устройств — в преступных целях.

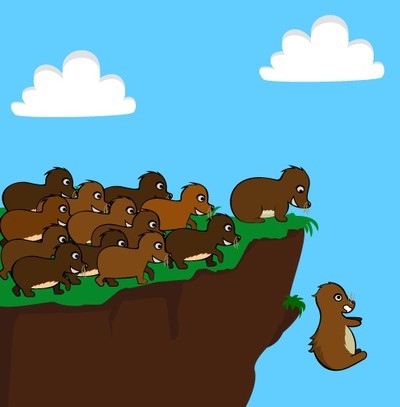

В общем, в феврале я написал, что защита IoT — дело пусть и не очень отдаленного, но будущего. В смысле, есть еще время до того момента, когда киберпреступники начнут использовать основное преимущество интернета вещей — а именно огромное количество устройств — в преступных целях. А вот и нет, будущее уже наступило. Первый звоночек прозвучал на прошлой неделе — когда обнаружили ботнет из 25 тысяч видеокамер. Масштаб впрочем был маловат, но на этой неделе исследователи из Arbor Networks показали правильный размерчик.

Организаторы ботнета Lizardstresser, судя по всему, уже довольно давно занимаются этим криминальным бизнесом. В прошлом году был замечен ботнет, состоящий в основном из домашних роутеров. В этом году под удар попали автономные веб-камеры. Их подчас неустранимая небезопасность известна давно. Прошивки устаревшие и очень редко обновляются, а пользователи забывают менять дефолтные логин и пароль. Сломать их просто (для атаки на большинство устройств в конкретном случае использовалась брутфорс-атака на незакрытый снаружи интерфейс telnet), сложнее организовать кучу мелких устройств. Это достигается с помощью распределенной сети из десятков командных серверов. В результате получилась структура, способная проводить DDoS-атаки мощностью до 400 гигабит в секунду. По данным исследователей, жертвами таких атак стали несколько бразильских компаний и пара организаций из США.

Это еще не совсем настоящий IoT-криминал, как и веб-камеры — довольно спорные представители этой новой категории устройств. Ждем ботнет из миллиардов счетчиков воды и датчиков освещения. Вот тогда будет весело. То есть грустно.

Древности:

Древности:«Wisconsin-815»

Нерезидентный очень опасный вирус, записывается в начало .COM-файлов (кроме COMMAND.COM) текущего каталога. В зараженном файле вирус заводит счетчик, при каждой попытке заражения этого файла увеличивает его на 1, при четвертой попытке заражения выводит на экран текст «Death to Pascal» и удаляет все .PAS-файлы текущего каталога. Перед удалением каждого файла выводит на экран точку.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 95.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.