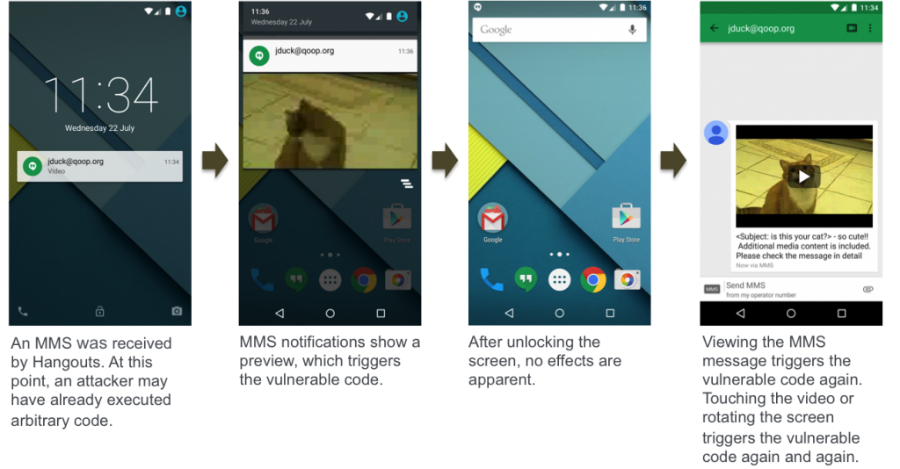

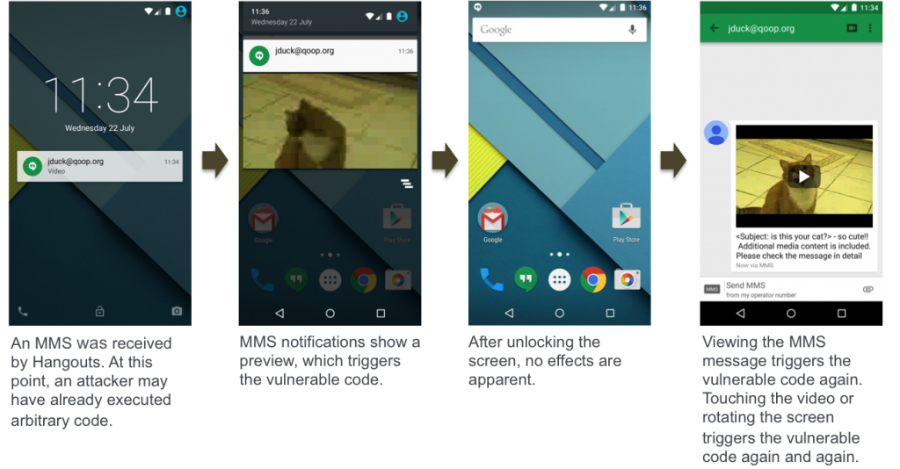

Весной 2015 года исследователи обнаружили ряд критических уязвимостей в компоненте ядра мобильной ОС Android под названием Stagefright (библиотека для работы с файлами мультимедиа, например PDF). Ошибки безопасности позволяли злоумышленникамии удаленно получать доступ к смартфону, например, с помощью отправки зловредного MMS-сообщения — для проведения подобной атаки нужно знать лишь номер телефона жертвы.

На этой неделе был опубликован код эксплойта, использующий ошибки безопасности в компоненте Stagefright. Эти уязвимости были обнаружены исследователями компании Zimperium, которая в своем блоге описала атаку с помощью специально созданного эксплойта.

Исследователи передали разработчикам ОС информацию об уязвимостиях в апреле и мае 2015 года. С тех пор специалисты Google работали над исправлениями безопасности, которые затем передавались партнерам (в том числе производителям смартфонов), однако решить проблему до конца пока не удалось.

К примеру, выпущенные патчи для Hangouts и Messenger блокируют лишь описанную в блоге Zimperium атаку с помощью зловредного MMS-сообщения, оставляя возможности для других сценариев взлома смартфонов — например, с помощью ссылки, ведущий на сайт, содержащий эксплойт. Кроме того, некоторые патчи были столь некачественными, что злоумышленники все равно могли эксплуатировать уязвимости даже после их установки (например, CVE-2015-3864). По данным исследователей безопасности, даже устройство Nexus 5 со всеми доступными в данный момент патчами по прежнему уязвимо к атакам.

Сложности с исправлением ошибок безопасности побудили Google попросить исследователей из Zimperium отложить публикацию кода proof-of-concet-эксплойта, однако 9 сентября компания все же разместила его в своем блоге.

Python-скрипт генерирует медиафайл в формате MP4, эксплуатирующий уязвимость CVE-2015-1538 и предоставляющий атакующему доступ к устройству. Затем злоумышленник может удаленно делать фотографии или прослушивать аудио через микрофон смартфона. Из-за внедрения новых механизмов защиты, эксплойт не работает для новой версии Android 5.0.

Исследователи Zimperium стали не единственными, кто обнаружил уязвимости в компоненте Stagefright. 36-летний исследователь из Москвы Евгений Легеров также обнаружил две уязвимости нулевого дня в этом компоненте. Google выпустила ряд патчей для партнеров (один, два, три), исправляющих найденные Легеровым уязвимости.

На конференциях по информационной безопасности исследователи Positive Technologies также демонстрировали результаты исследования защищенности 4G-коммуникаций и SIM-карт (их тоже можно взломать).

Во время прошедшего в мае в Москве форума Positive Hack Days также проводился конкурс по взлому мобильной связи MiTM Mobile — разбор его заданий мы публиковали на Хабре (некоторые посетители мероприятия получили сообщения о взломе своих устройств). По ссылке представлена запись вебинара по данной теме.

На этой неделе был опубликован код эксплойта, использующий ошибки безопасности в компоненте Stagefright. Эти уязвимости были обнаружены исследователями компании Zimperium, которая в своем блоге описала атаку с помощью специально созданного эксплойта.

Исследователи передали разработчикам ОС информацию об уязвимостиях в апреле и мае 2015 года. С тех пор специалисты Google работали над исправлениями безопасности, которые затем передавались партнерам (в том числе производителям смартфонов), однако решить проблему до конца пока не удалось.

К примеру, выпущенные патчи для Hangouts и Messenger блокируют лишь описанную в блоге Zimperium атаку с помощью зловредного MMS-сообщения, оставляя возможности для других сценариев взлома смартфонов — например, с помощью ссылки, ведущий на сайт, содержащий эксплойт. Кроме того, некоторые патчи были столь некачественными, что злоумышленники все равно могли эксплуатировать уязвимости даже после их установки (например, CVE-2015-3864). По данным исследователей безопасности, даже устройство Nexus 5 со всеми доступными в данный момент патчами по прежнему уязвимо к атакам.

Сложности с исправлением ошибок безопасности побудили Google попросить исследователей из Zimperium отложить публикацию кода proof-of-concet-эксплойта, однако 9 сентября компания все же разместила его в своем блоге.

Python-скрипт генерирует медиафайл в формате MP4, эксплуатирующий уязвимость CVE-2015-1538 и предоставляющий атакующему доступ к устройству. Затем злоумышленник может удаленно делать фотографии или прослушивать аудио через микрофон смартфона. Из-за внедрения новых механизмов защиты, эксплойт не работает для новой версии Android 5.0.

Исследователи Zimperium стали не единственными, кто обнаружил уязвимости в компоненте Stagefright. 36-летний исследователь из Москвы Евгений Легеров также обнаружил две уязвимости нулевого дня в этом компоненте. Google выпустила ряд патчей для партнеров (один, два, три), исправляющих найденные Легеровым уязвимости.

На конференциях по информационной безопасности исследователи Positive Technologies также демонстрировали результаты исследования защищенности 4G-коммуникаций и SIM-карт (их тоже можно взломать).

Во время прошедшего в мае в Москве форума Positive Hack Days также проводился конкурс по взлому мобильной связи MiTM Mobile — разбор его заданий мы публиковали на Хабре (некоторые посетители мероприятия получили сообщения о взломе своих устройств). По ссылке представлена запись вебинара по данной теме.