Comments 27

У самого 1 версия данного девайса. При покупке сразу понимал, что на данной флешке хранить нечто секретное не вариант. Хороша она на случай утери, тк большинство тех, кто найдет, не силен будет во взломе.

Хотел бы узнать еще. Возможно ли взломать данную и вообще подобные флешки обычным перебором? Ведь известно что в качестве пароля — цифры + не сильно длинные (единицы будут указывать длинный пароль на такой флешке и вводить его по 5 минут). На данный перебор цифр уйдет ведь совсем мало времени. Я наверное чего-то не понимаю.

Хотел бы узнать еще. Возможно ли взломать данную и вообще подобные флешки обычным перебором? Ведь известно что в качестве пароля — цифры + не сильно длинные (единицы будут указывать длинный пароль на такой флешке и вводить его по 5 минут). На данный перебор цифр уйдет ведь совсем мало времени. Я наверное чего-то не понимаю.

+1

В теории возможно, если отключить аккумулятор. Минимальный пароль — 4 цифры, т.е. минимальное количество возможных вариантов — 625. Пока не нашлось людей, готовых перебором подбирать пароль. К сожалению, мы тоже этого делать не будем.

0

Требуется пароль (от 7 до 15 цифр) А еще самое главная фишка это

После 10 неправильных попыток ввода пин-кода, данные на флешке стираются безвозвратно и в этом случае поможет только полный сброс устройства.

Так как Краш тесты проводил на своем Device iStorage DatAshur все сработано было быстро и летально!!!

После 10 неправильных попыток ввода пин-кода, данные на флешке стираются безвозвратно и в этом случае поможет только полный сброс устройства.

Так как Краш тесты проводил на своем Device iStorage DatAshur все сработано было быстро и летально!!!

0

А точно все стирает? Я бы не удивился, если только первый сектор ;)

0

Точно.

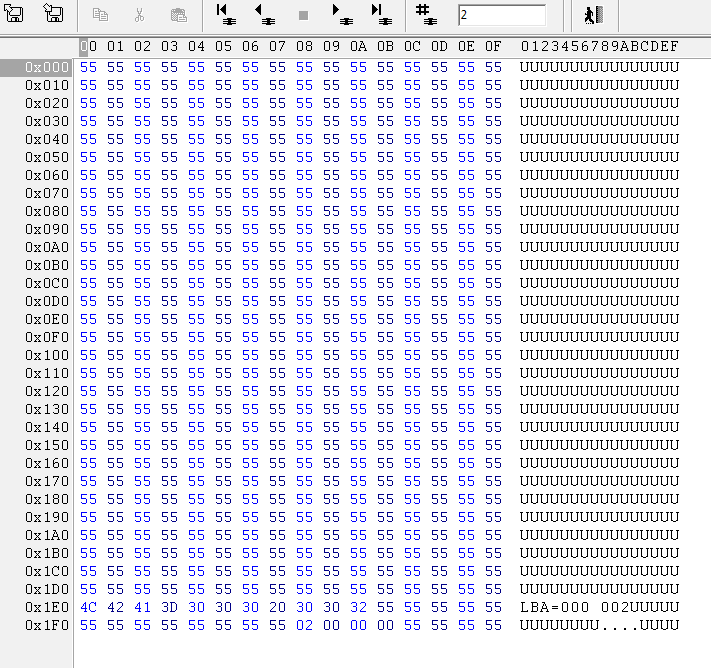

Скрытый текст

0

А, это номер сектора справа сверху в окошке? Я не понял сперва…

0

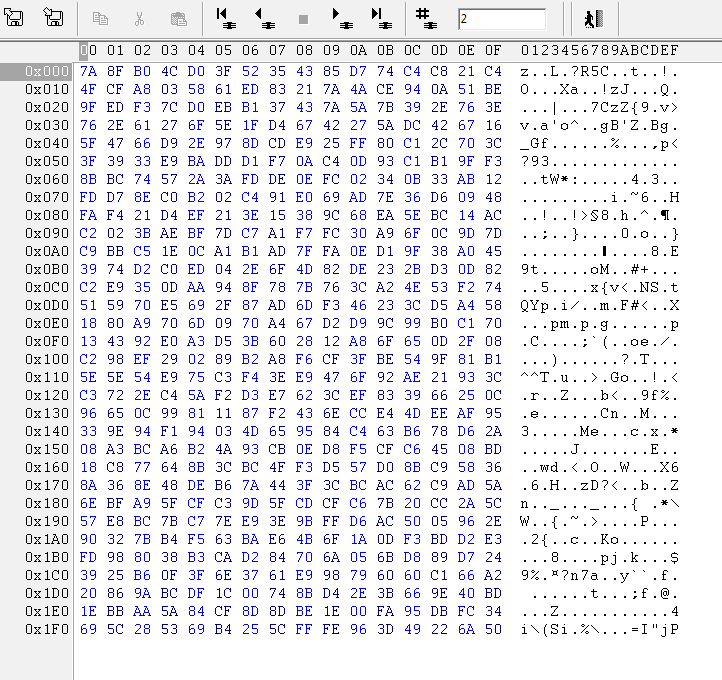

Стирается максимум ключ из хранилища. На iStorage DatAshur это можно очень легко проверить: достаточно создать два 10кб-блока с одинаковыми данными, а после «стирания» их прочитать. Данные в них останутся одинаковыми, и при этом они будут отличаться от других блоков, с которыми были отличия до «стирания». В реальности же данные перешифровываются другим ключом: сначала вы их записываете зашифрованными на одном ключе, а потом считываете, расшифровывая на другом. К слову сказать, это такой вполне неслабый недостаток: даже после «стирания» флешки и смены пин-кодов всегда можно узнать, были ли равны данные в блоках до «стирания».

Кроме того есть ещё одна забавная особенность: изначально на флешке (на самой железке) написано что-то вроде повторяющихся блоков из 0x00 и 0xFF, в результате после расшифровки с помощью любого пин-кода можно увидеть повторяющиеся участки данных по 16 байт.

Кроме того есть ещё одна забавная особенность: изначально на флешке (на самой железке) написано что-то вроде повторяющихся блоков из 0x00 и 0xFF, в результате после расшифровки с помощью любого пин-кода можно увидеть повторяющиеся участки данных по 16 байт.

+3

UFO just landed and posted this here

Не будут ли ваши потребности (какая-никакая безопасность от случайных людей) лучше удовлетворены BitLocker To Go или encfs?

0

Не везде и всегда есть шустрый Интернет. Насчет EncFS не слышал, спасибо, почитаю. В моем случаи проще использовать контейнер TC. Уже в подкорке использование его, на личных фотографиях и файлах. Но опять же, при частом использовании, велика вероятность использования одного пароля везде или ключа. А имя пару контейнеров с одинаковым ключом или паролем, легко вытащить ключик.

0

да. отключить аккум, затем цикле:

— эмуляция набора пароля

— проверка

— если нет доступа, сброс по питанию

— эмуляция набора пароля

— проверка

— если нет доступа, сброс по питанию

+2

«Единожды солгав»

Тем, кто один раз уже сделал такую профанацию я бы доверять не стал.

Коцепция-то та же осталась: микроконтроллер хранит/проверяет код и разрешает работу основному контроллеру. При наличии второй такой же флэшки и прямых рук на предмет работы с платой-паяльником должно без особых трудностей ломаться.

Тем, кто один раз уже сделал такую профанацию я бы доверять не стал.

Коцепция-то та же осталась: микроконтроллер хранит/проверяет код и разрешает работу основному контроллеру. При наличии второй такой же флэшки и прямых рук на предмет работы с платой-паяльником должно без особых трудностей ломаться.

+2

а если построено так что во внутрь где (микроконтроллер хранит/проверяет код и разрешает работу основному контроллеру) все внутренние компоненты залиты специальным раствором для еще более надежной защиты. как тогда это обойти так как при вскрытии корпуса плата и все что на ней есть приходит в негодность?!

0

Напомнило это

+8

А какие есть аналоги, зарекомендовавшие себя на рынке?

0

А iStorage DatAshur тоже данные не шифрует аппаратно и только блокирует доступ к флешке или там всё по-взрослому?

0

Там всё хорошо, для шифрования используется контроллер Initio 1861. Впрочем, в описанной флешке тоже он стоит.

0

IStorage datAshur

Информация здесь защищена, в первую очередь, стандартом шифрования, который используется и военными — это 256-битный AES. Кроме того, чтобы получить доступ к информации, сохраненной на этом носителе, следует правильно ввести PIN (цифробуквенный, от 7 до 15 знаков). Флешка поддерживает и несколько уровней доступа, включая root и гостевой, так сказать, доступ.

Информация здесь защищена, в первую очередь, стандартом шифрования, который используется и военными — это 256-битный AES. Кроме того, чтобы получить доступ к информации, сохраненной на этом носителе, следует правильно ввести PIN (цифробуквенный, от 7 до 15 знаков). Флешка поддерживает и несколько уровней доступа, включая root и гостевой, так сказать, доступ.

0

Я к тому, что данные на самой флешке именно зашифрованы или к ним просто ограничен доступ, но можно выпаять микросхему и прочитать её напрямую (каким либо образом)?

0

Флэшка с возможностью мгновенного уничтожения данных?

Нет ничего проще. Берем микроСД и физически ломаем пальцами.

Нет ничего проще. Берем микроСД и физически ломаем пальцами.

0

Sign up to leave a comment.

Corsair PadLock 2 – флешка с возможностью мгновенного уничтожения данных