К началу 2000-х годов на рынке защиты персональных компьютеров преобладал сигнатурный подход, заключающийся в обнаружении преимущественно известных угроз, для которых были разработаны соответствующие сигнатуры, которыми и оснащались средства защиты (антивирусы, host-based intrusion detection systems и т.п.). Одной из первых компаний, предложивших для борьбы с неизвестными угрозами применять поведенческие механизмы, стала компания Okena из Массачусетса, которую в 2003-м году приобрела компания Cisco. Продукт Okena StormWatch был переименован в Cisco Security Agent и сетевой гигант стал предлагать своим клиентам не только средства сетевой безопасности — межсетевые экраны Cisco Pix, системы обнаружения атак NetRanger и VPN-шлюзы, но и средства защиты ПК, выйдя на новый для себя рынок.

Однако 11-го июня 2010-го года компания приняла непростое и даже можно сказать неожиданное решение о закрытии данной линейки продуктов. Отчасти это было продиктовано тем, что защита ПК не входила на тот момент в приоритет Cisco, которая была сфокусирована на сетевой безопасности. Среди других причин назывался активный переход на мобильные устройства с их множеством операционных систем, для которых разрабатывать и поддерживать Cisco Security Agent было сложно. Но какой бы ни была истинная причина Cisco Security Agent перестал существовать и компания Cisco на долгие 3 года вновь сосредоточила свои усилия на средствах сетевой безопасности. Пока в 2013-м году, после приобретения мирового лидера в сегменте предотвращения вторжения и средств защиты следующего поколения – компании Sourcefire, у Cisco вновь не появилось решение по защите персональных компьютеров – FireAMP, где аббревиатура AMP означала Advanced Malware Protection. Про это решение я бы и хотел рассказать.

По сути AMP – это платформа для борьбы с вредоносным кодом, которая предназначена для работы в разных точках корпоративной или ведомственной сети. Существует AMP for Networks – сетевой высокоскоростной шлюз для борьбы с вредоносным кодом, который может быть выполнен и как отдельное устройство, и как модуль в межсетевые экраны или системы предотвращения вторжений следующего поколения, NGFW и NGIPS соответственно. Также существует AMP for Content – модуль обнаружения вредоносного кода в средствах защиты контента – Cisco Email Security Appliance и Cisco Web Security Appliance. И наконец, существует AMP for Endpoint, он же FireAMP, — решение для защиты ПК и мобильных устройств под управлением Windows, MacOS, Android и т.п.

Так как AMP представляет собой платформу безопасности, то логично предположить, что невзирая на место установки (сеть, ПК или устройство защиты контента), функциональность по обнаружению и блокированию вредоносного кода будет схожая. 7 основных технологий обнаружения разделяются на 2 основных типа:

Так как AMP представляет собой платформу безопасности, то логично предположить, что невзирая на место установки (сеть, ПК или устройство защиты контента), функциональность по обнаружению и блокированию вредоносного кода будет схожая. 7 основных технологий обнаружения разделяются на 2 основных типа:

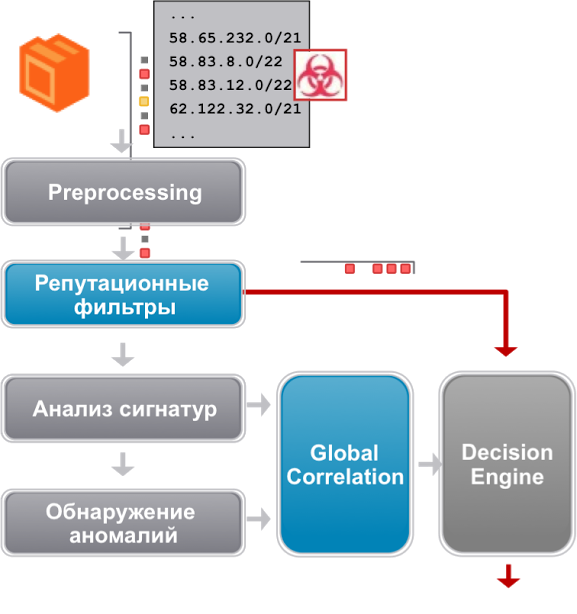

Репутационная фильтрация очень схожа с тем, что делается в системах защиты электронной почты или контроля доступа в Интернет. Мы имеем большую базу данных значений репутации, с которой и сравнивается анализируемый объект. Разница только в том, что традиционно репутация присваивается Интернет-узлу (почтовому серверу, Web-сайту или IP-адресу), а в AMP используется репутация файла, значение которой и хранится в облачной базе данных Cisco.

В случае обнаружения вредоносного файла, его «отпечаток» с метаданными и признаками компрометации помещаются в облачную базу данных, к которой затем обращаются все агенты AMP за вердиктом в отношении новых анализируемых объектов. Облачная аналитика – это современная тенденция, которой следуют все ключевые игроки рынка ИБ. В облако выносится вся мозговая активность системы защиты, которая уже не в состоянии держать всю базу для принятия решения «на борту». Это раньше антивирусные вендоры или производители систем предотвращения вторжений оснащали свои продукты встроенной базой сигнатур, а разработчики сканеров безопасности включали в свои решения базы проверок. Регулярно эти базы обновлялись через Интернет, но система защиты могла работать в замкнутом пространстве, не имеющем подключения к Интернету. Сегодня ситуация изменилась. Очень уж много событий безопасности приходится анализировать современной системе защиты. И события эти разнообразные и разноплановые. Сама система не в состоянии эту лавину событий отработать — нужна «помощь зала», т.е. внешних аналитиков. Наверное, одним из первых прообразов такой помощи стала система глобальной корреляции, реализованная в Cisco IPS несколько лет назад. Идея была простая — обезличенную информацию о сети заказчика отдавать (разумеется, эту функцию можно было и не включать) в единый центр для анализа и разработки новых сигнатур, которыми затем должны были оснащаться все сенсоры IPS, установленные у заказчиков в рамках регулярного обновления базы сигнатур.

Аналогичный подход стал применяться и в других средствах защиты Cisco, например, в межсетевых экранах Cisco ASA 5500-X и его модуле Botnet Traffic Filter. Еще раньше такая «облачная аналитика» использовалась в решениях по контентной безопасности – E-mail Security Appliance и Web Security Appliance. Приобретенная нами недавно компания Sourcefire в своих средствах защиты (NGIPS, NGFW, AMP) использовала ту же идеологию — облако VRT (Vulnerability Research Team) для аналитики.

И дело не в отсутствии или нечастом обновлении. Просто идеология «звезды» (производитель самостоятельно собирает информацию об угрозах и распространяет ее среди всех заказчиков) стала давать сбои при росте числа и сложности угроз. Понадобилось привлечь в ряды защитников и самих покупателей/потребителей средств защиты — они стали передавать информацию со своих устройств и защитного ПО производителю, в его облако ИБ-аналитики. Именно там производился анализ информации, поступающей как от заказчиков, так и от различных источников самого вендора. Именно там производилась разработка методов борьбы с угрозами — старыми и новыми. Для IPS/IDS и антивирусов — это были сигнатуры, для систем контентной фильтрации — базы URL, шаблоны спама, репутационные базы, черные списки и т.п. Для межсетевых экранов — списки бот-сетей (ботов и командных центров). Эта информация оперативно доставлялась до потребителя, повышая «знание» его средств защиты относительно новых угроз.

Сегодня, в условиях, когда растет не только число угроз, но и их сложность; когда системы защиты не справляются с нагрузкой, а обслуживающие их специалисты не поспевают за непрерывно меняющимся ландшафтом угроз; когда системные ресурсы, выделяемые для работы средства защиты, ограничены, необходим новый взгляд на принятие решения о наличии или отсутствии угрозы в анализируемом сетевом трафике, файлах, почтовом и Web-трафике. И коль скоро сама система защиты сделать это не в состоянии, то остается «поручить» эту работу внешнему аналитическому центру, который и возьмет на себя непростую задачу непрерывного анализа информации об угрозах, получаемых из множества разрозненных источников, их постоянного анализа и оперативного обновления всех средств защиты, подключенных к этому облаку ИБ-аналитики, которое у компании Cisco называется Cisco Security Intelligence Operations (SIO). На самом деле у Cisco сейчас три таких облака – «родной» Cisco SIO, облако Sourcefire VRT и облако, приобретенной в конце мая компании ThreatGRID. Все три облака находятся в процессе интеграции и объединения. Но вернемся к AMP.

У AMP есть еще одна замечательная функция – ретроспективный анализ, который позволяет обнаруживать вредоносные программы пост-фактум. Да, это неприятно признавать, что 100%-й защиты не бывает и быть не может. Да, пропуск средством защиты какой-либо вредоносной программы, особенно целенаправленно разработанной под конкретную компанию, возможен. Но что же теперь, бежать менять место работы, уходить в запой или рвать на себе волосы от горя? Нет! Надо быть готовым к такому событию. В условиях мощного роста числа вредоносных программ эффективность и службы ИБ, и применяемых ею средств защиты зависит не от того, можно или нельзя отразить все угрозы, а от того, насколько оперативно осуществляется обнаружение и локализация скомпрометированных/зараженных узлов внутри сети. И тут как нельзя лучше подходит функция ретроспективного анализа, которая позволяет обнаруживать все-таки проникшие внутрь угрозы.

Как может угроза проникнуть внутрь защищаемого периметра? Да как угодно. Через зараженную флешку, через синхронизацию планшетника с рабочим ПК, через 3G/4G-модем, через несанкционированно установленную точку беспроводного доступа… Да через дыры в межсетевом экране в конце концов. Поэтому так важно не только грамотно выстраивать защиту периметра, но и быть готовым к тому, что вредоносные программы смогут его «пробить». Функция ретроспективной безопасности в AMP включает в себя 5 ключевых механизмов:

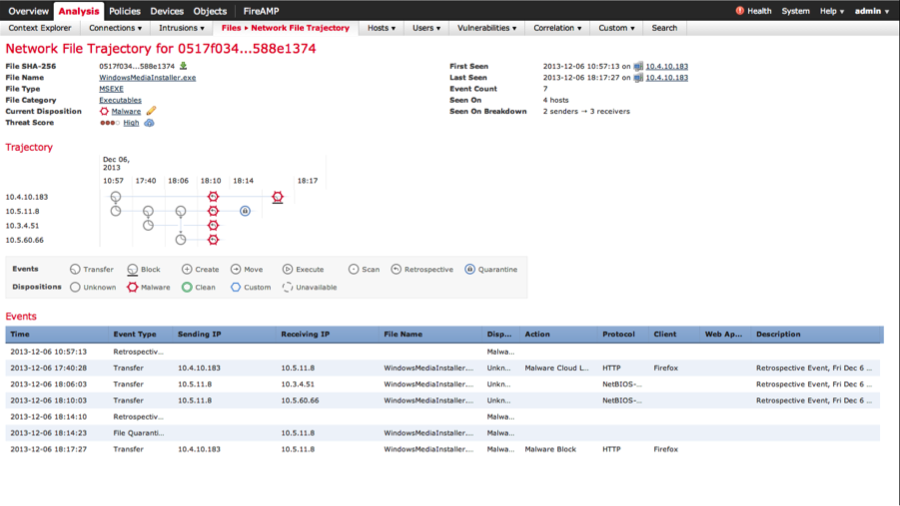

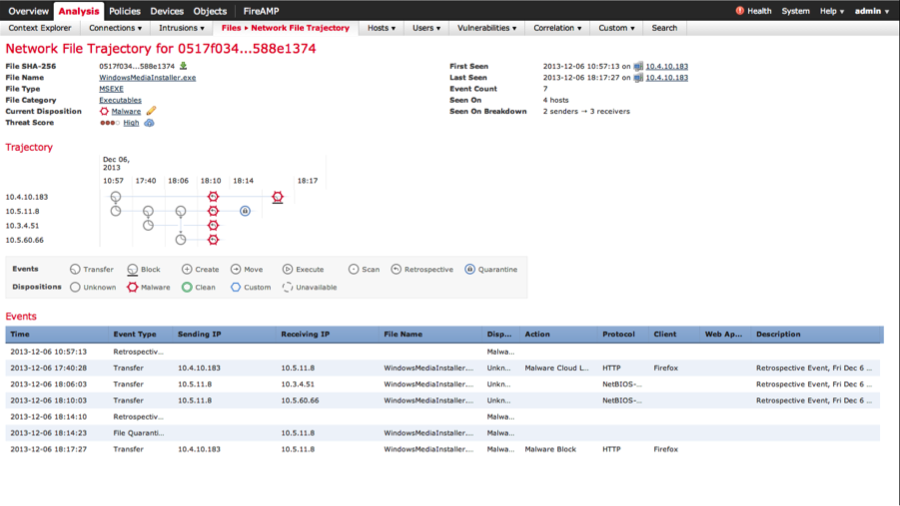

Ниже мы видим иллюстрацию того, как работает ретроспективная безопасность. В 10:57 в сети, на узле с адресом 10.4.10.183 фиксируется первое появление файла WindowsMediaInstaller.exe. На этот момент мы ничего не знаем об этом файле и пропускаем его внутрь сети. Это нормально. Согласно ежегодному отчету Cisco по безопасности каждые 4 секунды обнаруживается новая вредоносная программа. Обновляем ли мы наши средства защиты с такой периодичностью? А если обновляем, то с такой ли скоростью новые вредоносные программы идентифицируются производителем средств защиты? В данном случае мы смогли идентифицировать, что файл содержит вредоносный код только спустя 7 часов. В традиционном подходе мы это знание сможем применить только к новым файлам, которые будут анализироваться системой защиты. Но что делать с теми файлами, которые уже попали внутрь сети? Принять и простить? В случае с функцией ретроспективной безопасности в Cisco AMP мы пусть и пост-фактум, но обнаруживаем проникновение, а также все попавшие «под раздачу» узлы, что позволяет нам быстро локализовать проблему и не дать ей распространиться по всей сети.

У данного решения есть один недостаток – зависимость от подключения к Интернет, к облаку управления и ИБ-аналитики. Если политики безопасности компании не позволяет это или у организации слабые Интернет-каналы, все преимущества Cisco AMP могут превратить систему борьбы с вредоносным кодом в бесполезную или малоэффективную программу/устройство. Понимая это, компания Cisco предложила решение под названием FireAMP Private Cloud, задача которого стать посредником между облаком Cisco SIO / Sourcefire VRT и компанией-пользователем AMP. В этом случае агенты AMP будут управляться, а также обращаться за обновлениями и вердиктом по каждому анализируемому файлу не к облаку, а к виртуальному устройству FireAMP Private Cloud, находящемуся на территории самой организации.

Но вопрос с доступом к Интернет все равно остается. Как сделать систему работающей при полном отсутствии Интернета? Именно для ответа на этот вопрос мы купили в конце мая компанию ThreatGRID, которая предлагает именно локальные устройства ИБ-аналитики, которые сейчас интегрируются с Cisco AMP.

В заключение хочется сказать, что решение Cisco Advanced Malware Protection, в которое компания Cisco сейчас вкладывает большие ресурсы, становится неотъемлемой частью нашего портфолио по информационной безопасности.

Однако 11-го июня 2010-го года компания приняла непростое и даже можно сказать неожиданное решение о закрытии данной линейки продуктов. Отчасти это было продиктовано тем, что защита ПК не входила на тот момент в приоритет Cisco, которая была сфокусирована на сетевой безопасности. Среди других причин назывался активный переход на мобильные устройства с их множеством операционных систем, для которых разрабатывать и поддерживать Cisco Security Agent было сложно. Но какой бы ни была истинная причина Cisco Security Agent перестал существовать и компания Cisco на долгие 3 года вновь сосредоточила свои усилия на средствах сетевой безопасности. Пока в 2013-м году, после приобретения мирового лидера в сегменте предотвращения вторжения и средств защиты следующего поколения – компании Sourcefire, у Cisco вновь не появилось решение по защите персональных компьютеров – FireAMP, где аббревиатура AMP означала Advanced Malware Protection. Про это решение я бы и хотел рассказать.

По сути AMP – это платформа для борьбы с вредоносным кодом, которая предназначена для работы в разных точках корпоративной или ведомственной сети. Существует AMP for Networks – сетевой высокоскоростной шлюз для борьбы с вредоносным кодом, который может быть выполнен и как отдельное устройство, и как модуль в межсетевые экраны или системы предотвращения вторжений следующего поколения, NGFW и NGIPS соответственно. Также существует AMP for Content – модуль обнаружения вредоносного кода в средствах защиты контента – Cisco Email Security Appliance и Cisco Web Security Appliance. И наконец, существует AMP for Endpoint, он же FireAMP, — решение для защиты ПК и мобильных устройств под управлением Windows, MacOS, Android и т.п.

Так как AMP представляет собой платформу безопасности, то логично предположить, что невзирая на место установки (сеть, ПК или устройство защиты контента), функциональность по обнаружению и блокированию вредоносного кода будет схожая. 7 основных технологий обнаружения разделяются на 2 основных типа:

Так как AMP представляет собой платформу безопасности, то логично предположить, что невзирая на место установки (сеть, ПК или устройство защиты контента), функциональность по обнаружению и блокированию вредоносного кода будет схожая. 7 основных технологий обнаружения разделяются на 2 основных типа:

- Репутационная фильтрация

- Точные сигнатуры. Данный метод схож с тем, который используют традиционные антивирусы, имеющие базы известных вредоносных программ.

- Нечеткие отпечатки. Данный метод предназначен для борьбы с полиморфными вредоносными программами, код которых может изменяться в зависимости от условий. AMP ищет схожие признаки в анализируемом коде и в случае совпадения выдает вердикт о наличии вредоносного контента, который и блокируется.

- Машинное обучение. Данный метод позволяет оценивать метаданные анализируемых файлов с целью обнаружения вредоносности.

- Поведенческий анализ

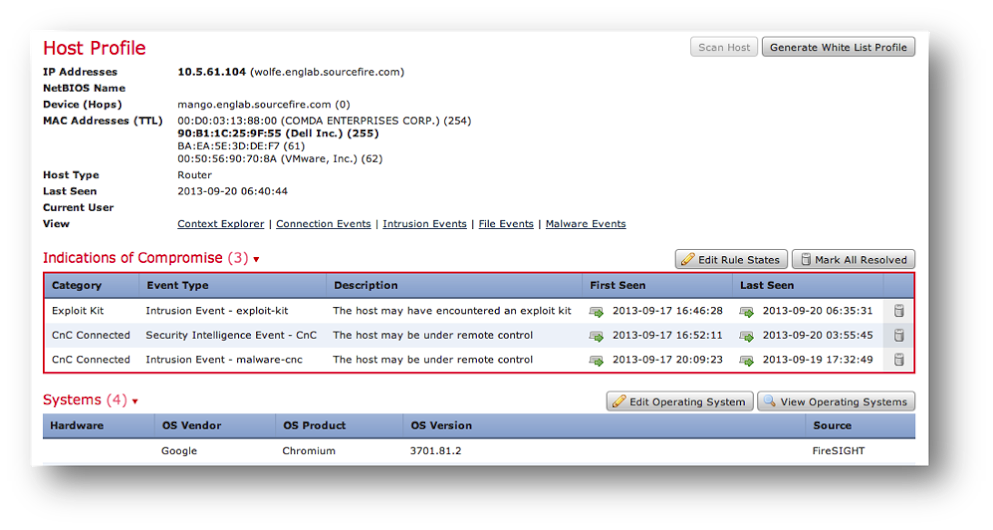

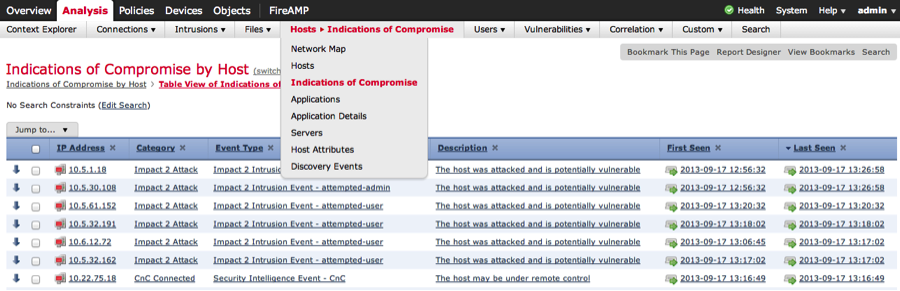

- Индикаторы компрометаций. Данный метод опирается на изучение признаков, индикаторов (indicators of compromise), которые присущи вредоносному коду. Например, если в анализируемом файле есть функции самовоспроизведения, передачи данных в Интернет и (или) приема с какого-либо узла управляющих команд, то это, с высокой степенью вероятности, может характеризовать наличие в файле вредоносного кода.

- Динамический анализ. Данный метод заключается в отправке анализируемого файла в облачную «песочницу», где он проверяется с разных точек зрения и по итогам выносится вердикт о наличии или отсутствии признаков вредоносности.

- Продвинутая аналитика. Данный метод позволяет учитывать при анализе подозрительных файлов дополнительную контекстную информацию, собираемую из разных источников и с помощью разных механизмов. Обычно данный метод работает в паре с репутационными техниками.

- Анализ и корреляция потоков. Данный метод использует знание о вредоносных сайтах и IP-адресах, которые часто участвуют в вредоносной активности – передаче управляющих команд, приемке украденных данных и т.п. Обнаружение взаимодействия анализируемого файла с такими узлами характеризует его вредоносность.

Репутационная фильтрация очень схожа с тем, что делается в системах защиты электронной почты или контроля доступа в Интернет. Мы имеем большую базу данных значений репутации, с которой и сравнивается анализируемый объект. Разница только в том, что традиционно репутация присваивается Интернет-узлу (почтовому серверу, Web-сайту или IP-адресу), а в AMP используется репутация файла, значение которой и хранится в облачной базе данных Cisco.

В случае обнаружения вредоносного файла, его «отпечаток» с метаданными и признаками компрометации помещаются в облачную базу данных, к которой затем обращаются все агенты AMP за вердиктом в отношении новых анализируемых объектов. Облачная аналитика – это современная тенденция, которой следуют все ключевые игроки рынка ИБ. В облако выносится вся мозговая активность системы защиты, которая уже не в состоянии держать всю базу для принятия решения «на борту». Это раньше антивирусные вендоры или производители систем предотвращения вторжений оснащали свои продукты встроенной базой сигнатур, а разработчики сканеров безопасности включали в свои решения базы проверок. Регулярно эти базы обновлялись через Интернет, но система защиты могла работать в замкнутом пространстве, не имеющем подключения к Интернету. Сегодня ситуация изменилась. Очень уж много событий безопасности приходится анализировать современной системе защиты. И события эти разнообразные и разноплановые. Сама система не в состоянии эту лавину событий отработать — нужна «помощь зала», т.е. внешних аналитиков. Наверное, одним из первых прообразов такой помощи стала система глобальной корреляции, реализованная в Cisco IPS несколько лет назад. Идея была простая — обезличенную информацию о сети заказчика отдавать (разумеется, эту функцию можно было и не включать) в единый центр для анализа и разработки новых сигнатур, которыми затем должны были оснащаться все сенсоры IPS, установленные у заказчиков в рамках регулярного обновления базы сигнатур.

Аналогичный подход стал применяться и в других средствах защиты Cisco, например, в межсетевых экранах Cisco ASA 5500-X и его модуле Botnet Traffic Filter. Еще раньше такая «облачная аналитика» использовалась в решениях по контентной безопасности – E-mail Security Appliance и Web Security Appliance. Приобретенная нами недавно компания Sourcefire в своих средствах защиты (NGIPS, NGFW, AMP) использовала ту же идеологию — облако VRT (Vulnerability Research Team) для аналитики.

И дело не в отсутствии или нечастом обновлении. Просто идеология «звезды» (производитель самостоятельно собирает информацию об угрозах и распространяет ее среди всех заказчиков) стала давать сбои при росте числа и сложности угроз. Понадобилось привлечь в ряды защитников и самих покупателей/потребителей средств защиты — они стали передавать информацию со своих устройств и защитного ПО производителю, в его облако ИБ-аналитики. Именно там производился анализ информации, поступающей как от заказчиков, так и от различных источников самого вендора. Именно там производилась разработка методов борьбы с угрозами — старыми и новыми. Для IPS/IDS и антивирусов — это были сигнатуры, для систем контентной фильтрации — базы URL, шаблоны спама, репутационные базы, черные списки и т.п. Для межсетевых экранов — списки бот-сетей (ботов и командных центров). Эта информация оперативно доставлялась до потребителя, повышая «знание» его средств защиты относительно новых угроз.

Сегодня, в условиях, когда растет не только число угроз, но и их сложность; когда системы защиты не справляются с нагрузкой, а обслуживающие их специалисты не поспевают за непрерывно меняющимся ландшафтом угроз; когда системные ресурсы, выделяемые для работы средства защиты, ограничены, необходим новый взгляд на принятие решения о наличии или отсутствии угрозы в анализируемом сетевом трафике, файлах, почтовом и Web-трафике. И коль скоро сама система защиты сделать это не в состоянии, то остается «поручить» эту работу внешнему аналитическому центру, который и возьмет на себя непростую задачу непрерывного анализа информации об угрозах, получаемых из множества разрозненных источников, их постоянного анализа и оперативного обновления всех средств защиты, подключенных к этому облаку ИБ-аналитики, которое у компании Cisco называется Cisco Security Intelligence Operations (SIO). На самом деле у Cisco сейчас три таких облака – «родной» Cisco SIO, облако Sourcefire VRT и облако, приобретенной в конце мая компании ThreatGRID. Все три облака находятся в процессе интеграции и объединения. Но вернемся к AMP.

У AMP есть еще одна замечательная функция – ретроспективный анализ, который позволяет обнаруживать вредоносные программы пост-фактум. Да, это неприятно признавать, что 100%-й защиты не бывает и быть не может. Да, пропуск средством защиты какой-либо вредоносной программы, особенно целенаправленно разработанной под конкретную компанию, возможен. Но что же теперь, бежать менять место работы, уходить в запой или рвать на себе волосы от горя? Нет! Надо быть готовым к такому событию. В условиях мощного роста числа вредоносных программ эффективность и службы ИБ, и применяемых ею средств защиты зависит не от того, можно или нельзя отразить все угрозы, а от того, насколько оперативно осуществляется обнаружение и локализация скомпрометированных/зараженных узлов внутри сети. И тут как нельзя лучше подходит функция ретроспективного анализа, которая позволяет обнаруживать все-таки проникшие внутрь угрозы.

Как может угроза проникнуть внутрь защищаемого периметра? Да как угодно. Через зараженную флешку, через синхронизацию планшетника с рабочим ПК, через 3G/4G-модем, через несанкционированно установленную точку беспроводного доступа… Да через дыры в межсетевом экране в конце концов. Поэтому так важно не только грамотно выстраивать защиту периметра, но и быть готовым к тому, что вредоносные программы смогут его «пробить». Функция ретроспективной безопасности в AMP включает в себя 5 ключевых механизмов:

- Ретроспектива. Данный метод позволяет нам отслеживать время и место первого появления файла в контролируемой сети, а также его текущее местоположение, которое определяется за счет максимального охвата агентами AMP защищаемой сети (на ПК, в сети и на средствах анализа контента).

- Анализ цепочки атаки. Данный метод позволяет собирать, анализировать и сохранять информацию о том, как ведут себя файлы, процессы и каналы взаимодействия в защищаемой сети. Иными словами, мы можем проанализировать, как ведут себя различные приложения, когда и кем они запускаются, с кем и в какое время взаимодействуют, какими интерфейсами пользуются и т.п.?

- Поведенческие индикаторы компрометации. Данный механизм позволяет проанализировать активность попавшего в сеть файла и сделать вывод о его вредоносности. Например, файл, который попал внутрь организации, попал на множество узлов, скопировал конфиденциальную информацию и отправил ее на внешний IP-адрес с высокой степенью вероятности является вредоносным. Только анализ комбинации таких индикаторов помогает выявить неизвестные угрозы, отдельные действия которых могут остаться незамеченными для традиционных средств защиты.

- Анализ траектории. Данный метод позволяет фиксировать время, метод, точку входа и выхода попавшего внутрь файла, что позволяет в любой момент время точно ответить на классические вопросы управления инцидентами: «Откуда попала вредоносная программа в сеть?», «С кем взаимодействовал зараженный узел?», «Куда еще попала вредоносная программа?», «Кто является источником проблем?». И все это без сканирования сети – вся информация собирается в реальном времени и в любой момент готова к использованию. Cisco AMP имеет два механизма анализа траектории – File Trajectory (для анализа перемещения файлов по сети) и Device Trajectory (для анализа действий файлов на конкретном узле).

- Охота на бреши. Данный механизм схож с поведенческими индикаторами компрометации, но работает на более высоком уровне. Если индикаторы компрометации ищутся для конкретного файла, то охота на бреши осуществляется в отношении всей сети. Мы ищем схожие индикаторы в том, что уже происходило в сети в недавнем прошлом.

Ниже мы видим иллюстрацию того, как работает ретроспективная безопасность. В 10:57 в сети, на узле с адресом 10.4.10.183 фиксируется первое появление файла WindowsMediaInstaller.exe. На этот момент мы ничего не знаем об этом файле и пропускаем его внутрь сети. Это нормально. Согласно ежегодному отчету Cisco по безопасности каждые 4 секунды обнаруживается новая вредоносная программа. Обновляем ли мы наши средства защиты с такой периодичностью? А если обновляем, то с такой ли скоростью новые вредоносные программы идентифицируются производителем средств защиты? В данном случае мы смогли идентифицировать, что файл содержит вредоносный код только спустя 7 часов. В традиционном подходе мы это знание сможем применить только к новым файлам, которые будут анализироваться системой защиты. Но что делать с теми файлами, которые уже попали внутрь сети? Принять и простить? В случае с функцией ретроспективной безопасности в Cisco AMP мы пусть и пост-фактум, но обнаруживаем проникновение, а также все попавшие «под раздачу» узлы, что позволяет нам быстро локализовать проблему и не дать ей распространиться по всей сети.

У данного решения есть один недостаток – зависимость от подключения к Интернет, к облаку управления и ИБ-аналитики. Если политики безопасности компании не позволяет это или у организации слабые Интернет-каналы, все преимущества Cisco AMP могут превратить систему борьбы с вредоносным кодом в бесполезную или малоэффективную программу/устройство. Понимая это, компания Cisco предложила решение под названием FireAMP Private Cloud, задача которого стать посредником между облаком Cisco SIO / Sourcefire VRT и компанией-пользователем AMP. В этом случае агенты AMP будут управляться, а также обращаться за обновлениями и вердиктом по каждому анализируемому файлу не к облаку, а к виртуальному устройству FireAMP Private Cloud, находящемуся на территории самой организации.

Но вопрос с доступом к Интернет все равно остается. Как сделать систему работающей при полном отсутствии Интернета? Именно для ответа на этот вопрос мы купили в конце мая компанию ThreatGRID, которая предлагает именно локальные устройства ИБ-аналитики, которые сейчас интегрируются с Cisco AMP.

В заключение хочется сказать, что решение Cisco Advanced Malware Protection, в которое компания Cisco сейчас вкладывает большие ресурсы, становится неотъемлемой частью нашего портфолио по информационной безопасности.