В статье анализируются типовые трудности, стоящие сегодня перед корпоративной службой IT, и предлагается современный подход к их решению на базе сетевой фабрики Cisco Software-Defined Access (SD-Access).

Рассматриваются ключевые компоненты и технологии, лежащие в основе Cisco SD-Access, а также принципы их работы.

На примере конкретных типовых сценариев подробно анализируются преимущества, предлагаемые IT и бизнесу фабрикой SD-Access.

Корпоративная служба IT находится «между молотом и наковальней».

С одной стороны, бизнес требует обеспечить высокую доступность сети и ожидает, что сеть должна работать всегда — в режиме 24x7, без исключений! Это очевидно. В IT трудно найти то, что беспокоит бизнес больше, чем недоступность бизнес-процессов. А ведь с развитием цифровых технологий зависимость бизнес-процессов от сети только растет.

С другой стороны, пользователи (а по сути, тот же бизнес) требуют поддержку новых сервисов, новых типов устройств, новых типов пользователей (в том числе гостей, партнеров) и т.д. Всем им нужно обеспечить надлежащую поддержку со стороны сети, причем быстро. Кроме того, необходимо учесть и требования службы ИБ.

Но требования внедрения новых сервисов и обеспечения высокой доступности, как правило, противоречат друг другу. Ведь высокая доступность предполагает прежде всего стабильность сети, что известно как из специализированной литературы (например Piedad, Floyd, and Michael Hawkins. High availability: design, techniques, and processes. Upper Saddle River, N.J: Prentice Hall PTR, 2001. Print), так и из общих принципов, например KISS (Keep it Simple Stupid), «работает — не трогай» и т.п.

А внедрение новых сервисов сети по определению нарушает ее стабильность, так как привносит в сеть что-то новое, требует внесения изменений. Эти изменения нередко оказываются сложными и обширными — например, внедрение решений для совместной мультимедийной работы и механизмов QoS, технологий безопасности и сегментации. Даже решение «транспортных» задач может оказаться непростым, например обеспечение связности на Уровне 2 между точками А и Б в разных частях кампусной сети.

В результате внедрение сервисов усложняет сеть и требует много времени, а иногда вообще происходит не в полном объеме.

Есть и другая сторона противоречия между обеспечением высокой доступности и решением повседневных бизнес-задач. Бизнес-задачи обычно требуют от сети не просто передачу пакетов из точки А в точку Б, а реализацию разного рода политик. Политики транслируются в конкретные требования, например — как обеспечить безопасность, по каким путям направить трафик различных приложений, как его обрабатывать и т.п. Любая нетривиальная политика повышает сложность внедрения и эксплуатации сети.

Кроме того, политики недостаточно внедрить. Необходимо также поддерживать их в актуальном состоянии, вносить в них изменения. Подобные изменения в масштабах корпоративной сети, особенно выполняемые вручную — как правило, ресурсоемкие, долгие и весьма уязвимые к ошибкам. В результате доступность сети опять имеет тенденцию к снижению, а операционные расходы — к повышению.

Таким образом, в типовой, «классической» корпоративной сети

С этими трудностями службы IT сталкиваются повсеместно. Но бизнес не интересуют трудности IT. Бизнес интересует, чтобы бизнес-процессы работали надежно, а внедрялись — быстро.

Как же решить эти противоречащие друг другу сложные задачи, стоящие перед IT? Хорошо зарекомендовавший себя способ решения сложных задач — разбить одну задачу на несколько более простых, а дальше решать уже их. Широко известные примеры — семиуровневая модель OSI или четырехуровневая модель DoD в решении задачи сетевого взаимодействия.

Рис. 1. Концепция сетевой фабрики (оверлея)

В нашем случае на помощь приходит концепция сетевой фабрики, или оверлея (overlay) (см. рис. 1). Оверлей — это логическая топология, построенная поверх некоторой низлежащей топологии (underlay), опорной сети. Оверлей использует какой-либо вид инкапсуляции трафика для передачи поверх опорный сети. Понятие оверлея хорошо знакомо сетевым администраторам. Прокладывая любой туннель в сети, администратор создает оверлей. Типовые примеры — IPSec, GRE, CAPWAP, VXLAN, OTV и т.д.

Почему же сетевая фабрика помогает преодолеть вышеупомянутые трудности, которые не получается решить в «классической сети»?

В «классической сети» эти трудности не решаются по принципиальной причине — потому что противоречивые требования предъявляются к одному и тому же объекту.

В случае же сетевой фабрики объект, к которому предъявляются требования, разделяется на два. Одна сетевая топология разделяется на две.

Первая, низлежащая топология обеспечивает надежный транспорт на основе маршрутизируемой сети. Это ее единственная задача. Она не реализует сервисы и политики — она не предназначена для этого.

Задачу реализации сервисов и политик решает вторая, оверлейная сетевая топология. Она отделена от низлежащей топологии, как, например, отделены друг от друга протоколы разных уровней модели OSI.

Появление двух сетевых топологий и дает развязку противоречащих друг другу требований. В этом и заключается принципиальная разница между «классической сетью» и сетевой фабрикой. Именно это и позволяет сетевой фабрике преодолеть трудности, с которыми не может справиться «классическая сеть».

Реализации концепции сетевой фабрики уже есть во многих корпоративных сетях. Например, идея фабрики на основе туннелей CAPWAP давно реализована в централизованной архитектуре корпоративных беспроводных ЛВС. Другой пример — фабрика в сетях ЦОД в решении Cisco Application Centric Infrastructure (ACI). Фабрики получают распространение и в территориально-распределенных сетях в виде технологий SD-WAN, в частности, Cisco IWAN.

Наступает время для появления сетевой фабрики и в кампусных сетях (см. рис. 2).

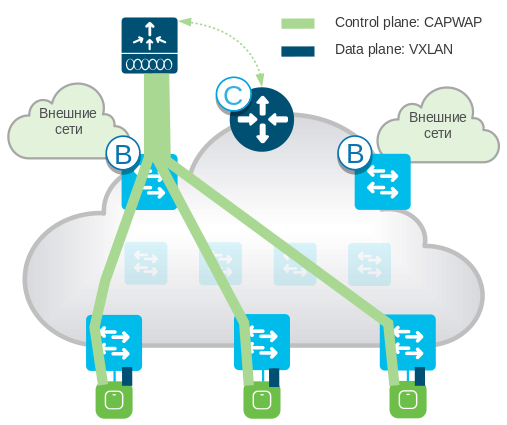

Рис. 2. Архитектура сетевой фабрики Cisco SD-Access

Cisco Software-Defined Access (SD-Access) — это реализация Cisco концепции сетевой фабрики для кампусной сети с централизованными средствами управления, автоматизации и оркестрации, а также мониторинга и аналитики.

Эти средства предоставляет контроллер Cisco DNA Center — ключевой компонент решения. DNA Center обеспечивает веб-интерфейс администратора и интерфейсы API.

Кроме того, DNA Center реализует сервисы аналитики, получая и анализируя служебную информацию и телеметрию от устройств фабрики. DNA Center решает задачу преобразования массы разрозненных данных в конкретные выводы и практические рекомендации. Такие выводы и рекомендации касаются текущего состояния сети, ее сервисов и приложений, текущих инцидентов. На основании анализа данных с учетом знания контекста DNA Center предоставляет аналитику о вероятном влиянии инцидентов на сервисы сети, рекомендует конкретные меры для устранения инцидентов, анализирует тренды, дает рекомендации по планированию емкости сети. Это очень важный функционал для мониторинга, быстрого поиска и устранения неисправностей. В конечном счете он помогает обеспечить высокую доступность бизнес-процессов, работающих поверх фабрики.

DNA Center работает совместно с сервером контроля доступа Cisco Identity Service Engine (ISE). ISE предоставляет фабрике сервисы аутентификации, авторизации и контроля доступа (ААА), обеспечивает динамическое помещение пользователей фабрики в группы и средства управления политиками взаимодействия между группами. ISE необходим для реализации в фабрике политики безопасности организации.

С точки зрения сетевой инфраструктуры фабрика состоит из устройств, выполняющих следующие ключевые роли.

Control Plane Nodes ведут учет текущего местоположения клиентских устройств в пределах фабрики. Это необходимо для свободного перемещения пользователей в пределах фабрики с сохранением назначенных пользователю политик и обеспечения их мобильности.

Fabric Border Nodes необходимы для подключения фабрики к внешнему миру, т.е. к сетям, не являющимся частью фабрики. Например, это могут быть сеть ЦОД и другие части корпоративной сети, построенные не на основе фабрики SD-Access, Интернет и т.д.

Fabric Edge Nodes обеспечивают подключение к фабрике клиентских устройств, а также точек радиодоступа.

Fabric Wireless Controller представляет собой контроллер беспроводных ЛВС, работающий в составе фабрики.

Intermediate Nodes обеспечивают связь между перечисленными выше устройствами. Они не выполняют никаких функций оверлея, а только реализуют опорную, низлежащую сетевую топологию.

С точки зрения технологий, data plane фабрики Cisco SD-Access реализован на базе инкапсуляции Virtual Extensible LAN (VXLAN). Control plane оверлея использует протокол Locator/ID Separation Protocol (LISP). Политики реализуются на базе тегов Scalable Group Tag (SGT) технологии Cisco TrustSec. Наконец, оверлей работает поверх маршрутизируемой опорной сети. Рассмотрим эти технологии подробнее.

Data plane фабрики Cisco SD-Access построен на базе инкапсуляции VXLAN с Group Policy Option (VXLAN-GPO). Важное преимущество VXLAN заключается в сохранении первоначального Ethernet-заголовка фрейма. В результате обеспечивается мобильность хостов фабрики не только на Уровне 3, но и на Уровне 2. Это дает гибкий и универсальный транспорт. Каковы бы ни были требования приложений, фабрика способна предоставить им любой вид транспорта — Уровней 3 и 2 — независимо от направления взаимодействия хостов и их расположения в фабрике.

Рис. 3. Инкапсуляция в сетевой фабрике SD-Access

Трафик data plane фабрики (фреймы Уровня 2) инкапсулируется в пакеты VXLAN и отправляется по сети поверх UDP и IP (см. рис. 3). С точки зрения промежуточных устройств фабрики, это стандартные пакеты IP со вложенными сегментами UDP, адресованными на порт 4789. Номер source-порта UDP определяется хэшем заголовков Уровней 2, 3 и 4 исходных пакетов и, таким образом, меняется динамически. Это важно для надлежащего распределения нагрузки технологией Cisco Express Forwarding (CEF) в опорной сети. При распределении нагрузки метод full технологии CEF использует значение хэш-функции от адресов IP и портов транспортного уровня для выбора конкретного канала связи. Поэтому переменное значение source-портов UDP приводит к распределению нагрузки между разными каналами связи даже без применения дополнительных способов борьбы с поляризацией CEF.

VXLAN-туннели не требуют предварительного установления соединения, т.е. являются stateless туннелями.

Оверлей приводит к появлению дополнительных заголовков из-за использования опорной сети (underlay) для транспорта. Это 8-байтный заголовок VXLAN, 8-байтный заголовок UDP, 20-байтный заголовок IP и 14-байтный заголовок MAC (с опциональными дополнительными 4 байтами) — итого от 50 до 54 байт.

Инкапсуляцию трафика в пакеты VXLAN и обратно в решении Cisco SD-Access выполняют пограничные устройства фабрики. Для трафика внешних сетей это Fabric Border Nodes, для трафика проводных клиентов — Fabric Edge Nodes.

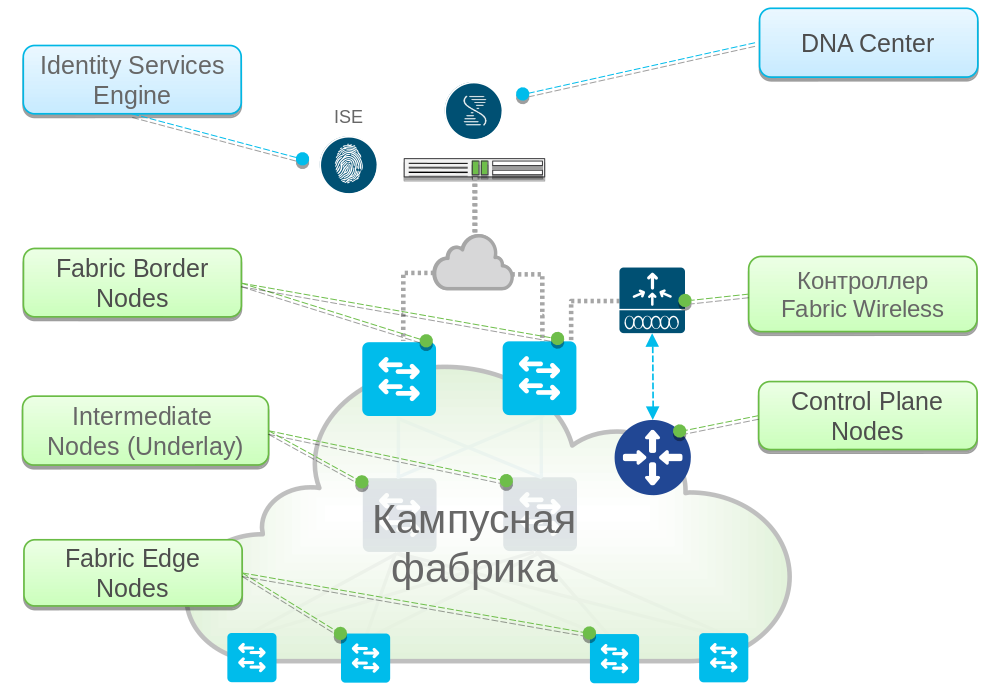

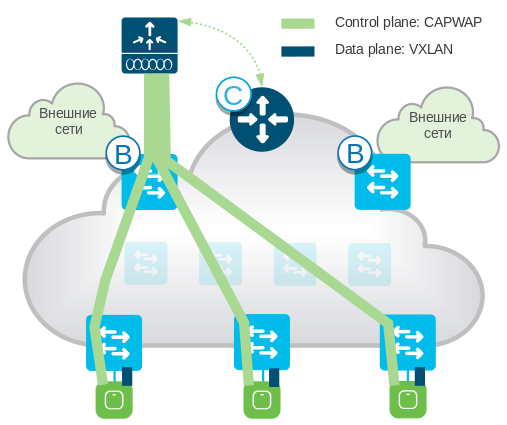

SD-Access также обеспечивает интеграцию беспроводных сетей в фабрику (рис. 4). Такой режим работы называется Fabric Enabled Wireless (FEW). В отличие от централизованной архитектуры БЛВС, в режиме FEW трафик пользователей БЛВС туннелируется не на контроллер БЛВС в пакетах CAPWAP, а на коммутатор доступа Edge Node в пакетах VXLAN. Таким образом, трафик и проводных, и беспроводных клиентов поступает непосредственно на коммутаторы Edge Node.

Рис. 4. Интеграция беспроводной ЛВС в фабрику Cisco SD-Access (B — Border Node, C — Control Plane Node)

В результате обеспечивается одинаковая обработка трафика проводных и беспроводных пользователей, оптимизация путей передачи трафика БЛВС, устранение потенциальных «узких мест», характерных для стыка контроллера БЛВС и проводной сети.

Control & management plane беспроводной ЛВС в режиме FEW остается централизованным на контроллере Fabric Wireless. Контроллер использует протокол LISP для обмена данными с Control Plane Nodes о текущем местоположении беспроводных клиентов в фабрике. Точки радиодоступа взаимодействуют с контроллером по протоколу CAPWAP.

Таким образом, архитектура беспроводной сети при интеграции в фабрику получает «лучшее из двух миров».

Мобильность хостов на Уровнях 2 и 3 — неотъемлемое свойство фабрики. С точки зрения data plane мобильность обеспечивается технологией VXLAN, а в качестве control plane используется протокол Locator/ID Separation Protocol (LISP).

Чтобы обеспечить возможность перемещения хостов в пределах фабрики без смены адресов, фабрике необходимо отслеживать местоположение каждого отдельно взятого хоста. При решении этой задачи с использованием традиционных протоколов маршрутизации потребовалась бы работа с host specific маршрутами с префиксами /32 или /128 (для IPv4 и IPv6 соответственно). Требование работы с host specific маршрутами по определению исключает агрегацию маршрутов, что привело бы к повышенному расходу памяти коммутаторов фабрики. Кроме того, каждое перемещение хоста между коммутаторами фабрики порождало бы апдейт протокола маршрутизации, создавая дополнительную нагрузку на CPU всех коммутаторов независимо от того, нужен ли на данном коммутаторе этот маршрут или нет.

В результате реализация мобильности хостов приводила бы к высоким требованиям к ресурсам control plane. И эти требования касались бы пограничных коммутаторов фабрики — коммутаторов доступа, у которых, как правило, нет мощного control plane.

Для решения этой проблемы фабрика Cisco SD-Access использует протокол LISP. Это очень эффективный протокол, оптимизированный для мобильности хостов. Фабрика содержит централизованную базу данных пользователей Host Tracking Database (HTDB), работающую на устройствах роли Control Plane Nodes. HTDB хранит информацию о соответствии клиентского хоста (Endpoint ID) текущему местоположению в пределах фабрики, а также ряд дополнительных атрибутов.

Пограничные устройства фабрики, используя протокол LISP, запрашивают базу HTDB, когда им нужно передать пакет на клиентский хост с неизвестным местоположением, и сохраняют эту информацию в локальном кэше.

Информация поступает в базу от пограничных устройств фабрики по мере подключения и перемещения клиентских хостов.

Таким образом, Cisco SD-Access позволяет хостам свободно перемещаться в пределах фабрики без смены адресов, обеспечивает их мобильность.

Фабрика предлагает гибкие и масштабируемые средства для реализации политик контроля доступа к ресурсам, а также сегментации и микросегментации пользователей.

Исторически для решения задачи контроля доступа применялись списки контроля доступа (ACL), основанные на IP-адресах. Происходило это оттого, что заголовок IP-пакета не содержит никаких других данных, которые могли бы использоваться для установления логической связи между IP-пакетом и пользователем.

Подобное решение требует широкомасштабного внедрения ACL во многих местах сети, а также поддержания их в актуальном состоянии, внесения изменений. А возможных причин для таких изменений много — например, новые требования политики безопасности, изменения в составе пользователей, ресурсов, топологии сети, мобильность пользователей в проводных и беспроводных сетях. Поэтому такой подход требует значительных затрат времени и сил обслуживающего персонала. Кроме того, он весьма уязвим к ошибкам. В результате страдают безопасность и масштабируемость сети, скорость реакции IT на потребности бизнеса, доступность бизнес-процессов.

Сегментация пользователей долгое время реализовывалась с помощью виртуальных топологий, собираемых из VLAN'ов, VRF'ов, MPLS VPN'ов, туннелей и других подобных средств. Такой подход также весьма ресурсоемкий и работает тем хуже, чем больше динамики в среде сегментации и чем гранулярнее такая сегментация нужна.

Поэтому виртуальные топологии особенно плохо подходят для микросегментации пользователей, а ведь именно она требуется все чаще в связи с цифровизацией современного бизнеса и эволюцией угроз безопасности (в том числе массового распространения сетевых червей-шифровальщиков).

Для решения задач контроля доступа и сегментации пользователей Cisco разработала технологию TrustSec. TrustSec использует метку Scalable Group Tag (SGT) вместо IP-адреса в качестве критерия принадлежности пакета той или иной группе пользователей. Такой подход позволяет отделить адресацию от контроля доступа, использовать специализированные списки контроля доступа SGACL для реализации политик контроля доступа, придать сети гибкость и автоматизацию применения политик безопасности.

Базовый метод передачи меток внутри домена TrustSec (метод inline) заключается в инкапсуляции меток в заголовки фреймов или пакетов трафика (в поле Cisco Meta Data). А в фабрике Cisco SD-Access значение метки передается в составе заголовков VXLAN оверлея. Заголовок VXLAN содержит поля VN ID и Segment ID (24- и 16-разрядные соответственно), см. рис. 3. Эти поля используются для переноса информации о принадлежности пакета определенной виртуальной сети VN (адресуется свыше 16 млн. VRF) и группе SGT технологии TrustSec (адресуется свыше 64 тыс. меток). Таким образом, TrustSec изначально является неотъемлемым функционалом фабрики. Кроме того, инкапсуляция метки SGT в заголовок VXLAN облегчает внедрение TrustSec — ведь от промежуточных устройств опорной сети не требуется работа с метками.

Фабрика Cisco SD-Access позволяет реализовать два уровня сегментации пользователей: VRF для грубой сегментации на высоком уровне (например, для разделения организаций или их подразделений) и группы SGT для тонкой сегментации (например, на уровне от организации до небольших рабочих групп). В первом релизе фабрики SD-Access SGT уникальны в пределах VN, но в принципе возможны и так называемые VN-Agnostic группы, присутствующие в разных VN, т.к. SGT не зависит ни от IP-адресов, ни от VRF.

Отдельного разъяснения заслуживает и сам термин SGT. Он появился в процессе разработки технологии TrustSec и изначально носил название Source Group Tag. Усилиями маркетологов со временем термин стал означать Security Group Tag. В случае TrustSec это было оправданно, ведь SGT использовались для реализации политик безопасности. И все же, SGT — это всего лишь метка, число, позволяющее различать пакеты. И это число подходит для реализации любых политик, не только безопасности, что и делается в Cisco SD-Access. В итоге SGT теперь означает Scalable Group Tag.

Контроль доступа, настройка и внедрение политик доступа производится на сервере Cisco ISE, интегрированном в решение Cisco SD-Access. В результате SD-Access предлагает готовые автоматизированные средства реализации политики контроля доступа организации, а также сегментации и микросегментации пользователей.

Главная задача опорной сети с точки зрения фабрики — обеспечить передачу трафика оверлея. Для оверлея опорная сеть прозрачна. Поэтому в качестве опорной сети может подойти любая современная корпоративная сеть, обеспечивающая адекватный уровень доступности и производительности. Она должна предоставить пограничным устройствам фабрики, таким как Fabric Edge Node, Border Node, Control Plane Node, связь по протоколу IP.

В общем случае опорная сеть может быть построена на базе любого сочетания технологий Уровней 2 и 3, хотя Cisco рекомендует строить полностью маршрутизируемую сеть (с маршрутизацией до коммутаторов доступа) и каналами связи, имеющими конфигурацию point-to-point. Протокол маршрутизации тоже может быть любым, рекомендованный вариант — IS-IS, ставший стандартом де-факто в опорных сетях фабрик благодаря своей независимости от адресов Уровня 3, быстрой сходимости и наличию параметров TLV.

В связи с инкапсуляцией VXLAN оверлея Cisco рекомендует обеспечить передачу в опорной сети jumbo-фреймов со значением MTU не менее 9,100 байт. Задержки передачи пакетов (RTT) внутри фабрики должны не превышать 100 мс.

Подробнее требования к опорной сети изложены в руководстве по дизайну Cisco SD-Access.

В качестве оборудования опорной сети походит любое отвечающее этим требованиям оборудование, как от Cisco, так и от других производителей. Можно использовать уже имеющуюся корпоративную сеть. Это обеспечивает защиту инвестиций в оборудование существующей сети, даже если оно не поддерживается фабрикой. В этом случае опорная сеть будет представлять собой Manual Underlay, т.е. управляться автономно от фабрики.

Также есть возможность автоматизации управления опорной сети с помощью инструментария фабрики в случае использования соответствующего оборудования Cisco (решение Cisco SD-Access 1.0 обеспечивает автоматизацию опорной сети, построенной на базе коммутаторов Catalyst серий 3850/3650 и 9000). Это сценарий Automated Underlay. В этом случае провиженинг опорной сети будет выполняться функционалом DNA Center. Контроллер загрузит на устройства опорной сети предварительно протестированные конфигурации, построенные на базе рекомендаций Cisco Validated Design. Ручное редактирование конфигураций устройств в режиме Automated Underlay на момент написания статьи не допускается, но такая возможность предполагается в будущем.

Помимо защиты инвестиций, гибкость требований SD-Access к опорной сети облегчает внедрение — можно начать с пилотного проекта, создания небольшой фабрики, использующей в качестве транспорта существующую опорную сеть, и постепенно провести миграцию на полномасштабное решение.

Мы рассмотрели ключевые компоненты и принципы работы решения Cisco SD-Access. Теперь проанализируем практическую ценность решения для IT и бизнеса на примере конкретных сценариев.

Рассмотрим ряд задач, типовых для IT, и сравним две условных сети: «классическую» и сеть на основе фабрики SD-Access (далее — сеть SD-Access).

Под классической сетью в этом сравнении будем понимать кампусную сеть с коммутируемым уровнем доступа и маршрутизируемым ядром. Предположим, что контроль доступа в такой сети реализуется с помощью списков контроля доступа (ACL), а большинство операций по настройке, поиску и устранению неисправностей проводится вручную. Сеть использует RADIUS-сервер для контроля доступа пользователей.

Под сетью SD-Access будем понимать сеть, построенную на основе фабрики Cisco SD-Access, включающей в себя сетевую инфраструктуру, контроллер DNA Center и сервер контроля доступа Cisco ISE.

Одна из типовых задач IT связана с запуском в эксплуатацию новых частей сети или сетей на новых площадках, а также с модернизацией уже имеющихся сетей.

Решение этой задачи в случае классической сети часто реализуется путем сложной комбинации ручного труда и разнородных средств автоматизации.

С таким подходом сложно обеспечить консистентные конфигурации оборудования при внедрении и особенно в процессе эксплуатации, когда неизбежно возникают изменения. Процесс слабо защищен от ошибок вследствие «человеческого фактора». И, наконец, он не позволяет гибко адаптироваться к изменениям бизнеса — в процессе работ по внедрению, включающих в себя разработку дизайна и конфигураций, заказ и физическую поставку оборудования, стейджинг и внедрение конфигураций — могут произойти изменения в потребностях бизнеса и внедряемая конфигурация окажется устаревшей еще до запуска сети в эксплуатацию!

Казалось бы, изобилие средств централизованного управления и дополнительного инструментария должно решать эту проблему. Но данные исследования Cisco, по которым в корпоративных сетях около 90% изменений до сих пор производится вручную, говорят об обратном.

Сеть SD-Access предлагает инструментарий для оптимизации и автоматизации процесса. Cisco DNA Center позволяет централизованно задать иерархическую структуру площадок организации, привязанных к географическому местоположению. Для объектов иерархии можно централизованно указать значения параметров, например адреса серверов AAA, NTP, DNS, коллекторов данных NetFlow, Syslog и SNMP, пароли и т.п. Эти параметры могут наследоваться по иерархии сетями других площадок, а могут задаваться индивидуально. Далее, DNA Center позволяет создать шаблоны конфигураций для дальнейшего утверждения и внедрения в сети. Кроме того, сеть DNA предлагает инструментарий Plug and Play (PnP) для автоматизированного подключения новых устройств в фабрику с возможностью их привязки к площадкам иерархии и централизованным распределением конфигураций по устройствам сети.

В результате сеть SD-Access обеспечивает:

Тренд цифровизации приводит к значительному росту количества и типов подключаемых к сети устройств. Это настольные компьютеры и ноутбуки, смартфоны и планшеты, принтеры, камеры видеонаблюдения, сенсоры и другие устройства Internet of Things (IoT) и т.д.

Необходимо убедиться не только в том, что план IP-адресации сети готов к подключению всех требуемых устройств, но и применить соответствующие политики безопасности.

Традиционная сеть требует значительных усилий для решения этой задачи. Во-первых, поскольку IP-адреса обычно используются не только для адресации, но и в качестве критерия для применения политик, план адресации усложняется, а внесение изменений в адресацию становится весьма затруднительным. Во-вторых, сложности реализации политик часто приводят к тому, что внутренний периметр проводной сети не защищен, а политики безопасности к подключаемым устройствам не применяются или в лучшем случае применяется базовый функционал 802.1x.

Сеть SD-Access имеет централизованный функционал управления пулами IP-адресов, в т.ч. с интеграцией с сервисами Infoblox. Это значительно упрощает работу с адресацией сети. Кроме того, и сама архитектура сетевой фабрики способствует значительному упрощению IP-адресации, потому что позволяет использовать адреса только по их целевому назначению. Больше нет необходимости «привязывать» политики к адресам хостов и подсетей. Кроме того, даже если из-за требований приложений или каких-либо клиентских устройств нужна «растянутая» по кампусу IP-подсеть, оверлей позволяет решить эту задачу без нарушения дизайна маршрутизируемой опорной сети, без рисков широковещательных штормов и прочих неприятностей доменов Уровня 2. В результате сеть SD-Access готова к подключению максимального количества устройств разных типов при минимальных требованиях к количеству подсетей.

Защита внутреннего периметра сети реализуется благодаря интеграции с сервисом Cisco ISE и службой каталогов Active Directory, обеспечивающих динамическое и гранулярное применение политик безопасности без привязки к IP-адресам.

Таким образом, сеть SD-Access предлагает:

Еще совсем недавно от сети требовалось относительно немногое — обеспечить доступ пользователей в Интернет, к электронной почте, к набору приложений, работающих в корпоративном ЦОД.

Но требования к сети стремительно растут и продолжают расти. Набирает обороты тренд цифровизации. Растет количество элементов сетевой инфраструктуры, для которых необходимо производить провиженинг, настройку, мониторинг, поиск и устранение неисправностей. Стремительно растет количество подключений к сети, и за этими подключениями могут стоять как пользователи (в случае компьютеров, телефонов, планшетов и т.п.), так и «машины» (системы автоматизации, цифровые вывески, сенсоры и другие устройства Internet of Things (IoT). Всем этим устройствам нужно предоставить доступ в сеть с требуемым уровнем сервиса и правильными полномочиями безопасности.

Просто обеспечить связь между точками А и Б, как правило, уже недостаточно. Необходимы еще и политики. Политики можно классифицировать как транспортные (определяющие возможности взаимодействия между областями сети, требования к пути передачи), политики безопасности (определяющие контроль доступа, аутентичность, целостность, конфиденциальность передаваемых данных), сервисные политики (определяющие обработку потоков трафика сетевыми функциями).

Например, безопасная работа разных категорий пользователей и устройств в корпоративной сети обычно требует надлежащего контроля доступа. В ряде случаев вообще предпочтительна изоляция их друг от друга — например, в случае доступа в сети гостевых пользователей, внедрения устройств IoT и т.п.

Другие примеры — для телефонов или компьютеров с мультимедийными приложениями, работающих в беспроводной ЛВС, может требоваться роуминг на Уровнях 2 и 3. Соображения требований приложений или организации доступа к ресурсам могут приводить к необходимости присутствия одной и той же IP-подсети в разных частях корпоративного кампуса.

Медленное внедрение новых сервисов может означать упущенные бизнес-возможности и, в конечном счете, потерянную долю рынка. Поэтому сетевые сервисы и политики, важные для работы бизнес-процессов, должны внедряться чем быстрее, тем лучше. Возникает вопрос — как обеспечить запуск новых сервисов и политик, отвечающих требованиям бизнеса, причем сделать это быстро и по всей сети?

Классическая сеть в современных условиях требует все больше времени и усилий для запуска новых сервисов и адаптации к изменениям в политиках, потому что она представляет собой набор автономных друг от друга устройств. Кроме того, устройства классической сети могут иметь разные операционные системы, разные способы реализации нужного функционала, разные способы его настройки в интерфейсе командной строки.

Централизованные средства управления помогают далеко не всегда. Хотя они и дают возможности автоматизации многих IT-процессов, но создание единой, скоординированная политики требует функционала оркестрации, который на практике отсутствует в классической сети.

Другое обстоятельство — со временем конфигурации устройств большинства корпоративных сетей «обрастают» дополнительными настройками, политиками и становятся все более сложными и все менее консистентными. Это, в свою очередь, затрудняет использование средств централизованного управления. В итоге, согласно внутреннему исследованию Cisco от 2016 г., около 90% изменений в корпоративных сетях до сих пор производится вручную. И это, как правило, не только долго, но и рискованно из-за «человеческого фактора».

Сеть SD-Access предлагает более современный подход на основе технологии программно-определяемой сети и контроллера Cisco DNA Center. Контроллер управляет как опорной сетью, так и оверлейной топологией и имеет целостную картину всей сети. Администратор может задать политики, используя графический интерфейс DNA Center.

Сетевые сервисы и политики существуют не сами по себе, а для выполнения определенных требований бизнеса, или «бизнес-намерений». DNA Center построен вокруг идеи «бизнес-намерений» — администратор сначала задает высокоуровневые детали настройки, логические группы пользователей, желаемые взаимосвязи между ними, политики обработки трафика и т.д., а дальше контроллер программирует сетевую фабрику с целью достижения желаемого результата. Контроллер взаимодействует с сетевой инфраструктурой через south bound APIs — Netconf/YANG, REST, а также CLI.

Кроме того, контроллер позволяет абстрагировать корпоративную сеть с помощью north bound REST API и применять любые средства программирования сети, работающие через эти API.

В результате сеть SD-Access помогает обеспечить оперативное внедрение сетевых сервисов и политик и, в конечном счете, быстро выполнять требования бизнеса.

Богатство приложений и сценариев использования сети в разных областях бизнеса, промышленности и т.д. может приводить к потребности в быстром и надежном транспорте по всему кампусу не только на Уровне 3, но и на Уровне 2.

Примерами таких сценариев могут быть:

Кроме того, клиентские устройства становятся все более мобильными, могут перемещаться и подключаться как к проводным, так и беспроводным сетям.

Как же обеспечить универсальный транспорт Уровней 3 и 2, создать единую транспортную среду, охватывающую проводные и беспроводные ЛВС?

Решить эту задачу в классической сети затруднительно. Для этого потребуется либо прокладывать VLAN'ы по кампусу, жертвуя простотой, надежностью и гибкостью дизайна, либо применять традиционные оверлейные топологии, например MPLS VPN, что усложняет сеть и подходит не для всех организаций.

Интеграция проводных и беспроводных сетей представляет собой отдельную трудность. В современных кампусных сетях наибольшее распространение получила централизованная архитектура беспроводных ЛВС, в которой трафик пользователей БЛВС туннелируется от точек радиодоступа на контроллер и поступает в проводную сеть уже через него. Поэтому трафик проводных и беспроводных устройств обрабатывается по-разному, а применить к нему единые политики затруднительно.

Сеть SD-Access решает эту задачу благодаря оверлею, неотъемлемому свойству фабрики. Инкапсуляция трафика в пакеты VXLAN обеспечивает транспорт как Уровня 3, так и Уровня 2. А точки радиодоступа интегрируются в фабрику благодаря технологии Fabric Enabled Wireless (FEW). Трафик и проводных, и беспроводных пользователей поступает в фабрику через коммутаторы доступа (Edge Nodes), к нему можно применять одинаковые, консистентные политики. Каждый коммутатор доступа (Edge Node) сети SD-Access реализует control plane на базе протокола LISP и обеспечивает L3 Anycast Gateway. В результате SD-Access позволяет клиентским устройствам сохранять одни и те же IP-адреса, перемещаясь по всему кампусу.

Таким образом, сеть SD-Access реализует:

Небывалый взлет активности злоумышленников, наблюдающийся в последнее время, переводит многие угрозы и векторы атак из теоретической плоскости в практическую.

Например, злоумышленники похитили данные свыше 40 млн. платежных карт у Target, проникнув в корпоративную сеть через подключенную к сети систему кондиционирования.

Эпидемия червей-шифровальщиков, таких как WannaCry, Petya и т.п., нанесла еще больший ущерб по всему миру.

Можно или предотвратить, или существенно снизить эффект от подобных инцидентов путем внедрения сегментации сети. Сегментация сети позволяет разделить пользователей сети на обособленные группы, трафик между которым контролируется или блокируется в зависимости от требований политики безопасности и текущих обстоятельств.

Решение задачи сегментации в классической сети обычно достигается созданием виртуальных логических топологий (например, на базе VLAN, VRF, MPLS VPN и т.п.) и/или применением списков контроля доступа (ACL). Оба метода требуют серьезных затрат времени и сил и эти затраты тем больше, чем динамичнее среда сегментации. В итоге изменения политики сегментации реализуются сложно и долго. Кроме того, как сегментация с помощью виртуальных топологий, так и ACL уязвима к проявлениям «человеческого фактора», и эта уязвимость опять же тем больше, чем динамичнее требования сегментации. В некоторых случаях эти обстоятельства могут вообще привести к непрактичности сегментации в классической сети.

Сеть SD-Access предлагает более мощный и гибкий инструментарий для решения задачи сегментации. Она может выполняться на двух уровнях. Первый уровень — сегментация на виртуальные сети (Virtual Networks) с помощью механизма VRF. Второй уровень — сегментация на группы (Scalable Groups) с помощью технологии Cisco TrustSec.

Сегментация на базе VRF оптимальна для грубого разделения на виртуальные сети, состав которых относительно статичен. Например, это могут быть отдельные виртуальные сети для корпоративных сотрудников и инженерных подсистем зданий. Другой пример — отдельные сети для компаний, входящих в одну группу компаний.

Сегментация на базе TrustSec очень удобна для динамичных сред, в которых часто меняются и состав групп пользователей, и правила их взаимодействия. TrustSec позволяет задавать группы пользователей и правила взаимодействия централизованно на сервере Cisco ISE. Дальше эти правила распространяются по сети автоматически и реализуются метками SGT и списками контроля доступа на основе меток SGACL.

TrustSec обеспечивает очень высокую степень автоматизации. Технология оптимальна для динамичных сред и может успешно использоваться для микросегментации пользователей на малые группы.

Технология TrustSec реализована в широком спектре серий оборудования Cisco и может применяться независимо от фабрики SD-Access. Но помимо этого, TrustSec глубоко интегрирована и в фабрику и является одной из ее неотъемлемых функций, которыми можно легко воспользоваться при эксплуатации сети SD-Access.

Кроме того, поскольку метки SGT передаются в составе заголовков VXLAN, нет необходимости поддержки технологии TrustSec на каждом промежуточном устройстве фабрики или применения дополнительных протоколов control plane, таких как SXP. Достаточно реализации TrustSec на пограничных устройствах фабрики, которая и так присутствует в них изначально.

Таким образом, SD-Access предлагает элегантное решение задачи сегментации за счет интеграции технологии TrustSec в функционал фабрики.

В результате сеть SD-Access обеспечивает:

Практически любая современная сеть имеет ту или иную реализацию политик — политик безопасности, обработки трафика, качества обслуживания (QoS) и т.п.

Реализация политик критически важна, потому что именно она в конечном счете и обеспечивает транспортную среду с нужными бизнесу сервисами и качеством.

В классической сети политики реализуются в виде комплекса сложных во внедрении и эксплуатации настроек сетевой инфраструктуры.

Сеть SD-Access предлагает возможность реализации единых, консистентных политик за счет средств оркестрации DNA Center и свойств фабрики. Кроме того, такой функционал динамичен и потому удобен с точки зрения адаптации к изменяющимся требованиям бизнеса.

Рассмотрим реализацию политики безопасности на примере классической сети. Контроль доступа — важнейший компонент политики безопасности — в классической сети часто опирается на IP-адреса хостов и подсетей как критерия для принятия решения.

Это происходит потому, что в заголовке IP-пакета нет данных, позволяющих идентифицировать пользователя, определить его принадлежность к той или иной группе. Поэтому в качестве замены приходится использовать IP-адреса хостов и подсетей.

Политика, реализованная на основе IP-адресов, становится не централизованной, а распределенной по сети в конфигурациях устройств. Появляются ACL длиной в тысячи строк. Пользователи и устройства группируются по VLAN'ам. Подсети используются для группирования пользователей и устройств по каким-либо признакам. Создаются виртуальные сетевые топологии для сегментации трафика. IP-адреса становятся просто перегружены смысловой нагрузкой.

В результате такой подход к реализации политики приводит к большим затратам времени и сил, а также повышенной вероятности ошибки.

Кроме того, использование IP-адресов в качестве критерия для применения политик лишает сеть гибкости: появляется взаимосвязь с адресацией, приходится создавать больше подсетей и VLAN'ов, чем это было бы необходимо без учета требований политики. Внесение изменений в сеть становятся все дольше и рискованнее, процессы эксплуатации, поиска и устранения неисправностей — сложнее, а мобильность хостов без применения дополнительных методов, туннелирующих трафик пользователя, непрактична, поскольку смена местоположения часто приводит к смене подсети.

Реализация политики безопасности на основе IP-адресов работает тем хуже, чем больше динамики в сетевой среде. А такой динамики обычно много и в современных сетях со временем становится все больше.

Сеть SD-Access дает возможность реализовать единую целостную политику, используя в качестве критерия для применения политики не IP-адрес, а группу SGT (Scalable Group Tag), информация о которой инкапсулируется в заголовок VXLAN сетевой фабрики. Назначение пользователей в группу SGT можно делать централизованно и динамически по отношению к базе данных сервера контроля доступа Cisco Identity Services Engine (ISE), а также Active Directory. Назначение в группу SGT делается с учетом дополнительного контекста, такого как профилирование и posture.

В итоге сеть SD-Access обеспечивает целостную, консистентную, динамическую политику по всей сети, независимую от IP-адресов.

Политики качества обслуживания (QoS) в современных корпоративных сетях реализуются, как правило, в рамках модели DiffServ. Модель предполагает классификацию и маркировку трафика приложений на границе домена DiffServ с дальнейшим дифференцированным обслуживанием внутри домена на основании проведенных маркировок.

Полномасштабная реализация политик QoS в условиях классической сети очень сложна. К ключевым причинам можно отнести, как минимум, следующие.

На момент написания статьи Cisco ведет работу над функционалом создания политик QoS в интерфейсе DNA Center. В результате появится возможность выбора площадок сети и внедрения (push) политики QoS на устройства фабрики.

Централизованная оркестрация и автоматизированное внедрение QoS призваны решить проблему сложности конфигурации и обновления политики. Применение единой аппаратной базы (например, интегральных микросхем UADP) на коммутаторах фабрики и единого программного обеспечения IOS-XE на коммутаторах и маршрутизаторах фабрики значительно повышают консистентность реализации QoS. Наконец, элементная база фабрики поддерживает механизмы NBAR2 классификации приложений в дополнение к традиционным методам.

Таким образом, сеть SD-Access предлагает инструментарий для эффективного централизованного внедрения политики QoS в корпоративной среде.

В корпоративной сети также возникает потребность применения политик обработки трафика, например для выбора конкретного пути следования трафика (traffic engineering) и зеркалирования нужного трафика.

В условиях классической сети подобные политики можно реализовать с помощью статических и динамических средств, например Policy Based Routing (PBR), MPLS Traffic Engineering (MPLS TE), подходящих методов SPAN и т.п.

Сеть SD-Access предлагает интегрированный и гораздо более простой во внедрении и использовании функционал Path Preference и Traffic Copy Contracts, реализуемый средствами DNA Center и фабрики.

С точки зрения бизнеса сеть должна обеспечивать уровень доступности и качества обслуживания, необходимый и достаточный для оптимальной работы бизнес-процессов.

Решение этой задачи в идеале должно проводиться проактивно, упреждая инциденты еще до их возникновения. На практике в классической сети это получается редко. По данным исследования Cisco, 85% опрошенных компаний практикуют реактивный, а не проактивный подход. Администраторы перегружены массой разнородных данных, поступающих от сетевых устройств и обрабатываемых разными методами с помощью разных инструментов, но эти данные не предлагают конкретных руководств к действию. Трудно получить целостный взгляд на сеть, трудно локализовать корень проблемы. В итоге даже реактивное устранение проблем не всегда происходит оперативно и все реже устраивает бизнес.

Сеть SD-Access предлагает решение этой задачи с помощью функционала DNA Center. Он обеспечивает целостный взгляд на корпоративную сеть и предоставляет выводы об инцидентах, связанных с сетью, пользователями и приложениями. Эти выводы помогают предпринять конкретные шаги для устранения причины инцидентов.

Также DNA Center проводит анализ трендов, происходящих в сети, и дает прогнозы их последствий. Эта информация помогает внедрить проактивный, а не реактивный подход к решению инцидентов.

Кроме того, DNA Center получает потоковую телеметрию от элементов сетевой инфраструктуры и предоставляет администратору сведения о сетевых событиях с точностью до секунд.

В результате сеть SD-Access предоставляет:

Фабрика Cisco Software-Defined Access (SD-Access) представляет собой новый подход к построению корпоративных сетей и делает большой шаг вперед по сравнению с классическими кампусными сетями. По значимости этот шаг можно сравнить с переходом от компьютеров с интерфейсом командной строки к компьютерам с графическим интерфейсом пользователя.

Фабрика предлагает службе IT новые мощные возможности в области дизайна, внедрения, эксплуатации корпоративной сети, реализации политик, а также поиска и устранения неисправностей. Эти возможности позволяют IT исполнять требования бизнеса быстро и качественно. Появляется возможность минимизировать рутинную работу, выделить больше времени на более стратегические, важные задачи, имеющие более высокую ценность для работодателя, а также дающие конкурентные преимущества на рынке труда.

Бизнес, в свою очередь, получает значительные преимущества в скорости выполнения инициатив и решения задач, опирающихся на сеть. В конечном счете это помогает расширить занимаемую долю рынка, увеличить выручку. Также Cisco SD-Access предлагает бизнесу значительное снижение рисков сбоев бизнес-процессов, связанных с «человеческим фактором», и принципиально новый уровень безопасности информационной среды.

Рассматриваются ключевые компоненты и технологии, лежащие в основе Cisco SD-Access, а также принципы их работы.

На примере конкретных типовых сценариев подробно анализируются преимущества, предлагаемые IT и бизнесу фабрикой SD-Access.

1. Какая задача решается и зачем?

Корпоративная служба IT находится «между молотом и наковальней».

С одной стороны, бизнес требует обеспечить высокую доступность сети и ожидает, что сеть должна работать всегда — в режиме 24x7, без исключений! Это очевидно. В IT трудно найти то, что беспокоит бизнес больше, чем недоступность бизнес-процессов. А ведь с развитием цифровых технологий зависимость бизнес-процессов от сети только растет.

С другой стороны, пользователи (а по сути, тот же бизнес) требуют поддержку новых сервисов, новых типов устройств, новых типов пользователей (в том числе гостей, партнеров) и т.д. Всем им нужно обеспечить надлежащую поддержку со стороны сети, причем быстро. Кроме того, необходимо учесть и требования службы ИБ.

Но требования внедрения новых сервисов и обеспечения высокой доступности, как правило, противоречат друг другу. Ведь высокая доступность предполагает прежде всего стабильность сети, что известно как из специализированной литературы (например Piedad, Floyd, and Michael Hawkins. High availability: design, techniques, and processes. Upper Saddle River, N.J: Prentice Hall PTR, 2001. Print), так и из общих принципов, например KISS (Keep it Simple Stupid), «работает — не трогай» и т.п.

А внедрение новых сервисов сети по определению нарушает ее стабильность, так как привносит в сеть что-то новое, требует внесения изменений. Эти изменения нередко оказываются сложными и обширными — например, внедрение решений для совместной мультимедийной работы и механизмов QoS, технологий безопасности и сегментации. Даже решение «транспортных» задач может оказаться непростым, например обеспечение связности на Уровне 2 между точками А и Б в разных частях кампусной сети.

В результате внедрение сервисов усложняет сеть и требует много времени, а иногда вообще происходит не в полном объеме.

Есть и другая сторона противоречия между обеспечением высокой доступности и решением повседневных бизнес-задач. Бизнес-задачи обычно требуют от сети не просто передачу пакетов из точки А в точку Б, а реализацию разного рода политик. Политики транслируются в конкретные требования, например — как обеспечить безопасность, по каким путям направить трафик различных приложений, как его обрабатывать и т.п. Любая нетривиальная политика повышает сложность внедрения и эксплуатации сети.

Кроме того, политики недостаточно внедрить. Необходимо также поддерживать их в актуальном состоянии, вносить в них изменения. Подобные изменения в масштабах корпоративной сети, особенно выполняемые вручную — как правило, ресурсоемкие, долгие и весьма уязвимые к ошибкам. В результате доступность сети опять имеет тенденцию к снижению, а операционные расходы — к повышению.

Таким образом, в типовой, «классической» корпоративной сети

- требования повышения доступности и внедрения сервисов противоречат друг другу;

- реализация политик затруднена;

- задача внедрения политик и поддержания их в актуальном состоянии мешает обеспечить высокую доступность сети.

С этими трудностями службы IT сталкиваются повсеместно. Но бизнес не интересуют трудности IT. Бизнес интересует, чтобы бизнес-процессы работали надежно, а внедрялись — быстро.

2. Сетевая фабрика: сочетая несочетаемое

Как же решить эти противоречащие друг другу сложные задачи, стоящие перед IT? Хорошо зарекомендовавший себя способ решения сложных задач — разбить одну задачу на несколько более простых, а дальше решать уже их. Широко известные примеры — семиуровневая модель OSI или четырехуровневая модель DoD в решении задачи сетевого взаимодействия.

Рис. 1. Концепция сетевой фабрики (оверлея)

В нашем случае на помощь приходит концепция сетевой фабрики, или оверлея (overlay) (см. рис. 1). Оверлей — это логическая топология, построенная поверх некоторой низлежащей топологии (underlay), опорной сети. Оверлей использует какой-либо вид инкапсуляции трафика для передачи поверх опорный сети. Понятие оверлея хорошо знакомо сетевым администраторам. Прокладывая любой туннель в сети, администратор создает оверлей. Типовые примеры — IPSec, GRE, CAPWAP, VXLAN, OTV и т.д.

Почему же сетевая фабрика помогает преодолеть вышеупомянутые трудности, которые не получается решить в «классической сети»?

В «классической сети» эти трудности не решаются по принципиальной причине — потому что противоречивые требования предъявляются к одному и тому же объекту.

В случае же сетевой фабрики объект, к которому предъявляются требования, разделяется на два. Одна сетевая топология разделяется на две.

Первая, низлежащая топология обеспечивает надежный транспорт на основе маршрутизируемой сети. Это ее единственная задача. Она не реализует сервисы и политики — она не предназначена для этого.

Задачу реализации сервисов и политик решает вторая, оверлейная сетевая топология. Она отделена от низлежащей топологии, как, например, отделены друг от друга протоколы разных уровней модели OSI.

Появление двух сетевых топологий и дает развязку противоречащих друг другу требований. В этом и заключается принципиальная разница между «классической сетью» и сетевой фабрикой. Именно это и позволяет сетевой фабрике преодолеть трудности, с которыми не может справиться «классическая сеть».

3. Что такое Cisco SD-Access?

Реализации концепции сетевой фабрики уже есть во многих корпоративных сетях. Например, идея фабрики на основе туннелей CAPWAP давно реализована в централизованной архитектуре корпоративных беспроводных ЛВС. Другой пример — фабрика в сетях ЦОД в решении Cisco Application Centric Infrastructure (ACI). Фабрики получают распространение и в территориально-распределенных сетях в виде технологий SD-WAN, в частности, Cisco IWAN.

Наступает время для появления сетевой фабрики и в кампусных сетях (см. рис. 2).

Рис. 2. Архитектура сетевой фабрики Cisco SD-Access

Cisco Software-Defined Access (SD-Access) — это реализация Cisco концепции сетевой фабрики для кампусной сети с централизованными средствами управления, автоматизации и оркестрации, а также мониторинга и аналитики.

Эти средства предоставляет контроллер Cisco DNA Center — ключевой компонент решения. DNA Center обеспечивает веб-интерфейс администратора и интерфейсы API.

Кроме того, DNA Center реализует сервисы аналитики, получая и анализируя служебную информацию и телеметрию от устройств фабрики. DNA Center решает задачу преобразования массы разрозненных данных в конкретные выводы и практические рекомендации. Такие выводы и рекомендации касаются текущего состояния сети, ее сервисов и приложений, текущих инцидентов. На основании анализа данных с учетом знания контекста DNA Center предоставляет аналитику о вероятном влиянии инцидентов на сервисы сети, рекомендует конкретные меры для устранения инцидентов, анализирует тренды, дает рекомендации по планированию емкости сети. Это очень важный функционал для мониторинга, быстрого поиска и устранения неисправностей. В конечном счете он помогает обеспечить высокую доступность бизнес-процессов, работающих поверх фабрики.

DNA Center работает совместно с сервером контроля доступа Cisco Identity Service Engine (ISE). ISE предоставляет фабрике сервисы аутентификации, авторизации и контроля доступа (ААА), обеспечивает динамическое помещение пользователей фабрики в группы и средства управления политиками взаимодействия между группами. ISE необходим для реализации в фабрике политики безопасности организации.

С точки зрения сетевой инфраструктуры фабрика состоит из устройств, выполняющих следующие ключевые роли.

Control Plane Nodes ведут учет текущего местоположения клиентских устройств в пределах фабрики. Это необходимо для свободного перемещения пользователей в пределах фабрики с сохранением назначенных пользователю политик и обеспечения их мобильности.

Fabric Border Nodes необходимы для подключения фабрики к внешнему миру, т.е. к сетям, не являющимся частью фабрики. Например, это могут быть сеть ЦОД и другие части корпоративной сети, построенные не на основе фабрики SD-Access, Интернет и т.д.

Fabric Edge Nodes обеспечивают подключение к фабрике клиентских устройств, а также точек радиодоступа.

Fabric Wireless Controller представляет собой контроллер беспроводных ЛВС, работающий в составе фабрики.

Intermediate Nodes обеспечивают связь между перечисленными выше устройствами. Они не выполняют никаких функций оверлея, а только реализуют опорную, низлежащую сетевую топологию.

С точки зрения технологий, data plane фабрики Cisco SD-Access реализован на базе инкапсуляции Virtual Extensible LAN (VXLAN). Control plane оверлея использует протокол Locator/ID Separation Protocol (LISP). Политики реализуются на базе тегов Scalable Group Tag (SGT) технологии Cisco TrustSec. Наконец, оверлей работает поверх маршрутизируемой опорной сети. Рассмотрим эти технологии подробнее.

3.1. Data plane оверлея: VXLAN

Data plane фабрики Cisco SD-Access построен на базе инкапсуляции VXLAN с Group Policy Option (VXLAN-GPO). Важное преимущество VXLAN заключается в сохранении первоначального Ethernet-заголовка фрейма. В результате обеспечивается мобильность хостов фабрики не только на Уровне 3, но и на Уровне 2. Это дает гибкий и универсальный транспорт. Каковы бы ни были требования приложений, фабрика способна предоставить им любой вид транспорта — Уровней 3 и 2 — независимо от направления взаимодействия хостов и их расположения в фабрике.

Рис. 3. Инкапсуляция в сетевой фабрике SD-Access

Трафик data plane фабрики (фреймы Уровня 2) инкапсулируется в пакеты VXLAN и отправляется по сети поверх UDP и IP (см. рис. 3). С точки зрения промежуточных устройств фабрики, это стандартные пакеты IP со вложенными сегментами UDP, адресованными на порт 4789. Номер source-порта UDP определяется хэшем заголовков Уровней 2, 3 и 4 исходных пакетов и, таким образом, меняется динамически. Это важно для надлежащего распределения нагрузки технологией Cisco Express Forwarding (CEF) в опорной сети. При распределении нагрузки метод full технологии CEF использует значение хэш-функции от адресов IP и портов транспортного уровня для выбора конкретного канала связи. Поэтому переменное значение source-портов UDP приводит к распределению нагрузки между разными каналами связи даже без применения дополнительных способов борьбы с поляризацией CEF.

VXLAN-туннели не требуют предварительного установления соединения, т.е. являются stateless туннелями.

Оверлей приводит к появлению дополнительных заголовков из-за использования опорной сети (underlay) для транспорта. Это 8-байтный заголовок VXLAN, 8-байтный заголовок UDP, 20-байтный заголовок IP и 14-байтный заголовок MAC (с опциональными дополнительными 4 байтами) — итого от 50 до 54 байт.

Инкапсуляцию трафика в пакеты VXLAN и обратно в решении Cisco SD-Access выполняют пограничные устройства фабрики. Для трафика внешних сетей это Fabric Border Nodes, для трафика проводных клиентов — Fabric Edge Nodes.

SD-Access также обеспечивает интеграцию беспроводных сетей в фабрику (рис. 4). Такой режим работы называется Fabric Enabled Wireless (FEW). В отличие от централизованной архитектуры БЛВС, в режиме FEW трафик пользователей БЛВС туннелируется не на контроллер БЛВС в пакетах CAPWAP, а на коммутатор доступа Edge Node в пакетах VXLAN. Таким образом, трафик и проводных, и беспроводных клиентов поступает непосредственно на коммутаторы Edge Node.

Рис. 4. Интеграция беспроводной ЛВС в фабрику Cisco SD-Access (B — Border Node, C — Control Plane Node)

В результате обеспечивается одинаковая обработка трафика проводных и беспроводных пользователей, оптимизация путей передачи трафика БЛВС, устранение потенциальных «узких мест», характерных для стыка контроллера БЛВС и проводной сети.

Control & management plane беспроводной ЛВС в режиме FEW остается централизованным на контроллере Fabric Wireless. Контроллер использует протокол LISP для обмена данными с Control Plane Nodes о текущем местоположении беспроводных клиентов в фабрике. Точки радиодоступа взаимодействуют с контроллером по протоколу CAPWAP.

Таким образом, архитектура беспроводной сети при интеграции в фабрику получает «лучшее из двух миров».

3.2. Control plane оверлея: LISP

Мобильность хостов на Уровнях 2 и 3 — неотъемлемое свойство фабрики. С точки зрения data plane мобильность обеспечивается технологией VXLAN, а в качестве control plane используется протокол Locator/ID Separation Protocol (LISP).

Чтобы обеспечить возможность перемещения хостов в пределах фабрики без смены адресов, фабрике необходимо отслеживать местоположение каждого отдельно взятого хоста. При решении этой задачи с использованием традиционных протоколов маршрутизации потребовалась бы работа с host specific маршрутами с префиксами /32 или /128 (для IPv4 и IPv6 соответственно). Требование работы с host specific маршрутами по определению исключает агрегацию маршрутов, что привело бы к повышенному расходу памяти коммутаторов фабрики. Кроме того, каждое перемещение хоста между коммутаторами фабрики порождало бы апдейт протокола маршрутизации, создавая дополнительную нагрузку на CPU всех коммутаторов независимо от того, нужен ли на данном коммутаторе этот маршрут или нет.

В результате реализация мобильности хостов приводила бы к высоким требованиям к ресурсам control plane. И эти требования касались бы пограничных коммутаторов фабрики — коммутаторов доступа, у которых, как правило, нет мощного control plane.

Для решения этой проблемы фабрика Cisco SD-Access использует протокол LISP. Это очень эффективный протокол, оптимизированный для мобильности хостов. Фабрика содержит централизованную базу данных пользователей Host Tracking Database (HTDB), работающую на устройствах роли Control Plane Nodes. HTDB хранит информацию о соответствии клиентского хоста (Endpoint ID) текущему местоположению в пределах фабрики, а также ряд дополнительных атрибутов.

Пограничные устройства фабрики, используя протокол LISP, запрашивают базу HTDB, когда им нужно передать пакет на клиентский хост с неизвестным местоположением, и сохраняют эту информацию в локальном кэше.

Информация поступает в базу от пограничных устройств фабрики по мере подключения и перемещения клиентских хостов.

Таким образом, Cisco SD-Access позволяет хостам свободно перемещаться в пределах фабрики без смены адресов, обеспечивает их мобильность.

3.3. Политики контроля доступа и сегментация: TrustSec

Фабрика предлагает гибкие и масштабируемые средства для реализации политик контроля доступа к ресурсам, а также сегментации и микросегментации пользователей.

Исторически для решения задачи контроля доступа применялись списки контроля доступа (ACL), основанные на IP-адресах. Происходило это оттого, что заголовок IP-пакета не содержит никаких других данных, которые могли бы использоваться для установления логической связи между IP-пакетом и пользователем.

Подобное решение требует широкомасштабного внедрения ACL во многих местах сети, а также поддержания их в актуальном состоянии, внесения изменений. А возможных причин для таких изменений много — например, новые требования политики безопасности, изменения в составе пользователей, ресурсов, топологии сети, мобильность пользователей в проводных и беспроводных сетях. Поэтому такой подход требует значительных затрат времени и сил обслуживающего персонала. Кроме того, он весьма уязвим к ошибкам. В результате страдают безопасность и масштабируемость сети, скорость реакции IT на потребности бизнеса, доступность бизнес-процессов.

Сегментация пользователей долгое время реализовывалась с помощью виртуальных топологий, собираемых из VLAN'ов, VRF'ов, MPLS VPN'ов, туннелей и других подобных средств. Такой подход также весьма ресурсоемкий и работает тем хуже, чем больше динамики в среде сегментации и чем гранулярнее такая сегментация нужна.

Поэтому виртуальные топологии особенно плохо подходят для микросегментации пользователей, а ведь именно она требуется все чаще в связи с цифровизацией современного бизнеса и эволюцией угроз безопасности (в том числе массового распространения сетевых червей-шифровальщиков).

Для решения задач контроля доступа и сегментации пользователей Cisco разработала технологию TrustSec. TrustSec использует метку Scalable Group Tag (SGT) вместо IP-адреса в качестве критерия принадлежности пакета той или иной группе пользователей. Такой подход позволяет отделить адресацию от контроля доступа, использовать специализированные списки контроля доступа SGACL для реализации политик контроля доступа, придать сети гибкость и автоматизацию применения политик безопасности.

Базовый метод передачи меток внутри домена TrustSec (метод inline) заключается в инкапсуляции меток в заголовки фреймов или пакетов трафика (в поле Cisco Meta Data). А в фабрике Cisco SD-Access значение метки передается в составе заголовков VXLAN оверлея. Заголовок VXLAN содержит поля VN ID и Segment ID (24- и 16-разрядные соответственно), см. рис. 3. Эти поля используются для переноса информации о принадлежности пакета определенной виртуальной сети VN (адресуется свыше 16 млн. VRF) и группе SGT технологии TrustSec (адресуется свыше 64 тыс. меток). Таким образом, TrustSec изначально является неотъемлемым функционалом фабрики. Кроме того, инкапсуляция метки SGT в заголовок VXLAN облегчает внедрение TrustSec — ведь от промежуточных устройств опорной сети не требуется работа с метками.

Фабрика Cisco SD-Access позволяет реализовать два уровня сегментации пользователей: VRF для грубой сегментации на высоком уровне (например, для разделения организаций или их подразделений) и группы SGT для тонкой сегментации (например, на уровне от организации до небольших рабочих групп). В первом релизе фабрики SD-Access SGT уникальны в пределах VN, но в принципе возможны и так называемые VN-Agnostic группы, присутствующие в разных VN, т.к. SGT не зависит ни от IP-адресов, ни от VRF.

Отдельного разъяснения заслуживает и сам термин SGT. Он появился в процессе разработки технологии TrustSec и изначально носил название Source Group Tag. Усилиями маркетологов со временем термин стал означать Security Group Tag. В случае TrustSec это было оправданно, ведь SGT использовались для реализации политик безопасности. И все же, SGT — это всего лишь метка, число, позволяющее различать пакеты. И это число подходит для реализации любых политик, не только безопасности, что и делается в Cisco SD-Access. В итоге SGT теперь означает Scalable Group Tag.

Контроль доступа, настройка и внедрение политик доступа производится на сервере Cisco ISE, интегрированном в решение Cisco SD-Access. В результате SD-Access предлагает готовые автоматизированные средства реализации политики контроля доступа организации, а также сегментации и микросегментации пользователей.

3.4. Опорная сеть

Главная задача опорной сети с точки зрения фабрики — обеспечить передачу трафика оверлея. Для оверлея опорная сеть прозрачна. Поэтому в качестве опорной сети может подойти любая современная корпоративная сеть, обеспечивающая адекватный уровень доступности и производительности. Она должна предоставить пограничным устройствам фабрики, таким как Fabric Edge Node, Border Node, Control Plane Node, связь по протоколу IP.

В общем случае опорная сеть может быть построена на базе любого сочетания технологий Уровней 2 и 3, хотя Cisco рекомендует строить полностью маршрутизируемую сеть (с маршрутизацией до коммутаторов доступа) и каналами связи, имеющими конфигурацию point-to-point. Протокол маршрутизации тоже может быть любым, рекомендованный вариант — IS-IS, ставший стандартом де-факто в опорных сетях фабрик благодаря своей независимости от адресов Уровня 3, быстрой сходимости и наличию параметров TLV.

В связи с инкапсуляцией VXLAN оверлея Cisco рекомендует обеспечить передачу в опорной сети jumbo-фреймов со значением MTU не менее 9,100 байт. Задержки передачи пакетов (RTT) внутри фабрики должны не превышать 100 мс.

Подробнее требования к опорной сети изложены в руководстве по дизайну Cisco SD-Access.

В качестве оборудования опорной сети походит любое отвечающее этим требованиям оборудование, как от Cisco, так и от других производителей. Можно использовать уже имеющуюся корпоративную сеть. Это обеспечивает защиту инвестиций в оборудование существующей сети, даже если оно не поддерживается фабрикой. В этом случае опорная сеть будет представлять собой Manual Underlay, т.е. управляться автономно от фабрики.

Также есть возможность автоматизации управления опорной сети с помощью инструментария фабрики в случае использования соответствующего оборудования Cisco (решение Cisco SD-Access 1.0 обеспечивает автоматизацию опорной сети, построенной на базе коммутаторов Catalyst серий 3850/3650 и 9000). Это сценарий Automated Underlay. В этом случае провиженинг опорной сети будет выполняться функционалом DNA Center. Контроллер загрузит на устройства опорной сети предварительно протестированные конфигурации, построенные на базе рекомендаций Cisco Validated Design. Ручное редактирование конфигураций устройств в режиме Automated Underlay на момент написания статьи не допускается, но такая возможность предполагается в будущем.

Помимо защиты инвестиций, гибкость требований SD-Access к опорной сети облегчает внедрение — можно начать с пилотного проекта, создания небольшой фабрики, использующей в качестве транспорта существующую опорную сеть, и постепенно провести миграцию на полномасштабное решение.

4. Зачем Cisco SD-Access бизнесу: типовые сценарии

Мы рассмотрели ключевые компоненты и принципы работы решения Cisco SD-Access. Теперь проанализируем практическую ценность решения для IT и бизнеса на примере конкретных сценариев.

Рассмотрим ряд задач, типовых для IT, и сравним две условных сети: «классическую» и сеть на основе фабрики SD-Access (далее — сеть SD-Access).

Под классической сетью в этом сравнении будем понимать кампусную сеть с коммутируемым уровнем доступа и маршрутизируемым ядром. Предположим, что контроль доступа в такой сети реализуется с помощью списков контроля доступа (ACL), а большинство операций по настройке, поиску и устранению неисправностей проводится вручную. Сеть использует RADIUS-сервер для контроля доступа пользователей.

Под сетью SD-Access будем понимать сеть, построенную на основе фабрики Cisco SD-Access, включающей в себя сетевую инфраструктуру, контроллер DNA Center и сервер контроля доступа Cisco ISE.

4.1. Как быстро запустить сеть в эксплуатацию?

Одна из типовых задач IT связана с запуском в эксплуатацию новых частей сети или сетей на новых площадках, а также с модернизацией уже имеющихся сетей.

Решение этой задачи в случае классической сети часто реализуется путем сложной комбинации ручного труда и разнородных средств автоматизации.

С таким подходом сложно обеспечить консистентные конфигурации оборудования при внедрении и особенно в процессе эксплуатации, когда неизбежно возникают изменения. Процесс слабо защищен от ошибок вследствие «человеческого фактора». И, наконец, он не позволяет гибко адаптироваться к изменениям бизнеса — в процессе работ по внедрению, включающих в себя разработку дизайна и конфигураций, заказ и физическую поставку оборудования, стейджинг и внедрение конфигураций — могут произойти изменения в потребностях бизнеса и внедряемая конфигурация окажется устаревшей еще до запуска сети в эксплуатацию!

Казалось бы, изобилие средств централизованного управления и дополнительного инструментария должно решать эту проблему. Но данные исследования Cisco, по которым в корпоративных сетях около 90% изменений до сих пор производится вручную, говорят об обратном.

Сеть SD-Access предлагает инструментарий для оптимизации и автоматизации процесса. Cisco DNA Center позволяет централизованно задать иерархическую структуру площадок организации, привязанных к географическому местоположению. Для объектов иерархии можно централизованно указать значения параметров, например адреса серверов AAA, NTP, DNS, коллекторов данных NetFlow, Syslog и SNMP, пароли и т.п. Эти параметры могут наследоваться по иерархии сетями других площадок, а могут задаваться индивидуально. Далее, DNA Center позволяет создать шаблоны конфигураций для дальнейшего утверждения и внедрения в сети. Кроме того, сеть DNA предлагает инструментарий Plug and Play (PnP) для автоматизированного подключения новых устройств в фабрику с возможностью их привязки к площадкам иерархии и централизованным распределением конфигураций по устройствам сети.

В результате сеть SD-Access обеспечивает:

- Значительное ускорение развертывания сети за счет автоматизации.

- Снижение рисков, связанных с «человеческим фактором», за счет автоматизированного поддержания консистентных и актуальных конфигураций устройств.

4.2. Как подключать клиентские устройства быстро и безопасно?

Тренд цифровизации приводит к значительному росту количества и типов подключаемых к сети устройств. Это настольные компьютеры и ноутбуки, смартфоны и планшеты, принтеры, камеры видеонаблюдения, сенсоры и другие устройства Internet of Things (IoT) и т.д.

Необходимо убедиться не только в том, что план IP-адресации сети готов к подключению всех требуемых устройств, но и применить соответствующие политики безопасности.

Традиционная сеть требует значительных усилий для решения этой задачи. Во-первых, поскольку IP-адреса обычно используются не только для адресации, но и в качестве критерия для применения политик, план адресации усложняется, а внесение изменений в адресацию становится весьма затруднительным. Во-вторых, сложности реализации политик часто приводят к тому, что внутренний периметр проводной сети не защищен, а политики безопасности к подключаемым устройствам не применяются или в лучшем случае применяется базовый функционал 802.1x.

Сеть SD-Access имеет централизованный функционал управления пулами IP-адресов, в т.ч. с интеграцией с сервисами Infoblox. Это значительно упрощает работу с адресацией сети. Кроме того, и сама архитектура сетевой фабрики способствует значительному упрощению IP-адресации, потому что позволяет использовать адреса только по их целевому назначению. Больше нет необходимости «привязывать» политики к адресам хостов и подсетей. Кроме того, даже если из-за требований приложений или каких-либо клиентских устройств нужна «растянутая» по кампусу IP-подсеть, оверлей позволяет решить эту задачу без нарушения дизайна маршрутизируемой опорной сети, без рисков широковещательных штормов и прочих неприятностей доменов Уровня 2. В результате сеть SD-Access готова к подключению максимального количества устройств разных типов при минимальных требованиях к количеству подсетей.

Защита внутреннего периметра сети реализуется благодаря интеграции с сервисом Cisco ISE и службой каталогов Active Directory, обеспечивающих динамическое и гранулярное применение политик безопасности без привязки к IP-адресам.

Таким образом, сеть SD-Access предлагает:

- Готовность к массовому подключению устройств разных типов за счет простоты управления IP-адресацией, эффективности использования адресов и гибкого транспорта Уровней 2 и 3.

- Значительную оптимизацию затрат времени и сил на управление IP-адресацией.

- Безопасное внедрение устройств за счет простоты применения динамических, гранулярных политик безопасности без привязки к IP-адресам.

4.3. Как быстро адаптировать существующие сервисы и политики к новым требованиям бизнеса?

Еще совсем недавно от сети требовалось относительно немногое — обеспечить доступ пользователей в Интернет, к электронной почте, к набору приложений, работающих в корпоративном ЦОД.

Но требования к сети стремительно растут и продолжают расти. Набирает обороты тренд цифровизации. Растет количество элементов сетевой инфраструктуры, для которых необходимо производить провиженинг, настройку, мониторинг, поиск и устранение неисправностей. Стремительно растет количество подключений к сети, и за этими подключениями могут стоять как пользователи (в случае компьютеров, телефонов, планшетов и т.п.), так и «машины» (системы автоматизации, цифровые вывески, сенсоры и другие устройства Internet of Things (IoT). Всем этим устройствам нужно предоставить доступ в сеть с требуемым уровнем сервиса и правильными полномочиями безопасности.

Просто обеспечить связь между точками А и Б, как правило, уже недостаточно. Необходимы еще и политики. Политики можно классифицировать как транспортные (определяющие возможности взаимодействия между областями сети, требования к пути передачи), политики безопасности (определяющие контроль доступа, аутентичность, целостность, конфиденциальность передаваемых данных), сервисные политики (определяющие обработку потоков трафика сетевыми функциями).

Например, безопасная работа разных категорий пользователей и устройств в корпоративной сети обычно требует надлежащего контроля доступа. В ряде случаев вообще предпочтительна изоляция их друг от друга — например, в случае доступа в сети гостевых пользователей, внедрения устройств IoT и т.п.

Другие примеры — для телефонов или компьютеров с мультимедийными приложениями, работающих в беспроводной ЛВС, может требоваться роуминг на Уровнях 2 и 3. Соображения требований приложений или организации доступа к ресурсам могут приводить к необходимости присутствия одной и той же IP-подсети в разных частях корпоративного кампуса.

Медленное внедрение новых сервисов может означать упущенные бизнес-возможности и, в конечном счете, потерянную долю рынка. Поэтому сетевые сервисы и политики, важные для работы бизнес-процессов, должны внедряться чем быстрее, тем лучше. Возникает вопрос — как обеспечить запуск новых сервисов и политик, отвечающих требованиям бизнеса, причем сделать это быстро и по всей сети?

Классическая сеть в современных условиях требует все больше времени и усилий для запуска новых сервисов и адаптации к изменениям в политиках, потому что она представляет собой набор автономных друг от друга устройств. Кроме того, устройства классической сети могут иметь разные операционные системы, разные способы реализации нужного функционала, разные способы его настройки в интерфейсе командной строки.

Централизованные средства управления помогают далеко не всегда. Хотя они и дают возможности автоматизации многих IT-процессов, но создание единой, скоординированная политики требует функционала оркестрации, который на практике отсутствует в классической сети.

Другое обстоятельство — со временем конфигурации устройств большинства корпоративных сетей «обрастают» дополнительными настройками, политиками и становятся все более сложными и все менее консистентными. Это, в свою очередь, затрудняет использование средств централизованного управления. В итоге, согласно внутреннему исследованию Cisco от 2016 г., около 90% изменений в корпоративных сетях до сих пор производится вручную. И это, как правило, не только долго, но и рискованно из-за «человеческого фактора».

Сеть SD-Access предлагает более современный подход на основе технологии программно-определяемой сети и контроллера Cisco DNA Center. Контроллер управляет как опорной сетью, так и оверлейной топологией и имеет целостную картину всей сети. Администратор может задать политики, используя графический интерфейс DNA Center.

Сетевые сервисы и политики существуют не сами по себе, а для выполнения определенных требований бизнеса, или «бизнес-намерений». DNA Center построен вокруг идеи «бизнес-намерений» — администратор сначала задает высокоуровневые детали настройки, логические группы пользователей, желаемые взаимосвязи между ними, политики обработки трафика и т.д., а дальше контроллер программирует сетевую фабрику с целью достижения желаемого результата. Контроллер взаимодействует с сетевой инфраструктурой через south bound APIs — Netconf/YANG, REST, а также CLI.

Кроме того, контроллер позволяет абстрагировать корпоративную сеть с помощью north bound REST API и применять любые средства программирования сети, работающие через эти API.

В результате сеть SD-Access помогает обеспечить оперативное внедрение сетевых сервисов и политик и, в конечном счете, быстро выполнять требования бизнеса.

4.4. Как реализовать универсальный транспорт Уровней 3 и 2? Как интегрировать проводные и беспроводные ЛВС?

Богатство приложений и сценариев использования сети в разных областях бизнеса, промышленности и т.д. может приводить к потребности в быстром и надежном транспорте по всему кампусу не только на Уровне 3, но и на Уровне 2.

Примерами таких сценариев могут быть:

- Промышленное предприятие, в котором из-за изменения потребностей производства требуется перемещать оборудование, подключенное к проводной сети, а это оборудование не позволяет легко изменить используемую адресацию;

- Университет, в котором студенты, персонал, исследователи перемещаются по кампусу и им необходим проводной и беспроводной доступ к своим приложениям без смены подсетей;

- Медицинское учреждение, в котором необходимо провести физическую реконфигурацию лабораторной IT-среды без изменений в адресации;

- Любая организация, в которой требования приложений или сценария использования приводят к необходимости распределения единого домена Уровня 2 по кампусу или физического перемещения устройств без смены IP-адресов.

Кроме того, клиентские устройства становятся все более мобильными, могут перемещаться и подключаться как к проводным, так и беспроводным сетям.

Как же обеспечить универсальный транспорт Уровней 3 и 2, создать единую транспортную среду, охватывающую проводные и беспроводные ЛВС?

Решить эту задачу в классической сети затруднительно. Для этого потребуется либо прокладывать VLAN'ы по кампусу, жертвуя простотой, надежностью и гибкостью дизайна, либо применять традиционные оверлейные топологии, например MPLS VPN, что усложняет сеть и подходит не для всех организаций.

Интеграция проводных и беспроводных сетей представляет собой отдельную трудность. В современных кампусных сетях наибольшее распространение получила централизованная архитектура беспроводных ЛВС, в которой трафик пользователей БЛВС туннелируется от точек радиодоступа на контроллер и поступает в проводную сеть уже через него. Поэтому трафик проводных и беспроводных устройств обрабатывается по-разному, а применить к нему единые политики затруднительно.