Здравствуйте, дорогие любители высоких технологий. Продолжаем наш цикл статей про продвинутые железяки.

Здравствуйте, дорогие любители высоких технологий. Продолжаем наш цикл статей про продвинутые железяки. Сегодня я расскажу о решениях компании Palo-Alto Networks и покажу, как настроить различные политики, в частности запрещающие пользоваться социальной сетью или приложением иного рода конкретному пользователю.

Palo Alto Networks производит довольно неплохие межсетевые экраны, контент-фильтры и т.п. вещи в одном устройстве. Насколько я понял со слов представителя компании – основные разработчики ушли из Juniper networks, где они трудились при создании серии SSG устройств.

Ну да ладно. Большинству это не интересно, и все ждут скриншотов. Поехали:

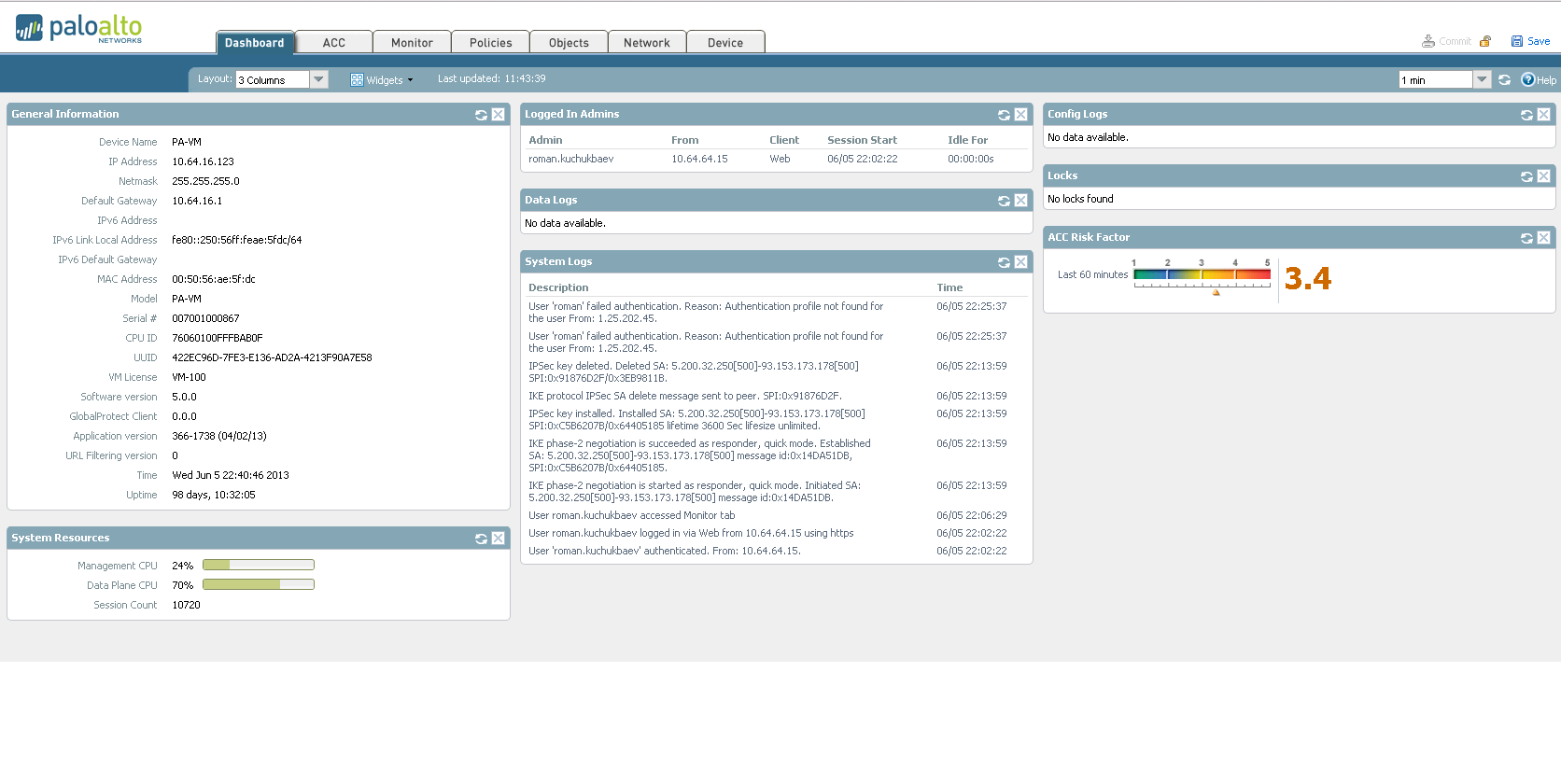

1. Главная страница и dashboard. В принципе тут все понятно (я надеюсь).

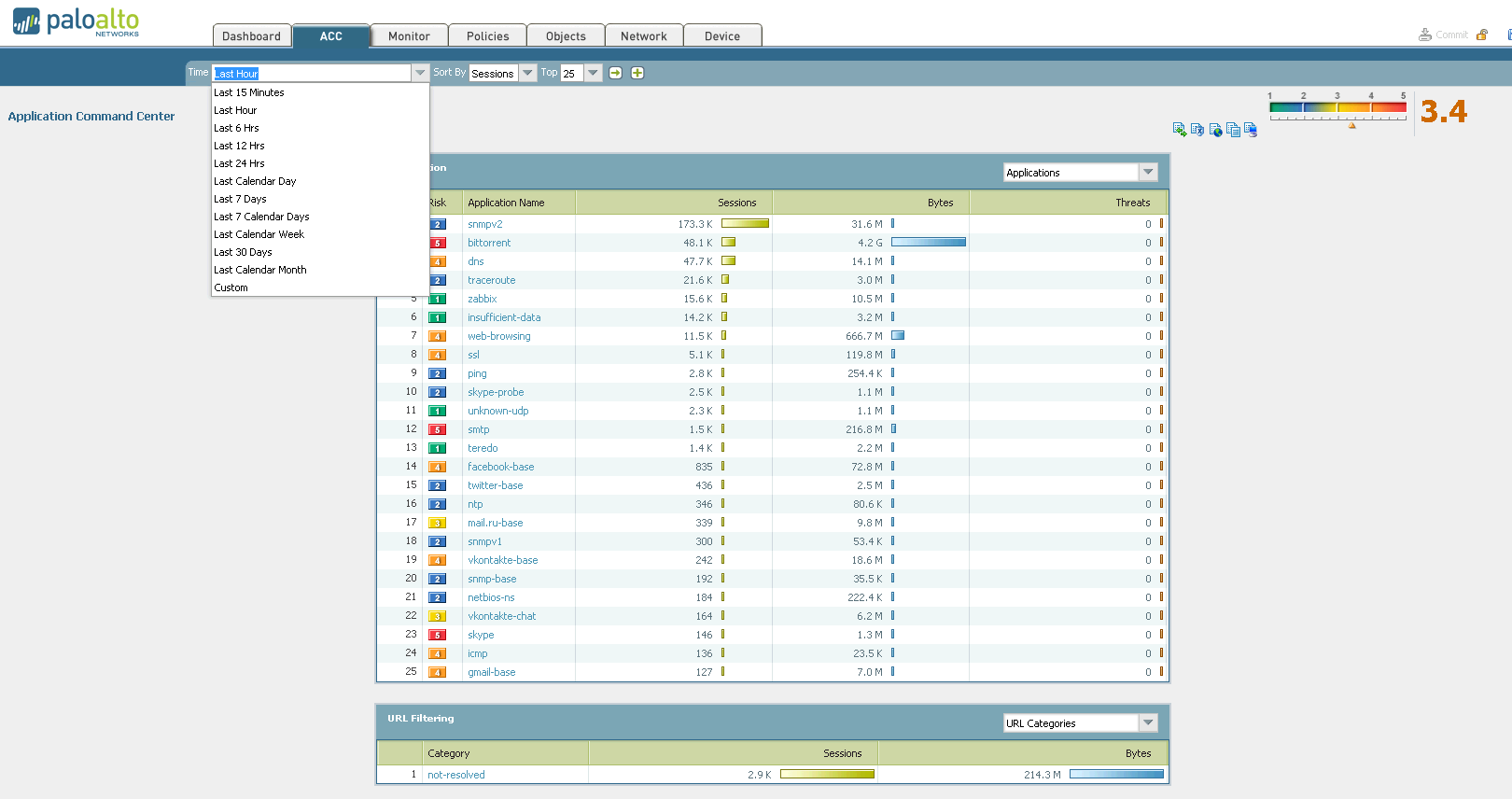

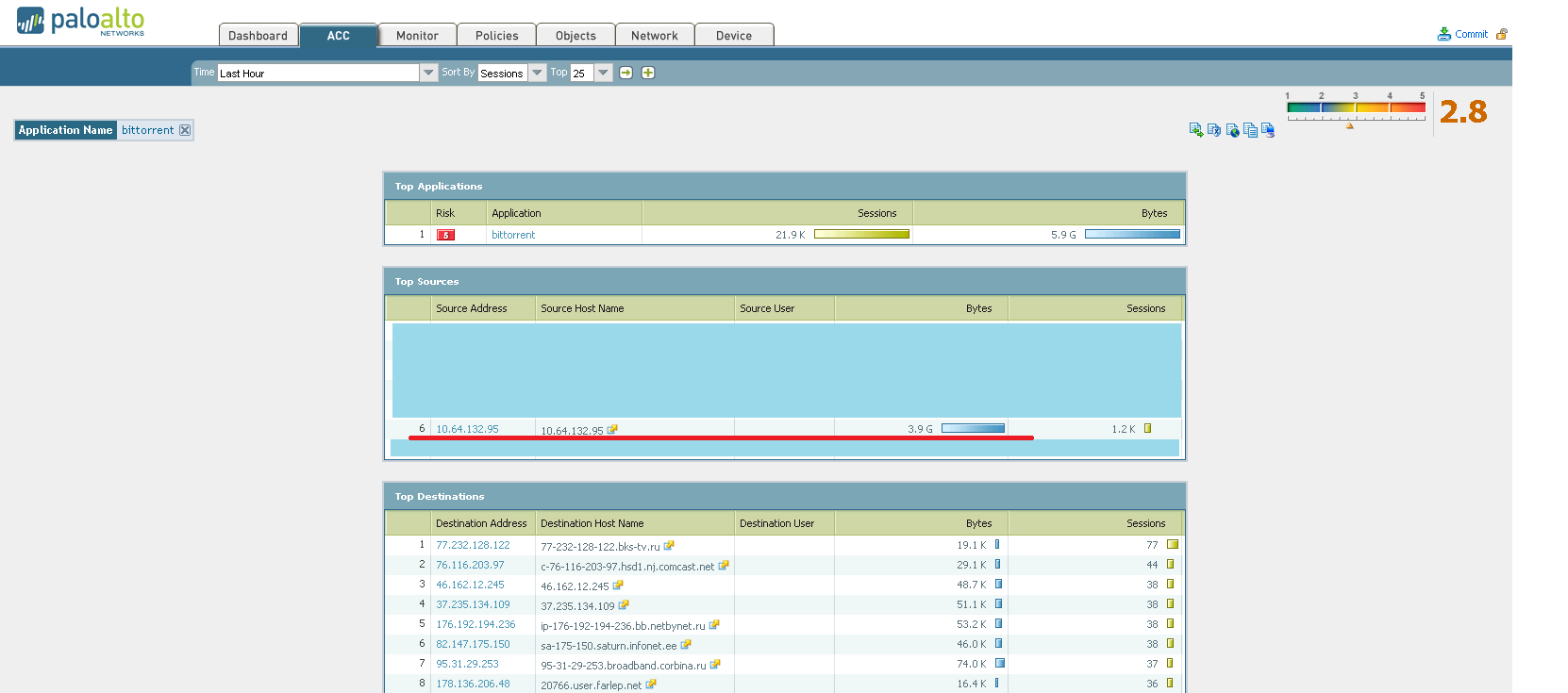

2. ACC (или Application Command Center). Здесь мы можем посмотреть, какой тип трафика был замечен в тот или иной промежуток времени, кто был генератором или инициатором трафика и т.п.

На следующем скрине отчетливо видно, как кто-то из наших гостей изо всех сил выкачивает последнюю версию образа со свободно распространяемой операционной системой.

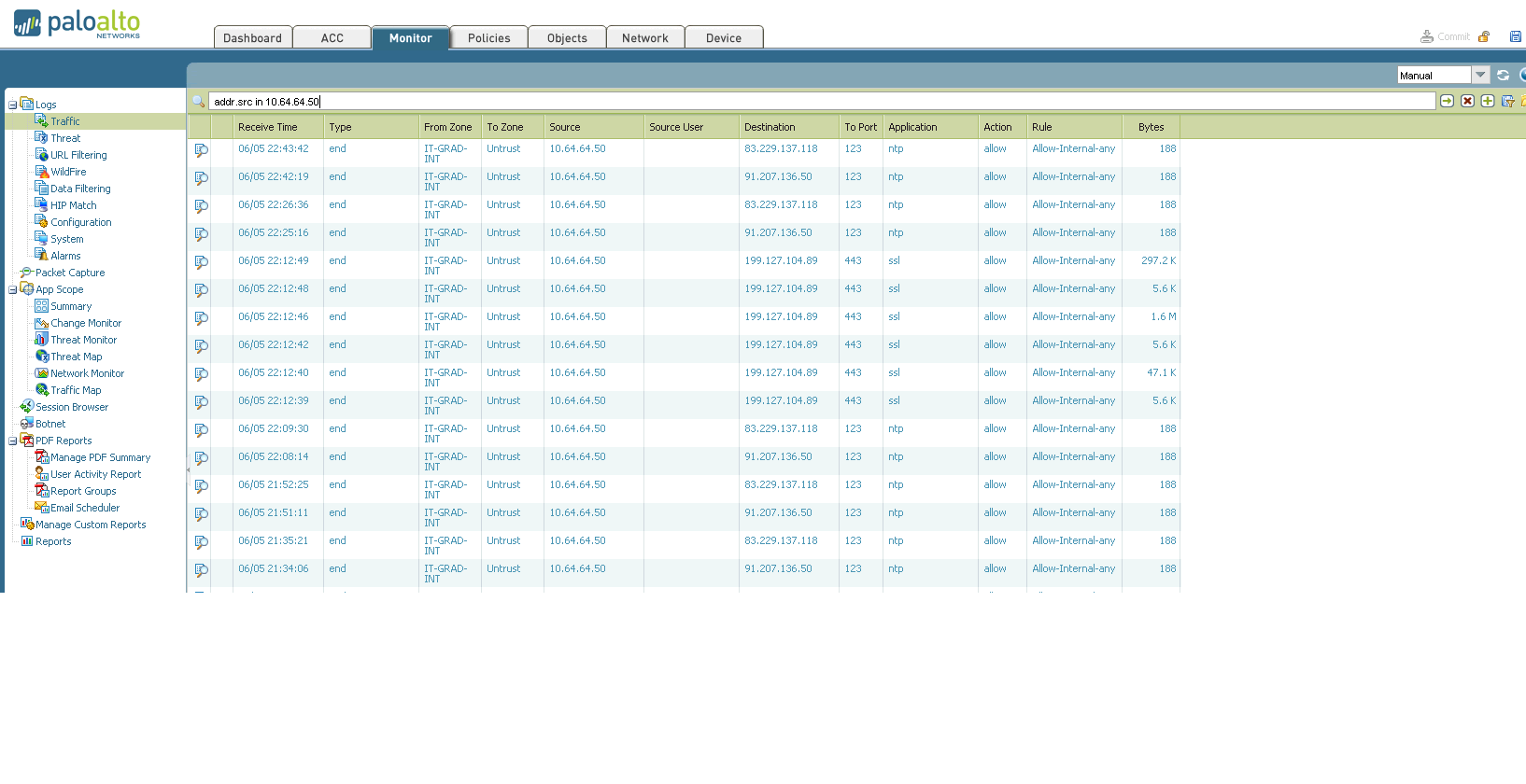

3. Идем дальше – вкладка Monitoring. Думаю, бессмысленно объяснять ее значение. Отмечу лишь, что ей очень удобно пользоваться при отладке, т.к. среди общей вакханалии IP пакетов мы можем отфильтровать лишь необходимые нам.

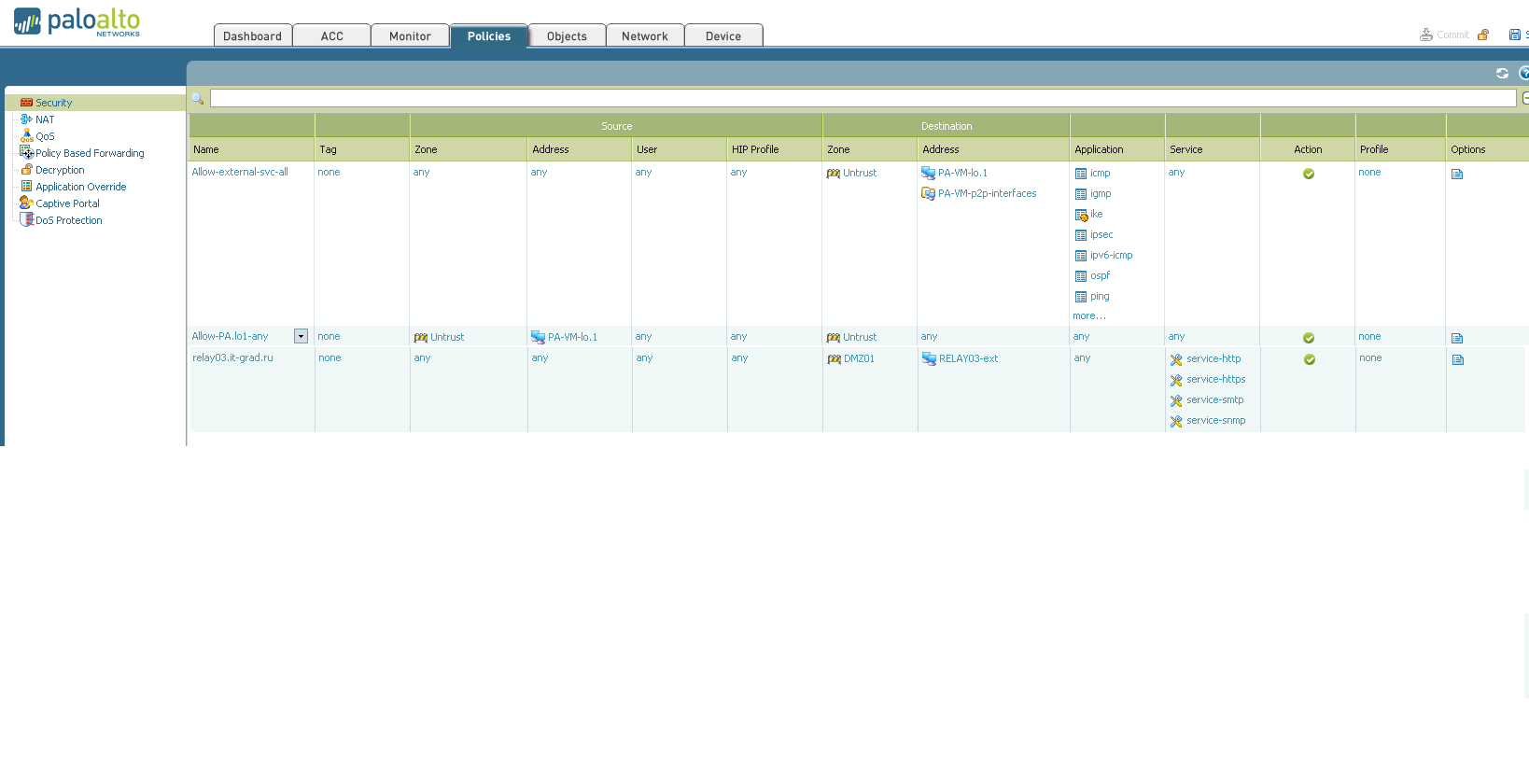

4. Политики. Здесь задаются политики взаимоотношений между зонами безопасности (которые описываются дальше), пулы и правила NAT и другие штуки, которые, несомненно, важны в нашей жизни: QoS, Captive portal, DoS protection и т.п.

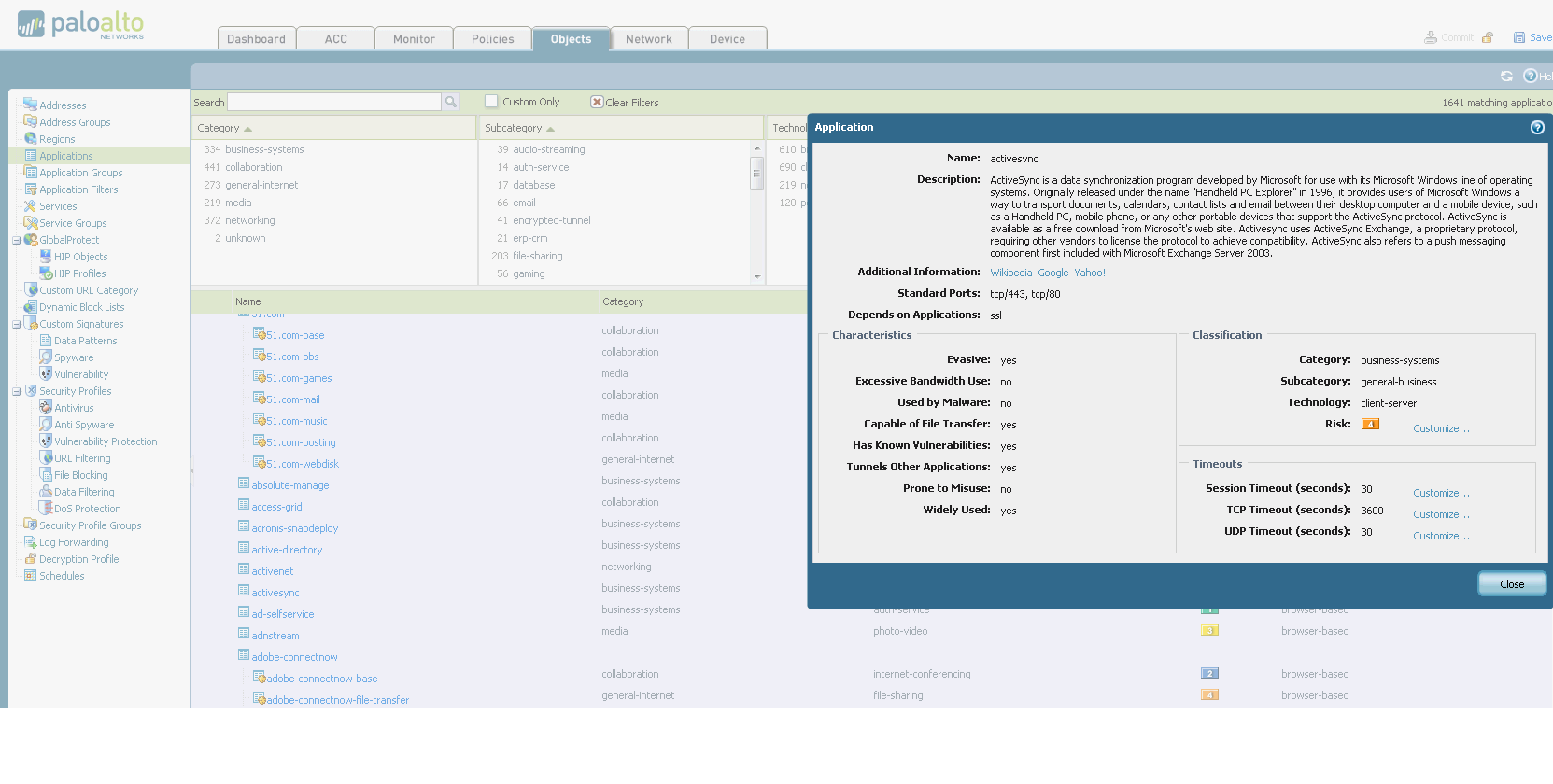

5. Объекты. На этой вкладке представлены различные сущности, которые мы можем группировать по различным признакам, задавать новые и т.д. В дальнейшем мы можем использовать эти вновь созданные параметры в различных политиках доступа.

Помимо всего прочего здесь определены сигнатуры приложений (а так как Palo Alto умеет их распознавать, то мы можем отдельно фильтровать трафик того или иного приложения. Об этом более подробно в конце статьи).

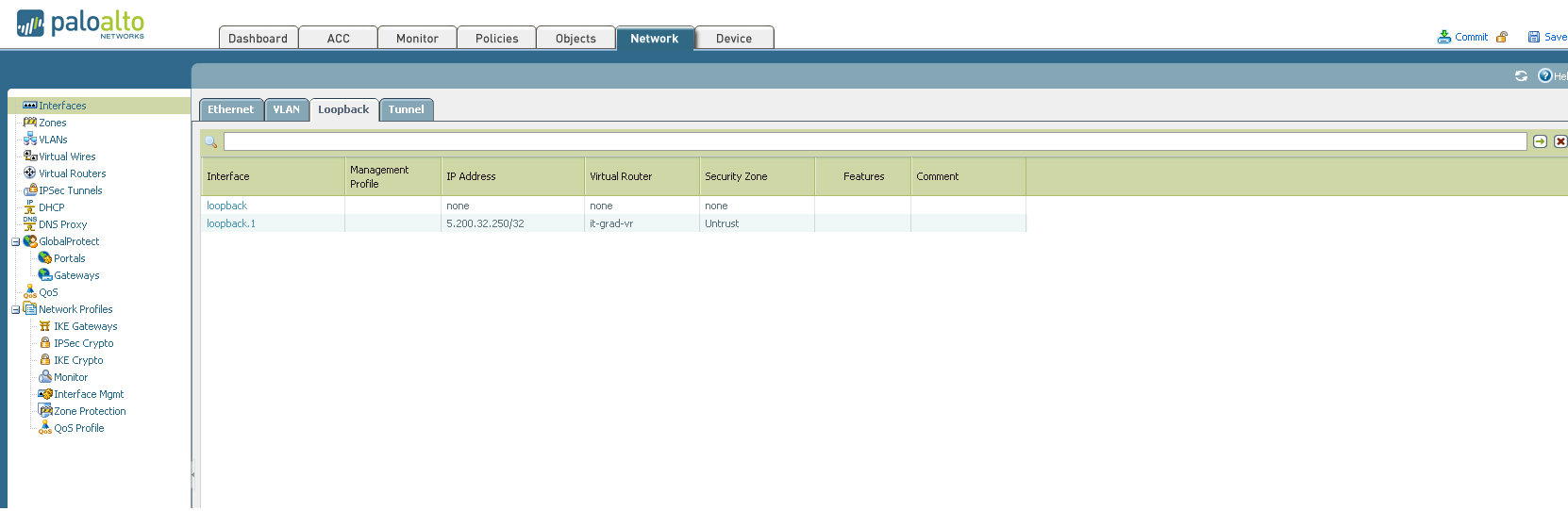

6. Network. Назначение этой вкладки – настройка всего, что касается сети в нашем девайсе. Начиная от выдачи адресов интерфейсам и заканчивая настройкой IPSec туннелей (Да! Palo Alto поддерживает IPSec туннели).

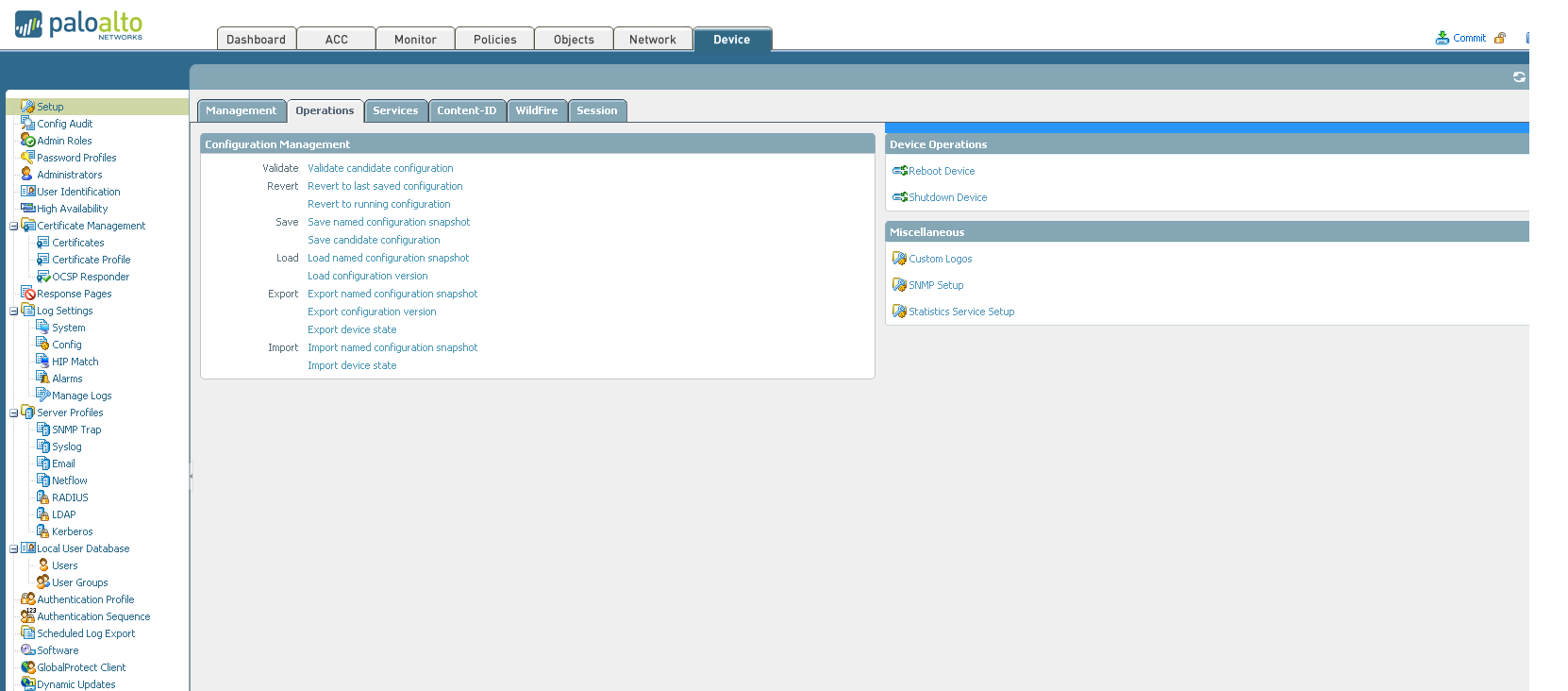

7. Device. Здесь хранятся различные глобальные настройки устройства. Все, что можно настроить, находится слева на скрине.

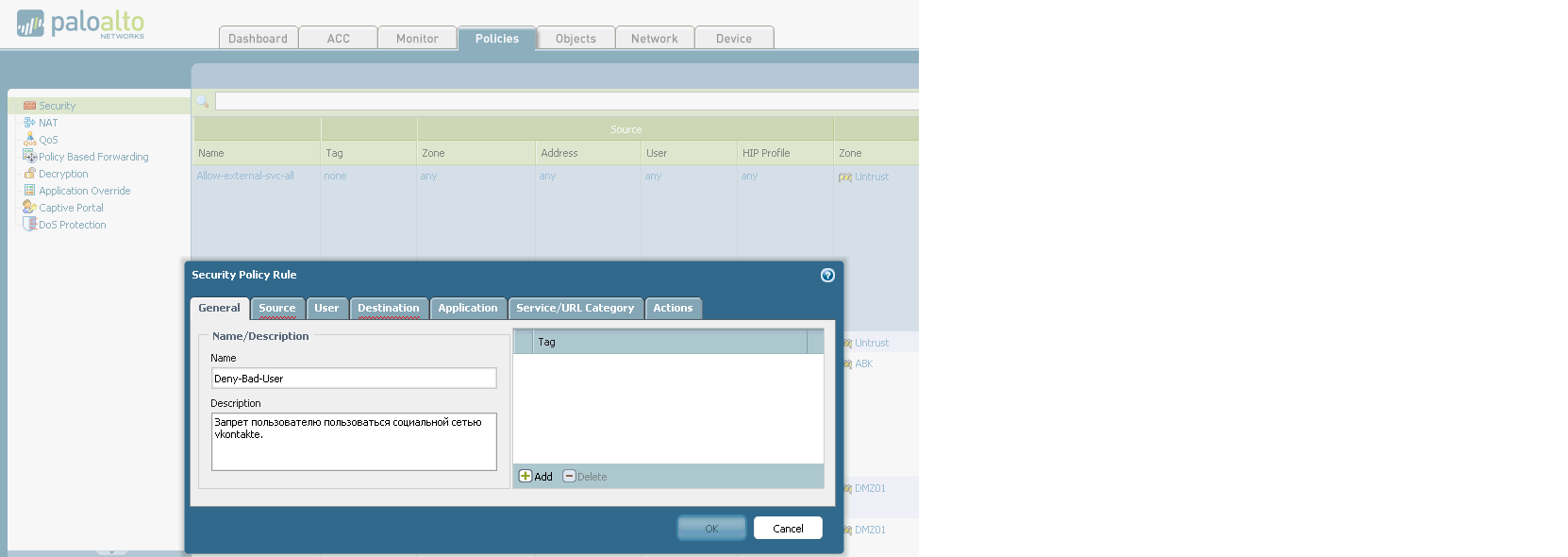

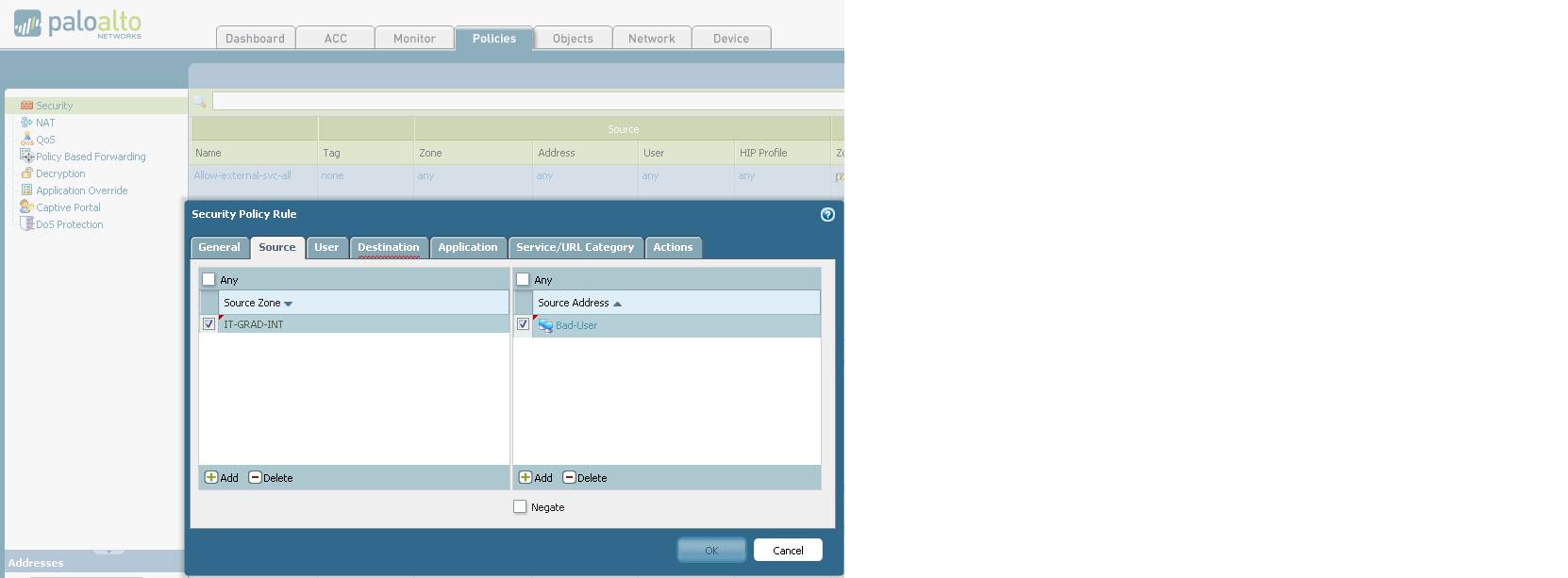

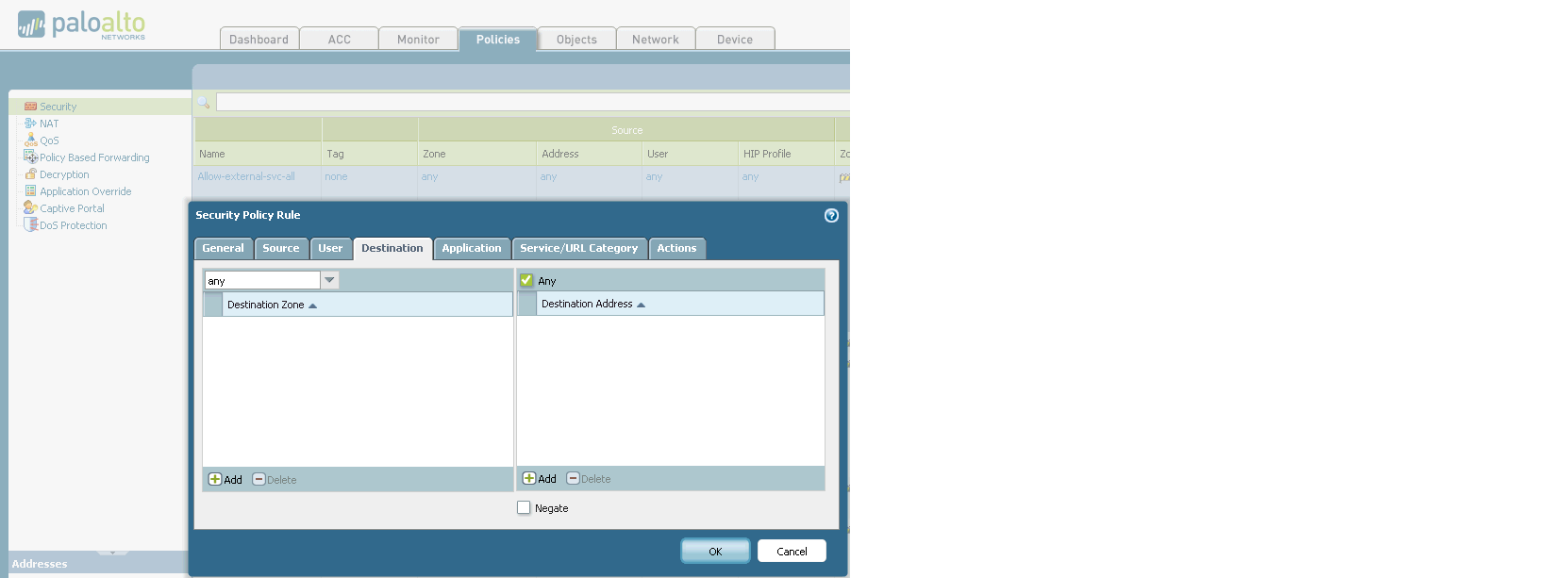

Попробуем написать политику, запрещающую пользоваться социальной сетью для школьников одному компьютеру (так как пользователь этого компьютера себя плохо вел):

1.

2.

3.

4.

5.

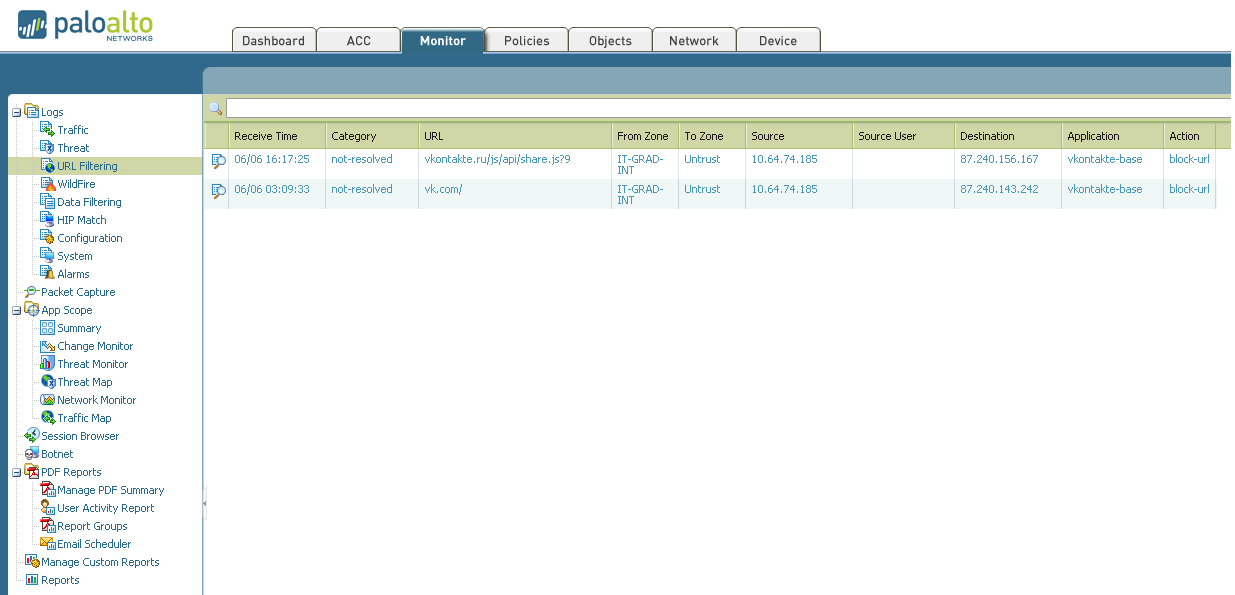

Пользователь пытается попасть на Вконтакте и тут – БАЦ! Не работает. А мы с вами победно наблюдаем бесполезные его попытки:

С другой стороны, такой фильтрацией никого сейчас не удивишь. Я вас отчасти понимаю, поэтому немного усложним задачу. Попробуем отфильтровать приложение, которое используется для доступа к другой социальной сети, но в то же время оставим доступ туда через WEB.

Итак, представим себе, что у нас строится еще один этаж нашего 18-этажного офиса. Везде по зданию есть wifi точки доступа с открытым SSID (да, мы не жадные до интернета). На 18 этаже заканчивают ремонт рабочие. Один из них (назовем его Ашотом) вместо того, чтобы закончить класть 30 квадратных метров кафельной плитки, подключился к сети и при помощи мессенджера ведет активную переписку с очередной “дамой сердца”. При этом предположим, что нам по каким-то причинам необходимо запретить всем пользоваться мессенджером, оставив при этом доступной работу через браузер.

Настроим политику:

Затем укажем security зону, откуда будет инициироваться соединение (заодно запретим всем с любого адреса пользоваться данным клиентом).

Укажем, в какую зону будет идти трафик (чтобы не париться – укажем в любую зону):

Теперь нам нужно запретить этот самый мессенджер. Ищем его в базе сигнатур и выставляем:

Заключительное правило – блокируем весь трафик от приложения:

Применяем и сохраняем конфигурацию. Смотрим, что мы имеем:

Собственно, заблокировать приложение у нас получилось. Теперь смотрим, есть ли доступ к сайту с web-браузера:

В принципе реализовалось всё, что было задумано. Вопросы?