С помощью программы CyberSafe можно шифровать не только отдельные файлы. Программа позволяет зашифровать целый раздел жесткого диска или весь внешний диск (например, USB-диск или флешку). В этой статье будет показано, как зашифровать и скрыть от посторонних глаз зашифрованный раздел жесткого диска.

Кому будет полезна возможность шифрования разделов? Шпионов и параноиков отбросим сразу. Первых не так уж и много и необходимость шифрования данных у них сугубо профессиональная. Вторым лишь бы что-то зашифровать, спрятать и т.д. Хотя никакой реальной угрозы нет и зашифрованные данные не представляют ни для кого никакого интереса, они все равно их шифруют. Именно поэтому нас интересуют простые пользователи, которых, я надеюсь, будет больше, чем шпионов с параноиками.

Типичный сценарий шифрования раздела — это совместное использование компьютера. Здесь есть два варианта применения программы CyberSafe: или каждый из работающих за компьютером пользователей создает виртуальный диск или же каждый отводит себе по разделу на жестком диске для хранения личных файлов и шифрует его. О создании виртуальных дисков уже было написано, а в этой статье речь пойдет именно о шифровании всего раздела.

Допустим, есть жесткий диск на 500 Гб и есть три пользователя, которые периодически работают с компьютером. Не смотря на то, что файловая система NTFS все же поддерживает права доступа и позволяет ограничить доступ одного пользователя к файлам другого пользователя, ее защиты недостаточно. Ведь у одного из этих трех пользователей будут права администратора и он сможет получить доступ к файлам оставшихся двух пользователей.

Поэтому дисковое пространство жесткого диска можно разделить следующим образом:

Что лучше — шифровать разделы или использовать виртуальные зашифрованные диски? Здесь каждый решает сам, поскольку у каждого способа есть свои преимущества и недостатки. Шифрование разделов также надежно, как и шифрование виртуального диска и наоборот.

Что такое виртуальный диск? Смотрите на него как на архив с паролем и степенью сжатия 0. Вот только файлы внутри этого архива зашифрованы гораздо надежнее, чем в обычном архиве. Виртуальный диск хранится на жестком диске в виде файла. В программе CyberSafe вам нужно открыть и смонтировать виртуальный диск и тогда с ним можно будет работать как с обычным диском.

Преимущество виртуального диска в том, что его можно легко скопировать на другой жесткий диск или флешку (если позволяет размер). Например, вы можете создать виртуальный диск на 4 Гб (ограничений на размер виртуального диска нет, если не считать естественных) и при необходимости скопировать файл виртуального диска на флешку или на внешний жесткий диск. С зашифрованным разделом у вас такое проделать не получится. Также файл виртуального диска можно скрыть.

Конечно, при необходимости, можно создать образ зашифрованного диска — на тот случай, если вы хотите сделать его резервную копию или переместить на другой компьютер. Но это уже отдельная история. Если у вас возникнет подобная потребность, рекомендую программу Clonezilla — уже надежное и проверенное решение. Перенос зашифрованного раздела на другой компьютер — это более сложная затея, чем перенос виртуального диска. Если есть такая необходимость, то проще использовать виртуальные диски.

В случае с шифрованием раздела физически шифруется весь раздел. При монтировании этого раздела нужно будет ввести пароль, после чего можно будет работать с разделом, как обычно, то есть читать и записывать файлы.

Какой способ выбрать? Если вы можете себе позволить зашифровать раздел, тогда можно выбрать этот способ. Также весь раздел лучше шифровать, если размер ваших секретных документов довольно большой.

Но есть ситуации, когда использовать весь раздел нельзя или нет смысла. Например, у вас есть только один раздел (диск С:) на жестком диске и по тем или иным причинам (нет прав, например, поскольку компьютер не ваш) вы не можете или не хотите изменять его разметку, тогда нужно использовать виртуальные диски. Нет смысла шифровать весь раздел, если размер документов (файлов), которые вам нужно зашифровать небольшой — несколько гигабайт. Думаю, с этим разобрались, поэтому самое время поговорить о том, какие разделы (диски) можно зашифровать.

Вы можете зашифровать следующие типы носителей:

Нельзя зашифровать:

Начиная с Windows XP, Windows поддерживает динамические диски. Динамические диски позволяют объединять в себе несколько физических жестких дисков (аналог LVM в Windows). Такие диски зашифровать программой невозможно.

Представим, что вы уже зашифровали раздел жесткого диска. Для работы с файлами на зашифрованном разделе вам нужно его cмонтировать. При монтировании программа запросит у вас пароль к зашифрованному диску, указанный при его шифровании. Поработав с зашифрованным диском, его нужно сразу же размонтировать, иначе файлы останутся доступны пользователям, у которых есть физический доступ к вашему компьютеру.

Другими словами, шифрование защищает ваши файлы только тогда, когда зашифрованный раздел размонтирован. Когда раздел смонтирован, любой, у кого есть физический доступ к компьютеру, может скопировать с него файлы на незашифрованный раздел, USB-диск или внешний жесткий диск и файлы не будут зашифрованы. Поэтому, когда вы работаете с зашифрованным диском, возьмите в привычку всегда размонтировать его каждый раз, когда отлучаетесь от компьютера, даже ненадолго! После того, как вы размонтировали зашифрованный диск, ваши файлы будут под надежной защитой.

Что касается производительности, то при работе с зашифрованным разделом она будет ниже. Насколько ниже — зависит от способностей вашего компьютера, но система останется работоспособной и просто придется подождать чуть дольше, чем обычно (особенно, когда вы будете копировать большие файлы на зашифрованный раздел).

Первым делом нужно раздобыть где-то ИБП. Если у вас ноутбук, все хорошо, если же у вас обычный стационарный компьютер и вы хотите зашифровать раздел, на котором уже есть файлы, то шифрование займет определенное время. Если за это время отключат свет, то потеря данных вам гарантирована. Посему, если ИБП, способного выдержать несколько часов автономной работы у вас нет, рекомендую сделать следующее:

Если у вас ноутбук и вы готовы продолжить без создания резервной копии данных (я бы рекомендовал ее на всякий случай сделать), обязательно проверьте диск на наличие ошибок, хотя бы стандартной утилитой Windows. Только после этого нужно приступать к шифрованию раздела/диска.

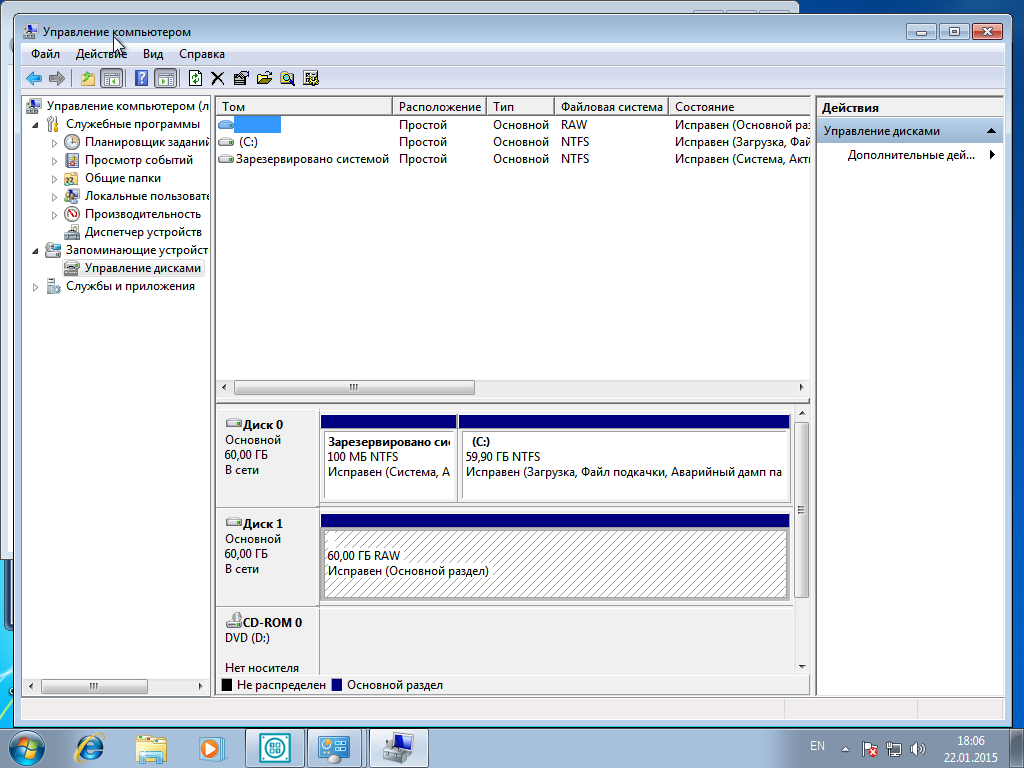

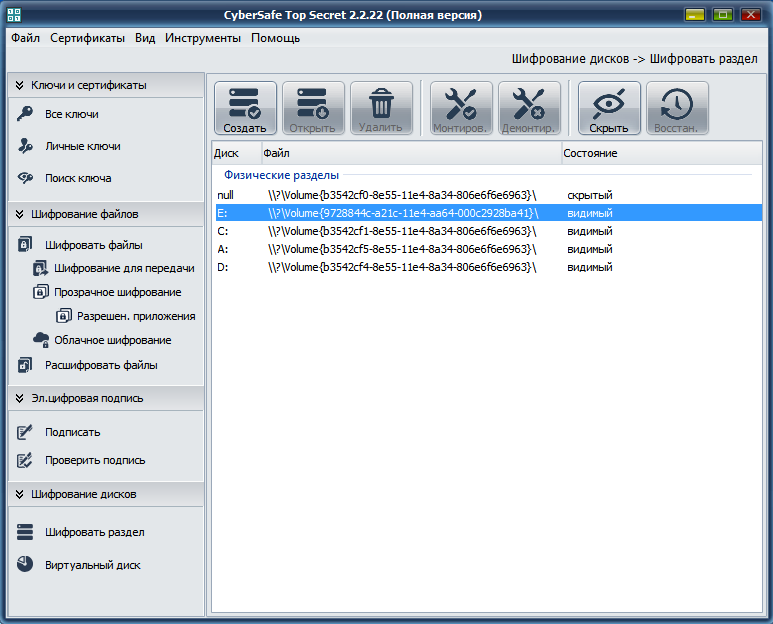

Итак, теория без практики бессмысленна, поэтому приступим к шифрованию раздела/диска. Запустите программу CyberSafe и перейдите в раздел Шифрование дисков, Шифровать раздел (рис. 1).

Рис. 1. Список разделов/дисков вашего компьютера

Выберите раздел, который вы хотите зашифровать. Если кнопка Создать будет неактивна, то этот раздел зашифровать нельзя. Например, это может быть системный раздел или динамический диск. Также вы не можете одновременно зашифровать несколько дисков. Если вам нужно зашифровать несколько дисков, то операцию шифрования нужно повторить поочередно.

Нажмите кнопку Создать. Далее откроется окно Крипо Диск (рис. 2). В нем нужно ввести пароль, который будет использоваться для расшифровки диска при его монтировании. При вводе пароля проверьте регистр символов (чтобы не была нажата клавиша Caps Lock) и раскладку. Если за спиной никого нет, можно включить переключатель Показать пароль.

Рис. 2. Крипто Диск

Из списка Тип шифрования нужно выбрать алгоритм — AES или ГОСТ. Оба алгоритмы надежные, но в государственных организациях принято использовать только ГОСТ. На своем собственном компьютере или в коммерческой организации вы вольны использовать любой из алгоритмов.

Если на диске есть информация и вы хотите ее сохранить, включите переключатель Сохранить файловую структуру и данные. Нужно учесть, что в этом случае время шифрования диска значительно возрастет. С другой стороны, если зашифрованные файлы, скажем, находятся на внешнем жестком диске, то вам все равно придется их скопировать на зашифрованный диск для их шифрования, а копирование с шифрованием «на лету» также займет некоторое время. Если вы не сделали резервную копию данных, обязательно включите флажок включите переключатель Сохранить файловую структуру и данные, иначе вы потеряете все ваши данные.

Остальные параметры в окне Крипто Диск можно оставить по умолчанию. А именно — будет использоваться весь доступный размер устройства и будет выполнено быстрое форматирование в файловую систему NTFS. Для начала шифрования нажмите кнопку Принять. Ход процесса шифрования будет отображен в основном окне программы.

Рис. 3. Ход процесса шифрования

После того, как диск будет зашифрован, вы увидите его состояние — зашифрован, скрытый (рис. 4). Это означает, что ваш диск был зашифрован и скрыт — он не будет отображаться в Проводнике и других высокоуровневых файловых менеджерах, но его будут видеть программы для работы с таблицей разделов. Не нужно надеяться, что раз диск скрыт, то его никто не найдет. Все скрытые программой диски будут отображены в оснастке Управление дисками (см. рис. 5) и других программах для разметки диска. Обратите внимание, что в этой оснастке зашифрованный раздел отображается как раздел с файловой системой RAW, то есть без файловой системы вообще. Это нормальное явление — после шифрования раздела Windows не может определить его тип. Однако сокрытие раздела необходимо по совсем иным причинам и далее вы поймете, по каким именно.

Рис. 4. Состояние диска: зашифрован, скрыт. Раздел E: не отображается в Проводнике

Рис. 5. Оснастка Управление дисками

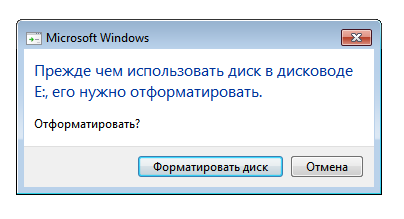

Теперь cмонтируем раздел. Выделите его и нажмите кнопку Восстан., чтобы вновь сделать раздел видимым (состояние диска будет изменено на просто "зашифрован"). Windows увидит этот раздел, но поскольку она не может распознать тип его файловой системы, она предложит его отформатировать (рис. 6). Этого нельзя ни в коем случае делать, поскольку вы потеряете все данные. Именно поэтому программа скрывает зашифрованные диски — ведь если за компьютером работаете не только вы, другой пользователь может отформатировать якобы не читаемый раздел диска.

Рис. 6. Предложение отформатировать зашифрованный раздел

От форматирования, понятное дело, отказываемся и нажимаем кнопку Монтиров. в основном окне программы CyberSafe. Далее нужно будет выбрать букву диска, через которую вы будете обращаться к зашифрованному разделу (рис. 7).

Рис. 7. Выбор буквы диска

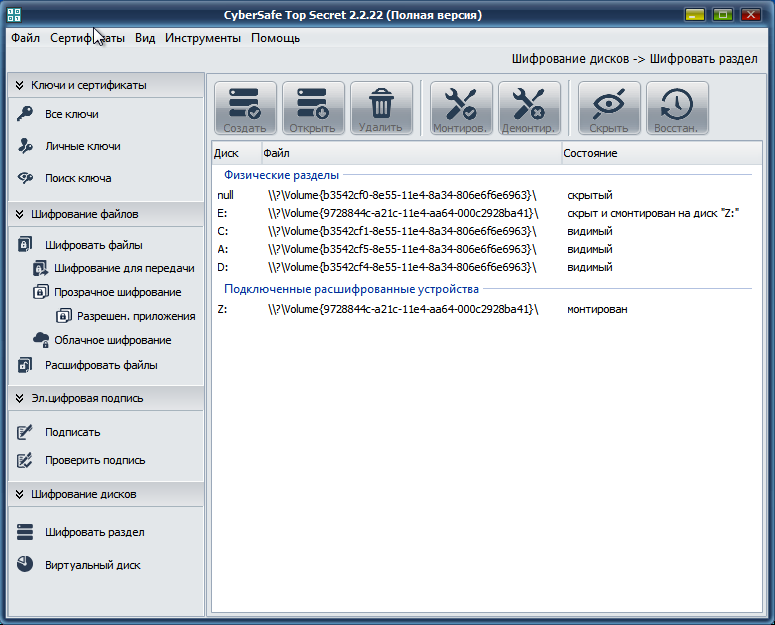

После этого программа попросит ввести пароль, необходимый для расшифровки ваших данных (рис. 8). Расшифрованный раздел (диск) появится в области Подключенные расшифрованные устройства (рис. 9).

Рис. 8. Пароль для расшифровки раздела

Рис. 9. Подключенные расшифрованные устройства

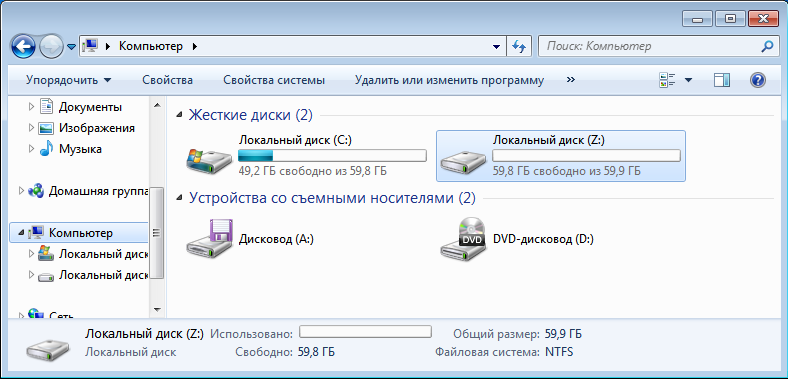

После этого с расшифрованным диском можно будет работать, как с обычным. В Проводнике будет отображен только диск Z: — именно эту букву я назначил расшифрованному диску. Зашифрованный диск E: отображаться не будет.

Рис. 10. Проводник — просмотр дисков компьютера

Теперь можете открыть cмонтированный диск и скопировать на него все секретные файлы (только не забудьте потом их удалить с оригинального источника и затереть на нем свободное пространство).

Когда нужно завершить работу с нашим разделом, то или нажмите кнопку Демонтир., а затем — кнопку Скрыть или просто закройте окно CyberSafe. Как по мне, то проще закрыть окно программы. Понятное дело, закрывать окно программы во время операции копирования/перемещения файлов не нужно. Ничего страшного и непоправимого не произойдет, просто часть файлов не будет скопирована на ваш зашифрованный диск.

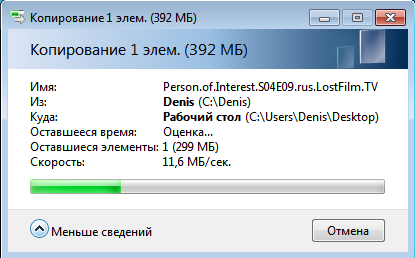

Понятно, что производительность зашифрованного диска будет ниже, чем обычного. Но насколько? На рис. 11 я скопировал папку своего профиля пользователя (где есть множество мелких файлов) с диска С: на зашифрованный диск Z:. Скорость копирования показана на рис. 11 — примерно на уровне 1.3 МБ/с. Это означает, что 1 ГБ мелких файлов будет копироваться примерно 787 секунд, то есть 13 минут. Если же скопировать эту же папку на незашифрованный раздел, то скорость будет примерно 1.9 МБ/с (рис. 12). Под конец операции копирования скорость выросла до 2.46 МБ/с, но с такой скоростью было скопировано совсем немного файлов, поэтому считаем, что скорость была на уровне 1.9 МБ/с, а это на 30% быстрее. Тот самый 1 ГБ мелких файлов в нашем случае будет скопирован за 538 секунд или почти 9 минут.

Рис. 11. Скорость копирования мелких файлов с незашифрованного раздела на зашифрованный

Рис. 12. Скорость копирования мелких файлов между двумя незашифрованными разделами

Что же касается крупных файлов, то никакой разницы вы не почувствуете. На рис. 13 приведена скорость копирования крупного файла (видео-файл размером 400 Мб) с одного незашифрованного раздела на другой. Как видите, скорость составила 11.6 МБ/с. А на рис. 14 показана скорость копирования этого же файла с обычного раздела на зашифрованный и она составила 11.1 МБ/с. Разница небольшая и находится в пределах погрешности (все равно скорость незначительно изменяется по ходу выполнения операции копирования). Ради интереса сообщу скорость копирования этого же файла с флешки (не USB 3.0) на жесткий диск — около 8 МБ/с (скриншота нет, но уж поверьте мне).

Рис. 13. Скорость копирования крупного файла

Рис. 14. Скорость копирования крупного файла на зашифрованный раздел

Такой тест не совсем точный, но все же позволяет получить некоторые представления о производительности.

На этом все. Также я рекомендую вам ознакомиться со статьей «CyberSafe — шифровальщик на все случаи жизни».

Шпионы, параноики и обычные пользователи

Кому будет полезна возможность шифрования разделов? Шпионов и параноиков отбросим сразу. Первых не так уж и много и необходимость шифрования данных у них сугубо профессиональная. Вторым лишь бы что-то зашифровать, спрятать и т.д. Хотя никакой реальной угрозы нет и зашифрованные данные не представляют ни для кого никакого интереса, они все равно их шифруют. Именно поэтому нас интересуют простые пользователи, которых, я надеюсь, будет больше, чем шпионов с параноиками.

Типичный сценарий шифрования раздела — это совместное использование компьютера. Здесь есть два варианта применения программы CyberSafe: или каждый из работающих за компьютером пользователей создает виртуальный диск или же каждый отводит себе по разделу на жестком диске для хранения личных файлов и шифрует его. О создании виртуальных дисков уже было написано, а в этой статье речь пойдет именно о шифровании всего раздела.

Допустим, есть жесткий диск на 500 Гб и есть три пользователя, которые периодически работают с компьютером. Не смотря на то, что файловая система NTFS все же поддерживает права доступа и позволяет ограничить доступ одного пользователя к файлам другого пользователя, ее защиты недостаточно. Ведь у одного из этих трех пользователей будут права администратора и он сможет получить доступ к файлам оставшихся двух пользователей.

Поэтому дисковое пространство жесткого диска можно разделить следующим образом:

- Примерно 200 Гб — общий раздел. Этот раздел также будет системным разделом. На нем будет установлена операционная система, программа и будут храниться общие файлы всех трех пользователей.

- Три раздела по ~100 Гб — думаю, 100 Гб вполне достаточно для хранения личных файлов каждого пользователя. Каждый из этих разделов будет зашифрован, а пароль доступа к зашифрованному разделу будет знать только тот пользователь, который зашифровал этот раздел. При этом администратор при всем своем желании не сможет расшифровать раздел другого пользователя и получить доступ к его файлам. Да, при желании администратор может отформатировать раздел и даже удалить его, но получить доступ он сможет только лишь в том случае, если обманом выведает у пользователя его пароль. Но, думаю, этого не произойдет, поэтому шифрование раздела — гораздо более эффективная мера, чем разграничение прав доступа с помощью NTFS.

Шифрование раздела vs виртуальные зашифрованные диски

Что лучше — шифровать разделы или использовать виртуальные зашифрованные диски? Здесь каждый решает сам, поскольку у каждого способа есть свои преимущества и недостатки. Шифрование разделов также надежно, как и шифрование виртуального диска и наоборот.

Что такое виртуальный диск? Смотрите на него как на архив с паролем и степенью сжатия 0. Вот только файлы внутри этого архива зашифрованы гораздо надежнее, чем в обычном архиве. Виртуальный диск хранится на жестком диске в виде файла. В программе CyberSafe вам нужно открыть и смонтировать виртуальный диск и тогда с ним можно будет работать как с обычным диском.

Преимущество виртуального диска в том, что его можно легко скопировать на другой жесткий диск или флешку (если позволяет размер). Например, вы можете создать виртуальный диск на 4 Гб (ограничений на размер виртуального диска нет, если не считать естественных) и при необходимости скопировать файл виртуального диска на флешку или на внешний жесткий диск. С зашифрованным разделом у вас такое проделать не получится. Также файл виртуального диска можно скрыть.

Конечно, при необходимости, можно создать образ зашифрованного диска — на тот случай, если вы хотите сделать его резервную копию или переместить на другой компьютер. Но это уже отдельная история. Если у вас возникнет подобная потребность, рекомендую программу Clonezilla — уже надежное и проверенное решение. Перенос зашифрованного раздела на другой компьютер — это более сложная затея, чем перенос виртуального диска. Если есть такая необходимость, то проще использовать виртуальные диски.

В случае с шифрованием раздела физически шифруется весь раздел. При монтировании этого раздела нужно будет ввести пароль, после чего можно будет работать с разделом, как обычно, то есть читать и записывать файлы.

Какой способ выбрать? Если вы можете себе позволить зашифровать раздел, тогда можно выбрать этот способ. Также весь раздел лучше шифровать, если размер ваших секретных документов довольно большой.

Но есть ситуации, когда использовать весь раздел нельзя или нет смысла. Например, у вас есть только один раздел (диск С:) на жестком диске и по тем или иным причинам (нет прав, например, поскольку компьютер не ваш) вы не можете или не хотите изменять его разметку, тогда нужно использовать виртуальные диски. Нет смысла шифровать весь раздел, если размер документов (файлов), которые вам нужно зашифровать небольшой — несколько гигабайт. Думаю, с этим разобрались, поэтому самое время поговорить о том, какие разделы (диски) можно зашифровать.

Поддерживаемые типы дисков

Вы можете зашифровать следующие типы носителей:

- Разделы жесткого диска, отформатированные в файловых системах FAT, FAT32 и NTFS.

- Флешки, внешние USB-диски за исключением дисков, представляющих мобильные телефоны, цифровые камеры и аудио-проигрыватели.

Нельзя зашифровать:

- CD/DVD-RW-диски, дискеты

- Динамические диски

- Системный диск (с которого загружается Windows)

Начиная с Windows XP, Windows поддерживает динамические диски. Динамические диски позволяют объединять в себе несколько физических жестких дисков (аналог LVM в Windows). Такие диски зашифровать программой невозможно.

Особенности работы с зашифрованным диском

Представим, что вы уже зашифровали раздел жесткого диска. Для работы с файлами на зашифрованном разделе вам нужно его cмонтировать. При монтировании программа запросит у вас пароль к зашифрованному диску, указанный при его шифровании. Поработав с зашифрованным диском, его нужно сразу же размонтировать, иначе файлы останутся доступны пользователям, у которых есть физический доступ к вашему компьютеру.

Другими словами, шифрование защищает ваши файлы только тогда, когда зашифрованный раздел размонтирован. Когда раздел смонтирован, любой, у кого есть физический доступ к компьютеру, может скопировать с него файлы на незашифрованный раздел, USB-диск или внешний жесткий диск и файлы не будут зашифрованы. Поэтому, когда вы работаете с зашифрованным диском, возьмите в привычку всегда размонтировать его каждый раз, когда отлучаетесь от компьютера, даже ненадолго! После того, как вы размонтировали зашифрованный диск, ваши файлы будут под надежной защитой.

Что касается производительности, то при работе с зашифрованным разделом она будет ниже. Насколько ниже — зависит от способностей вашего компьютера, но система останется работоспособной и просто придется подождать чуть дольше, чем обычно (особенно, когда вы будете копировать большие файлы на зашифрованный раздел).

Готовимся к шифрованию

Первым делом нужно раздобыть где-то ИБП. Если у вас ноутбук, все хорошо, если же у вас обычный стационарный компьютер и вы хотите зашифровать раздел, на котором уже есть файлы, то шифрование займет определенное время. Если за это время отключат свет, то потеря данных вам гарантирована. Посему, если ИБП, способного выдержать несколько часов автономной работы у вас нет, рекомендую сделать следующее:

- Сделайте резервную копию своих данных, например, на внешнем жестком диске. Потом от этой копии придется избавиться (желательно после удаления данных с незашифрованного диска затереть свободное пространство утилитой вроде Piriform, чтобы было невозможно восстановить удаленные файлы), поскольку при ее наличии пропадает смысл в наличии зашифрованной копии данных.

- Данные на зашифрованный диск перенесете с копии после того, как диск будет зашифрован. Отформатируйте диск и зашифруйте его. Собственно, отдельно форматировать его не нужно — за вас это сделает CyberSafe, но об этом позже.

Если у вас ноутбук и вы готовы продолжить без создания резервной копии данных (я бы рекомендовал ее на всякий случай сделать), обязательно проверьте диск на наличие ошибок, хотя бы стандартной утилитой Windows. Только после этого нужно приступать к шифрованию раздела/диска.

Шифрование раздела: практика

Итак, теория без практики бессмысленна, поэтому приступим к шифрованию раздела/диска. Запустите программу CyberSafe и перейдите в раздел Шифрование дисков, Шифровать раздел (рис. 1).

Рис. 1. Список разделов/дисков вашего компьютера

Выберите раздел, который вы хотите зашифровать. Если кнопка Создать будет неактивна, то этот раздел зашифровать нельзя. Например, это может быть системный раздел или динамический диск. Также вы не можете одновременно зашифровать несколько дисков. Если вам нужно зашифровать несколько дисков, то операцию шифрования нужно повторить поочередно.

Нажмите кнопку Создать. Далее откроется окно Крипо Диск (рис. 2). В нем нужно ввести пароль, который будет использоваться для расшифровки диска при его монтировании. При вводе пароля проверьте регистр символов (чтобы не была нажата клавиша Caps Lock) и раскладку. Если за спиной никого нет, можно включить переключатель Показать пароль.

Рис. 2. Крипто Диск

Из списка Тип шифрования нужно выбрать алгоритм — AES или ГОСТ. Оба алгоритмы надежные, но в государственных организациях принято использовать только ГОСТ. На своем собственном компьютере или в коммерческой организации вы вольны использовать любой из алгоритмов.

Если на диске есть информация и вы хотите ее сохранить, включите переключатель Сохранить файловую структуру и данные. Нужно учесть, что в этом случае время шифрования диска значительно возрастет. С другой стороны, если зашифрованные файлы, скажем, находятся на внешнем жестком диске, то вам все равно придется их скопировать на зашифрованный диск для их шифрования, а копирование с шифрованием «на лету» также займет некоторое время. Если вы не сделали резервную копию данных, обязательно включите флажок включите переключатель Сохранить файловую структуру и данные, иначе вы потеряете все ваши данные.

Остальные параметры в окне Крипто Диск можно оставить по умолчанию. А именно — будет использоваться весь доступный размер устройства и будет выполнено быстрое форматирование в файловую систему NTFS. Для начала шифрования нажмите кнопку Принять. Ход процесса шифрования будет отображен в основном окне программы.

Рис. 3. Ход процесса шифрования

После того, как диск будет зашифрован, вы увидите его состояние — зашифрован, скрытый (рис. 4). Это означает, что ваш диск был зашифрован и скрыт — он не будет отображаться в Проводнике и других высокоуровневых файловых менеджерах, но его будут видеть программы для работы с таблицей разделов. Не нужно надеяться, что раз диск скрыт, то его никто не найдет. Все скрытые программой диски будут отображены в оснастке Управление дисками (см. рис. 5) и других программах для разметки диска. Обратите внимание, что в этой оснастке зашифрованный раздел отображается как раздел с файловой системой RAW, то есть без файловой системы вообще. Это нормальное явление — после шифрования раздела Windows не может определить его тип. Однако сокрытие раздела необходимо по совсем иным причинам и далее вы поймете, по каким именно.

Рис. 4. Состояние диска: зашифрован, скрыт. Раздел E: не отображается в Проводнике

Рис. 5. Оснастка Управление дисками

Теперь cмонтируем раздел. Выделите его и нажмите кнопку Восстан., чтобы вновь сделать раздел видимым (состояние диска будет изменено на просто "зашифрован"). Windows увидит этот раздел, но поскольку она не может распознать тип его файловой системы, она предложит его отформатировать (рис. 6). Этого нельзя ни в коем случае делать, поскольку вы потеряете все данные. Именно поэтому программа скрывает зашифрованные диски — ведь если за компьютером работаете не только вы, другой пользователь может отформатировать якобы не читаемый раздел диска.

Рис. 6. Предложение отформатировать зашифрованный раздел

От форматирования, понятное дело, отказываемся и нажимаем кнопку Монтиров. в основном окне программы CyberSafe. Далее нужно будет выбрать букву диска, через которую вы будете обращаться к зашифрованному разделу (рис. 7).

Рис. 7. Выбор буквы диска

После этого программа попросит ввести пароль, необходимый для расшифровки ваших данных (рис. 8). Расшифрованный раздел (диск) появится в области Подключенные расшифрованные устройства (рис. 9).

Рис. 8. Пароль для расшифровки раздела

Рис. 9. Подключенные расшифрованные устройства

После этого с расшифрованным диском можно будет работать, как с обычным. В Проводнике будет отображен только диск Z: — именно эту букву я назначил расшифрованному диску. Зашифрованный диск E: отображаться не будет.

Рис. 10. Проводник — просмотр дисков компьютера

Теперь можете открыть cмонтированный диск и скопировать на него все секретные файлы (только не забудьте потом их удалить с оригинального источника и затереть на нем свободное пространство).

Когда нужно завершить работу с нашим разделом, то или нажмите кнопку Демонтир., а затем — кнопку Скрыть или просто закройте окно CyberSafe. Как по мне, то проще закрыть окно программы. Понятное дело, закрывать окно программы во время операции копирования/перемещения файлов не нужно. Ничего страшного и непоправимого не произойдет, просто часть файлов не будет скопирована на ваш зашифрованный диск.

О производительности

Понятно, что производительность зашифрованного диска будет ниже, чем обычного. Но насколько? На рис. 11 я скопировал папку своего профиля пользователя (где есть множество мелких файлов) с диска С: на зашифрованный диск Z:. Скорость копирования показана на рис. 11 — примерно на уровне 1.3 МБ/с. Это означает, что 1 ГБ мелких файлов будет копироваться примерно 787 секунд, то есть 13 минут. Если же скопировать эту же папку на незашифрованный раздел, то скорость будет примерно 1.9 МБ/с (рис. 12). Под конец операции копирования скорость выросла до 2.46 МБ/с, но с такой скоростью было скопировано совсем немного файлов, поэтому считаем, что скорость была на уровне 1.9 МБ/с, а это на 30% быстрее. Тот самый 1 ГБ мелких файлов в нашем случае будет скопирован за 538 секунд или почти 9 минут.

Рис. 11. Скорость копирования мелких файлов с незашифрованного раздела на зашифрованный

Рис. 12. Скорость копирования мелких файлов между двумя незашифрованными разделами

Что же касается крупных файлов, то никакой разницы вы не почувствуете. На рис. 13 приведена скорость копирования крупного файла (видео-файл размером 400 Мб) с одного незашифрованного раздела на другой. Как видите, скорость составила 11.6 МБ/с. А на рис. 14 показана скорость копирования этого же файла с обычного раздела на зашифрованный и она составила 11.1 МБ/с. Разница небольшая и находится в пределах погрешности (все равно скорость незначительно изменяется по ходу выполнения операции копирования). Ради интереса сообщу скорость копирования этого же файла с флешки (не USB 3.0) на жесткий диск — около 8 МБ/с (скриншота нет, но уж поверьте мне).

Рис. 13. Скорость копирования крупного файла

Рис. 14. Скорость копирования крупного файла на зашифрованный раздел

Такой тест не совсем точный, но все же позволяет получить некоторые представления о производительности.

На этом все. Также я рекомендую вам ознакомиться со статьей «CyberSafe — шифровальщик на все случаи жизни».