Началось все с того, что в начале прошлого лета у нас появился ряд задач, связанных с быстрым извлечением скрытого контейнера файловой системы руткита Win32/Olmarik, тогда еще в версии TDL3. Немного поразмыслив, мы разработали первую версию утилиты TdlFsReader, которая справляется с TDL3 и TDL3+. Через какое-то время она была опубликована в свободном доступе и многим помогла в задачах криминалистических экспертиз. Однако в конце лета появилась четвертая версия данного руткита, которая имела уже принципиальные отличия в файловой системе: теперь это уже больше походило на полноценную файловую систему.

И мы углубились в исследование новой версии руткита, потому что он принципиально отличался от предыдущей. Через какое-то время была обновлена внутренняя версия TdlFsReader. А в прошлом месяце нам довелось выступить на замечательной конференции CONFidence’2011 в Кракове, где был представлен доклад «Defeating x64: The Evolution of the TDL Rootkit» и в рамках которого была представлена новая версия TdlFsReader (hxxp://eset.ru/tools/TdlFsReader.exe).

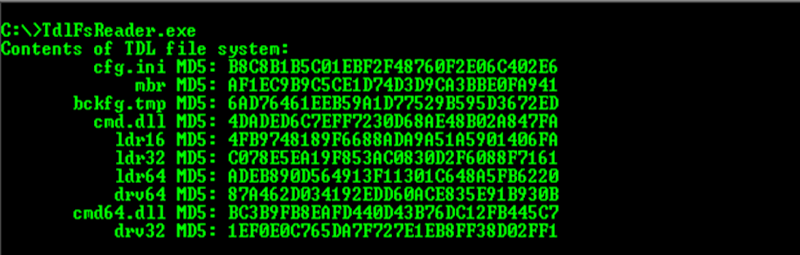

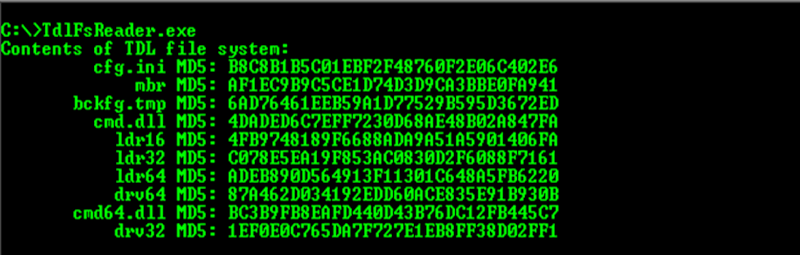

Итак, теперь подробнее раскажем о самой тулзе. Собственно, новая версия умеет справляться со всеми известными модификациями на момент публикации. А это TDL3/3+/4, причем справляется не только с x86 версиями, но и x64.

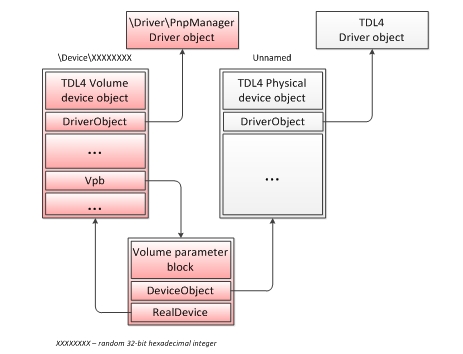

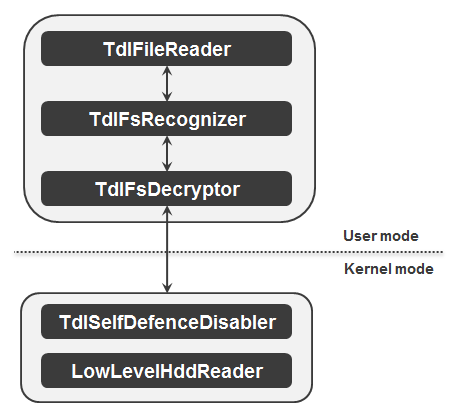

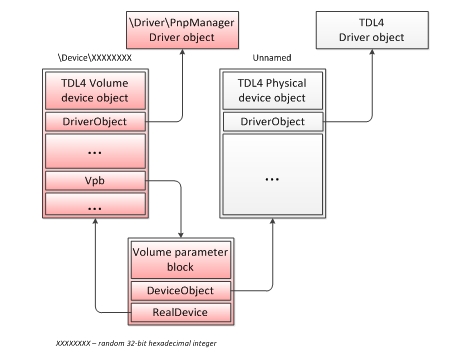

Теперь немного об архитектуре TdlFsReader, собственно она делится на две части, та что в ядре и та что нет :)

Основной момент — это определение версии руткита, снятие механизмов, противодействующих анализу, и уже только потом получение доступа к файловой системе и ее разбор.

Ну и в качестве бонуса — еще одно видео с отладкой кода буткита в TDL4, который, собственно, осуществляет обход проверки цифровой подписи в драйверах для x64 систем.

И мы углубились в исследование новой версии руткита, потому что он принципиально отличался от предыдущей. Через какое-то время была обновлена внутренняя версия TdlFsReader. А в прошлом месяце нам довелось выступить на замечательной конференции CONFidence’2011 в Кракове, где был представлен доклад «Defeating x64: The Evolution of the TDL Rootkit» и в рамках которого была представлена новая версия TdlFsReader (hxxp://eset.ru/tools/TdlFsReader.exe).

Итак, теперь подробнее раскажем о самой тулзе. Собственно, новая версия умеет справляться со всеми известными модификациями на момент публикации. А это TDL3/3+/4, причем справляется не только с x86 версиями, но и x64.

Теперь немного об архитектуре TdlFsReader, собственно она делится на две части, та что в ядре и та что нет :)

Основной момент — это определение версии руткита, снятие механизмов, противодействующих анализу, и уже только потом получение доступа к файловой системе и ее разбор.

Ну и в качестве бонуса — еще одно видео с отладкой кода буткита в TDL4, который, собственно, осуществляет обход проверки цифровой подписи в драйверах для x64 систем.