Сегодня стало известно, что новый 0day для браузера Internet Explorer версии 8 (исключая версии 6, 7, 9, 10) активно эксплуатируется в дикой природе и был использован для установки вредоносного ПО. В частности следы атаки были обнаружены на компьютерах правительственных чиновников США, ответственных за область ядерных исследований. Уязвимость имеет тип «Remote Code Execution» (CVE-2013-1347).

Как свидетельствует информация из Microsoft Security Advisory (2847140) уязвимость присутствует при обращении к освобожденному блоку памяти (use-after-free).

Начальной точкой заражения стал скомпрометированный веб-сайт Министерство труда США, который перенаправлял пользователей на набор эксплойтов с последующей установкой Poison Ivy RAT.

MS рекомендует использовать EMET для предотвращения подобного рода атак. Настройка EMET для IE здесь.

Как свидетельствует информация из Microsoft Security Advisory (2847140) уязвимость присутствует при обращении к освобожденному блоку памяти (use-after-free).

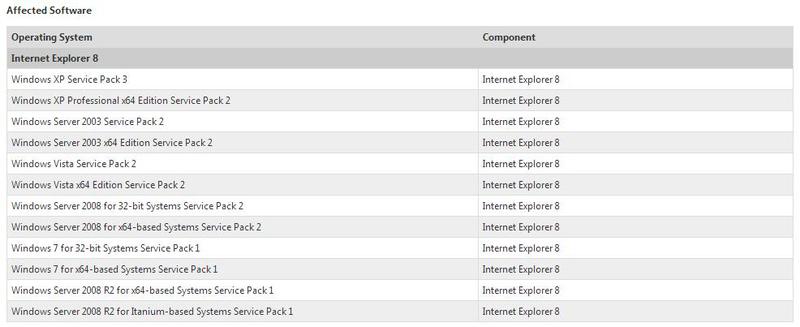

Microsoft is investigating public reports of a vulnerability in Internet Explorer 8. Microsoft is aware of attacks that attempt to exploit this vulnerability.

Internet Explorer 6, Internet Explorer 7, Internet Explorer 9, and Internet Explorer 10 are not affected by the vulnerability.

This is a remote code execution vulnerability. The vulnerability exists in the way that Internet Explorer accesses an object in memory that has been deleted or has not been properly allocated. The vulnerability may corrupt memory in a way that could allow an attacker to execute arbitrary code in the context of the current user within Internet Explorer. An attacker could host a specially crafted website that is designed to exploit this vulnerability through Internet Explorer and then convince a user to view the website.

Начальной точкой заражения стал скомпрометированный веб-сайт Министерство труда США, который перенаправлял пользователей на набор эксплойтов с последующей установкой Poison Ivy RAT.

MS рекомендует использовать EMET для предотвращения подобного рода атак. Настройка EMET для IE здесь.