В предыдущем посте, посвященном вымогателям (ransomware), мы указывали на активизацию семейства FileCoder, которое используется злоумышленниками для шифрования файлов пользователя с последующим требованием выкупа за расшифровку. Уже с июля 2013 года злоумышленники удвоили свои усилия по распространению этого вида вредоносного ПО. Кроме этого, за этот период времени было зафиксировано появление новой модификации Win32/Filecoder.BQ, которая больше известна как Cryptolocker и представляет из себя наиболее опасный вариант шифровальщика. При заражении Cryptolocker пользователь либо теряет свои данные, либо вынужден платить злоумышленникам за расшифровку.

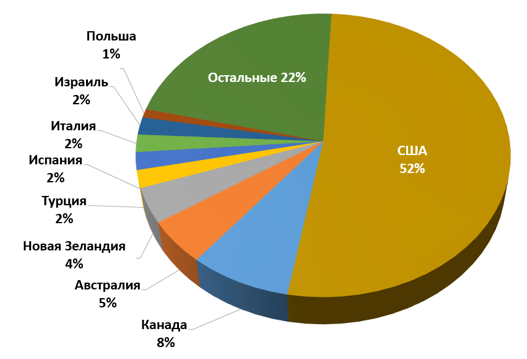

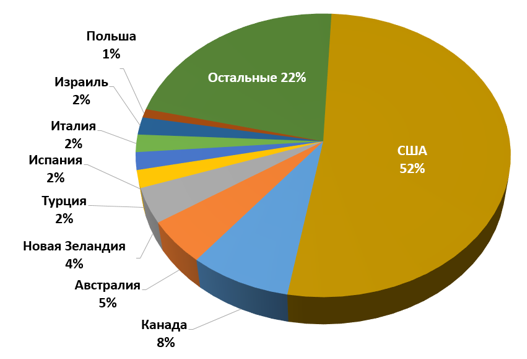

Как видно на статистике ниже, наиболее всего Cryptolocker активен в США. Очевидно, что этот регион является наиболее привлекательным для злоумышленников в силу достаточной состоятельности пользователей. Злоумышленникам проще таким образом получить прибыль, ведь многие пользователи готовы заплатить требуемую сумму только чтобы вернуть себе доступ к оригинальным файлам. Не только Cryptolocker, но и такие известные банковские вредоносные инструменты как Zeus или SpyEye также в свое время ориентировались в первую очередь на США из-за наибольшей монетизации.

Рис. География распространения Cryptolocker.

В прошлом месяце мы обнаружили еще одно семейство Filecoder, которое привлекло наше внимание, поскольку в коде модификации присутствовало название «Cryptolocker 2.0». Эта модификация была добавлена нашими аналитиками как MSIL/Filecoder.D и MSIL/Filecoder.E.

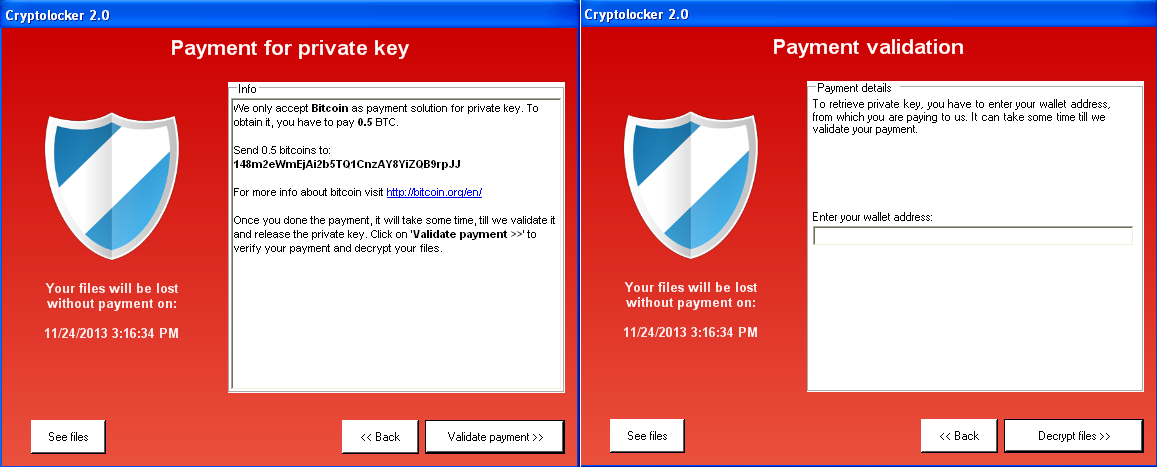

Анализ новой версии показывает, что обе модификации (обычный Cryptolocker и Cryptolocker 2.0) работают аналогичным образом. После заражения системы, они осуществляют поиск определенных типов файлов (по расширению) в файловой системе, шифруют их и отображают сообщение для пользователя о необходимости оплаты выкупа для расшифровки. Обе модификации используют алгоритм RSA с открытым ключом для шифрования. В то же время существуют определенные различия между двумя семействами.

Существуют три видимых отличия между этими семействами. Первая версию использует RSA-2048, в то время как для новой версии заявлено использование более стойкого RSA-4096 (хотя на самом деле он использует RSA-1024). Еще одно отличие заключается в том, что Cryptolocker 2.0 отображает количество времени, которое осталось до предполагаемого удаления закрытого ключа RSA (с помощью которого можно расшифровать уникальный для каждого файла AES ключ, через который уже можно расшифровать сам файл). Кроме этого, версия 2.0 принимает выкуп только в биткоинах, в то время как первая версия также принимала MoneyPak и Ukash.

Существуют и другие различия между этими семействами, которые были выявлены после разбора вредоносного кода. Самое очевидное состоит в языке программирования, который злоумышленники использовали для разработки этих модификаций. Обычный Cryptolocker написан на C++, а новый на C#. Различаются также используемые этими модификациями файлы и ключи реестра, а также в новой версии было увеличено количество расширений файлов, подлежащих шифрованию, теперь он нацелен и на аудио/видео файлы и файлы изображений: .mp3, .mp4, .jpg, .png, .avi, .mpg.

Когда вредоносная программа запускается в системе, она связывается с управляющим C&C-сервером и запрашивает оттуда уникальный открытый ключ RSA. Затем каждый файл, подходящий по критерию для шифрования, шифруется с использованием уникального ключа 3DES, который затем в свою очередь шифруется с использованием публичного ключа RSA, который был получен с сервера. Этот зашифрованный ключ будет записан в тело вспомогательного файла, который будет иметь такое же имя, как и оригинальный, но к нему будет добавлено еще одно расширение «.k» (%filename%.%fileext%.k).

Таким образом, расшифровка файлов возможна в том случае, если известен закрытый ключ RSA, который поможет расшифровать ключи 3DES (AES в случае первой версии). Другое отличие между версиями заключается в том, что первый Cryptolocker сохраняет зашифрованный ключ в конце зашифрованного файла, а не в отдельном файле.

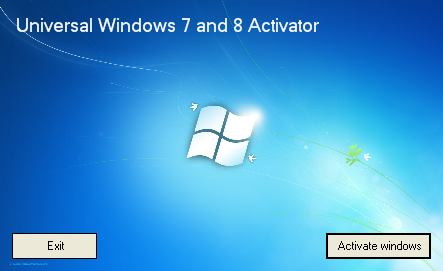

В дополнение к основной возможности Cryptolocker – шифрованию файлов, он содержит дополнительные особенности, например, показывает на рабочем столе окна, которые имитируют «активаторы» или взломщики shareware ПО: Microsoft Windows, Office, Team Viewer, Adobe Photoshop или даже ESET Smart Security.

Cryptolocker выбирает какое окно нужно отобразить пользователю в зависимости от имени исполняемого файла, из которого он был запущен. После запуска он устанавливается в системе и затем начинает шифровать файлы. Такой метод маскировки позволяет усыпить бдительность пользователей, которые прибегают к помощи различных взломщиков и используют подобное ПО для нарушения целостности проприетарных программ.

Мы отмечаем, что Cryptolocker 2.0 обладает возможностями по распространению через сменные носители, перезаписывая содержимое исполняемого файла на свое тело. В новой версии также появились возможности по краже файлов кошельков биткоинов, запуск легитимного приложения по генерации биткоинов BFGMiner без ведома пользователя или использование скомпрометированной системы как бота для организации DDoS атак против определенных серверов.

Выводы

Принимая во внимание все вышеупомянутые различия между Cryptolocker и Cryptolocker 2.0, мы не можем сделать вывод, что это действительно новая версия этой вредоносной программы. Переход злоумышленников с C++ на C# является довольно неожиданным решением, но в то же время ни одно из ключевых отличий не может считаться значительным улучшением возможностей вредоносной программы.

Вредоносная программа Cryptolocker 2.0, которая обнаруживается как MSIL/Filecoder.D и MSIL/Filecoder.E, действительно опасна и может причинить много вреда пользователям, которые не выполняют резервное копирование своих данных. В случае с Cryptolocker резервное копирование данных является одним из наилучших средств защиты от его деструктивных действий.

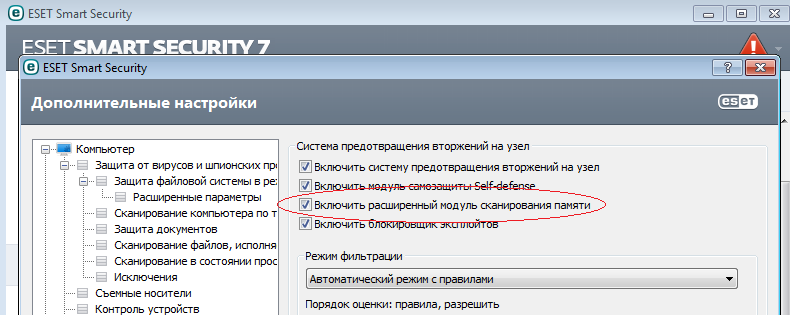

Мы также рекомендуем использовать седьмую версию продуктов ESET Smart Security и ESET NOD32 AV, так как они содержат специальную функцию расширенного сканирования памяти. Она помогает улучшить обнаружение уже известных или еще неизвестных модификаций вредоносных программ, включая Filecoder.

Как видно на статистике ниже, наиболее всего Cryptolocker активен в США. Очевидно, что этот регион является наиболее привлекательным для злоумышленников в силу достаточной состоятельности пользователей. Злоумышленникам проще таким образом получить прибыль, ведь многие пользователи готовы заплатить требуемую сумму только чтобы вернуть себе доступ к оригинальным файлам. Не только Cryptolocker, но и такие известные банковские вредоносные инструменты как Zeus или SpyEye также в свое время ориентировались в первую очередь на США из-за наибольшей монетизации.

Рис. География распространения Cryptolocker.

В прошлом месяце мы обнаружили еще одно семейство Filecoder, которое привлекло наше внимание, поскольку в коде модификации присутствовало название «Cryptolocker 2.0». Эта модификация была добавлена нашими аналитиками как MSIL/Filecoder.D и MSIL/Filecoder.E.

Анализ новой версии показывает, что обе модификации (обычный Cryptolocker и Cryptolocker 2.0) работают аналогичным образом. После заражения системы, они осуществляют поиск определенных типов файлов (по расширению) в файловой системе, шифруют их и отображают сообщение для пользователя о необходимости оплаты выкупа для расшифровки. Обе модификации используют алгоритм RSA с открытым ключом для шифрования. В то же время существуют определенные различия между двумя семействами.

Существуют три видимых отличия между этими семействами. Первая версию использует RSA-2048, в то время как для новой версии заявлено использование более стойкого RSA-4096 (хотя на самом деле он использует RSA-1024). Еще одно отличие заключается в том, что Cryptolocker 2.0 отображает количество времени, которое осталось до предполагаемого удаления закрытого ключа RSA (с помощью которого можно расшифровать уникальный для каждого файла AES ключ, через который уже можно расшифровать сам файл). Кроме этого, версия 2.0 принимает выкуп только в биткоинах, в то время как первая версия также принимала MoneyPak и Ukash.

Существуют и другие различия между этими семействами, которые были выявлены после разбора вредоносного кода. Самое очевидное состоит в языке программирования, который злоумышленники использовали для разработки этих модификаций. Обычный Cryptolocker написан на C++, а новый на C#. Различаются также используемые этими модификациями файлы и ключи реестра, а также в новой версии было увеличено количество расширений файлов, подлежащих шифрованию, теперь он нацелен и на аудио/видео файлы и файлы изображений: .mp3, .mp4, .jpg, .png, .avi, .mpg.

Когда вредоносная программа запускается в системе, она связывается с управляющим C&C-сервером и запрашивает оттуда уникальный открытый ключ RSA. Затем каждый файл, подходящий по критерию для шифрования, шифруется с использованием уникального ключа 3DES, который затем в свою очередь шифруется с использованием публичного ключа RSA, который был получен с сервера. Этот зашифрованный ключ будет записан в тело вспомогательного файла, который будет иметь такое же имя, как и оригинальный, но к нему будет добавлено еще одно расширение «.k» (%filename%.%fileext%.k).

Таким образом, расшифровка файлов возможна в том случае, если известен закрытый ключ RSA, который поможет расшифровать ключи 3DES (AES в случае первой версии). Другое отличие между версиями заключается в том, что первый Cryptolocker сохраняет зашифрованный ключ в конце зашифрованного файла, а не в отдельном файле.

В дополнение к основной возможности Cryptolocker – шифрованию файлов, он содержит дополнительные особенности, например, показывает на рабочем столе окна, которые имитируют «активаторы» или взломщики shareware ПО: Microsoft Windows, Office, Team Viewer, Adobe Photoshop или даже ESET Smart Security.

Cryptolocker выбирает какое окно нужно отобразить пользователю в зависимости от имени исполняемого файла, из которого он был запущен. После запуска он устанавливается в системе и затем начинает шифровать файлы. Такой метод маскировки позволяет усыпить бдительность пользователей, которые прибегают к помощи различных взломщиков и используют подобное ПО для нарушения целостности проприетарных программ.

Мы отмечаем, что Cryptolocker 2.0 обладает возможностями по распространению через сменные носители, перезаписывая содержимое исполняемого файла на свое тело. В новой версии также появились возможности по краже файлов кошельков биткоинов, запуск легитимного приложения по генерации биткоинов BFGMiner без ведома пользователя или использование скомпрометированной системы как бота для организации DDoS атак против определенных серверов.

Выводы

Принимая во внимание все вышеупомянутые различия между Cryptolocker и Cryptolocker 2.0, мы не можем сделать вывод, что это действительно новая версия этой вредоносной программы. Переход злоумышленников с C++ на C# является довольно неожиданным решением, но в то же время ни одно из ключевых отличий не может считаться значительным улучшением возможностей вредоносной программы.

Вредоносная программа Cryptolocker 2.0, которая обнаруживается как MSIL/Filecoder.D и MSIL/Filecoder.E, действительно опасна и может причинить много вреда пользователям, которые не выполняют резервное копирование своих данных. В случае с Cryptolocker резервное копирование данных является одним из наилучших средств защиты от его деструктивных действий.

Мы также рекомендуем использовать седьмую версию продуктов ESET Smart Security и ESET NOD32 AV, так как они содержат специальную функцию расширенного сканирования памяти. Она помогает улучшить обнаружение уже известных или еще неизвестных модификаций вредоносных программ, включая Filecoder.