Компания Adobe выпустила внеплановое обновление APSB14-04 для Flash Player, которое закрывает CVE-2014-0497. Эксплойт для этой уязвимости используется злоумышленниками для доставки вредоносного кода (Remote Code Execution).

В свою очередь Microsoft сообщила о выходе внепланового обновления для Internet Explorer 10 & 11 на Windows 8-8.1-RT 8.1. Эти браузеры обновляются автоматически (Windows Update) с выходом соответствующей версии Flash Player. Браузер Google Chrome также обновляется автоматически при выходе новой версии Flash Player. Для других браузеров дистрибутив новой версии можно скачать здесь.

UPD: антивирусные продукты ESET обнаруживают эксплойт к уязвимости как SWF/Exploit.CVE-2014-0497.A.

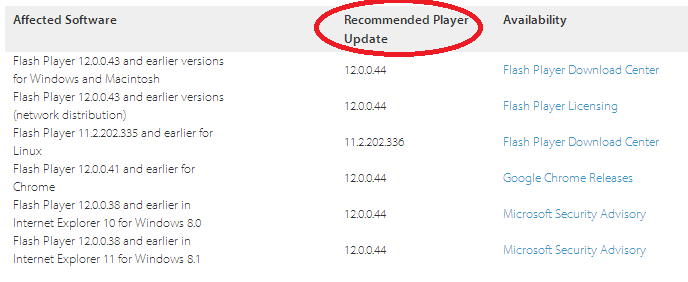

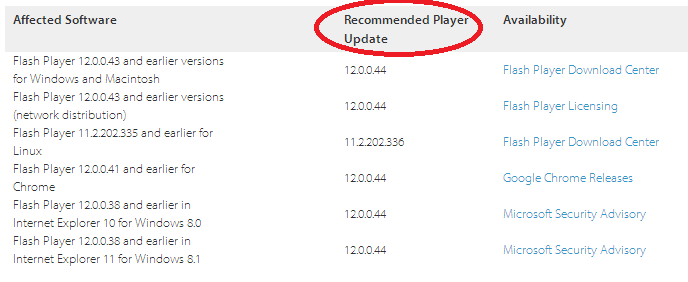

Таким образом следующие версии Adobe Flash Player являются актуальными для браузеров.

Мы рекомендуем пользователям установить обновление как можно скорее. Проверить версию Flash Player, которая используется вашим браузером, можно здесь.

Adobe is aware of reports that an exploit for this vulnerability exists in the wild, and recommends users apply the updates referenced in the security bulletin.

В свою очередь Microsoft сообщила о выходе внепланового обновления для Internet Explorer 10 & 11 на Windows 8-8.1-RT 8.1. Эти браузеры обновляются автоматически (Windows Update) с выходом соответствующей версии Flash Player. Браузер Google Chrome также обновляется автоматически при выходе новой версии Flash Player. Для других браузеров дистрибутив новой версии можно скачать здесь.

UPD: антивирусные продукты ESET обнаруживают эксплойт к уязвимости как SWF/Exploit.CVE-2014-0497.A.

Таким образом следующие версии Adobe Flash Player являются актуальными для браузеров.

Мы рекомендуем пользователям установить обновление как можно скорее. Проверить версию Flash Player, которая используется вашим браузером, можно здесь.