По оценке независимой исследовательской и консалтинговой компании Frost & Sullivan, TLS-сертификаты от GlobalSign обеспечивают максимально надёжное шифрование. В том числе за это GlobalSign получила в сентябре 2022 года награду 2022 Global Competitive Strategy Leadership Award.

Но возникает вопрос, чем же отличается шифрование в разных сертификатах? В частности, какие алгоритмы используются для криптографической подписи?

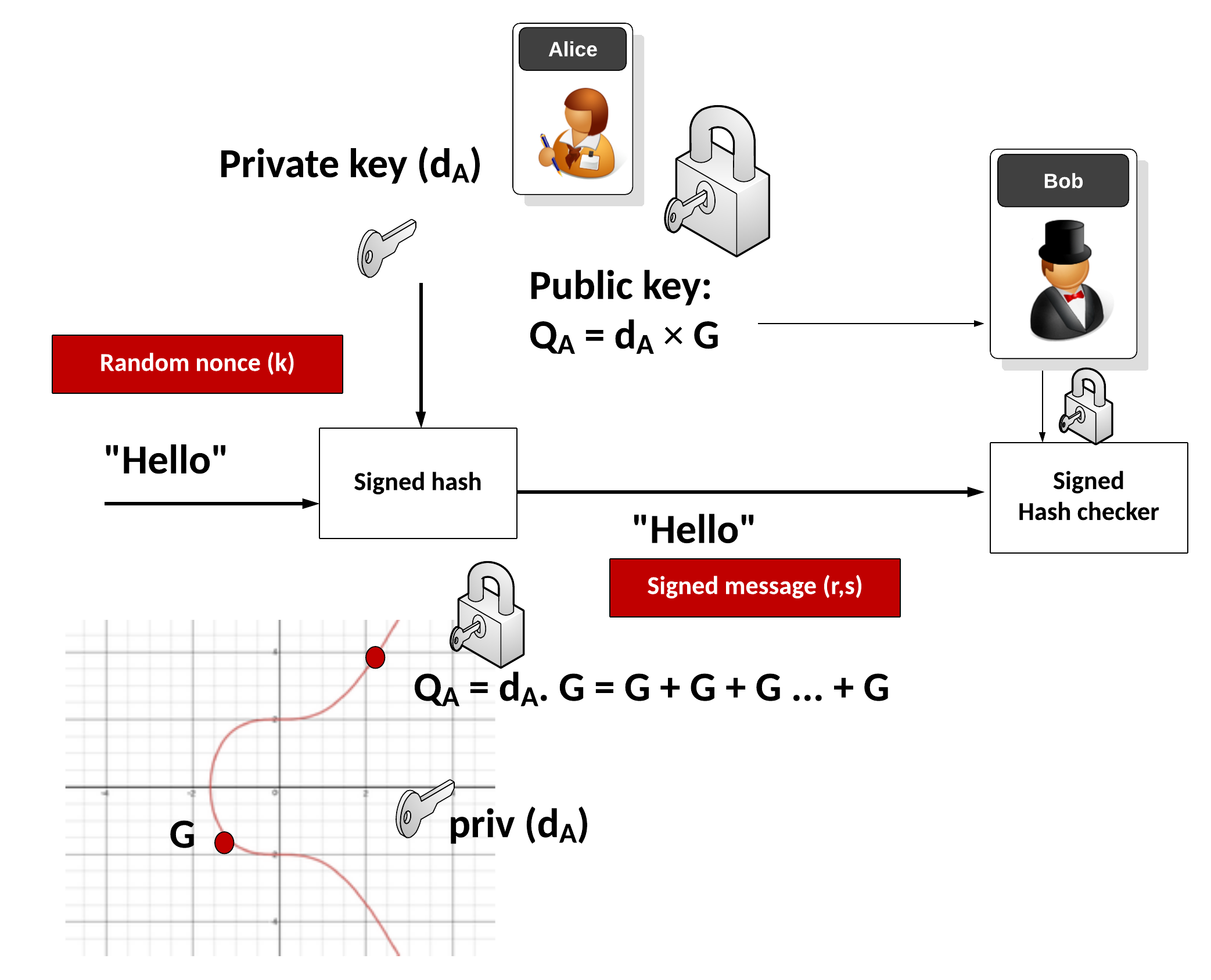

Как известно, цифровой сертификат удостоверяет принадлежность открытого ключа названному субъекту и указывает на ожидаемые способы использования этого ключа. Это позволяет другим полагаться на подписи, сделанные с помощью закрытого ключа, который соответствует сертифицированному открытому ключу.

Сертификат TLS — это цифровой сертификат, соответствующий стандарту X.509, который предъявляется в процессе использования криптографического протокола TLS. В свою очередь, X.509 — это общий стандарт, описывающий структуру сертификата, как показано на иллюстрации:

В структуре сертификата не задаётся конкретный алгоритм шифрования для подписи сертфиката, а также алгоритм открытого ключа. То есть эти алгоритмы могут быть разными.

Отличия TLS 1.3

Последняя версия протокола TLS 1.3 описана в спецификациях RFC 8446, принятых в августе 2018 года. Они базируются на старом стандарте TLS 1.2, но с рядом важных усовершенствований, которые предусматривают более сильное шифрование.

Главные новшества TLS 1.3 по части криптографии:

- Отделение алгоритмов согласования ключей и аутентификации от наборов шифров

- Отказ от слабых эллиптических кривых

- Отказ от хэш-функций MD5 и SHA-224

- Обязательное требование цифровых подписей даже при использовании предыдущей конфигурации

- Интеграция функции формирования ключа HKDF на этапе предложения обмена ключами по протоколу Диффи—Хеллмана

- Поддержка рукопожатий за один обмен пакетами, то есть один round-trip (1-RTT) и начальная поддержка 0-RTT

- Совершенная прямая секретность (PFS) внедрена в обязательном порядке путём использования эфемерных ключей во время согласования ключей (EC)DH. Совершенная прямая секретность гарантирует, что сессионные ключи, полученные при помощи набора ключей долговременного пользования, не будут скомпрометированы при компрометации одного из долговременных ключей. То есть злоумышленник изъял ключ от сервера, он всё равно не сможет расшифровать пользовательские сессии.

- Отказ от многих небезопасных или устаревших функций, включая ненужное сжатие, повторное согласование, шифры не-AEAD, обмен ключами не-PFS (в том числе статические обмены ключами RSA и DH), кастомные группы DHE, согласование формата точки на эллиптической кривой, протокол изменения набора шифров, UNIX-время для сообщения Hello.

- Отказ от согласования по алгоритму SSL или RC4 для обратной совместимости

- Интеграция сессионного хэша

- Добавление потокового шифра ChaCha20 с кодом аутентификации сообщений Poly1305

- Добавление алгоритмов цифровой подписи Ed25519 и Ed448

- Добавление протоколов обмена ключами x25519 и x448

- Поддержка отправки нескольких ответов OCSP. Это протокол для получения статуса отзыва цифрового сертификата X.509

- Шифрование всех сообщений рукопожатия после ServerHello

Как видим, изменения в стандарте TLS 1.3 укрепляют криптографическую защиту на всех этапах, в том числе для цифровой подписи. В частности, вводятся две новых схемы цифровой подписи Ed25519 и Ed448, обе на базе стандарта ErDSA. Первая использует шифры SHA-512 (SHA-2) и Curve25519, а вторая — шифры SHAKE256 and Curve448, согласно новому стандарту RFC 8032.

Характерно, что большинство новых стандартов современной криптографии построено на эллиптических кривых Эдвардса. Например, по стандарту цифровой подписи EdDSA открытый ключ представляет собой по сути точку на кривой, а подпись — это точка + целое число. Генерация закрытого ключа включает выбор уникальной эллиптической кривой и ряд математических операций над ней.

Схема ErDSA была впервые опубликована в 2011 году, но с тех пор признана как наиболее надёжный алгоритм на эллиптических кривых для генерации закрытых ключей и цифровой подписи.

В целом, принятие стандарта TLS 1.3 стало серьёзным шагом по усилению всех криптографических примитивов, которые используются в шифровании интернет-трафика, в том числе для генерации цифровых подписей (сертификатов).

Таким образом, TLS-сертификаты действительно могут различаться по стойкости криптографии, в зависимости от того, какие криптографические алгоритмы используются для генерации открытого, закрытого ключа и цифровой подписи, то есть самого сертификата.

В сентябре 2022 года компания GlobalSign была удостоена награды 2022 Global Competitive Strategy Leadership Award от Frost & Sullivan за «внедрение широкого спектра технологий безопасности инфраструктуры открытых ключей (PKI) и управления цифровыми идентификационными данными».

В сентябре 2022 года компания GlobalSign была удостоена награды 2022 Global Competitive Strategy Leadership Award от Frost & Sullivan за «внедрение широкого спектра технологий безопасности инфраструктуры открытых ключей (PKI) и управления цифровыми идентификационными данными».GlobalSign является старейшим из ныне действующих удостоверяющих центров — 25 лет на рынке. По оценке Frost & Sullivan, он занимает четвёртое место по количеству выдаваемых TLS-сертификатов (доля 8,9% в 2021 году). В среднем за прошлый год компания выдавала по два миллиона сертификатов в месяц.

GlobalSign предоставляет множество продуктов и услуг в области PKI, таких как платформа по управлению PKI, облачный сервис цифровой подписи

Digital Signing Service, шлюз автоматической регистрации Auto Enrollment Gateway, который автоматизирует выдачу и обслуживание сертификатов любых типов, в том числе вход в систему с помощью смарт-карт, электронные подписи в документах Microsoft Office, подпись кода,, SSL/TLS, аутентификация пользователей, аутентификация устройств, мобильная аутентификация и т. д.