Хотя проблемы информационной безопасности довольно широко обсуждаются в последние годы и все больше людей узнает об их важности, корпоративные системы многих компаний до сих пор недостаточно защищены. Более того, как показало статистическое исследование, проведенное специалистами Positive Technologies, эти системы зачастую может взломать даже не особенно квалифицированный киберпреступник.

При проведении исследования были использованы данные работ по тестированию на проникновение, проведенных в 2011 и 2012 годах (по 10 систем для каждого года). Объектами исследования стали крупнейшие государственные организации и коммерческие компании из телекоммуникационного, банковского, финансового, промышленного, строительного и торгового секторов экономики (в том числе входящие в топ-400 по версии агентства «Эксперт»).

Попавшие в отчет корпоративные системы насчитывают тысячи узлов, зачастую распределены территориально и имеют десятки филиалов.

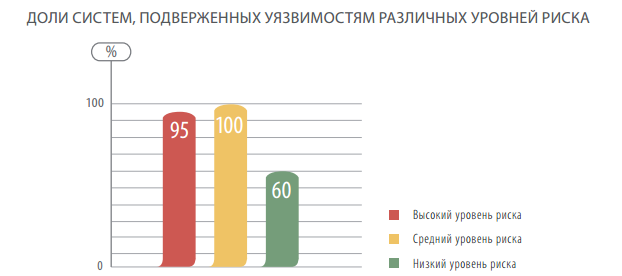

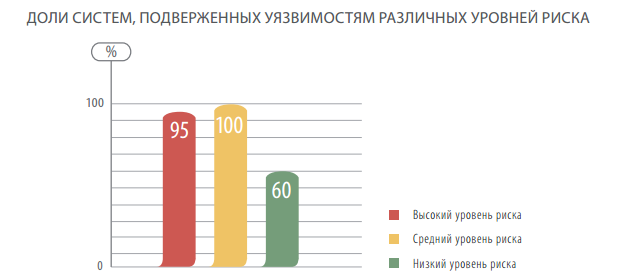

Абсолютно все исследованные системы оказались подвержены уязвимостям среднего уровня риска. Уязвимости высокой степени риска были обнаружены в 95% систем

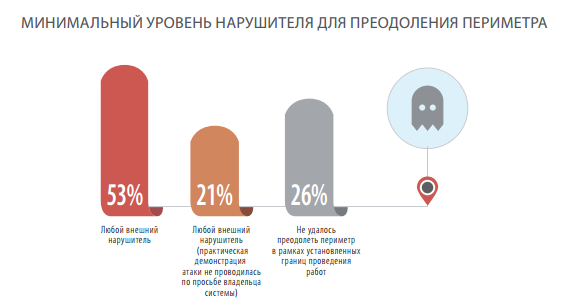

Злоумышленник, находящийся за пределами организации, не имеющий никаких привилегий и данных о сети, может преодолеть сетевой периметр и проникнуть во внутреннюю сеть в 74% случаев. При этом для преодоления сетевого периметра в большинстве случаев киберпреступнику достаточно иметь средний или низкий уровень квалификации.

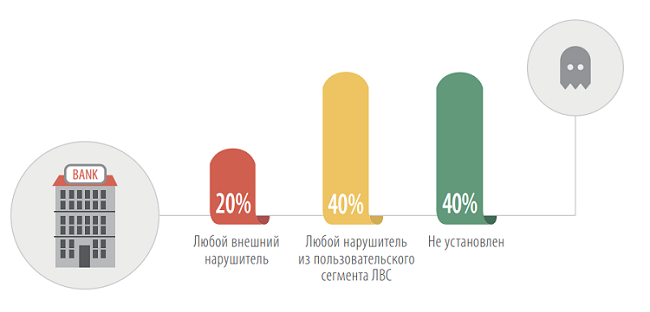

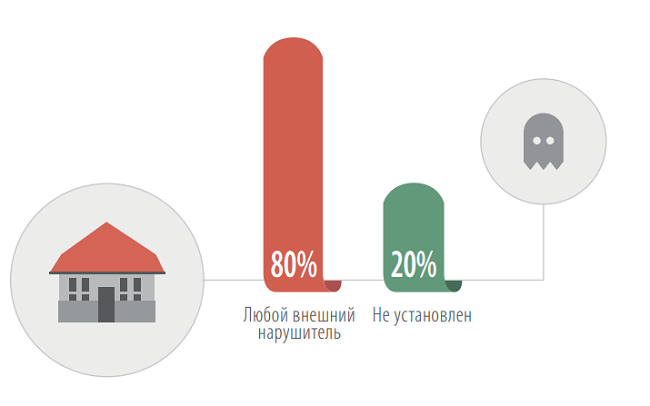

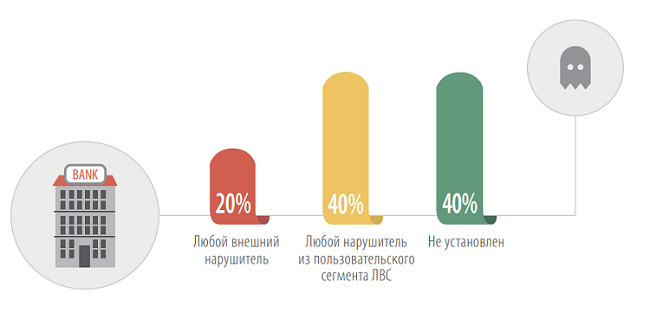

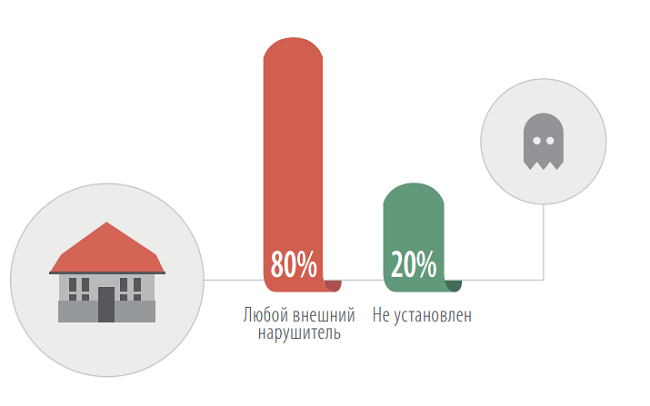

Данные за 2012 год позволяют сделать вывод о том, что банковские системы защищены все же лучше, чем системы прочих компаний. Любой внешний нарушитель может проникнуть во внутренние системы банков в 20% случаев, тогда как в других секторах этот показатель составляет 80%.

Категория нарушителя, от лица которого можно получить полный контроль над критически важными ресурсами в банковских системах

Категория нарушителя, от лица которого можно получить полный контроль над критически важными ресурсами в системах компаний прочих отраслей

В среднем для преодоления сетевого периметра требуется последовательная эксплуатация трех различных уязвимостей. В 47% случаев первым этапом служит подбор словарных паролей пользователей, далее осуществляется расширение привилегий и получение контроля над каким-либо ресурсом, относящимся к внутренней сети.

В каждой третьей системе доступ во внутреннюю сеть был получен через уязвимости веб-приложений. Такие недостатки обнаружены во всех исследованных системах. Достаточно сказать, что опасная уязвимость «Внедрение операторов SQL» встречается в 63% случаев. Наиболее полный обзор подобных проблем безопасности приведен в отчете «Статистика уязвимостей веб-приложений (2012 г.)».

Многие атаки оказываются возможными из-за доступности интерфейсов управления серверами и сетевым оборудованием (SSH, Telnet, RDP, веб-интерфейсов) из внешних сетей.

В трети случаев внешний нарушитель после получения доступа к внутреней сети имеет возможности для развития атаки и получения полного контроля над всей IT-инфраструктурой компании. В целом для 84% исследованных систем в результате внешнего тестирования на проникновение со стороны сети Интернет удалось получить несанкционированный доступ к ресурсам с различными привилегиями.

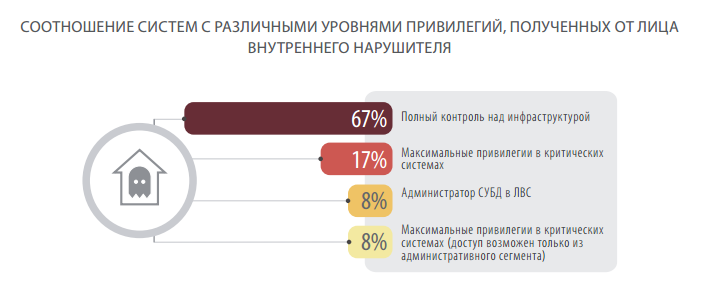

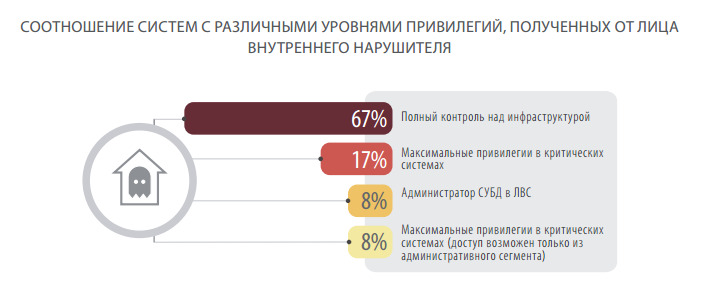

Если же злоумышленнику удалось получить доступ к сети, то, согласно статистике, у него есть все шансы для повышения своих привилегий и получения доступа к критическим ресурсам. При наличии доступа в сеть специалистам Positive Technologies удалось получить несанкционированный доступ к критическим ресурсам во всех исследованных системах, а в 67% был получен полный контроль над всей инфраструктурой.

В среднем при наличии доступа во внутреннюю сеть для получения контроля над критическими ресурсами злоумышленнику требуется эксплуатация 7 уязвимостей.

Самыми распространенными уязвимостями ресурсов внутренней сети являются использование слабых паролей и недостатки фильтрации и защиты служебных протоколов канального и сетевого уровней (ARP, STP, DHCP, CDP): они встречаются в 92% систем. Далее идет использование открытых протоколов передачи данных (Telnet, FTP, HTTP) — 75% случаев.

Уязвимости в оборудовании и конфигурациях программного обеспечения — далеко не единственная проблема безопасности, которая может открыть злоумышленнику доступ к корпоративной сети. Низкая осведомленность сотрудников компаний в вопросах информационной безопасности делает социальную инженерию опасным оружием в руках киберпреступников.

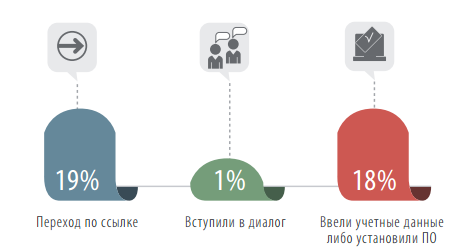

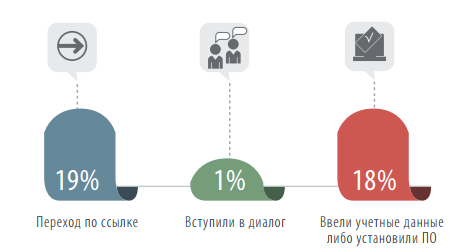

В среднем за два года исследований каждый пятый адресат рассылки, эмулирующей фишинг-атаку, осуществлял переход по предложенному адресу, 18% ввели свои данные или запустили прилагаемое к письму ПО, а 1% пользователей даже попытались вступить в диалог с автором небезопасного письма.

В целом наиболее существенные проблемы были выявлены в централизованных системах уровня инфраструктуры (таких так Microsoft Active Directory), серверных компонентах, СУБД и веб-приложениях. Именно через эти системы удавалось в большинстве случаев получать доступ к критическим ресурсам, а также преодолевать внешний периметр сети.

Несмотря на масштабные меры по обеспечению ИБ в рассмотренных компаниях, полученные практические результаты свидетельствуют об их низкой эффективности. Так, множественные ошибки в веб-приложениях говорят о неэффективности процесса аудита информационной безопасности в области веб-приложений, а не устанавливаемые в течение нескольких лет обновления — об отсутствии процесса управления уязвимостями и обновлениями.

С полной версией отчета об исследовании можно ознакомиться на сайте Positive Technologies.

Данные для исследования

При проведении исследования были использованы данные работ по тестированию на проникновение, проведенных в 2011 и 2012 годах (по 10 систем для каждого года). Объектами исследования стали крупнейшие государственные организации и коммерческие компании из телекоммуникационного, банковского, финансового, промышленного, строительного и торгового секторов экономики (в том числе входящие в топ-400 по версии агентства «Эксперт»).

Попавшие в отчет корпоративные системы насчитывают тысячи узлов, зачастую распределены территориально и имеют десятки филиалов.

Уязвимы все

Абсолютно все исследованные системы оказались подвержены уязвимостям среднего уровня риска. Уязвимости высокой степени риска были обнаружены в 95% систем

Распространенные уязвимости сетевого периметра

Злоумышленник, находящийся за пределами организации, не имеющий никаких привилегий и данных о сети, может преодолеть сетевой периметр и проникнуть во внутреннюю сеть в 74% случаев. При этом для преодоления сетевого периметра в большинстве случаев киберпреступнику достаточно иметь средний или низкий уровень квалификации.

Данные за 2012 год позволяют сделать вывод о том, что банковские системы защищены все же лучше, чем системы прочих компаний. Любой внешний нарушитель может проникнуть во внутренние системы банков в 20% случаев, тогда как в других секторах этот показатель составляет 80%.

Категория нарушителя, от лица которого можно получить полный контроль над критически важными ресурсами в банковских системах

Категория нарушителя, от лица которого можно получить полный контроль над критически важными ресурсами в системах компаний прочих отраслей

В среднем для преодоления сетевого периметра требуется последовательная эксплуатация трех различных уязвимостей. В 47% случаев первым этапом служит подбор словарных паролей пользователей, далее осуществляется расширение привилегий и получение контроля над каким-либо ресурсом, относящимся к внутренней сети.

В каждой третьей системе доступ во внутреннюю сеть был получен через уязвимости веб-приложений. Такие недостатки обнаружены во всех исследованных системах. Достаточно сказать, что опасная уязвимость «Внедрение операторов SQL» встречается в 63% случаев. Наиболее полный обзор подобных проблем безопасности приведен в отчете «Статистика уязвимостей веб-приложений (2012 г.)».

Многие атаки оказываются возможными из-за доступности интерфейсов управления серверами и сетевым оборудованием (SSH, Telnet, RDP, веб-интерфейсов) из внешних сетей.

Безопасность ресурсов внутренней сети

В трети случаев внешний нарушитель после получения доступа к внутреней сети имеет возможности для развития атаки и получения полного контроля над всей IT-инфраструктурой компании. В целом для 84% исследованных систем в результате внешнего тестирования на проникновение со стороны сети Интернет удалось получить несанкционированный доступ к ресурсам с различными привилегиями.

Если же злоумышленнику удалось получить доступ к сети, то, согласно статистике, у него есть все шансы для повышения своих привилегий и получения доступа к критическим ресурсам. При наличии доступа в сеть специалистам Positive Technologies удалось получить несанкционированный доступ к критическим ресурсам во всех исследованных системах, а в 67% был получен полный контроль над всей инфраструктурой.

В среднем при наличии доступа во внутреннюю сеть для получения контроля над критическими ресурсами злоумышленнику требуется эксплуатация 7 уязвимостей.

Самыми распространенными уязвимостями ресурсов внутренней сети являются использование слабых паролей и недостатки фильтрации и защиты служебных протоколов канального и сетевого уровней (ARP, STP, DHCP, CDP): они встречаются в 92% систем. Далее идет использование открытых протоколов передачи данных (Telnet, FTP, HTTP) — 75% случаев.

Человеческий фактор

Уязвимости в оборудовании и конфигурациях программного обеспечения — далеко не единственная проблема безопасности, которая может открыть злоумышленнику доступ к корпоративной сети. Низкая осведомленность сотрудников компаний в вопросах информационной безопасности делает социальную инженерию опасным оружием в руках киберпреступников.

В среднем за два года исследований каждый пятый адресат рассылки, эмулирующей фишинг-атаку, осуществлял переход по предложенному адресу, 18% ввели свои данные или запустили прилагаемое к письму ПО, а 1% пользователей даже попытались вступить в диалог с автором небезопасного письма.

Выводы

В целом наиболее существенные проблемы были выявлены в централизованных системах уровня инфраструктуры (таких так Microsoft Active Directory), серверных компонентах, СУБД и веб-приложениях. Именно через эти системы удавалось в большинстве случаев получать доступ к критическим ресурсам, а также преодолевать внешний периметр сети.

Несмотря на масштабные меры по обеспечению ИБ в рассмотренных компаниях, полученные практические результаты свидетельствуют об их низкой эффективности. Так, множественные ошибки в веб-приложениях говорят о неэффективности процесса аудита информационной безопасности в области веб-приложений, а не устанавливаемые в течение нескольких лет обновления — об отсутствии процесса управления уязвимостями и обновлениями.

С полной версией отчета об исследовании можно ознакомиться на сайте Positive Technologies.