В прошлом месяце были совершены атаки на крупные сайты вроде Twitter или Spotify, которые временно вывели их из строя. Для этого использовался ботнет Mirai, объединяющий 400-500 тысяч устройств интернета вещей. Теперь журналистам Motherboard стало известно о том, что двое хакеров сумели захватить контроль над ботнетом и создать его новую версию — она объединяет уже миллион устройств. Его мощь успели испытать на себе абоненты немецкого провайдера Deutsche Telekom, сеть которого не работала в прошлые выходные.

Охота на Mirai

Журналистам удалось поговорить с одним из двух этих таинственных хакеров — он использует никнейм BestBuy. В зашифрованном онлайн-чате он рассказал им о том, что среди взломщиков развернулась настоящая борьба за контроль над Mirai. В его софте недавно была обнаружена уязвимость. Ее использование вкупе со скоростью могли позволить BestBuy и его партнеру под ником Popopret захватить контроль над большей частью ботнета и дополнить его новыми устройствами.

Ранее эксперты Positive Technologies изучили код ботнета Mirai — выяснилось, что он не был создан специально для устройств интернета вещей. Вредоносный софт ищет подключенные к сети устройства с дефолтными логинами-паролями (admin:admin, root:password и т.п.). Это значит, что теоретически, в его состав могут входить любые устройства, включая домашние компьютеры и серверы или роутеры.

IoT-устройства — обычно роутеры — входят в состав ботнета Mirai до своей перезагрузки — затем червь стирается из их памяти. Однако ботнет постоянно сканирует интернет на предмет поиска уязвимых устройств, так что «вылечившееся» устройство может быстро снова стать его частью. Среди хакеров развернулась настоящая гонка за то, чтобы первыми инфицировать как можно больше устройств.

Информации о том, как создатели нового Mirai успевают обогнать конкурентов нет. Однако они заявили журналистам, что используют собственный ботнет для сканирования потенциально уязвимых устройств, в том числе тех, что ранее тоже были частью ботнета.

«Почему бы не заставить Mirai охотиться на Mirai и поглотить оригинал», — говорит BestBuy.

Не только Mirai

Однако новый ботнет не только поглотил старые устройства из Mirai и новые с дефолтными паролями. Его создатели также используют 0-day уязвимости в прошивках IoT-устройств. Эксперты Positive Technologies ранее прогнозировали скорое появление таких «комбинированных» ботнетов.

Борьба с ними заметно усложняется — если для противостояния Mirai самому пользователю конечного устройство достаточно лишь сменить логин и пароль для доступа к нему, то с уязвимостями гаджета он никак не сможет справиться самостоятельно.

DDoS на 700 Гбит/сек

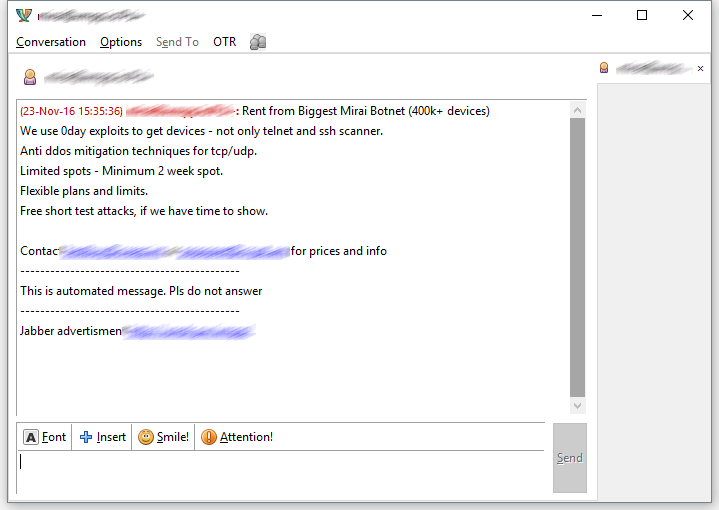

Хакеры BestBuy и Popopret начали рекламировать свои услуги — они предлагают доступ к своей новой версии Mirai, рассылая спам-сообщения через XMPP/Jabber,

По словам хакера, они предлагают заказчиком несколько пакетов услуг. Более дешевый стоит $2 000 — за эти деньги клиенты могут арендовать от 20 000 до 25 000 узлов ботнета для запуска часовых DDoS-атак в период до двух недель с временем перерыва между атаками в пятнадцать минут. За $15 000 или $20 000 заказчики получают возможность арендовать уже 600 000 ботов для запуска двухчасовых атак с 30 или 15-минутными перерывами. Во втором случае мощность атаки составит 700 Гбит/сек или больше.

Перспективы

Безопасность IoT-устройств часто находится на довольно низком уровне — это объясняется тем, что вендоры часто не заинтересованы во внедрении дополнительных мер информационной безопасности. Они рекламируют простоту использования своей продукции, а все дополнительные меры ИБ налагают ограничения и требуют затрат ресурсов.

Как сказано выше, защитить пользователей от более продвинутых ботнетов смогут только разработчики конечных устройств или провайдеры, предоставляющие их (в случае роутеров). Пострадавший от атаки новой версии Mirai немецкий провайдер Deutsche Telekom уже объявил о том, что «пересмотрит деловые отношения» с поставщиками уязвимых роутеров Speedport, компанией Arcadyan.

Повысить уровень защищенности интернета вещей в конечном итоге можно будет с помощью внедрения более жесткого контроля устройств со стороны провайдеров с одной стороны, и разработкой стандартов и регулирующей документации для IoT с другой. Подобные меры уже приняты во многих странах относительно обеспечения безопасности АСУ ТП. Первые шаги в этом направлении уже сделаны — например, несколько IT-вендоров в сентябре опубликовали документ под названием The Industrial Internet Security Framework (IISF) — в нем предлагается считать интернет вещей частью «промышленного интернета».

Однако, пока до окончательного решения вопроса еще далеко, и хакеры BestBuy и Popopret могут получить монополию на проведение крупных DDoS-атак в сети. Это довольно печальный факт, однако сами взломщики в ходе разговора с Motherboard заявили о том, что в своей деятельности будут руководствоваться не только прибылью, но и моральными принципами. Так BestBuy заявил, что они не будут позволять клиентам атаковать IP-адреса компаний, работающих с критической инфраструктурой.

«Бизнес бизнесом, но всему есть предел. Некоторые вещи в интернете не нужно атаковать».

P. S. Напоминаем, что совсем скоро при поддержке Positive Technologies в Москве пройдет курс по asyncio+aiohttp от Core-разработчика Python Андрея Светлова.

Мы хотим предложить один бесплатный билет на семинар автору лучшего вопроса для Андрея — вопрос выберет он сам и ответит на него в ходе занятия. Присылайте свои вопросы по адресу: asyncio2016@ptsecurity.com.