«ГОСТ Р 57580.1-2017 „О безопасности финансовых (банковских) операций“ обязателен для выполнения кредитными и некредитными финансовыми организациями» — эта сухая фраза из стандарта, как, впрочем, и весь документ, порождает множество вопросов. На кого конкретно распространяются его требования? В какие сроки их необходимо выполнить? Как происходит оценка соответствия вашей организации требованиям ГОСТа? Какие меры защиты реально реализовать с помощью SIEM-систем? Мы решили разобраться в этой теме и попросили Наталию Казанькову, старшего менеджера по продуктовому маркетингу Positive Technologies, ответить на наши вопросы и рассказать простыми словами, для чего данный ГОСТ нужен и как на практике компаниям соответствовать его требованиям. В статье вас ждет приятный бонус — специальное предложение на MaxPatrol SIEM All-in-One для тех, кому необходимо реализовать требования этого стандарта.

Расставляем все точки над “i”

ГОСТ Р 57580.1-2017 — нашумевший стандарт, в котором выделены 8 процессов и 10 подпроцессов системы защиты информации. Они соответствуют различным направлениям защиты — от физического доступа до защиты среды виртуализации и доступа с мобильных устройств. В стандарт, помимо этого, входит раздел мер по организации и управлению защитой информации, который совпадает с четырьмя общепринятыми стадиями цикла PDCA[1] (также известного как цикл Деминга-Шухарта), используемого в управлении качеством. Он включает планирование, выполнение (или реализацию), проверку и корректировку (оно же совершенствование) процессов. Реализация мер по перечисленным направлениям оценивается для каждого процесса отдельно. Еще один раздел документа посвящен защите информации на всех этапах жизненного цикла автоматизированных систем и приложений — от создания либо модернизации до снятия с эксплуатации.

ГОСТ Р 57580.1-2017 структурирован и делится на процессы, подпроцессы, группы и меры. Чаще всего элементы подробно описаны: это помогает быстрее разобраться в области действия мер и понять, к чему они относятся. Большинство используемых в описании мер защиты терминов расшифрованы здесь же, в стандарте.

ГОСТ насчитывает 408 уникальных мер защиты информации (есть из чего выбрать🙂). Базовые наборы мер в стандарте называются уровнями защиты информации. Чем выше уровень мер, тем бо́льшее количество мер он содержит. Уровень 1 (усиленный) — максимальный для рассматриваемого ГОСТа, а уровень 3 — соответственно, минимальный. Давайте остановимся подробнее на одной из мер защиты. Каждой мере защиты обязательно присвоен номер, являющийся ее идентификатором, дано описание и определен один из трех способов ее реализации, где:

«О» — подразумевает реализацию путем применения организационной меры защиты информации;

«Т» — реализацию с применением технической меры защиты информации;

«Н» — реализация для данного уровня является необязательной.

Важно отметить, что в ГОСТе отдается предпочтение практической безопасности, поэтому по желанию финансовых компаний организационные меры всегда можно заменить на технические, но ни в коем случае не наоборот.

Кому нужно выполнять требования ГОСТ Р 57580.1-2017

· Кредитным организациям (согласно положению Банка России от 17.04.2019 № 683-П)

К ним относятся банки, расчетные и платежные небанковские кредитные организации. Актуальный список можно посмотреть на сайте ЦБ РФ.

· Некредитным финансовым организациям (согласно положению Банка России от 20.04.2021 № 757-П)

Речь идет о страховых и клиринговых организациях, негосударственных пенсионных фондах, брокерах, дилерах, управляющих компаниях инвестиционных фондов, организаторах торговли, депозитариях и регистраторах.

Все ли по ГОСТу?

Здесь и начинается все самое интересное! Очевидно, что не имеет смысла применять указанные в стандарте меры защиты ко всей инфраструктуре компании. ГОСТ предлагает выделить в контур безопасности совокупность объектов информатизации, представляющих наибольшую ценность. Для разных контуров можно выбрать различный уровень защиты, при этом для ряда контуров уровни защиты и степени соответствия, а также сроки их реализации регламентируются положениями Центрального банка России, тогда как для оставшейся части контуров безопасности организации могут сами определять целевой уровень защиты. Посмотрим на таймлайн ниже, где представлены основные положения Центробанка и приказ Минкомсвязи России от 25.06.2018 № 321, которые ссылаются на ГОСТ Р 57580.1-2017.

Обратим внимание на положение № 683-П. Для кредитных организаций с 1 января 2021 года в контуре безопасности перевода денежных средств должен быть реализован стандартный уровень защиты информации с 3-м уровнем соответствия (требование не относится к системно значимым банкам). Согласно положению № 757-П, в контуре безопасности в сфере финансовых рынков для некредитных организаций необходимо реализовать усиленный и стандартный уровень защиты, а 3-й уровень соответствия достичь в середине следующего года — данное требование будет действовать и, возможно, проверяться, с 1 июля 2022 года.

С чего начать

Для выбора мер защиты в стандарте приведен простой алгоритм, включающий:

· Выбор базового состава мер.

В зависимости от уровня защиты информации выбирается базовый набор мер, который либо регламентирован положениями ЦБ РФ, либо определяется компанией самостоятельно.

· Адаптацию выбранного состава мер.

Для этого используются модель угроз, характеристики объектов информатизации и оценка возможности реализации тех или иных мер.

· Исключение мер, не связанных с используемыми технологиями.

К примеру, если в рассматриваемом контуре безопасности отсутствует виртуализация, то сопряженные с ней меры исключаются.

· Дополнение полученного состав мер требованиями из других нормативно-правовых актов (например, приказов ФСТЭК и ФСБ).

· Применение итогового списка мер.

Стоит отметить, что в стандарт заложено постепенное наращивание и усиление мер защиты информации для ряда контуров, так как регулятор понимает, что организации не способны единовременно реализовать все необходимые меры защиты. Этот процесс стимулируется Центральным банком, который контролирует, чтобы требуемый уровень соответствия был достигнут к определенному сроку. Как показано на рисунке ниже, 3-й уровень соответствия подразумевает реализацию примерно 70% мер, указанных в необходимом уровне защиты.

Методика получения числа соответствия уровня защиты относительно инфраструктуры компании описана во второй части ГОСТ Р 57580.2-2018. Там же приводятся подробные формулы расчета по каждому процессу, оценкам жизненного цикла автоматизированных систем и приложений, а еще указаны требования к оформлению результатов и различные формы, которые следует заполнить при проведении оценки соответствия.

Какие меры защиты можно реализовать с помощью системы выявления инцидентов MaxPatrol SIEM

Бытует миф, что c помощью SIEM-систем можно реализовать меры защиты лишь одного из восьми (!) указанных в стандарте процессов — «Управления инцидентами защиты информации» (процесс 6). Для выполнения остальных потребуется закупить еще с десяток различных средств защиты, и только тогда компания, возможно, будет соответствовать требованиям ГОСТ Р 57580.1-2017 (но это еще не точно). Если и вы находитесь в плену заблуждений, то для вас есть хорошая новость. Ниже проиллюстрировано, меры каких процессов частично или полностью позволяет реализовать система выявления инцидентов MaxPatrol SIEM.

Ключевые характеристики продукта:

1. Уникальный активоцентричный подход, который дает полную видимость IT-инфраструктуры

Говоря о SIEM-системе, традиционно во главу угла ставят метрику EPS (events per second, события в секунду): система собирает, нормализует и коррелирует их для выдачи уведомлений об инцидентах. Мы в Positive Technologies, разрабатывая свою SIEM-систему, поняли, что будем исходить от активов. В основе MaxPatrol SIEM лежит технология управления активами (security asset management), благодаря которой SIEM-система собирает данные обо всем, что есть в сети. Это делает IT-инфраструктуру прозрачной для оператора ИБ. Идентификация активов происходит не только по FQDN[2], MAC- и IP-адресам, но и шести дополнительным параметрам, например типу операционной системы, имени сетевого узла и признакам виртуальности узла.

Актив — это любой объект в инфраструктуре, который идентифицируется в сети. Он либо сам взаимодействует с другими объектами, либо они воздействуют на него. Актив может быть физическим или виртуальным. К активам относится все что угодно: сервер, компьютер, виртуальная машина, сетевой принтер.

Более того, MaxPatrol SIEM идентифицирует IT-активы даже в постоянно меняющемся ландшафте. Что это значит? Если меняется один из параметров актива, к примеру поменялся IP- или MAC-адрес, — актив не дублируется, проще говоря новый не создается. MaxPatrol SIEM понимает, что это тот же актив, продолжает собирать знания о нем в ту же карточку и адаптирует модель активов в соответствии с новой инфраструктурой. Таким образом, если что-то в вашей инфраструктуре поменялось, MaxPatrol SIEM обязательно отразит эти изменения.

Заглянем в ГОСТ. Ниже приведены меры, на мой взгляд, трех самых неочевидных процессов, которые можно реализовать с помощью систем класса SIEM.

Словом, MaxPatrol SIEM может реализовывать все меры, так или иначе связанные с учетом инфраструктуры, причем не только узлов, но и программного обеспечения, операционных систем (и их версий), которые стоят на узлах.

2. Глубокая экспертиза в продукте для обнаружения самых актуальных угроз и регулярное пополнение новыми знаниями

Помимо разработки программного обеспечения для защиты информации, Positive Technologies расследует сложные инциденты ИБ, изучает новые угрозы и методы взлома, занимается мониторингом деятельности всех основных хакерских группировок, действующих на территории России и СНГ, проводит пентесты и аудиты безопасности.

Специалисты PT Expert Security Center и R&D-подразделений компании постоянно исследуют новые угрозы и регулярно передают данные о способах их выявления в единую базу знаний PT Knowledge Base в виде пакетов экспертизы. Последние автоматически поставляются в продукты Positive Technologies, благодаря чему пользователи выявляют актуальные техники и тактики атак до наступления серьезных последствий. Пакеты экспертизы обновляются каждый месяц, а раз в два месяца выходит новый — MaxPatrol SIEM пополняется свежими правилами обнаружения угроз, репутационными списками, обновлениями параметров сбора и обработки событий ИБ, индикаторами компрометации, предзаполненными таблицами исключений и рекомендациями по реагированию.

Правила корреляции в составе пакетов экспертизы легко адаптировать к особенностям IT-инфраструктуры. Если этого недостаточно и хотелось бы создавать собственные правила корреляции, вы можете это сделать за несколько кликов благодаря интуитивно понятному интерфейсу конструктора правил MaxPatrol SIEM. При этом погружаться в синтаксис и использовать командную строку нет необходимости. Чтобы создать индивидуальное правило, нужно:

выбрать событие, условия для события и подходящий макрос;

настроить последовательность событий;

задать условия срабатывания;

установить новые правила в один клик.

Еще раз заглянем в ГОСТ: одна из мер защиты процесса «Обеспечение защиты информации при управлении доступом» (процесс 1) предусматривает регистрацию выполнения субъектами логического доступа ряда неуспешных последовательных попыток аутентификации. Простыми словами, это неуспешный брутфорс[3]. В MaxPatrol SIEM входит отдельный пакет экспертизы (набор правил обнаружения угроз), касающийся только брутфорса, который позволяет выполнять требования ГОСТ Р 57580.1-2017 в этой части.

Только SIEM-системы позволяют финансовым организациям реализовать меры процесса «Управление инцидентами защиты информации» (процесс 6). В этот процесс входят 33 технические меры по мониторингу и анализу событий защиты информации, обнаружению инцидентов и реагированию на них. Все их можно закрыть с помощью MaxPatrol SIEM.

Всего MaxPatrol SIEM позволяет компаниям реализовать 105 технических мер стандарта. Подробнее о соответствии продукта требованиям ГОСТ Р 57580.1-2017 читайте в нашей документации.

Что еще умеет MaxPatrol SIEM

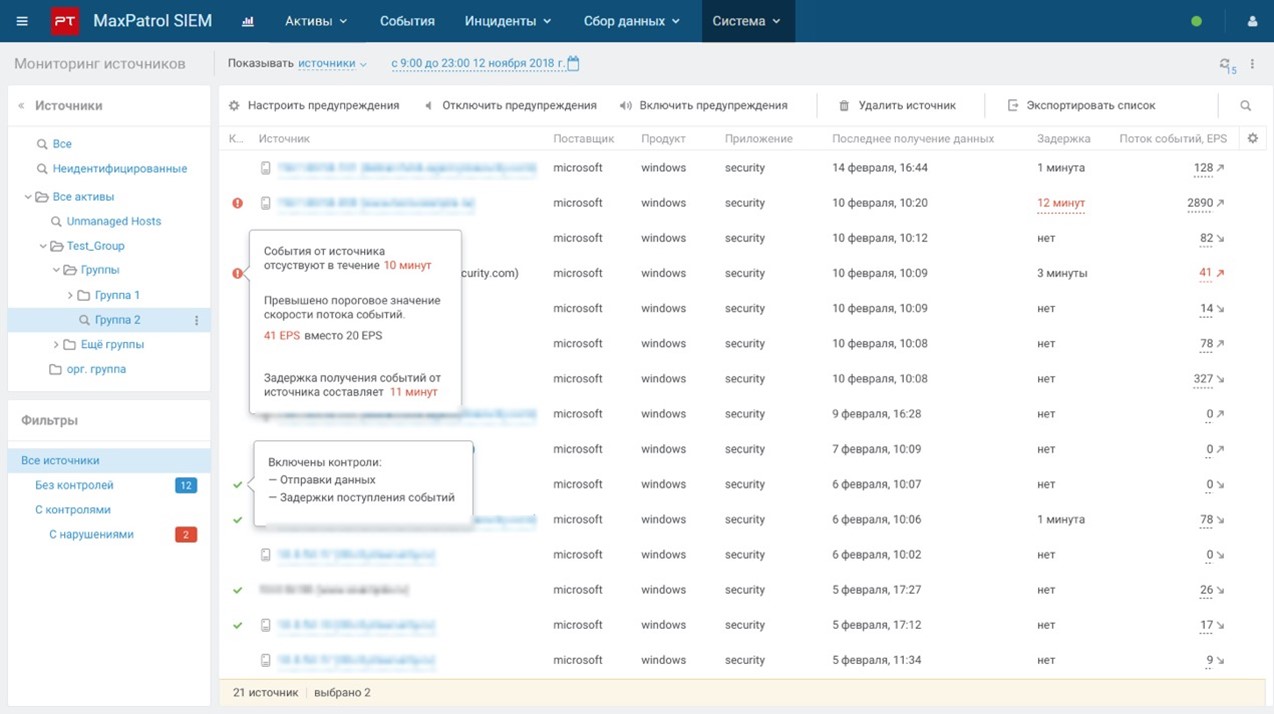

Много чего полезного, рассказать обо всем не хватит одной статьи. Например, MaxPatrol SIEM позволяет гибко настроить мониторинг источников событий с учетом их типичной активности (к примеру, ночью меньше событий, чем днем), а также контролировать их работу. Продукт уведомляет:

о недоступности источника — с него не поступают события в течение определенного времени;

аномалиях в распределении потока событий — фиксируется всплеск событий, когда их приходит слишком много;

задержках в получении событий с источников для своевременного реагирования.

Чем это полезно? И снова обратимся к стандарту: в рамках защиты информации при обеспечении жизненного цикла автоматизированных систем и приложений предписано регистрировать события при отказе оборудования. Если, например, выйдет из строя сетевое оборудование, MaxPatrol SIEM быстро обнаружит, что с него не поступают события, и оповестит о его некорректной работе операторов ИБ. А те, в свою очередь, его проверят.

Факт или заблуждение: чтобы получить работающую SIEM-систему, нужно подготовить инфраструктуру, подключить все важные источники событий, качественно настроить их аудит и предпринять еще много важных действий?

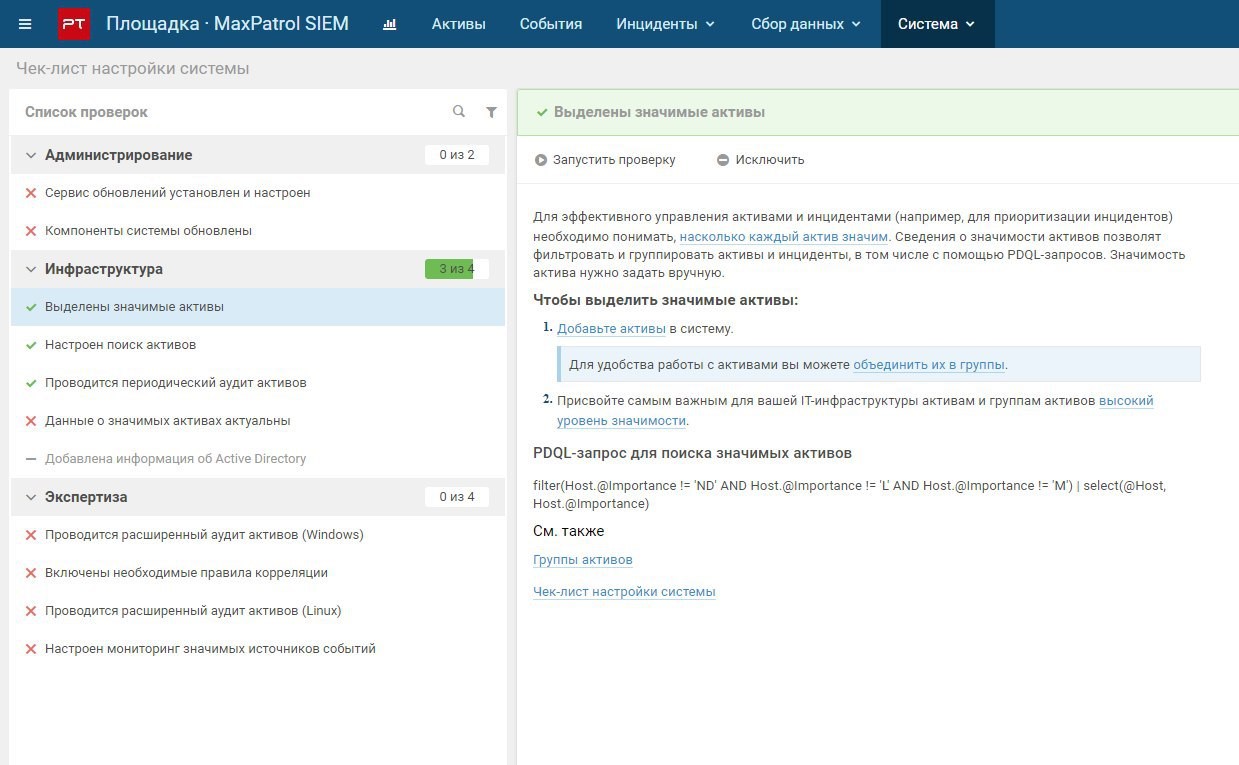

MaxPatrol SIEM опровергает заблуждение, что внедрение SIEM-решений — это долго, дорого и сложно, и помогает в настройке системы. Удобный чек-лист, состоящий из 11 шагов, необходимых для старта системы, позволяет быстро получить работающий SIEM без изучения многостраничной документации. Кроме того, он облегчает задачу по развертыванию системы в инфраструктуре: для каждого шага есть инструкция и ссылки на подробные материалы. Чек-лист особенно полезен компаниям, у которых мало специалистов ИБ в штате.

Поэтапно снижаем трудозатраты на работу в SIEM-системе

Чтобы использование SIEM-систем в организациях как можно меньше зависело от высокооплачиваемых и редких на рынке труда экспертов ИБ, мы с каждым релизом упрощаем работу в MaxPatrol SIEM и снижаем для новичков порог входа в мир SIEM. Например, упомянутый ранее чек-лист настройки системы был добавлен в 6-ом релизе летом 2020 года. За последние два года в продукте появились регулярная поставка пакетов экспертизы, конструктор правил корреляции, функциональность для быстрого снижения числа ложных срабатываний и гибкая агрегация похожих событий в один инцидент.

Наглядно показываем, как работает MaxPatrol SIEM, в этом видео.

Полноценная SIEM-система при меньшем бюджете

Для тех, кому необходимо реализовать требования ГОСТ Р 57580.1-2017, действует специальное предложение на MaxPatrol SIEM All-in-One. MaxPatrol SIEM All-in-One — это та же SIEM-система корпоративного уровня, но для небольших инфраструктур. Идеально подойдет малым и средним компаниям. Продукт включает большинство основных компонентов MaxPatrol SIEM и позволяет компаниям получить полноценно работающую SIEM-систему при меньшем бюджете: пользователям All-in-One доступны все ключевые возможности MaxPatrol SIEM, в том числе обновляемая база знаний, конструктор отчетов и правил обнаружения угроз, чек-лист настройки системы. Если в вашей небольшой (до 1000 сетевых узлов), но важной IT-инфраструктуре хранятся чувствительные данные и ее взлом может привести к репутационным рискам, потере денег или нарушению работы компании, вам нужен MaxPatrol SIEM All-in-One. Небольшие финансовые организации могут приобрести лицензию на 100 сетевых узлов за 2,2 миллиона рублей. Узнать больше и оставить заявку можно здесь.

Что важно: новые источники событий при условии, что они ведут журналирование действий, мы подключаем бесплатно в рамках стандартной (а не расширенной) технической поддержки, входящей в стоимость лицензии.

Кроме того, на MaxPatrol SIEM All-in-One есть лицензии на 250, 500 и 1000 сетевых узлов. Если ваша инфраструктура больше и вы хотите отслеживать активность в крупной сети, попробуйте MaxPatrol SIEM с гибкой архитектурой, возможностью бесконечного масштабирования и иерархически распределенных инсталляций.

FAQ о системе выявления инцидентов MaxPatrol SIEM

Q: Нужен ли модуль vulnerability management для соответствия стандарту?

Да, действительно, в ГОСТ Р 57580.1-2017 есть требования по анализу уязвимостей. Советую сначала внедрить SIEM-систему, а затем дополнить ее модулем vulnerability management. MaxPatrol VM обогащает модель активов и прекрасно взаимодействует с MaxPatrol SIEM, так как продукты разработаны на основе одной платформы.

Q: На какой размер инфраструктуры рассчитан MaxPatrol SIEM? Есть ли ограничения?

Если говорить о минимальном пакете MaxPatrol SIEM All-in-One, то лицензия рассчитана на 100 активов (сетевых узлов). Ограничений по максимальному пакету не предусмотрено. MaxPatrol SIEM входит в тройку лидеров российского рынка SIEM (по данным IDC) и внедрен более чем в 300 компаниях различных отраслей и масштабов. Так, один из проектов у крупного территориально распределенного федерального заказчика включал порядка 10 площадок с иерархической структурой, а общий поток событий достигал около 60 тыс. EPS.

Q: Можно ли в MaxPatrol SIEM настроить отправку данных об инцидентах в ФинЦЕРТ после их закрытия?

Для взаимодействия с ГосСОПКА и ФинЦЕРТ в Positive Technologies разработан отдельный продукт — «ПТ Ведомственный центр», который автоматизирует процесс обработки инцидентов и информирует о них Национальный координационный центр по компьютерным инцидентам (НКЦКИ) и другие отраслевые CERT. Он лучше подойдет для этой задачи, чем MaxPatrol SIEM.

In conclusion

ГОСТ Р 57580.1-2017 — основа для построения эффективной системы защиты. Его требования следует адаптировать под вашу инфраструктуру и внедрять меры шаг за шагом, постоянно совершенствуя свою систему защиты. Система выявления инцидентов MaxPatrol SIEM позволяет реализовывать технические меры ГОСТ эффективно — одним продуктом вы закрываете большее число мер, чем могли бы любым другим способом. Кроме того, решение позволяет сделать IT-инфраструктуру прозрачнее и выявлять в ней атаки. Попробуйте сами и оцените возможности MaxPatrol SIEM на вашей инфраструктуре — заполнить заявку можно по ссылке.

[1] PDCA (англ. Plan —Do— Check— Act, «планирование — действие — проверка — корректировка») — циклически повторяющийся процесс принятия решения, используемый в управлении качеством. Также известен как Deming Cycle, Shewhart cycle, Deming Wheel или Plan— Do — Study— Act.

[2] FQDN (от англ. Fully Qualified Domain Name — «полностью определенное имя домена», иногда сокращается до «полное имя домена») — имя домена, не имеющее неоднозначностей в определении. Включает в себя имена всех родительских доменов иерархии DNS.

[3] Брутфорс (от англ. brute force — «грубая сила») — метод угадывания пароля (или ключа, используемого для шифрования), предполагающий систематический перебор всех возможных комбинаций символов до тех пор, пока не будет найдена правильная комбинация.