Месяцы подготовки, десятки топовых спикеров, более 100 докладов и круглых столов по самым острым вопросам бизнес-повестки, а также из области настоящего технологического хардкора: завершился крупнейший в Европе форум по практической безопасности Positive Hack Days. Он стал самым посещаемым за одиннадцатилетнюю историю существования: 10 000 человек посетили площадку в Москве, а онлайн за форумом и кибербитвой The Standoff наблюдали свыше 130 тысяч зрителей.

В треке «Технический доклад» вместе с зарубежными и российскими экспертами мы обсудили современные способы отражения атак (defensive security) и защиты через нападение (offensive security). Познакомились с полезными приемами разведки по открытым источникам, разобрались, как обнаружить более 90% атак, зная лишь 5% техник злоумышленников, и узнали, почему возможен фишинг даже на официальных сайтах крупных компаний.

Общая длительность трека — более 17 часов! 😲 Делимся семью самыми просматриваемыми докладами.

Новое лицо OSINT. 20 полезных приемов поиска в цифровом мире

Абсолютным лидером по количеству просмотров не только среди докладов в техническом треке, но и среди всех выступлений двухдневного форума стал доклад Андрея Масаловича о разведке на основе открытых источников. Андрей — бессменый спикер Positive Hack Days с момента его первого проведения в 2010 году, а его выступления из раза в раз собирают полные залы. Являясь разработчиком технологии интернет-разведки Avalanche, эксперт по старой доброй традиции рассказывает участникам о современных способах поиска сведений о пользователях и бизнесе.

Поиск по фото с использованием нейронных сетей, сбор информации из даркнета, обнаружение утечек в облачных хранилищах и фиксация цифрового следа пользователя по данным его гаджетов — все это позволяет эффективно добывать приватную и даже секретную информацию, не прибегая ко взлому. На PHDays 11 Андрей рассмотрел не только эти, но и другие интересные практические приемы OSINT в цифровом мире.

Андрей Масалович

Сейчас появляются новые приемы для определения местоположения и связи объектов, которые раньше не приходили нам в головку. Например, если вы проходите мимо автобусной остановки в Москве и у вас в кармане смартфон, не подключенный в этот момент к интернету, но с включенным Wi-Fi, и при этом галочки в поле «сменить MAC-адрес» нет, то сенсор на остановке вас обязательно зафиксирует. Таким способом, только благодаря включенному телефону, можно отследить все ваши перемещения. Я знаю ребят, которые хотели запустить стартап, установив точно такие же сенсоры на входах в кафе и рестораны. Так, например, если человек пройдет мимо кафе, его начнут бомбардировать предложениями. А если посетитель уже зашел внутрь, то пока он идет к стойке, бармен узнает, как его зовут и что он обычно заказывает, и может приветствовать его фразой: «Здравствуйте, Иван, вам как обычно?».

Даже если у вас просто лежит смартфон с включенным Wi-Fi, большинство приложений видит список Wi-Fi сетей, доступных для подключения, в каждый конкретный момент времени. Это все равно что булавка на карте: можно легко определить ваше местоположение, так как ваши приложения уже много лет коллекционируют наборы сетей.

Более тонкий момент: этот прием позволяет вычислить тех, кто сейчас находится рядом с вами, так как у вас будет совпадать список доступных Wi-Fi-сетей. Очень интересно этот метод работает на повтор. В первый раз таких людей в окружении будет 300, при совпадении пересечений в следующий раз останется лишь 5 человек, и это будут именно близкие вам люди.

Как обнаружить 95% атак, зная лишь 5% техник злоумышленников

Исследователи безопасности постоянно сообщают о появлении у атакующих новых техник. Олег Скулкин, руководитель лаборатории цифровой криминалистики и исследования вредоносного кода Group-IB, проанализировал на основе реальных сценариев атак 10 самых популярных техник, которыми пользуются почти все злоумышленники разного уровня квалификации.

Олег Скулкин пояснил: «Это список был составлен практически полностью на основе реконструированных инцидентов, которые мы расследовали. Данные техники часто пересекаются. Половина или даже две трети из топ-10 техник постоянно, из атаки в атаку, вне зависимости от ее сложности, будут повторяться».

В ходе атак злоумышленники не ограничиваются одной или двумя техниками, а применяют комбинации разных методов. Это позволяет защитникам обнаруживать атаки даже в том случае, когда данных очень мало.

«В жизненном цикле атаки может быть много всего, но есть компоненты, которые сравнительно постоянны, по крайней мере некоторые из них точно. Это видно на огромном количестве примеров из расследований инцидентов. В каждой атаке есть определенный набор техник, которые легко детектируются. Мы можем это использовать даже в том случае, если у нас нет покрытия, есть антивирус, файрвол, и больше ничего нет. Даже на основе таких данных мы можем определить, есть ли у нас какие-то индикаторы компрометации», — отметил Олег.

Исследователь также рассказал, как детектировать вредоносную активность при атаках на корпоративные сети на этапе между получением первоначального доступа и наступлением негативных последствий, когда средства защиты не справились.

Tune against the machine. Как мы делали саундтрек PHDays

Музыка меняет людей. Люди создают технологии. Технологии меняют мир. В начале 2022 года двое очень разных людей — белый хакер Сергей Гордейчик, который стоял у истоков форума PHDays, и Эрнест Шеремет, профессиональный звукорежиссер, раненный консерваторией, — решились на творческий эксперимент: совместно написать саундтрек для PHDays, используя для этого современные технологии.

На форуме они поведали о веселых и не очень этапах непростого пути, об особенностях управления творческим проектом и о том, почему нам всем нужен музыкальный Git. Помимо этого, спикеры рассказали, почему полюбили нейросети и перестали их бояться.

Доклад будет интересен любителям и профессионалам кварто-квинтового круга, PyTorch, DAW, исчерпанного лимита облачного GPU, сайдчейна и чистых частот. А сам саундтрек можно послушать здесь.

Как Жуи и Диндин провели прошедший год в России

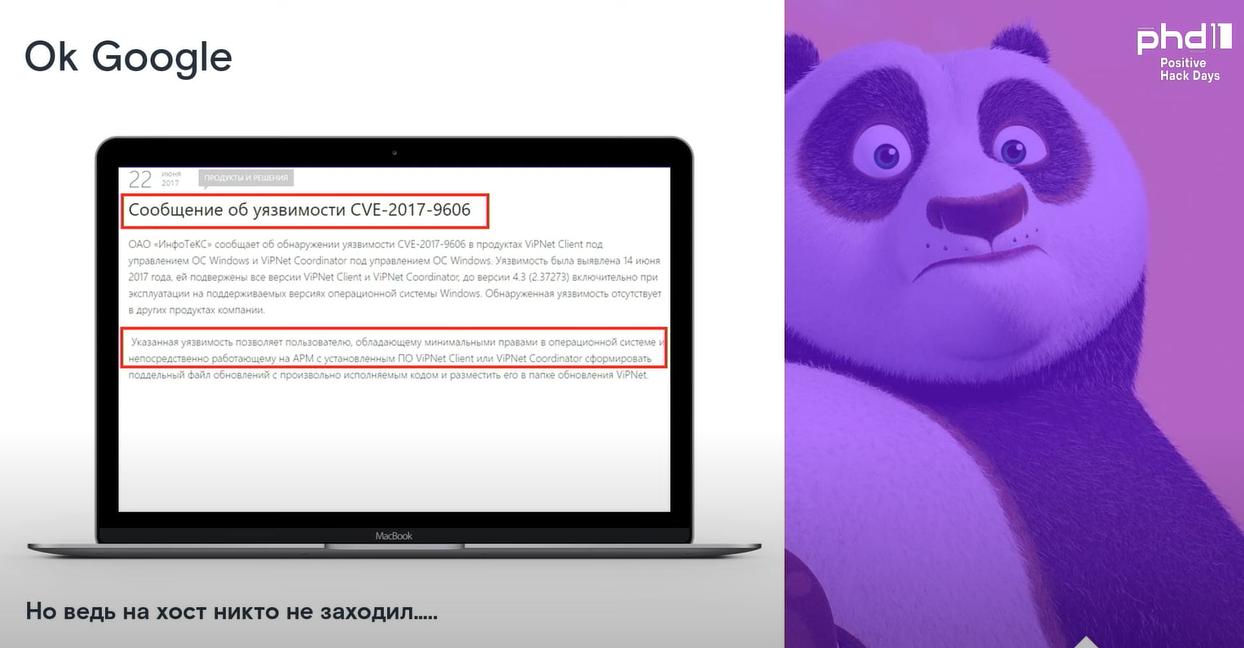

Думаете, речь о пандах из Китая, которые поселились в Московском зоопарке? Не совсем так, но Китай в докладе все же упоминаться будет.

Игорь Залевский в ИБ уже девятый год и прошел путь от инженера первой линии SOC до руководителя отдела расследования киберинцидентов JSOC CERT компании «Ростелеком-Солар». Из его выступления вы узнаете об инструментарии, тактиках и техниках китайских APT-групп, выявленных JSOC CERT в 2021 году, и о том, как эти группировки атакуют российские организации.

Докладчик рассмотрел также использование китайскими APT-группами очень простой уязвимости в отечественном продукте ViPNet, которая позволяла им существенно расширять свое присутствие. Игорь разбавлял серьезные технические слайды веселыми картинками, чем завоевал симпатии зрителей.

Охота на современные атаки на инфраструктуру Active Directory

Выступая в треке, руководитель центра мониторинга и реагирования на киберугрозы Теймур Хеирхабаров и ведущий специалист по анализу киберугроз Демьян Соколин из компании BI.ZONE признались, что планировали рассказать обо всех известных в публичном поле атаках на инфраструктуру Active Directory и сопутствующие ей сервисы в 2021–2022 годах. Но готовясь к докладу, они поняли, что в час не уложатся, поэтому решили сосредоточиться на атаках на так называемую службу сертификации Active Directory и рассмотрели наиболее интересные и эффективные техники из арсенала злоумышленников с позиции blue team и SOC. Они также рассказали, как можно выявлять эти техники по штатным логам Windows и какие правила корреляции можно создать в SIEM-системе.

Инфраструктура Active Directory и связанные с ней сервисы сегодня являются неотъемлемой частью практически любой корпоративной сети, отметили спикеры, — это лакомый кусок для злоумышленников. Максимальные привилегии, полученные в домене, распахивают перед атакующими двери в инфраструктуру либо — если эти двери не интегрированы с Active Directory — помогают их открыть. В распоряжении злоумышленников множество зарекомендовавших себя техник и инструментов.

Теймур Хеирхабаров

С точки зрения настроек Microsoft CA services — это просто ад. Конечно, если их правильно настраивать, а не делать по принципу „далее, далее, окей и в продакшен“. Это сложная комплексная система с множеством параметров, неправильная конфигурация которых может привести к полной компрометации домена.

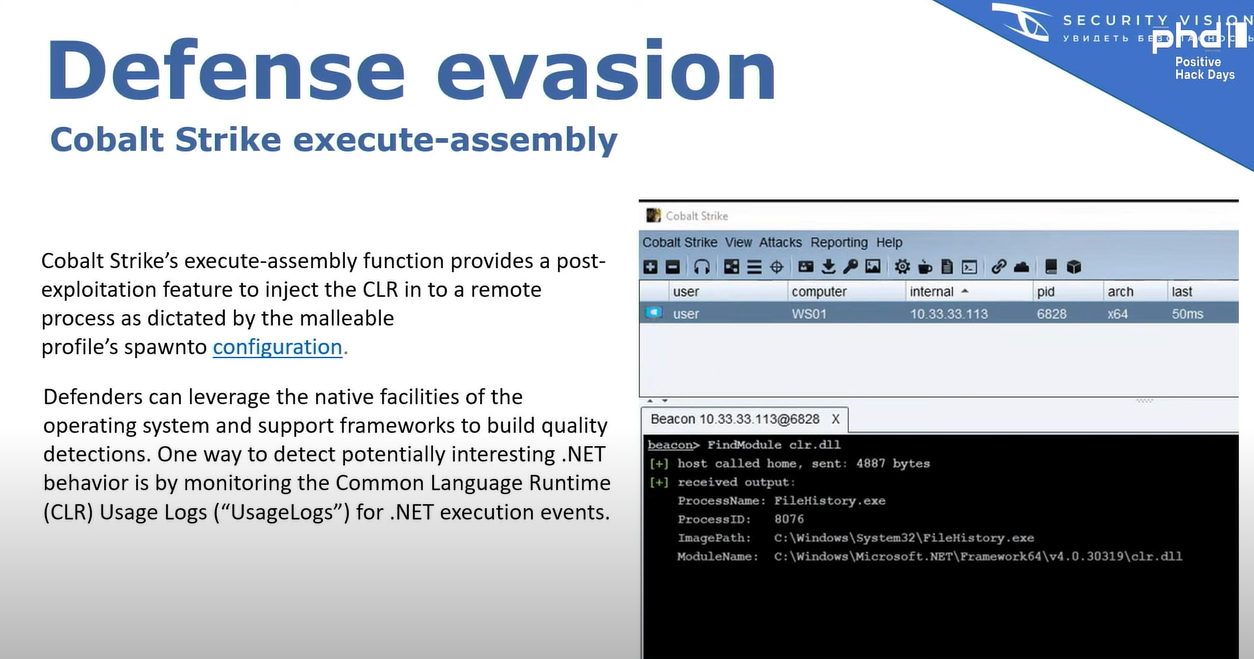

50 оттенков Кобальта: ретроспектива целевых атак на инфраструктуру

Зачем защитникам Cobalt Strike? Ответ знает Данила Луцив, руководитель отдела развития Security Vision. Кстати, слушатели, присутствовавшие на форуме очно, очень хвалили его за интересный доклад. 😉

Выступление было посвящено тому, как коммерческий вспомогательный инструмент стал де-факто стандартом для хакерского сообщества по разные стороны баррикад. Помимо этого, Данила привел сценарии проникновений, в которых обнаруживаются следы использования Cobalt Strike, и представил ряд доступных в этом фреймворке практик, позволяющих защититься или эффективно детектировать TTPs.

«Многие хакеры ленивы и пользуются украденными Cobalt Strike. (Не забываем, что это коммерческое ПО.) Благодаря их лени мы можем в той или иной степени идентифицировать серверы управления. По умолчанию у ворованного фреймворка будет порт 50050 (TCP), веб-сервер NanoHTTPD и номер сертификата 146473198. Все это мы можем искать. В данный момент Shodan и другие поисковики выдают по запросу „product: Cobalt Strike Beacon“ огромное количество публично доступных серверов», — говорит Данила.

После 01111111day изменения в ИБ происходят быстро и локально

После 24 февраля этого года в сфере информационной безопасности произошли значительные изменения. Как отметил главный эксперт «Лаборатории Касперского» Сергей Голованов, если во время активного распространения COVID-19 они были постепенными и глобальными, то в этом году все случилось очень быстро и локально. Докладчик рассмотрел самые громкие киберинциденты с конца зимы 2022 года, выделил тактики и средства, используемые злоумышленниками в этот период, и пояснил, какой день скрывается под кодовым названием 01111111.

Сергей Голованов

Этот день можно увидеть в статистике системы Kaspersky Who Calls. Ни одного звонка телефонного мошенника 24 февраля не было. В дальнейшем мошеннические звонки вернулись, но до сих пор их количество еще не достигло значений начала февраля. По данным нашего поисковика по дарквебу, количество объявлений в даркнете с упоминанием российских банков в этот же день значительно уменьшается, затем их число вдруг резко растет, а на данный момент опять упало до нуля. Кроме того, все инциденты, с которыми компании столкнулись после 01111111day, это старые инциденты. Так, например, утечка произошла уже после 24 февраля, однако в дампе SQL находятся данные за 2021 год. Почему? Да потому, что это бэкап. Соответственно, доступы к таким бэкапам злоумышленники получали через доступы прошлого года, в том числе эксплуатируя уже известные уязвимости в Microsoft Exchange, Jira и т. д. Поскольку в нашей стране не осталось ни одной компании, которая бы не отрегировала на шквал кибератак, преступники потеряли все свои старые доступы и начали рассылать вредоносное ПО, причем стандартное. К примеру, Node.js, который лежит на GitHub.

Это не все доклады технического трека PHDays 11: было еще 12 выступлений. 👀 Смотрите их в записи, если не успели во время прямой трансляции👇

Обнаружение C&C во вредоносных PDF-файлах с помощью обфускации, кодирования и других методов

Как избежать обнаружения кражи данных с помощью вредоносных методов шифрования

Об особенностях современных руткитов и методах их обнаружения

Зеродеи и санкции: как раскрыть уязвимость вендору, который не хочет о ней знать

Фишинг на официальном сайте: как перейти на сайт компании и отдать пароль хакеру

BootROM на Qualcomm: извлечение, исследование и эксплуатация уязвимостей

MaxPatrol SIEM Health Check: мы знаем, что ваш SIEM способен на большее

О чем молчат поставщики TI. Скоринг индикаторов компрометации