Пришло время для наших «классических» и нетривиальных ИБ-инцидентов. Традиционно в дайджесте собрали самые впечатляющие инциденты за июнь – тут и рекордные утечки, и «дырявые» подрядчики, и яростное противостояние инсайдеров и работодателей, перегибающих с контролем. И шифровальщики. Да, опять.

Парольная Ниагара

Что случилось: Как сообщает портал CyberNews, в сети в открытом доступе появился «самый большой в истории» слив паролей. Документ весом 100 ГБ содержит свыше 8,459 млрд строчек, каждая из которых представляет собой отдельный пароль. Ранее самой громкой утечкой паролей называли слив на 3,2 млрд строк из баз Netflix и LinkedIn (кстати, и у них в этом месяце утекло – но пока не об этом).

Как это произошло: Файл под названием RockYou2021 стал распространяться на анонимном хакерском форуме, его выложил пользователь под одноименным псевдонимом – возможно, в честь утечки 2009 года. Тогда, в далеком 2009 году, документ RockYou содержал в 262 раза меньше паролей.

В нынешнем сливе данных больше, чем все население Земли, и намного больше, чем суммарное количество интернет-пользователей во всем мире. Это значит, что в базу могли попасть пароли сразу от нескольких учеток на каждого человека. Впрочем, некоторые ИБ-эксперты не торопятся разделять панику, ведь речь идет о «словаре» паролей, в котором только хаотичный набор букв, цифр и символов – такой словарь не содержит ни логинов, ни ID пользователей, ни электронных почт. Получается, не такая уж и «самая громкая» утечка?

Однако опасность от слива все же есть. Киберпреступники могут с легкостью расширить базу, сгенерировав 8,2 млрд новых паролей на основе данных из ранее опубликованных баз. И им не понадобится даже сопоставлять пароли с учетными записями на разных сервисах, чтобы взламывать аккаунты – достаточно будет обогатить грандиозным «словарем» брутфорс-сервисы, чтобы подобрать ваш пароль на раз… два…

Утечка с пробегом

Что случилось: Сторонний вендор допустил утечку персданных более чем 3,3 млн клиентов американского подразделения концерна Volkswagen AG. В VWGoA заявили, что утечка содержит: имя и фамилию, личный или служебный почтовый адрес, email-адрес, номер телефона владельцев автомобилей Audi и тех, кто интересовался их покупкой. В некоторых случаях к вышеупомянутым данным добавляется также информация о приобретенном, арендованном или интересующем клиента автомобиле, в том числе VIN, марка, модель, год выпуска, цвет и комплектация.

Как это произошло: Пробоина в системе вендора существовала с августа 2019 по май 2021 года, в результате чего хакеры все-таки получили доступ к ПДн. Об утечке сообщило издание TechCrunch, в редакцию которого попало письмо, написанное представителями Volkswagen генеральному прокурору штата Мэн. В письме сказано, что утечка произошла по причине халатности стороннего вендора, оставившего одну из систем незащищенной. Хотя в концерне узнали об утечке еще 10 марта, горе-вендору потребовалось два месяца на устранение проблемы.

Пока VWGoA уведомляет пострадавших клиентов о случившемся, предлагая бесплатные услуги кредитного мониторинга и страховку, на популярном хакерском форуме известный в даркнете поставщик ворованных данных выставил на продажу всю украденную информацию. Хакер утверждает, что дамп содержит 5 млн записей, из которых 3,8 млн записей — это информация о потенциальных клиентах, а 1.7 млн записей – информация о владельцах авто. Базу хакер оценил в 4000-5000$.

Пепперони с ПДн

Что случилось: Крупнейшая голландская сеть пиццерий New York Pizza (NYP) сообщила о взломе своей клиентской базы. Как сообщают представители компании, находчивый хакер смог заполучить около 3,9 млн личных данных пользователей. Среди украденных сведений оказались имена, адреса доставки, номера телефонов, адреса почты и пароли к аккаунтам NYP.

Как это произошло: Компания получила несколько писем от хакера, который утверждал, что смог похитить внушительное количество данных клиентов NYP и обещал обнародовать их в сети. В настоящее время по запросу New York Pizza ИБ-компания Fox-IT проводит расследование и устраняет все уязвимости, через которые хакер смог заполучить личные данные клиентов. Хотя компания и планирует обратиться в правоохранительные органы после завершения расследования, NYP уведомили своих клиентов о возможном фишинге и попросили не реагировать на сомнительные ссылки и электронные письма.

Алибаба и один разбойник

Что случилось: Данные около 1,1 млрд клиентов Alibaba Group Holding похищены вредоносным ПО.

Как это произошло: Искать инсайдера долго не пришлось: им оказался сотрудник техподдержки, который помогал продавцам размещать товары в маркетплейсе Taobao от Alibaba. У сотрудника получилось воспользоваться вредоносным программным обеспечением для хищения данных. Украденные данные включали идентификаторы пользователей, номера мобильных телефонов и комментарии клиентов о заказах.

Как итог, хитрый инсайдер получил срок на три года и внушительный штраф. А представители компании сообщили, что пользователи не понесли убытки из-за случившейся утечки.

Без сна и отдыха

Что случилось: Другая китайская компания создала чудо-подушку, чтобы контролировать здоровье работников, а менеджер использовал ее для слежки за подчиненными.

Как это произошло: Китайская компания Health Boost разработала «умные подушки» для офисных стульев. Чтобы оценить качество своего изобретения компания решила протестировать его на сотрудниках. Планировалось отслеживать состояние здоровья, учащенное сердцебиение, признаки усталости. Позже сотрудники начали жаловаться на участившийся контроль рабочего времени со стороны менеджера по персоналу, который начал интересоваться частыми перерывами и уходами с работы пораньше.

Исполнительный директор вступился за менеджера, отстояв его право отслеживать рабочее время и местонахождение сотрудников. К тому же, недовольные (или недобросовестные) сотрудники, видимо, забыли, что дали письменное согласие на участие в эксперименте: если сотрудника нет на рабочем месте, то нельзя собрать данные с датчиков подушки. Непонятно, действительно ли рабочее время отслеживалось для «чистоты эксперимента», но ясно одно – в рабочее время сотрудник должен работать, а не гулять.

Чур не я

Что случилось: Глава казначейства Уэстфилда, США, обвинила мэра города в слежке за счетами налогоплательщиков.

Как это произошло: Синди Госсард, главный казначей города Уэстфилда, Массачусетс, обнаружила вирус-шпион на своем рабочем компьютере. Женщина инициировала проверку, которая подтвердила: следящий софт установлен на каждом ПК в мэрии. ПО обеспечивает удаленный доступ ко всем банковским счетам города и к личной информации муниципальных служащих и налогоплательщиков. Госсард не знает, какую именно конфиденциальную информацию успел собрать вирус-шпион, но предполагает, что сомнительный софт еще в ноябре по указке мэра установил отдел информационных технологий.

Примечательно, что Госсард обнаружила вредоносное ПО примерно в то же время, когда мэр подал на нее в суд. В своем иске мэр уверяет, что Госсард не передала городу документы, необходимые для расследования финансовой деятельности казначейства. Видимо, шпион на всех ПК должен был устранить эту досадную оплошность – хотя, по заверениям мэрии, такой «контроль» применялся всегда и софт стоял давно, только под другим названием.

Разбирательство пока идет, но не слишком поправляет финансовое положение города – за судебные издержки, работу комиссии по расследованию и независимые экспертизы налогоплательщики продолжают платить из своего кармана.

Полный блохэй

Что случилось: А в этой истории чрезмерный контроль встал работодателю в копеечку. Французский филиал IKEA оштрафовали на 1,2 млн долларов за отслеживание личных данных клиентов, служащих и потенциальных работников. По данным стороны обвинения, руководство крупнейшей сети по продаже мебели следило за 400 гражданами – и это далеко от этичного контроля.

Как это произошло: Компания не один год незаконно собирала и хранила личную информацию. Слежка за клиентами и сотрудниками проходила в период с 2009 по 2021 год. Когда руководство перестало самостоятельно справляться со слежкой, было принято решение нанять частную охранную организацию, которая целенаправленно «рыла» компромат и «грязь» на сотрудников и конкурентов. В одном случае сотрудники охранной организации пытались выяснить, как сотрудник смог позволить себе дорогостоящий автомобиль, а в другом обвинили служащего в ограблении банка только из-за одинакового имени с настоящим преступником.

Суд признал виновной компанию Ingka Group, работающую по французской франшизе IKEA. По делу проходило 15 человек, среди которых оказались топ-менеджеры, руководители отделов, руководители магазинов и даже несколько полицейских. Бывший исполнительный директор в ходе следствия был признан виновным, его приговорили к двум годам заключения и обязали выплатить штраф. Хотя головной компании в Швеции удалось избежать наказания, однако работающая по их франшизе Ingka Group заплатила штраф в размере €1 миллиона.

Почти Ever Given

Что случилось: Дело почившей DarkSide живо: атаковать гигантов – тренд сезона. Сначала в июне из-за кибератаки сначала был вынужден остановить производство в США крупнейший мировой производитель мяса – JBS. Хотя компания заявила, что никакие данные клиентов, сотрудников или поставщиков не пострадали, но остановка такого гиганта может вызвать рост цен. Еще один техногигант, пострадавший от деятельности хак-групп – японская корпорация Fujifilm. Компания уже начала расследовать факт произведенной кибератаки, но работу систем пришлось на время вывести в офлайн. Выяснилось, что операторы шифровальщика добрались до всех систем внутренних коммуникаций, включая электронную почту и телефонную связь. И вот опять: крупнейший паромный оператор штата Массачусетс Steamship Authority пострадал от действий хакера-вымогателя.

Как это произошло: Неизвестные хакеры совершили кибератаку на системы американской службы Steamship Authority, регулирующей все пассажирские и грузовые паромные перевозки между материковой частью США и островами Мартас-Винъярд и Нантакет. Согласно сообщению компании в Twitter, хакерам удалось нарушить только работу наземных IT-систем – безопасность кораблей не пострадала. Паромные перевозки на оба острова происходят по обычному графику, однако, как пояснил представитель компании, клиенты могут столкнуться с некоторыми задержками при оформлении билетов. Также компания сообщила, что работает с федеральными и местными властями с целью определить источник и масштаб кибератаки.

Хотите, как с Colonial Pipeline?

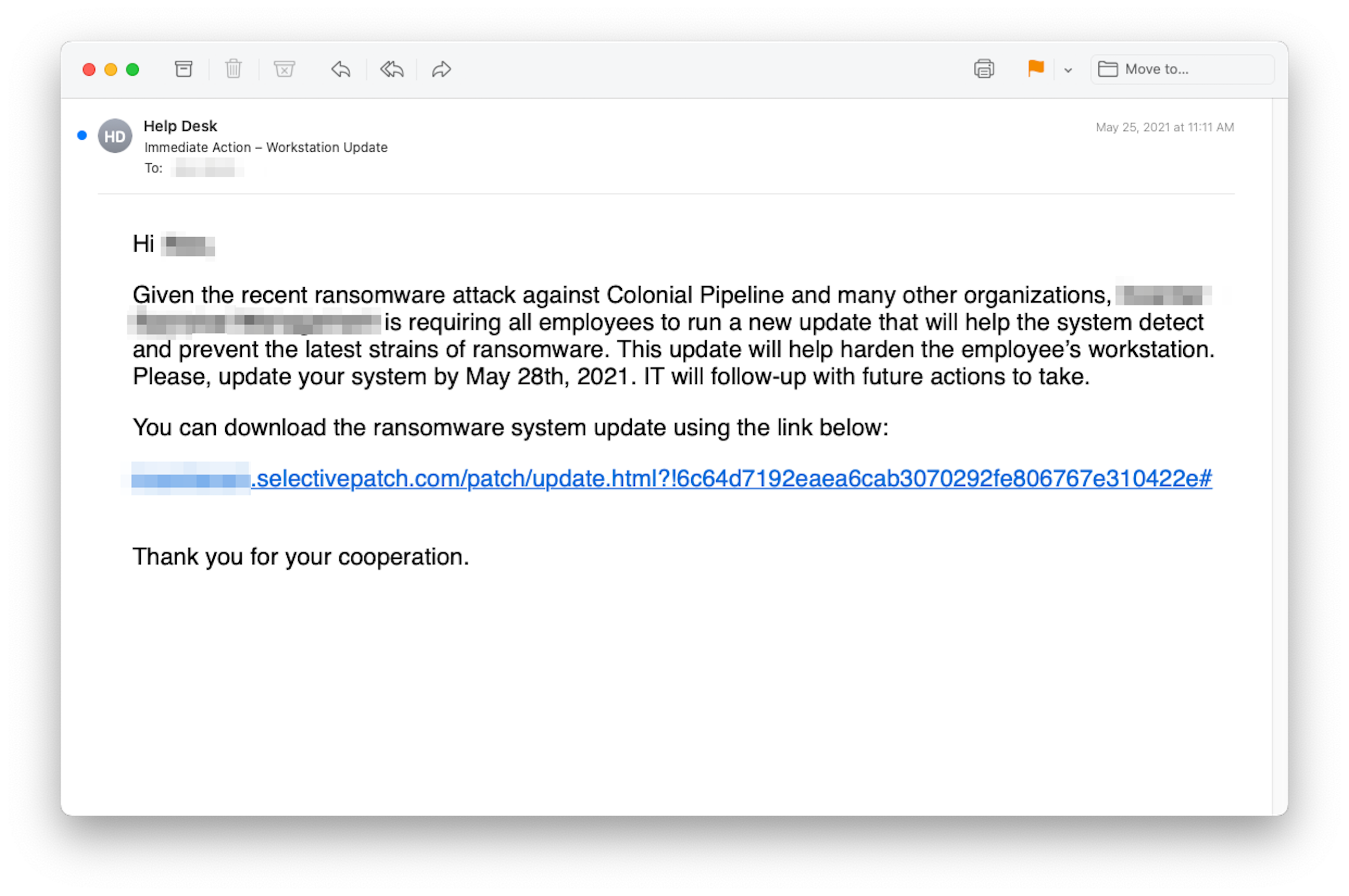

Что случилось: Не остаются в стороне и фишеры. Они высылают уведомления о срочной загрузке обновления, призванного защитить от кибератак. В письмах апеллируют к «страшилке» с майской атакой на Colonial Pipeline: не хотите таких разрушительных последствий? Срочно обновляйте систему!

Как это произошло: Хакеры вдохновились на создание нового фишинга и попытались скомпрометировать компьютерные системы с помощью инструмента Cobalt Strike. Вредонос ищет уязвимости в ИТ-инфраструктуре жертв, сведения о которых затем можно использовать для точечного взлома.

Несколько пользователей INKY получили электронные письма «службы поддержки» с инструкциями по загрузке обновления с внешнего сайта.

Письма рассылались с новых доменов, которые контролировались киберпреступниками. Доменные имена выглядели достаточно правдоподобно, чтобы казаться законными и надежными. Для большей правдоподобности страницы оформляли с использованием логотипа и изображений с официальных ресурсов компаний-жертв. Хакеры внимательно относятся к поиску тем, которые помогли бы им успешно организовать кибератаку. В случае с рассылкой срочного обновления и манипулированием ситуацией с Colonial Pipeline расчет был на то, что получатели решат поступить правильно и оградить свою компанию от кибератак.

Прецедент DarkSide, кажется, вообще никого не оставил равнодушным, так что не только фишеры пытаются извлечь свою выгоду из шумихи. Хотя после атаки на Colonial Pipeline группировка объявила о прекращении своей работы и ушла в тень, от их имени продолжаются атаки. Вот еще кейс: находчивые ноунейм-хакеры выдают себя за именитых коллег и рассылают вымогательские письма пищевым и энергетическим компаниям, которые, как оказалось, готовы платить выкуп кибермошенникам. Мошенники отправляют письма, где утверждают, что успешно получили доступ к конфиденциальной информации и «сольют» ее в сеть, если жертва не заплатит. Выкупы достигают 3 млн долларов. То ли еще будет…

Бэкап, которого нет

Что случилось: И за закуску – горькая история еще одной жертвы вымогателей. ИБ-эксперты много говорят, что лучшая защита от шифровальщиков – распределенное хранение бэкапов. Но вот… В июне фирма, производящая устройства резервного копирования, выплатила злоумышленникам выкуп в размере 2,6 миллиона долларов – за возвращение доступа к своим данным.

Как это произошло: За атакой стояла группа вымогателей Conti. Примечательно, что в этот раз жертвой стала резервная компания ExaGrid. Хакеры утверждали, что они украли финансовые и личные данные клиентов и сотрудников ExaGrid, коммерческие контракты, финансовые данные, налоговые декларации и исходный код. И вот какая злая ирония: веб-сайт вендора украшает пресс-релиз, восхваляющий достоинства «решения для восстановления после атаки программ-вымогателей». Видно, сами оказались с усами, раз заплатить все-таки пришлось. Теперь ExaGrid предстоит разбираться еще и с репутационным ущербом: как быть с тем, что вендор решений для предотвращения последствий хакерских атак не смогла уберечь свои данные?