Современные виртуальные дата-центры, как правило, хорошо защищены от атак извне. Традиционно в виртуальных инфраструктурах (ВИ) применяются межсетевые экраны, антивирусы, IPS/IDS и другие компоненты, однако про атаки изнутри почему-то зачастую забывают, всецело доверяя администраторам ВИ. При этом специфика виртуальной инфраструктуры предполагает большее, по сравнению с физической средой, количество привилегированных пользователей, что автоматически создает для ВИ отдельную группу инцидентов, связанных с умышленными (например, копирование защищаемой информации) или неумышленными действиями (например, администратор случайно выключил хост). Таким образом, в виртуальной инфраструктуре необходимо контролировать и ограничивать доступ привилегированных пользователей, а также иметь возможность ретроспективного анализа их действий для выявления и расследования инцидентов.

Для того чтобы показать, какие инциденты возможны в виртуальной инфраструктуре, мы развернули виртуальный сервер на платформе VMware. Для защиты смоделированной ВИ используется сертифицированный vGate R2. Его главные функции:

Кроме того, в vGate есть ряд инструментов, которые можно использовать для выявления и расследования инцидентов ИБ. К таким механизмам относятся «Аудит» и «Отчеты». Об этом поподробнее.

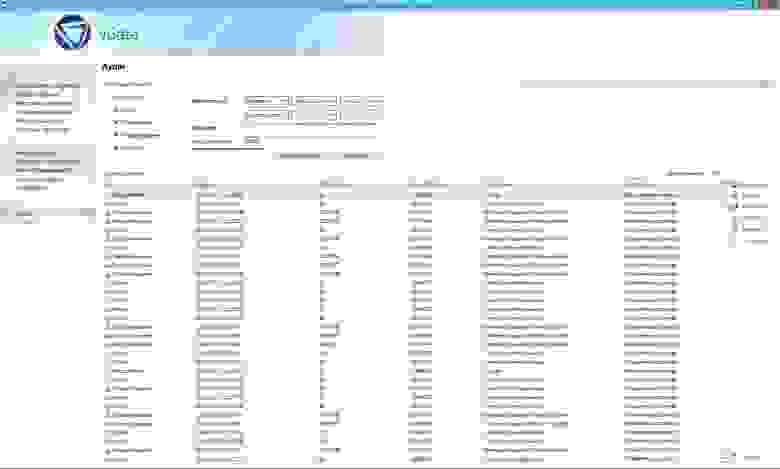

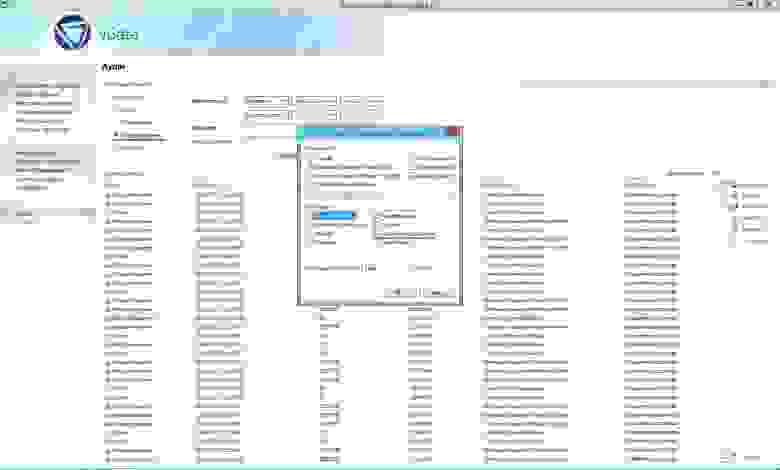

«Аудит» в vGate регистрирует события безопасности (например, НСД к инфраструктуре, создание или удаление ВМ, изменение ВМ и др.) и собирает их со всех защищаемых ресурсов (ESX-серверов, VMware vCenter Server, сервера авторизации vGate). С помощью «Аудита» можно проводить фильтрацию событий безопасности (по разным категориям), делать настройку перечня регистрируемых событий, отправлять события безопасности по протоколам SNMP\SMTP и вести журнал событий в текстовом документе.

С помощью «Отчетов» можно проводить мониторинг системы и получать различные отчеты, например по наиболее частым событиям ИБ, доступу к ВИ в нерабочее время, попыткам несанкционированного изменения настроек, контролируемых политиками, доступу к файлам ВМ и управлению ВИ и другие.

Далее мы попробуем смоделировать действия злоумышленника и показать, какие инциденты могут произойти в виртуальной инфраструктуре и как с помощью vGate их можно выявить и расследовать. Наш виртуальный стенд состоит:

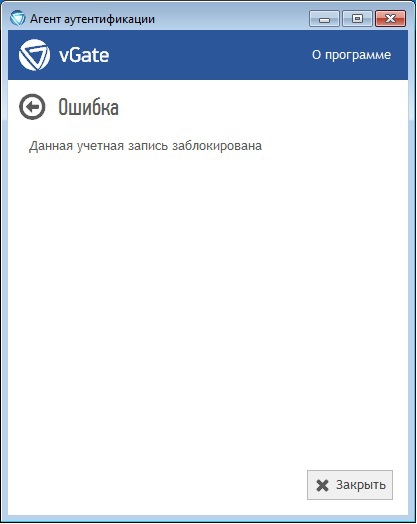

АВИ 1 при попытке доступа к серверу аутентификации получает через агента следующее сообщение:

АВИ обращается за помощью к АИБ, который, применив фильтрацию в событиях аудита, выяснил, что на компьютере с IP 192.168.2.143 было зафиксировано три попытки ввода пароля АВИ 1 (количество попыток неправильного ввода пароля настраивается политикой паролей vGate), после чего учетная запись АВИ 1 была заблокирована. АИБ знает, что IP 192.168.2.143 принадлежит АРМ АВИ 2. Таким образом, АИБ выяснил, что АВИ 2 узнал логин АВИ 1 и попытался подобрать пароль к его учетной записи.

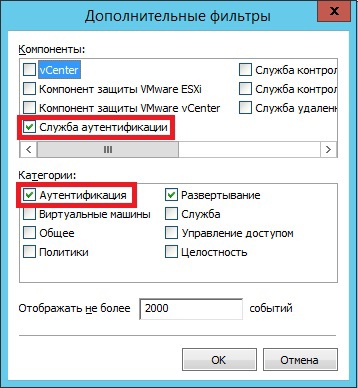

Произошла утечка конфиденциальной информации, которая обрабатывалась на виртуальной машине WIN7, АИБ производит фильтрацию событий по категориям:

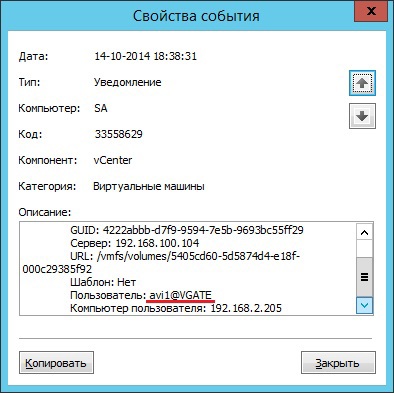

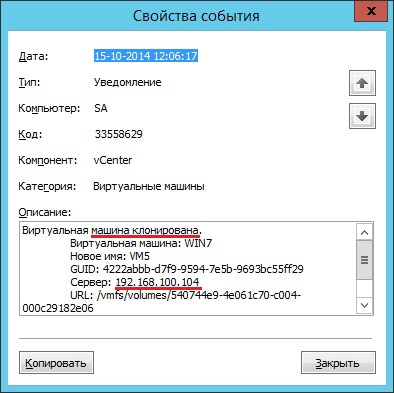

И находит в перечне событие, относящееся к виртуальной машине WIN7:

Он выясняет, что АВИ 1 клонировал данную ВМ, что требует дальнейших разбирательств по выяснению причины действий АВИ 1.

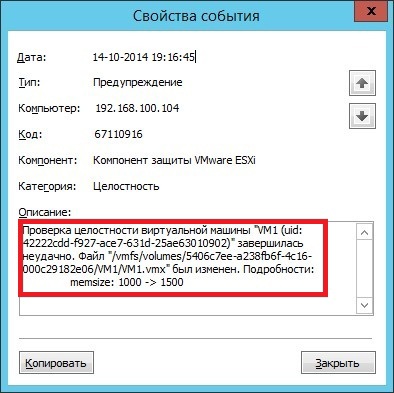

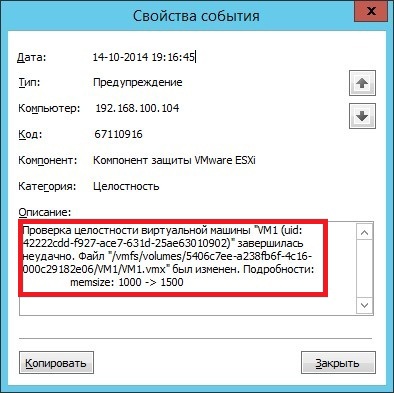

Виртуальная машина VM1 не запускается, но на данной машине обрабатываются персональные данные и в соответствии с действующими в организации политиками безопасности для нее настроен контроль целостности. АИБ осуществляет фильтрацию событий аудита по параметру «текст содержит» и вводит имя виртуальной машины VM1.

Выясняется, что была нарушена целостность файла vmx, а именно изменен объем оперативной памяти виртуальной машины.

Просмотрев более ранние события, АИБ выясняет, что АВИ 1 изменил конфигурацию ВМ.

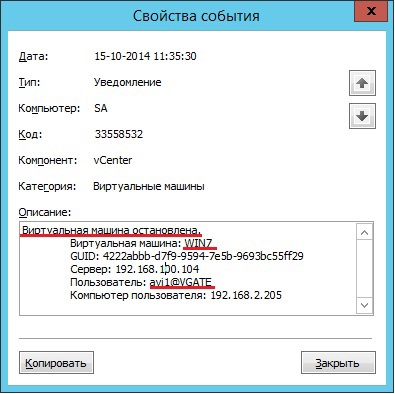

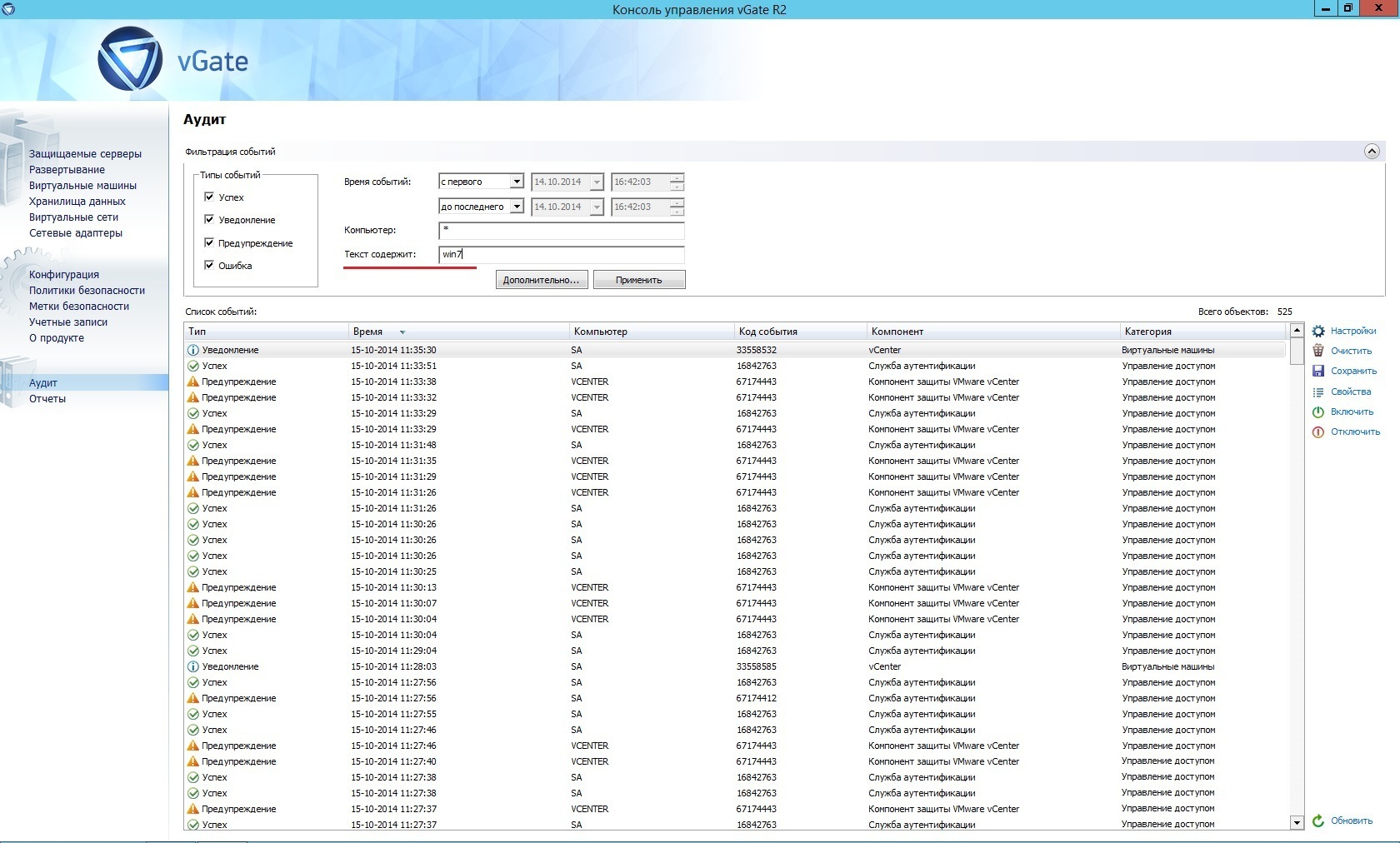

Пользователь при попытке получить доступ к виртуальной машине получает отказ по причине недоступности виртуальной машины. АИБ производит фильтрацию событий аудита по параметру «текст содержит» и вводит имя виртуальной машины.

В результате применения фильтра АИБ будут доступны все события безопасности, относящиеся к этой виртуальной машине. АИБ выясняет, что АВИ 1 изменил настройки виртуальной машины, удалил ее или произвел другие действия с виртуальной машиной, которые привели к ее недоступности.

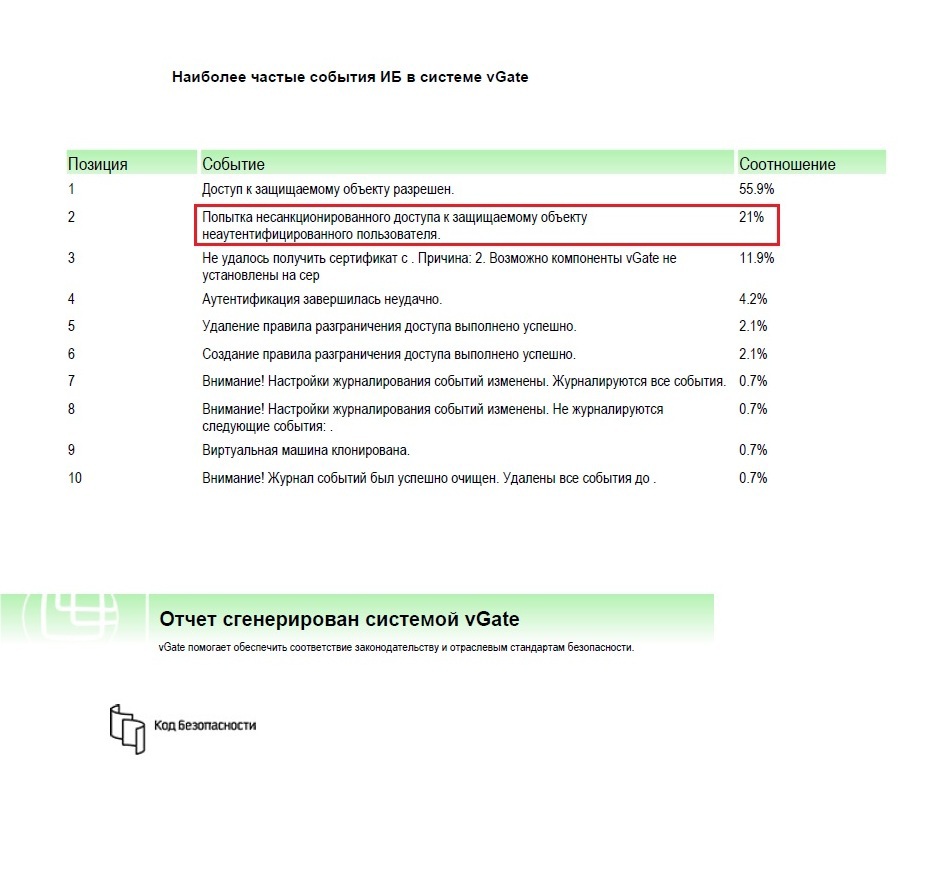

АИБ при проведении периодического мониторинга событий сформировал отчет «Наиболее частые события ИБ»

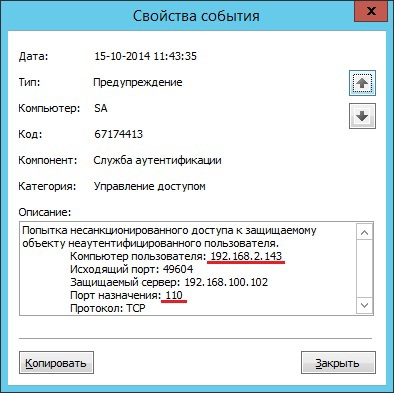

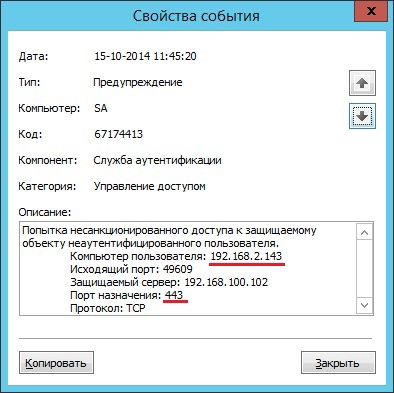

В отчете часто фигурирует событие «Попытка несанкционированного доступа к защищаемому объекту». АИБ для дальнейшего анализа производит фильтрацию событий аудита по типу событий «предупреждение» и категории «управление доступом».

В результате применения фильтра АИБ видит повторяющиеся события, в которых субъект и объект доступа одинаковые, а порты назначения различные. Из чего можно сделать вывод, что АВИ 2 (IP 192.168.2.143) запускал ПО для анализа открытых портов.

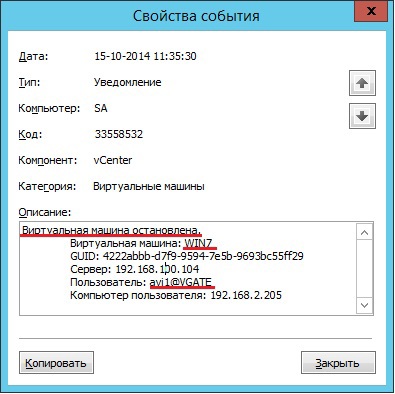

Пользователь ВМ WIN7 не может получить доступ к ней, либо работоспособность данной ВМ замедлена. Пользователь обращается к АВИ 1, который видит, что на данном хосте появились новые ВМ. АВИ 1 обращается к АИБ по поводу случившегося.

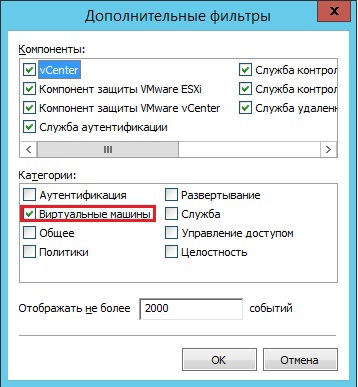

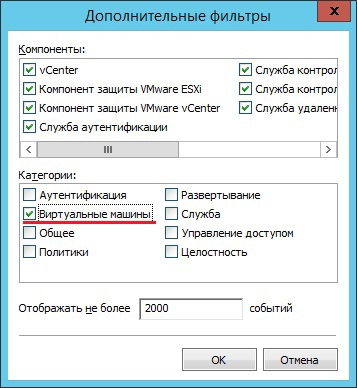

АИБ в событиях аудита применяет дополнительную фильтрацию по категориям событий. Выбрав категорию «Виртуальные машины» в полученном перечне событий, связанных с виртуальными машинами, он находит события клонирования и запуска АВИ 2 нескольких виртуальных машин. Соответственно, АИБ делает вывод, что АВИ 2 путем клонирования и последующего запуска большого количества виртуальных машин вызвал исчерпание вычислительных ресурсов хоста.

На виртуальной машине WIN7 установлен безагентный антивирус (или, например, система обнаружения/предотвращения вторжений), обеспечивающий защиту всех виртуальных машин на данном хосте, но, тем не менее, произошло вирусное заражение. Сделав выборку событий, относящихся к данной виртуальной машине, АИБ выяснил, что АВИ 1 выключил данную машину, что является поводом для выяснения причин.

Рассмотренные примеры достаточно просты, но главной их целью было показать функционал vGate по выявлению инцидентов, который можно использовать для выявления и более сложных инцидентов. Каждый из рассмотренных инцидентов можно предотвратить с помощь соответствующих настроек и политик vGate, а также настройки оперативных уведомлений администраторов безопасности о подозрительных и злонамеренных действиях. Если же vGate, к примеру, интегрирован с SIEM-системой, это в сумме даст еще больше инструментов для выявления и расследования инцидентов не только в виртуальной инфраструктуре, но и во всей инфраструктуре в целом.

Стенд

Для того чтобы показать, какие инциденты возможны в виртуальной инфраструктуре, мы развернули виртуальный сервер на платформе VMware. Для защиты смоделированной ВИ используется сертифицированный vGate R2. Его главные функции:

- контроль доступа к различным объектам ВИ за счет усиленной аутентификации и разграничения полномочий между администраторами ВИ и администраторами ИБ;

- защита ВМ и конфиденциальных данных, которые хранятся и обрабатываются на этих машинах;

- защита ВИ в соответствии с требованиями регуляторов.

Кроме того, в vGate есть ряд инструментов, которые можно использовать для выявления и расследования инцидентов ИБ. К таким механизмам относятся «Аудит» и «Отчеты». Об этом поподробнее.

«Аудит» в vGate регистрирует события безопасности (например, НСД к инфраструктуре, создание или удаление ВМ, изменение ВМ и др.) и собирает их со всех защищаемых ресурсов (ESX-серверов, VMware vCenter Server, сервера авторизации vGate). С помощью «Аудита» можно проводить фильтрацию событий безопасности (по разным категориям), делать настройку перечня регистрируемых событий, отправлять события безопасности по протоколам SNMP\SMTP и вести журнал событий в текстовом документе.

С помощью «Отчетов» можно проводить мониторинг системы и получать различные отчеты, например по наиболее частым событиям ИБ, доступу к ВИ в нерабочее время, попыткам несанкционированного изменения настроек, контролируемых политиками, доступу к файлам ВМ и управлению ВИ и другие.

Далее мы попробуем смоделировать действия злоумышленника и показать, какие инциденты могут произойти в виртуальной инфраструктуре и как с помощью vGate их можно выявить и расследовать. Наш виртуальный стенд состоит:

- из сервера с VMware vCenter и двух ESXi-хостов (хост № 1 и хост № 2);

- сервера авторизации vGate (вариант развертывания, когда маршрутизацию осуществляет сервер авторизации vGate), на котором также располагается рабочее место администратора информационной безопасности (сокращенно будем называть его АИБ);

- АРМ администратора виртуальной инфраструктуры № 1 (АВИ 1), который имеет доступ к конфиденциальной информации (на АРМ установлен агент аутентификации vGate и VMware vSphere Client); АРМ администратора виртуальной инфраструктуры № 2 (АВИ 2), не имеющего доступа к конфиденциальной информации (на АРМ установлен агент аутентификации vGate и VMware vSphere Client).

Моделируемые ситуации

Инцидент № 1. Подбор пароля

АВИ 1 при попытке доступа к серверу аутентификации получает через агента следующее сообщение:

АВИ обращается за помощью к АИБ, который, применив фильтрацию в событиях аудита, выяснил, что на компьютере с IP 192.168.2.143 было зафиксировано три попытки ввода пароля АВИ 1 (количество попыток неправильного ввода пароля настраивается политикой паролей vGate), после чего учетная запись АВИ 1 была заблокирована. АИБ знает, что IP 192.168.2.143 принадлежит АРМ АВИ 2. Таким образом, АИБ выяснил, что АВИ 2 узнал логин АВИ 1 и попытался подобрать пароль к его учетной записи.

Инцидент № 2. Клонирование ВМ

Произошла утечка конфиденциальной информации, которая обрабатывалась на виртуальной машине WIN7, АИБ производит фильтрацию событий по категориям:

И находит в перечне событие, относящееся к виртуальной машине WIN7:

Он выясняет, что АВИ 1 клонировал данную ВМ, что требует дальнейших разбирательств по выяснению причины действий АВИ 1.

Инцидент № 3. Нарушение целостности ВМ

Виртуальная машина VM1 не запускается, но на данной машине обрабатываются персональные данные и в соответствии с действующими в организации политиками безопасности для нее настроен контроль целостности. АИБ осуществляет фильтрацию событий аудита по параметру «текст содержит» и вводит имя виртуальной машины VM1.

Выясняется, что была нарушена целостность файла vmx, а именно изменен объем оперативной памяти виртуальной машины.

Просмотрев более ранние события, АИБ выясняет, что АВИ 1 изменил конфигурацию ВМ.

Инцидент № 4. Нарушение доступности ВМ

Пользователь при попытке получить доступ к виртуальной машине получает отказ по причине недоступности виртуальной машины. АИБ производит фильтрацию событий аудита по параметру «текст содержит» и вводит имя виртуальной машины.

В результате применения фильтра АИБ будут доступны все события безопасности, относящиеся к этой виртуальной машине. АИБ выясняет, что АВИ 1 изменил настройки виртуальной машины, удалил ее или произвел другие действия с виртуальной машиной, которые привели к ее недоступности.

Инцидент № 5. Анализ открытых портов

АИБ при проведении периодического мониторинга событий сформировал отчет «Наиболее частые события ИБ»

В отчете часто фигурирует событие «Попытка несанкционированного доступа к защищаемому объекту». АИБ для дальнейшего анализа производит фильтрацию событий аудита по типу событий «предупреждение» и категории «управление доступом».

В результате применения фильтра АИБ видит повторяющиеся события, в которых субъект и объект доступа одинаковые, а порты назначения различные. Из чего можно сделать вывод, что АВИ 2 (IP 192.168.2.143) запускал ПО для анализа открытых портов.

Инцидент № 6. Исчерпание ресурсов

Пользователь ВМ WIN7 не может получить доступ к ней, либо работоспособность данной ВМ замедлена. Пользователь обращается к АВИ 1, который видит, что на данном хосте появились новые ВМ. АВИ 1 обращается к АИБ по поводу случившегося.

АИБ в событиях аудита применяет дополнительную фильтрацию по категориям событий. Выбрав категорию «Виртуальные машины» в полученном перечне событий, связанных с виртуальными машинами, он находит события клонирования и запуска АВИ 2 нескольких виртуальных машин. Соответственно, АИБ делает вывод, что АВИ 2 путем клонирования и последующего запуска большого количества виртуальных машин вызвал исчерпание вычислительных ресурсов хоста.

Инцидент № 7. Выключение ВМ

На виртуальной машине WIN7 установлен безагентный антивирус (или, например, система обнаружения/предотвращения вторжений), обеспечивающий защиту всех виртуальных машин на данном хосте, но, тем не менее, произошло вирусное заражение. Сделав выборку событий, относящихся к данной виртуальной машине, АИБ выяснил, что АВИ 1 выключил данную машину, что является поводом для выяснения причин.

Заключение

Рассмотренные примеры достаточно просты, но главной их целью было показать функционал vGate по выявлению инцидентов, который можно использовать для выявления и более сложных инцидентов. Каждый из рассмотренных инцидентов можно предотвратить с помощь соответствующих настроек и политик vGate, а также настройки оперативных уведомлений администраторов безопасности о подозрительных и злонамеренных действиях. Если же vGate, к примеру, интегрирован с SIEM-системой, это в сумме даст еще больше инструментов для выявления и расследования инцидентов не только в виртуальной инфраструктуре, но и во всей инфраструктуре в целом.