Мне страшно представить, с каким стрессом связана работа ИТ-специалистов Ким Чен Ына, так как он, скорее всего, из тех руководителей, которые все время наблюдают за твоей работой из-за плеча, постоянно касаются экрана и с нехорошим выражением лица намекают на «исчезновение» всех твоих родственников в трех поколениях, если при развертывании исправлений будет допущена хоть одна ошибка.

Мы часто слышим об утечке данных из крупных компаний, государственной поддержке хакеров и разработке нестандартных методов шифрования, однако необходимо признать, что причиной большинства возникающих ежедневно проблем безопасности являются банальные ошибки в конфигурации системы.

Так и произошло с корневыми серверами DNS Корейской Народно-Демократической Республики (КНДР). Из-за случайной ошибки в конфигурации любой пользователь Интернета мог запросить у домена высшего уровня полный список подключенных к Интернету серверов:

github.com/mandatoryprogrammer/NorthKoreaDNSLeak

Приятного в появлении такой проблемы безопасности, конечно, мало, но ее все же нельзя назвать значительной, так как она не открыла доступ к каким-либо системам. Были раскрыты только сведения о том, что эти системы существуют.

У злоумышленников, взламывающих сети, есть множество способов обнаружить внутренние узлы в этих сетях, поэтому нельзя сказать, что оказавшиеся в общем доступе данные были особо секретными или конфиденциальными. Однако есть два фактора, которые заставляют всерьез задуматься над этим инцидентом.

Первое: это определенно не было результатом атаки нулевого дня на государство со стороны элитной «красной команды».

Второе: сеть КНДР состоит всего из 28 серверов. Если бы не этот факт, такое раскрытие данных даже в новости бы не попало (хотя, откровенно говоря, сеть страны, в которой меньше узлов, чем в сети мелкой страховой компании со Среднего Запада, вызывает только смех).

Сопереживание ситуации вызывает ее будничность: это могло произойти при реализации практически любого ИТ-проекта в компании любого размера, из любой отрасли и в любой стране.

- Судя по всему, специалисты КНДР пытались перенести конфигурацию DNS на дополнительный сервер или создать там ее резервную копию. Точно так же это могли делать вы, чтобы не допустить отключения своих сайтов при попытке создать двойное подключение служб DNS к ним.

- Проблема была обнаружена автоматической системой, которая постоянно отправляет запросы на передачу зоны всем доменам высшего уровня и многим корпорациям. Настоящий подарок для злоумышленника.

- Это в высшей степени _незначительная_ проблема, которую невозможно заметить со стороны. Никто не будет обращаться в службу поддержки по поводу внезапно появившейся возможности передавать зоны вне сети.

Проверить, не была ли карта вашей сети случайно экспортирована в Интернет, очень легко.

Если у вас включена передача зон DNS, к которым можно получить доступ с внешнего адреса, выполните следующие действия.

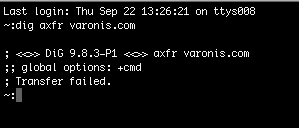

С помощью служебной программы dig запустите на компьютере вне сети такую команду:

dig axfr yourdomain.com (произвольный сервер имен). Вы должны получить ответ Transfer Failed (Ошибка передачи):

При отсутствии доступа к dig можно воспользоваться интернет-сканером: hackertarget.com/zone-transfer.