Comments 19

1. Это работает только для linix-хостов? Можно ли подобное делать для Windows систем?

2. В данном случае мы определяем только уязвимости установленных пакетов. Есть ли возможность сгружать в заббикс данные от сетевого сканера? Т.е. видеть в дашборде дыры, которые образуются в результате miss configuration (открытые порты, слабый пароль и т.д.)?

Unknown operation system. Can't find comparator and splitter for packages

Для того, что бы это заработало с Windows нужно что-то большее чем написать агента/плагин?

Если есть путь отдать серверу Windows (версия — билд?) и список софта, и получить на это ответ по уязвимостям, то в принципе готов написать на powershell аналог того, что есть у вас на питоне для линукса.

>wmic product get name,version

выдаст список установленного ПО с именами и версиями, а заббикс-агент может запускать внешние скрипты, вывод которых отдавать заббикс-серверу…

C:\Utils>wmic product get name,version | find "SNMP"

C:\Utils>

C:\Utils>reg query HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall /s | find "SNMP"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\SNMP Informant Agent Standard Edition_is1

Здесь можно взять powershell-скрипт для получения списка установленного ПО: gallery.technet.microsoft.com/scriptcenter/Get-Software-Function-to-bd2e0204

Отличается дашбордами, кнопкой «починить» и быстрой интеграцией в систему, если вы используете Zabbix как систему мониторинга.

Grafana великолепна и ничего не мешает прикрутить её к существующему решению и не смотреть в дашборды Zabbix. Но веб-интерфейс Zabbix умеет выполнять fix-команды по запросу.

А еще zabbix-агент умеет работать сразу с несколькими экземплярами Zabbix-сервера. И можно для "безопасников" поставить отдельный экземпляр Zabbix-сервера, в который будут собираться только нужные им данные. И основной Zabbix "не захламлять" и найденные уязвимости не на виду.

У вас там есть поля для указания причины не устранения уязвимости ?

У вас там есть поля для указания причины не устранения уязвимости ?

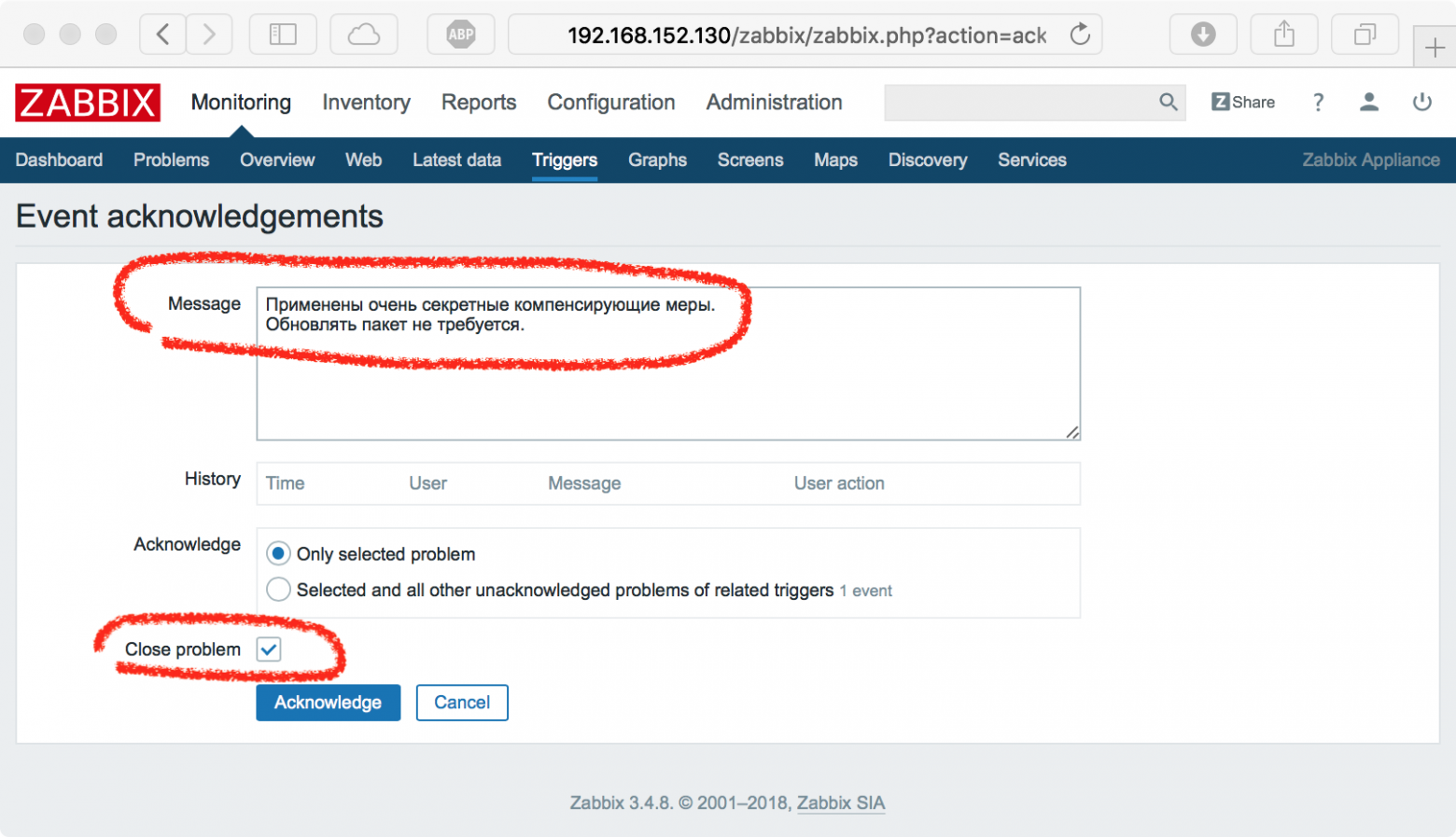

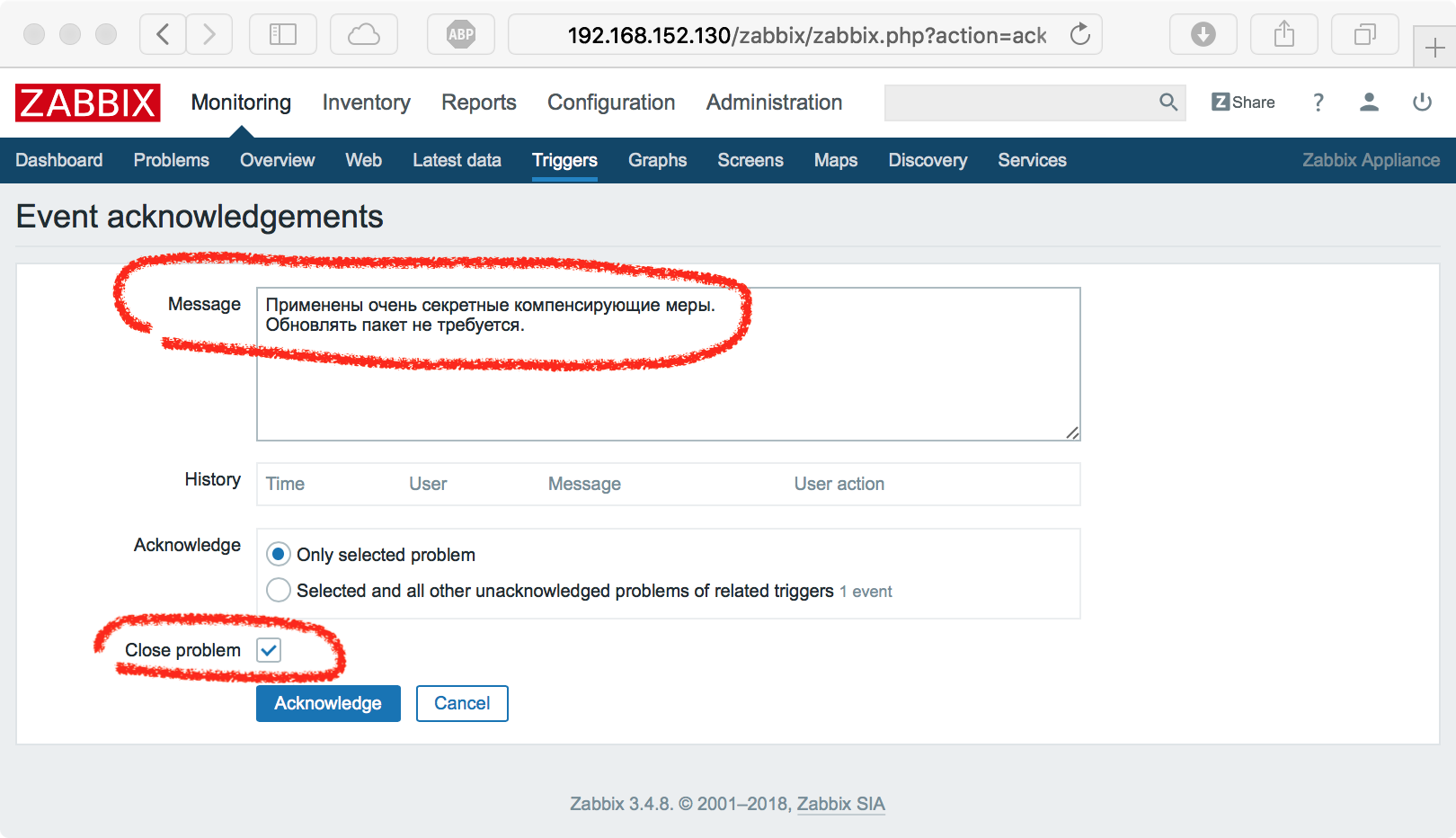

Наверное стоит детальнее это прокомментировать. В интерфейсе это сейчас работает вот так:

При Подтверждении проблемы нужно поставить галочку Close problem и в поле Message написать — почему мы решили проблему закрыть, а не обновлять пакет:

После этого проблема будет считаться решенной (покрасится в зеленый цвет). И при наведении на нее будет показано то самое сообщение.

Осталось сделать чтобы Zabbix Threat Control не игнорировал галочку Close problem, которая указывает что проблема более не актуальна и её "закрыли" вручную. Вот это сейчас в работе.

Индекс влияния — это количество затронутых уязвимым пакетом серверов, умноженное на CVSS-балл уязвимости. Зачастую бывает что уязвимость с не самым выскоким балом имеет гораздо большее распространение в инфраструктуре, и поэтому потенциально более опасна

Смею не согласиться. Допустим, у меня имеется 50 серверов с низким уровнем уязвимости и 1 сервер с критической уязвимостью. Из-за такого расчета индекса влияния на верхней позиции окажется строчка с 50 серверами, и, пока я буду устранять уязвимости на этих серверах (а ведь таких серверов/ПК может быть и гораздо больше), может произойти компрометация сервера через критическую уязвимость. Исходя из собственного опыта, в первую очередь я бы начал устранять критические уязвимости и уязвимости с высоким уровнем опасности, т.к. это занимает меньше времени и эффективнее снижает риски ИБ.

Да, вы все верно пишете!

Именно по этому мы в ZTC предлагаем группировку и по уязвимым серверам и по уязвимым пакетам.

- Группировка по серверам отсортирована именно по максимальному баллу. Это позволяет видеть наиболее уязвимые сервера вверху списка.

- Группировка по пакетам отсортирована по индексу влияния. Ну и балл уязвимого пакета тоже виден. При этом у вас есть понимание о масштабах распространения этого уязвимого пакета.

А далее вы сами можете выбирать: или обновлять наиболее уязвимвый сервер или же обновлять уязвимый пакет.

Спасибо за отличный инструмент. Скажите не удалось ни у кого, портировать это для Windows?

Zabbix как сканер безопасности