Привет, Хабр!

Статья будет о Wi-Fi контроллерах точек доступа (КТД) и вообще, действительно он нужен?

Поводом написания статьи было поручение выполнить в 2015 году постановление правительства РФ что «качественный, быстрый беспроводной интернет в высших учебных заведениях должен быть доступен круглые сутки» с соблюдением двух постановлений по авторизации и организовать роуминг Wi-Fi гостей между аудиториями, конференц-залами и вестибюлями. Интернет местных сотовых операторов проседал, у всех гостей было большой проблемой отправить/получить сообщение, посмотреть погоду.

Поручение казалось невыполнимым из-за отсутствия готовых примеров, кейсов с разумной ценой, ограниченного времени на выбор. Бюджет был на 150 тр.

Вот моя предыдущая статья. В конце текста информация обо мне.

Отличным примером реализации проекта была эта статья. Предложил руководству взять этот готовый проект с Cisco как у них и не паримся, но, узнав цену одного контроллера (более 1 млн руб), отказали и предупредили, что выбирай любого Wi-Fi вендора, кроме санкционных американцев (Cisco, HPE/Aruba, Ruckus). 2015 тогда был годом санкций и боссы хотели выяснить, есть ли варианты лучше и дешевле Zyxel ?

Засучиваем рукава, ищем дешевле и лучше. Ранее работал с зоопарком автономных точек доступа (ТД) и КТД Zyxel NXC5200 + 10 шт. управляемых ТД Zyxel NWA5160N. Это позволило узнать все +/- данного оборудования.

Проблемы реализации проекта с данным комплексом (минусы):

некоторые телефоны не совершали роуминг между разными автономными ТД с единым названием ССИД. Выдавал ошибку при подключении к другой ТД и приходилось сбрасывать настройки Wi-Fi на телефоне или менять имя ССИД на недублируемые на всех ТД;

необходимо запоминать IP автономных ТД, чтобы по ним в браузере открывать новую вкладку, контролировать избыточное кол-во гостей и отключать их во избежание перегруза;

напрягает вносить изменения на каждой автономной ТД, если их много. На момент написания статьи работаю с 64-мя шт. ТД Zyxel и 44 шт. ТД отечественного Элтекс. Если они все были бы автономными, какая работа предстоит, если на всех ТД нужно заблокировать мак-адрес, радиоканал поменять или контролировать кол-во гостей?

Плюсы:

роуминг корректно работал между ТД NWA5160-N, управляемые КТД;

мониторинг состояния всех ТД и гостей на одной веб-странице;

КТД сам распределяет избыточное кол-во гостей между ТД во избежание перегруза;

КТД NXC5200 был с функциями межсетевого экрана и шлюза. В него входили функции DHCP, DNS, файрволл, NAT и т.д. Абсолютно полноценный шлюз. Очень удобно, не нужно было

дёргаться, переключаться между раздельными железками как шлюз и КТД;мобильность. Возможность конфигурирования/мониторинга КТД на планшете в любом браузере без установки Java.

О планшете, выделенного для работы с Wi-Fi

планшетом до сих пор является служебный iPad 1-го поколения, соответственно, никакой речи об установке Java не могло идти и сейчас Java нет в AppStore;

при поступлении заявки на неработоспособность Wi-Fi, кратковременно разрешаю ограниченный доступ планшету на КТД для доступа на него, иду на место сбоя, на планшете анализирую в чём проблема и почему не работает Wi-Fi у гостя. Нереально удобно, ноутбук с Явой не надо носить.

Итог: Отказ от автономных ТД в пользу управляемых ТД контроллером точек доступа и очень желательно с функцией шлюза у КТД.

Почему отличный КТД Zyxel NXC5200 не оставили для реализации нового проекта?

EOL (снят с техподдержки);

не поддерживал ТД 802.11ac;

отсутствовал BWM (ограничение скоростей гостевым и другим устройствам);

отсутствовал механизм ограничения скоростей для профиля SSID;

отсутствовал встроенный функционал сервиса авторизации по ваучерам. У него есть Captive Portal, но не было нормальных сторонних сервисов авторизации.

На сегодняшний день все отсутствующие функции есть у всех моделей Zyxel, кроме ATP, у них нет встроенного функционала сервиса авторизации по ваучерам.

Какой КТД выбрать для гостевой сети Wi-Fi в ВУЗе: аппаратный, программный или кластер из ТД?

На первый взгляд ответа не было, лучше поработать с ними в рабочих условиях.

В своей профессии работал с

аппаратными КТД Zyxel (NXC5200; UAG5100; VPN300);

бизнес-класса кластерными ТД D-Link DWL-3600AP; DWL-6600AP; Элтекс WEP-2ac; WEP-12ac;

программным КТД Элтекс SoftWLC.

С первым и последним пунктом до сих пор работаю. Изучал КТД от Q-Tech, Ubuquiti и TP-Link, благо бесплатно можно скачать. С Mikrotik, Cisco, HPE/Aruba и Ruckus, не получилось поработать, но по ним есть немного русскоязычных обзоров, скриншотов. С Huawei меньше знаком, мало всего в интернете. Перечислить тех.хар-ки, отличия, провести обзор не смогу в силу ограничений на кол-во знаков в статье. Перечислю +/- и отмечу что радует и помогает, а что напрягает и мешает. Итак, никого не критикую, всех уважаю.

Wi-Fi кластер из ТД:

Плюсы:

нет никаких.

Минусы:

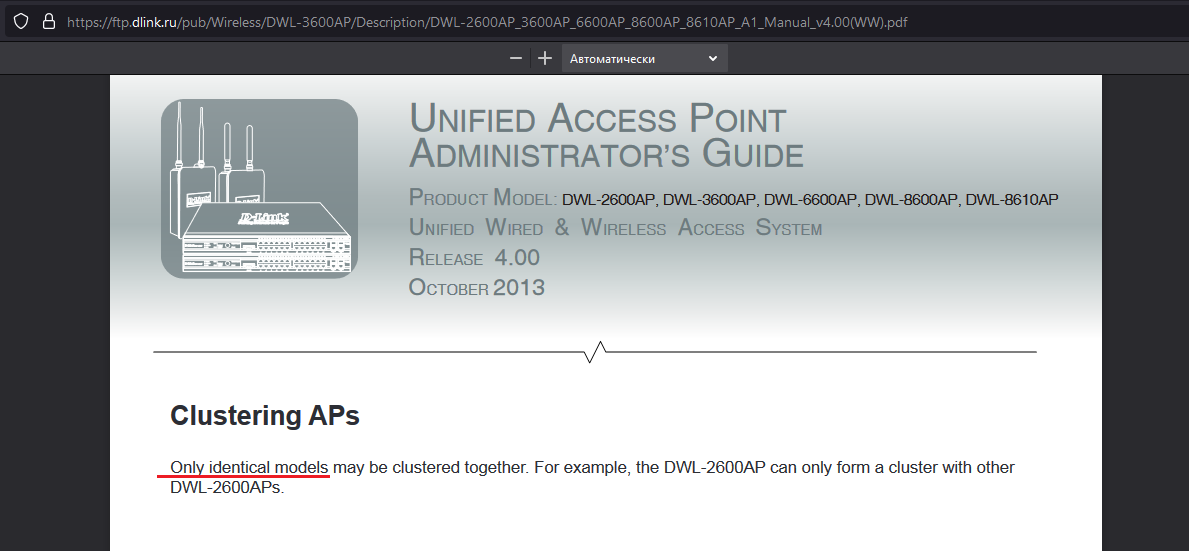

в кластер добавляются только идентичные модели;

Как в мануале пишут про это?:

Соответственно, к имеющимся ТД не успели докупить D-Link DWL-3600AP и DWL-6600AP.

В мануалах Элтекса не удалось найти подобное, но кластер из Элтекс WEP-2ac не находит WEP-12ac. WEP-12ac тоже не находит WEP-2ac. Возникает вопрос, как долго они будут производиться?

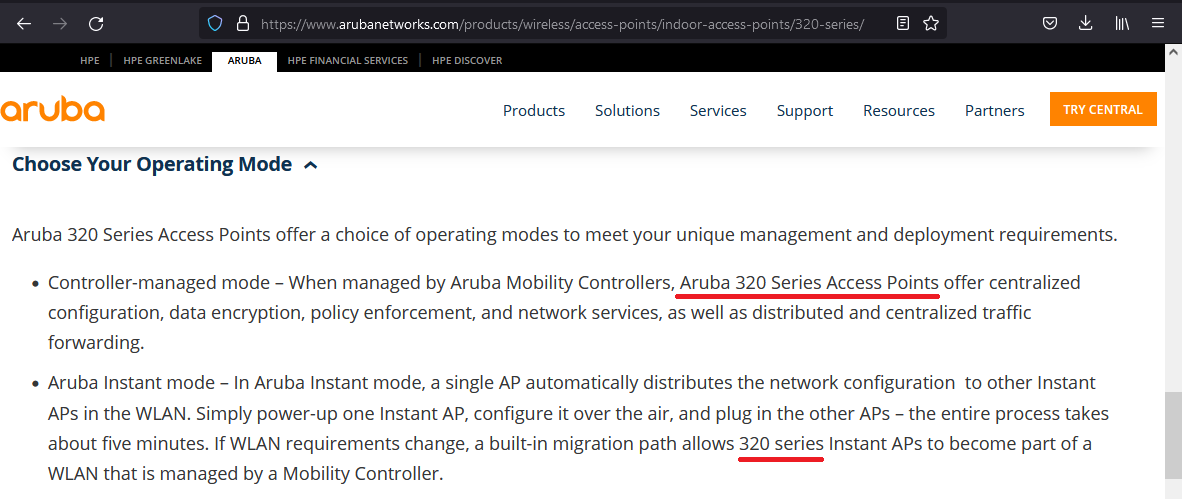

С Aruba IAP325 не совсем понятно. В спецификациях пишут:

Почему указали серию? Намекают, что серия 330 и другие могут не подцепиться? Погуглишь и есть пример с IAP205, там ограничения обсуждают. Не всё так просто как кажется. Закупишь разные модели и не объединятся в кластер, деньги потом никто не вернёт.

риск не расширить сеть в случае исчезновения модели на рынке;

часть Wi-Fi настроек на главной кластерной ТД применяется без уведомлений всем подчинённым ТД. Если настроить подчинённую, то все остальные ТД и главная ТД копируют с неё настройки. Я не могу понять, применилась эта настройка всем или только текущей ТД? Приходится подключаться к каждой ТД и убеждаться, что новая настройка не применилась. Например, отключил на любой ТД или на главной ТД антенну 2.4 ГГц и весь кластер повторит это. Невозможно отключить антенну только на одной ТД;

нельзя с одной веб-страницы главной ТД одновременно перезагрузить все ТД или выборочно;

необходимо выучить IP всех ТД и заходить на каждую ТД, чтобы перезагрузить или внести изменения. А если их 128 шт?

если изменения вносятся на одной ТД (смена радиоканала, мощности), желательно сохранить настройки и так на каждой постоянно повторять процедуру после внесения изменений;

одной ТД один ССИД не применяется, он применяется ВСЕМ ТД;

изменение на главной ТД имени, location, приоритета, пароля на подключение к кластеру возможно только после вывода её из кластера с повторным вводом. Это сложно, потом не получается ей вернуть статус главной. Любая подчинённая ТД после потери главной ТД делает себя главной и не отдаёт никому статус главной. Нужно тщательно поработать с приоритетами;

у подчинённых ТД то же самое - location и приоритет меняется только после вывода из кластера;

риск рассыпания кластера. У знакомого сыпется, на форумах это частая тема;

максимальное кол-во ТД в кластере у DWL-3600AP и DWL-6600AP по 16 шт; у Элтексов 64 шт, у Аруба кол-во не удалось найти на офиц.сайте;

роуминг на телефонах изредка не работал нормально, либо долго переключался, либо телефон оставался долго на одной и той же ТД, пока на нём не выкл/вкл Wi-Fi;

нужен ИБП, чтобы уберечь главную ТД от случайных перезагрузок при потере электропитания;

высокая цена на одну кластерную ТД;

докупать шлюз и отдельно его конфигурировать/мониторить. Неудобно, две веб-страницы (шлюз и кластер) не помещаются на одном 22' мониторе/планшете;

Captive Portal применяется только к одной ТД, а не всему кластеру;

необходим шлюз с встроенным Captive Portal.

Итог: кластер не подходит для гостевой сети Wi-Fi и усложняет работу сетевику.

Программный контроллер:

Плюсы:

поддержка большого количества моделей ТД (только управляемых);

в течение 7 лет можно расширять Wi-Fi сеть различными моделями ТД. Нет строгой привязки комплекса только к одной модели ТД или КТД;

большинство настроек и перезагрузки можно применять всем ТД или выборочно;

все ТД или выборочно настраиваются в одном приложении;

мониторинг состояния всех ТД и гостей находится в одном приложении;

возможно назначить несколько ССИД одной или нескольким выбранным ТД;

таких понятий как "кластер", "главная" или "подчинённая", "приоритет" - не существует. Ничего не сыпется.

Минусы:

КТД работают на ОС Ubuntu/Windows, необходим сервер/ПК с ИБП для режима 24/7;

наличие ИБП критично;

сервер/ПК с ИБП много места занимают;

как сервер/ПК с ИБП влезут в шкаф 6U глубиной 35 см, если там уже установлены PoE-коммутатор, ШКОС и патч-панель?;

сервер/ПК могут не загрузить ОС, необходимо позаботиться об установке монитора, клавиатуры и мышки для него;

если сервер/ПК не загрузится в ваше отсутствие (отпуск, командировка), что произойдёт с перезагруженными ТД?;

риск выхода из строя HDD/SSD;

готовить ОС перед установкой контроллера;

синий экран после кривого обновления;

риск поломки КТД после установки репозитория, обновления для ОС или стороннего софта;

обновить версию КТД на Убунту рискованно из-за возможной несовместимости репозиториев Убунту с новой версией КТД;

обновление версии ОС *nix с установленным КТД требует глубокие знания *nix, СУБД, чтобы перенести данные КТД из старой версии в новую;

как КТД переживёт апгрейд версии ОС Windows? Или всё заново переустановить?

бэкапить целиком ОС с контроллером;

покупка шлюза;

если гости найдут способ подключиться к витой паре гостевой сети в обход Wi-Fi, то таких "зайцев" Captive Portal программного контроллера не ловит. Необходим шлюз с Captive Portal, чтобы ловил всех по витой паре и по Wi-Fi, сам будет авторизовать и выпускать в интернет;

по роумингу почитаешь отзывы, ощущение, что не работает у большинства. На Элтекс SoftWLC телефоны вроде нормально роумятся;

нет мобильности. Отсутствует возможность конфигурирования/мониторинга на планшете iPad в любом браузере без установки софта (Java и др.). Значит не смогу оперативно реагировать на заявки, если отойду от рабочего места с iPad.

Итог: подойдёт для построения гостевой сети Wi-Fi, но слишком много возни, неудобств, рутинной работы.

Аппаратный контроллер:

Плюсы:

такие же как у программного КТД;

нет строгой привязки к одной модели ТД. КТД новинки всегда поддерживали снятые с производства ТД, которым 7 лет. Меняя только КТД, ранее установленные ТД сохраняются на своих местах, то есть в течение 7 лет можно спокойно расширять Wi-Fi сеть различными моделями ТД (в зависимости от политики вендора);

КТД ZyWALL и USG долгое время поддерживались вендором и получили поддержку ТД с 802.11ac и 802.11ax;

при наличии веб-интерфейса не требуется запоминать IP ТД. Все ТД настраиваются на одной веб-странице. Не требуется каждый раз что-то сохранять в конфиг каждой ТД. Конфиг всех ТД хранится у КТД (у Zyxel это так);

обновление прошивки КТД осуществляется одним файлом. КТД потом сам обновит ТД своей обновлённой прошивкой;

ИБП не критичен;

нет *nix и других ОС, которые нужно бэкапить и аккуратно обновлять. Чего только стоил переход с ifconfig на netplan. После таких неожиданностей сомневаешься, стоит ли обновлять версию *nix и много времени это отнимет?

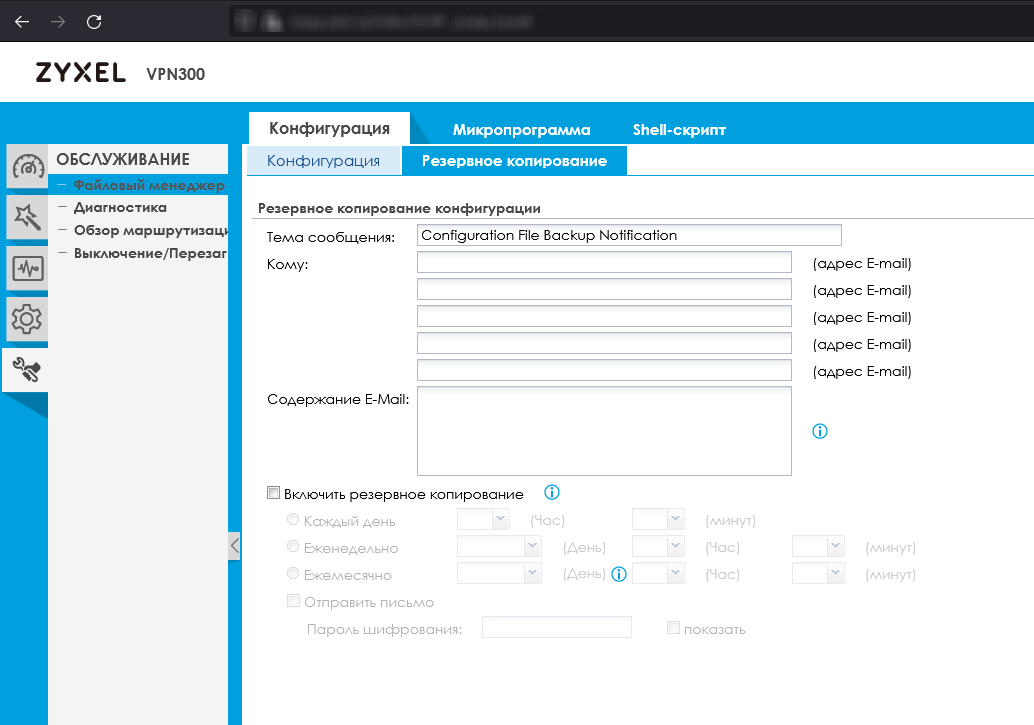

если вовремя бэкапить конфиг (весит в кбайтах) и, в случае отказа основного КТД, его легко залить на запасной идентичный КТД и всё заработает как было. Либо делаем Device HA;

шлюзы Zyxel VPN; USG Flex; ATP по расписанию бэкапят конфиг на электронную почту;

функции шлюза, межсетевого экрана и КТД собраны в одной железке, второй монитор не требуется для мониторинга состояний. В зависимости от вендора, многие датчики удобно расположены на стартовой веб-странице и самообновляются. Вывел эту страницу на монитор 50' и периодически поглядываешь на него на наличие критических событий;

отпала необходимость покупки и обслуживания сервера/ПК, не паримся с носителями памяти и их битыми секторами;

сэкономлено место в стойке и ИБП дольше продержится с одной железкой шлюз+КТД (без серверов);

у Zyxel мониторинга/конфигурирования на веб-странице хватает, не требуется донастройка в CLI. Между прочим, CLI сохранился и там всё можно настроить;

не нужно доустанавливать Java, которой не существует для iPad, если с ним ходить по территории здания;

если гости найдут способ подключиться по витой паре к гостевой сети в обход Wi-Fi, то таких "зайцев" шлюз+КТД с встроенным Captive Portal ловит;

роуминг у Zyxel сразу отлично работает, минимальный сигнал не настраивал и он отключен. Нельзя отключать далеко отдалённых гостей, у которых -80dBm, им хватает 1 мбит/с, этого достаточно для мессенджеров;

ещё полдня перечислять плюсы, а статья ограничена количеством знаков.

Минусы:

если подарили автономную + с управлением из Nebula ТД Zyxel, КТД её не найдёт. Например, такая;

есть риск, что КТД получит статус EOL и лишится поддержки новейших ТД;

Примеры получения EOL у Zyxel.:

КТД NXC5200 не получил поддержку ТД с 802.11ac;

КТД NXC2500, 5500, UAG2100-5100 не получили ТД с 802.11ax.

Не радует такое, если туго с покупкой новинок, потому что вышеуказанные КТД прекрасно работают и сейчас. В принципе, всё равно обходилось заменой КТД на новый (по причине достижения максимального кол-ва числа поддерживаемых ТД (32 шт) и возросшей нагрузки на CPU, связанной с ростом кол-ва гостей и трафика). Как выше говорил, меняя КТД на новый, ТД можно оставить, если ей не более 10 лет (например, ТД NWA5160-N уже отсутствует в августовских прошивках 2021 года для КТД VPN300).

Поэтому, если запланировали проект гостевого Wi-Fi, спрашивайте у техподдержки планы присвоения EOL и какие КТД дольше продержатся на конвейере.

есть риск, что в новых прошивках для КТД уберут поддержку ТД, возрастом свыше 10 лет.

Итог: аппаратный контроллер полностью подходит для построения гостевой Wi-Fi сети и очень удобен в работе. Хлопот не доставляет. Скучаю по ним на выходных. Может себе домой купить?

Вот и разобрались, почему лучше аппаратный контроллер.

Почему выбрал Zyxel?

Шёл 2015 год, санкции. Выделяли 150 т.р. на шлюз с точками доступа (ТД) с 802.11ac. У Cisco, Aruba, Ruckus, несанкционного Huawei тогда не удалось найти разделы с названиями WLAN Controllers или что-нибудь связанное с КТД . У TP-Link, Ubiquiti не было аппаратных контроллеров в 2015 году. У D-Link не было встроенного функционала шлюза и сервиса авторизации по ваучерам.

У Микротик не было встроенного сервиса авторизации по ваучерам и были отрицательные отзывы про CAPsMAN, роуминг и нехватку производительности. Засомневался, нельзя было проваливать проект.

Поэтому в 2015 наилучшим выбором по цене, возможностям оказался КТД с функциями шлюза Zyxel UAG5100 с термопринтером Zyxel SP350E для распечатки ваучеров (не нужен ПК с принтером для распечатки ваучеров) и ТД NWA5123-AC.

Подключил к UAG5100 ранее установленные ТД NWA5160-N, они приняли единый ССИД вместе с ТД NWA5123-AC и роуминг отлично работает на всех телефонах на всех ТД. Отлично! Красота!

В 2020 году UAG5100 заменили на современный шлюз Zyxel VPN300 по причине достижения максимального количества ТД в 32 шт, возросшей нагрузки на CPU, связанной с резким ростом кол-ва гостей и трафика.

VPN300 поддерживает термопринтер SP350E, 264 ТД и снятые с производства NWA5123-AC. Является эволюцией снятых с производства шлюзов и КТД, обрёл русскоязычный интерфейс, поддержку 802.11ax, Гео-IP, больше аппаратной производительности и т.д.

Сегодня КТД NXC5200 с ТД NWA5160N работают в качестве запароленного Wi-Fi для сотрудников-мультимедийщиков и других не Wi-Fi задач (мультимедиа, онлайн презентация, стрим). Вся гостевая сеть вертится сейчас на VPN300 и трёх устаревших, но справляющихся UAG5100. Один из них выполняет федеральную программу «Цифровая доступность общежитий».

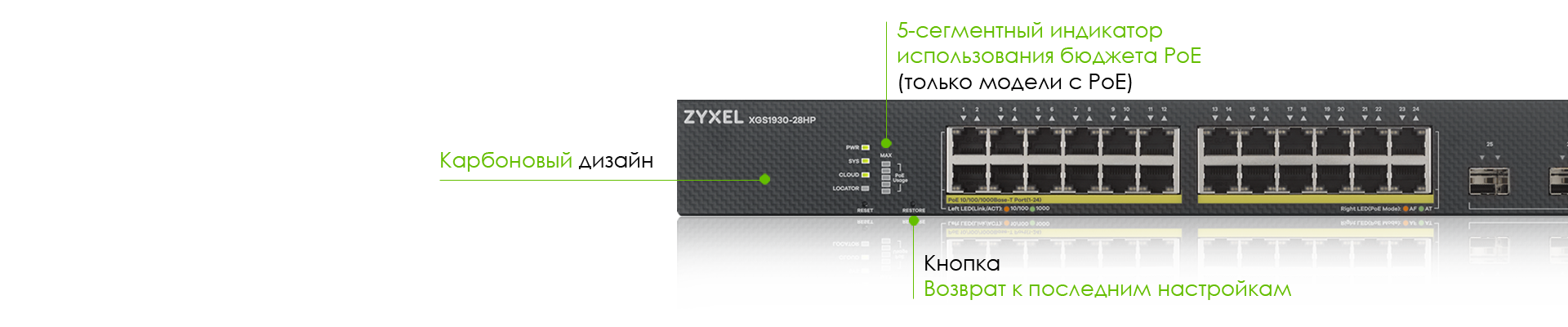

Для упрощения работы с большой гостевой Wi-Fi сетью , очень нужно было ПО "ZON" и функционал "Neighbor" и "Location" на коммутаторах Zyxel, поэтому вместе со шлюзом взял коммутаторы Zyxel GS2210-24HP, Zyxel GS2210-8HP. Потом отдельно докупил Zyxel GS1920-8HPv2 и Zyxel XGS1930-28HP с индикацией нагрузки PoE на лицевой панели (не все модели с PoE поддерживают, будьте внимательны).

Все свитчи с PoE очень здорово пригодились запитывать точки взамен зависающих PoE коммутаторов двух других вендоров.

За всё время техподдержка Zyxel осталась русскоязычной и чинит найденные косячки. Спасибо им, что не посылают. В принципе, всё по статье.

Сейчас ещё раз проверил сайты известных вендоров на наличие аппаратных КТД. Гид и навигация у них появились, все нашли аппаратные КТД, подсказали модели, но не у всех есть таблица поддерживаемых ТД для КТД.

Допустим сейчас срочно поручили набросать вариант проекта гостевого Wi-Fi с множеством ТД. Попробую сам у официальных сайтов за минимальное время найти КТД с функцией шлюза с управляемыми ТД и поддержкой встроенного сервиса авторизации (ваучеры). К менеджерам и онлайн чатам не обращаюсь.

Вендор Zyxel:

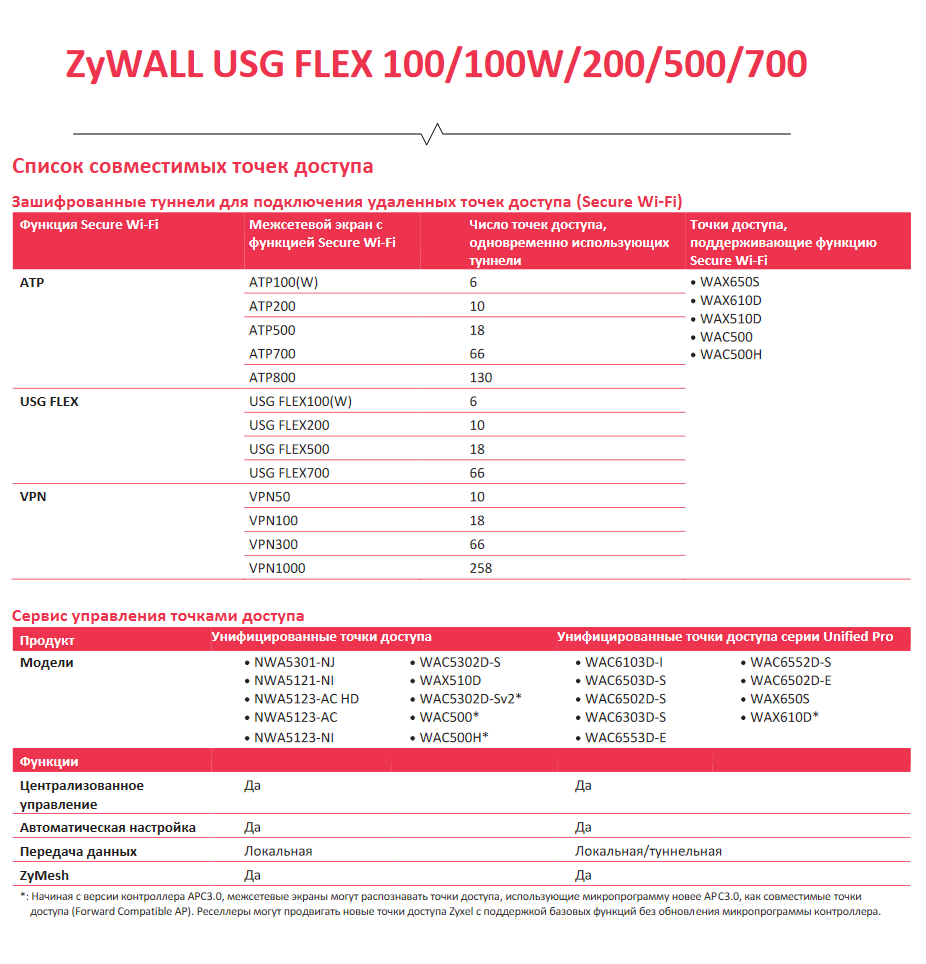

Вот какой должна быть таблица и перечень поддерживаемых ТД как у Zyxel. Всё понятно с одного раза, с русским родным языком!

Функции шлюза, встроенного сервиса авторизации есть и сравнительная таблица между моделями линейки USG Flex приведена здесь. С Zyxel всё просто и понятно, за 5 минут справился. Налицо экономия рабочего времени.

Вендор Cisco:

Предложился КТД Cisco Catalyst 9800-L, есть чуток упоминание, какие ТД брать.

Полчаса ушло, чтобы найти ЭТУ какую-либо информацию по совместимости. Мне нужны точные названия моделей, а не краткое описание линейки ТД, вдруг некоторые из них не подойдут. Кстати, сейчас доходит, что у него нет упоминаний о функциях шлюза. Сравнительной таблицы нет. Очень дорогой КТД и мало встречается в интернет-магазинах. Не стал искать КТД с функциями шлюза, утомительно.

Вендор Aruba:

Навигация понятная. Сравнительная таблица между КТД есть и вот. Нет ни одного упоминания, какие ТД брать, хотя про SFP не забыли шикарную таблицу совместимостей сделать. Для блоков питания и аксессуаров не поленились коды привести. Если в таблице есть упоминание про файрволл, может он выполняет функции шлюза? Разбираться нужно. Так и не узнал какие ТД нужны для КТД, не говоря уже про ваучеры.

Вендор Huawei:

Навигация понятная. Для КТД Huawei AC6508 здесь описание на 16 листов и ни одного упоминания, какие ТД брать и может ли создавать различные правила межсетевого экрана. Про ваучеры молчу.

Остальные вендоры:

Ссылки на аппаратные КТД остальных вендоров разместил под названиями вендоров: Элтекс (ждём новинку для программы "Импортозамещение"), TP-Link, D-Link и Ubiquiti. У Микротика не нашёл раздел, связанного с КТД, вот я, к примеру, чайник, как мне понять, какой Микротик сможет быть КТД и какие ему ТД нужны и сколько? У Юбиквити нет подробной спецификации про железку "Dream Machine Professional", какие ему ТД нужны, кол-во?

Говорил выше, что поищу только на официальных сайтах. Хорошо, уступаю, поищу на Яндексе, что такое "Dream Machine Professional ". Предложил ссылку и эту. Какие и сколько ТД поддерживает? Ваучеры генерирует? Интересная ссылка предлагается там же про авторизацию и почему там так много про Микротик написано на форуме Юби?

С каким WIFI оборудованием работает Spot4? - С любым. В роли хотспота должны выступать: Роутеры доступа Mikrotik (Любой, Рекомендуется), Keenetic (KeeneticOS, не NDMS), роутеры со сторонними прошивками, поддерживающие Coova-Chilli или совместимое ПО.

А где Юбиквити? Получается, у него нет своего Captive Portal'а ? Разбираться досконально нужно, а это время. КТД у них реально хороший.

Итог:

Если делать с нуля новый проект на закупку КТД, нужно сильно напрячься поиском совместимых ТД, уточнить у официалов (кроме Элтекс и Q-Tech) о возможности доставки в РФ и потом подтвердить найденные совместимости у англоязычной техподдержки . Ещё необходимо уточнить, а есть ли у аппаратного КТД межсетевой экран, функции шлюза, расписание, Гео-IP, Captive Portal, встроенный сервис авторизации, биллинг, патруль приложений, ограничитель скоростей и много чего.

Много времени отнимет. Эти вендоры хорошие, не против поработать с ними для сравнения. Ни в коем случае не отговариваю от них, просто на живом примере показал, как заморачиваться нужно с поиском ТД для КТД с функцией шлюза, чтобы составить ТЗ на закупку гостевой Wi-Fi сети и не провалить проект, если после оплаты за товар и при подключении ТД к КТД выяснится, что КТД не поддерживает закупленные ТД и функции шлюза.

Поэтому Zyxel однозначно всем устраивает, минимум рутинной работы с ТЗ, 100% гарантированное выполнение проекта за минимальное время. Дальнейшая работа с оборудованием Zyxel вызывает одно удовольствие, бережёт время и нервные клетки, сейчас - это самое ценное в рабочем процессе.

Каждый год немного денег выделяли на расширение зоны действия Wi-Fi увеличением числа управляемых ТД. С увеличением зоны действия увеличилось количество гостей и начались проблемы в час пик со скоростью интернета, открытием сайтов, шустростью сёрфинга, отправкой/приёма сообщений в мессенджерах.

Как это лечилось и чем настраивалось, ожидайте продолжение этой статьи.

Вот и всё. Если у вас возникают вопросы – пишите в комментариях, а также общайтесь со мной и другими практикующими специалистами Zyxel в телеграм-канале https://t.me/zyxelru.

Об авторе:

Кто я? Меня зовут Александр. 16 лет профессионально занимаюсь СКС и сетевым оборудованием. Больше времени провожу с СКС (монтаж, обслуживание), чем с настройкой сетевого оборудования, поэтому на настройки времени особо нет, но получил много опыта работы с сетевым оборудованием различных вендоров. Приветствую простоту и дружелюбность конфигурирования/мониторинга сетевого оборудования, ответственность вендора за качество выпускаемой продукции и готовность исправлять недостатки, чтобы не тормозили сдачу новых проектов в назначенные сроки. Меня можно встретить и лично пообщаться в телеграме - @NSanchez13, так что, если будут вопросы, комментарии, мнения – милости прошу.

Другие ссылки:

Новостной канал в Telegram - https://t.me/zyxel_news

Телеграм-чат поддержки для специалистов - https://t.me/zyxelru

Форум для специалистов - https://community.zyxel.com/ru/categories

Свежие новости в FaceBook - https://www.facebook.com/Zyxel.Russia/

Полезные и интересные статьи в блоге Zyxel на Хабре - https://habr.com/company/zyxel/

Наш YouTube - https://www.youtube.com/channel/UCcNN2UCEz1e49PEaAisN5ow

Реализованные проекты - https://www.zyxel.com/ru/ru/solutions/success_stories_list.shtml

Виртуальная лаборатория - https://support.zyxel.eu/hc/ru/sections/360001858040

Удалённый стенд - https://support.zyxel.eu/hc/ru/articles/360014708840