Microsoft опубликовала руководство для администраторов, которое объясняет, как защитить корпоративные среды Windows от атак KrbRelayUp. Такого рода атаки позволяют хакерам получать привилегии системы на Windows с заводскими настройками.

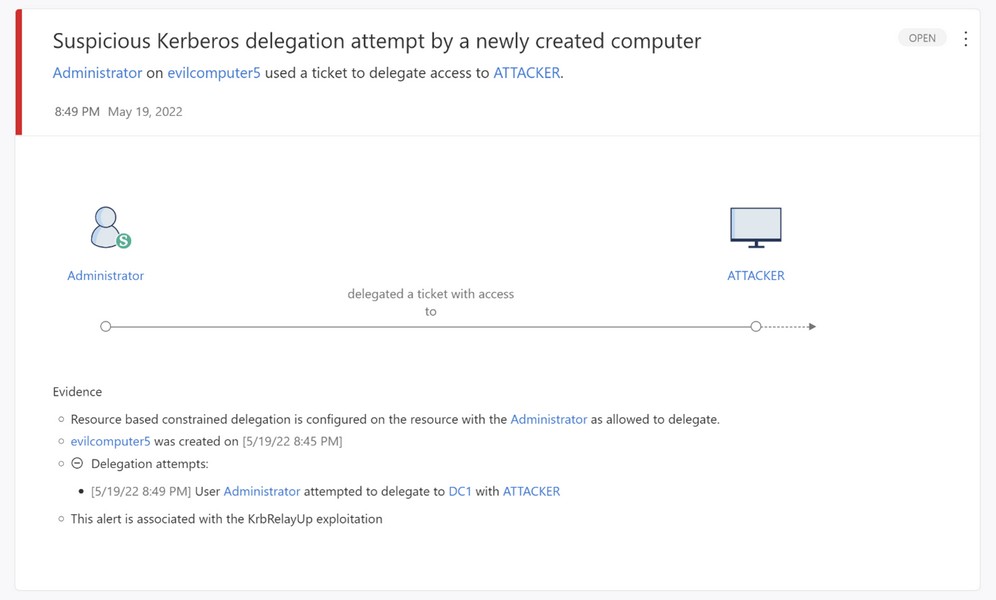

Их помогает осуществлять инструмент KrbRelayUp, который разработал исследователь безопасности Мор Давидович в качестве обертки с открытым исходным кодом для Rubeus, KrbRelay, SCMUACBypass, PowerMad/SharpMad, Whisker и ADCSPwn (позволяют повышать привилегии на системе).

KrbRelayUp опубликовали на GitHub в конце апреля, и теперь хакеры могут использовать его в своих атаках для повышения привилегий в атакуемых средах Windows с заводскими настройками (с отключенной подписью LDAP).

В мае Давидович выпустил обновленную версию KrbRelayUp, которая также работает с включенной подписью LDAP и обеспечивает привилегии системы, если не включена расширенная защита аутентификации (Extended Protection for Authentication, EPA) для Active Directory Certificate Services (AD CS). LDAP — это один из основных протоколов, которые инструменты службы каталогов, такие как Active Directory, используют для запроса и доступа к информации каталога. По умолчанию LDAP уязвим для атак с ретрансляцией учётных данных.

По данным Microsoft, инструмент не работает в сетях организаций с облачными средами Azure Active Directory, однако он помогает скомпрометировать виртуальные машины Azure в гибридных средах AD, где контроллеры домена синхронизированы с AD.

Меры по защите от атак с использованием KrbRelayUp ранее были доступны только для корпоративных пользователей с подпиской на Microsoft 365 E5. Однако теперь компания выпустила общее руководство.

Администраторам рекомендуют обеспечить защиту передачи данных между клиентами LDAP и контроллерами домена AD, включив подпись LDAP для серверов и активирования EPA. Поскольку каждый запрос к серверу должен быть криптографически подписан, злоумышленник по-прежнему сможет передать его на вход и ответ, но все дальнейшие запросы будут проигнорированы.

Также организациям предложили установить 0 в качестве атрибута ms-DS-MachineAccountQuota, чтобы усложнить использование атрибута в хакерских атаках. Это заблокирует пользователям без привилегий администратора возможность добавлять в домен новые устройства. По умолчанию для этого атрибута установлено значение 10, что означает, что любой пользователь в Active Directory может создать до 10 связанных учётных записей.