Специалист Microsoft Security Response Center Эндрю Паверд и независимый исследователь Авинаш Судходанан изучили 75 популярных сервисов и обнаружили уязвимости на 35 из них. Баги позволяют взламывать аккаунты ещё до их регистрации.

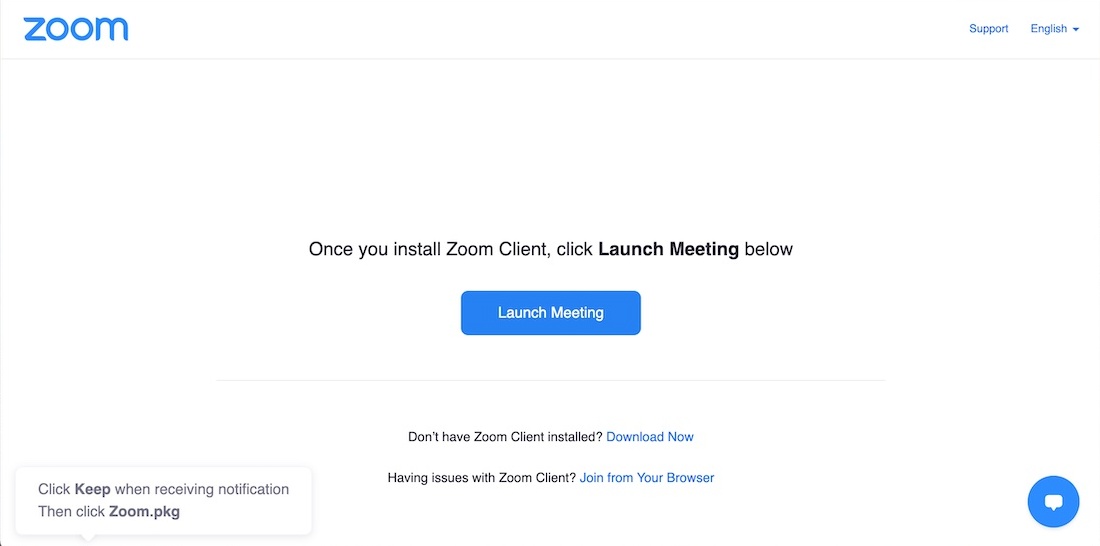

Подобные уязвимости содержат сайты Instagram* (принадлежат компании Meta**), LinkedIn, Zoom, WordPress и Dropbox.

При этом последствия наступают такие же, как и при обычном взломе учётной записи. Так, в зависимости от атакуемого устройства, хакер может читать/модифицировать чувствительную информацию, связанную с аккаунтом (сообщения, выписки по счетам, историю использования и пр.), а также выполнять действия от лица пользователя (рассылать сообщения, делать покупки и пр.).

Для предварительного взлома атакующему нужно знать электронный адрес жертвы. Далее он создаёт учетную запись на уязвимом сайте. Если жертва пропустит уведомление об этом в своей электронной почте, например, оно попадёт в спам, то потом сама решит зарегистрироваться на этом сайте или сделает это вследствие фишинговой атаки.

Тогда злоумышленник может осуществить пять типов атак: слияние аккаунтов (classic-federated merge, CFM), неистёкший сеанс (unexpired session, US), троянский идентификатор (trojan identifier, TID), изменение неистёкшего электронного адреса (unexpired email change, UEC) и отсутствие проверки провайдера личности (non-verifying Identity provider (IdP), NV).

В первом случае, когда жертва создает учётную запись с уже зарегистрированным адресом электронной почты, уязвимый сайт просто объединяет эти два аккаунта и в некоторых случаях даже не сообщает об этом. Атака базируется на предоставлении жертве возможности авторизации через single-sign-on (SSO), чтобы она не меняла пароль, установленный хакером.

Во втором случае после создания учетной записи злоумышленник сохраняет сеанс активным с помощью автоматизированного скрипта. Когда жертва регистрирует учётную запись и сбрасывает пароль, активный сеанс не сбрасывается, и хакер сохраняет себе доступ к аккаунту.

Троянский идентификатор представляет собой комбинацию из первого и второго способа. Атакующий регистрирует учётную запись на электронную почту жертвы, но затем связывает её со своим аккаунтом IdP для федеративной аутентификации. Когда жертва сбрасывает пароль, у атакующего сохраняется доступ к аккаунту через федеративную аутентификацию.

При атаке UEC злоумышленник регистрирует учетную запись на электронный адрес жертвы, а потом отправляет ему запрос на смену электронного адреса, но не подтверждает его. После того, как жертва сбросит пароль, атакующий подтверждает изменение и получает доступ к учётной записи.

При атаке NV злоумышленник пользуется отсутствием в процессе регистрации аккаунта проверки владельца IdP и облачными сервисами авторизации наподобие Okta или Onelogin.

Ранее эксперты Trend Micro рассказали о присутствии трояна-похитителя информации Facestealer в 200 приложениях цифрового магазина Google Play Store. Некоторые из них скачали более 100 тыс. раз.

Meta Platforms**, а также принадлежащие ей социальные сети Facebook* и Instagram*:

* запрещены в России

** признана экстремистской организацией, её деятельность в России запрещена