Comments 351

Ну, для использования отдельных сертификатов отдельный браузер со своей отдельной песочницей, конечно, нужен (а лучше бы его в отдельной VM держать), и это уже не первый случай, когда он понадобился (что-то с ГОСТовскими сертификатами было, кажется, на nalog.ru, я тогда обплевался, пока решение искал и настраивал).

Безотносительно к Сберу: когда ставим сертификат в систему – ему можно явно указать "область действия"? Ну там, только *.ru и *.рф?

когда ставим сертификат в систему – ему можно явно указать «область действия»? Ну там, только *.ru и *.рф?

В теории, да. Нужно иметь свой УЦ, который подпишет «госуслужный» сертификат. В полученном кросс-сертификате можно указать ограничение имен.

Вот только это работает тоже… в теории.

Если речь про NameConstraints. см например https://bugs.chromium.org/p/chromium/issues/detail?id=1072083

Да, области действия сертов очень сильно не хватает. Тот же Symantec раздавал поддельные сертификаты налево и направо. Ненуачо, иранцы же не люди. Что мешает какому-нибудь тафту или комоду выписать поддельный серт для сайта сбера? Вообще ничего.

Я себе точно никакие сертификаты СА ставить не буду

А удалять? Тут уже вспомнили, как некоторые SA поддельные сертификаты раздавали...

В общем, для сбера я бы предпочёл сертификат, подписанный товарищем майором: всё равно он может ту же информацию непосредственно в сбере узнать. А для фейсбука или gmail – наоборот.

О том и речь про область действия. По дефолту этим сертом сбера можно подписать серт от любого сайта, к которому сбер не имеет отношения. Т.е. MITM для всего траффика.

С чего бы? Сбер не является CA, по сути имеем одно ранговый УЦ.

Извините, но мы о чем говорим? О сертификате, который был представлен выше, "Russian Trusted Root CA"? Естественно это корневой сертификат им можно подписать что угодно, но это не сертификат Сбера, это сертификат корневого УЦ. Которым могут быть подписаны конечные сертификаты Сбера, чтобы работал TLS. По сути пока имеем одно ранговый УЦ.

Я бы тоже. Но как обеспечить гарантированную доставку и целостность этого сертификата? Как быть уверенным, что он выпущен именно Google, Ink, а не кем-то другим?

Вот что действительно страшно: https://habr.com/ru/post/666520/

Успел только статью прочитать, а вот комментарии уже нет - доступ закрыт. Оперативно работают.

Автор поста забанен, кстати. С кармой +189.

Если хотите почитать статью, то удалите всю историю браузера, куки, и т.д. И перейдите по ссылке. Статья нормально откроется. Иначе будет висеть плашка, что "доступ к публикации закрыт."

Автор реально забанен, с кармой 189. Read-only. Сегодня он был в 12 с чем-то часов.

Вообще, в статье ничего особо криминально-терррроррристического нету. Только вопрос: назовите поименно ответственных за выпуск этого левого сертификата. И огласите, кто конкретно будет отвечать, если что-то плохое произойдет.

Статья уже недоступна, но прочитать успел. Интересно - почему её спрятали и кто это мог сделать...

Да где она недоступна? Я вот прямо сейчас ее открыл по ссылке из этого поста. Комментарии не грузятся, это да.

Короче, для тех кто не может (по любой причине) прочитать статью, под спойлером чисто текст оттуда.

Суверенный, сувенирный

Корневой сертификат «национального удостоверяющего центра» Russian Trusted Root CA есть, а самого УЦ – нет. И быть не могло.

Тизер: это дополнительный материал к докладу «Информационная безопасность сайтов государственных органов Российской Федерации: понуждение и принуждение».

Стоило американским УЦ отозвать TLS-сертификаты у попавших под санкции российских банков, Минцифры незамедлительное презентовало корневой сертификат Russian Trusted Root CA от «национального удостоверяющего центра» (НУЦ).

Я еще тогда удивился, как это они так быстро сориентировались, и не зря. Пока вы шутили шутки про государственный MitM, поминали казахстанский опыт и пытались найти хотя бы один сайт, реально использующий этот сертификат, я искал хоть какой-то официальный документ о создании НУЦ, но не нашел ничего, кроме пресс-релиза ФГАУ НИИ «Восход», который якобы создал НУЦ якобы по поручению Минцифры и во исполнение указа Президента (следов которого тоже не обнаружил).

Интересно, что само Минцифры сулило создание НУЦ лишь в неопределенном будущем, когда будут приняты нормативно-правовые акты, регулирующие работу национального удостоверяющего центра. Еще интереснее, что аккредитация УЦ самого НИИ «Восход» была давно прекращена (см. «перечень аккредитованных УЦ, аккредитация которых прекращена») и, насколько можно судить по сайту НИИ, так и не была возобновлена.

Лишь спустя месяц Правительство впервые упомянуло НУЦ в нормативном правовом акте, а еще через 2 недели одобрило проект (!) поправок к закону «Об информации, информационных технологиях и о защите информации», которые предусматривают создание (!!!) НУЦ. На данный момент соответствующий законопроект даже не внесен (!!!!!) в Госдуму.

Минцифры не зря ссылалось на отсутствие НПА, ведь каждый чиновник хорошо знает порядок действий: сначала правительство наделяет министерство соответствующим полномочием, затем министерство, вооружившись этим полномочием, издает свой НПА о создании НУЦ, потом уже сам НУЦ сочиняет себе регламенты и прочие организационные документы, регламентирующие порядок выдачи национальных сертификатов. Только после этого и ни секундой раньше на свет появляются сертификаты от НУЦ.

Согласно действующей редакции Положения о Минцифры, оно осуществляет аккредитацию удостоверяющих центров (5.4.8) и функции головного удостоверяющего центра в отношении аккредитованных удостоверяющих центров (5.4.11). Ни о каком создании собственного УЦ или самостоятельном выпуске «конечных» сертификатов в Положении речи не идет. Все соответствующие полномочия Минцифры в данной сфере перечислены на Портале УФО. Поэтому следующее заявление, содержащееся в «корневом сертификате НУЦ»: O = The Ministry of Digital Development and Communications как бы это сказать помягче… довольно смелое.

Проще говоря, Минцифры имеет полномочие заверять своим корневым сертификатом промежуточные сертификаты авторизованных УЦ, а на все остальное имеет полномочий не больше, чем на разработку правил дорожного движения. Желание и возможности могут быть, но в отсутствии полномочий, НПА и организационно-распорядительных документов – никак.

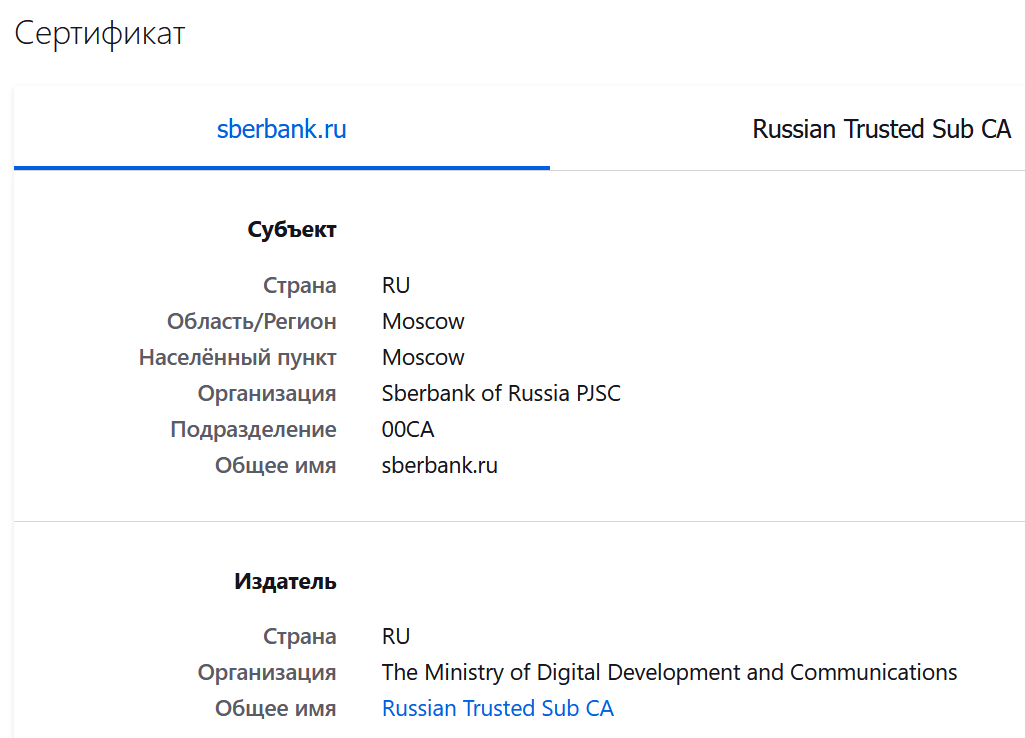

Нам же показывают корневой и промежуточный сертификаты, в полях Issuer которых присутствует атрибут O со значением The Ministry of Digital Development and Communications, что согласно IETF RFC5280 обозначает наименование выпустившего его лица. Справедливости ради стоит отметить, что в этом наименовании отсутствует окончание «and Mass Media of the Russian Federation», поэтому я просто обязан допустить, что сертификаты выпущены неким «Министерством цифрового развития и коммуникаций» из неназванной страны, которое не имеет никакого отношения к Минцифры России.

image

Впрочем, выяснение, кто создал (и создал ли) еще один национальный удостоверяющий центр, сгенерировал в инициативном порядке «национальный корневой сертификат» и запряг телегу впереди паровоза – вопрос малоинтересный.

Куда интереснее ответ на другой вопрос: у кого хранится закрытый ключ «национального» сертификата? Вот буквально: кто может подписать им конечный сертификат для сайта? ФИО, должность, перечень полномочий, нормативные правовые и организационно-распорядительные акты, на основании которых он действует? Если простыми словами, то кто именно понесет ответственность, если завтра появится «левый» сертификат для какого-нибудь yandex.ru, заверенный Russian Trusted Root/Sub CA?

Если вы не просто скользнули взглядом по скриншоту выше, а внимательно изучили его, то заметили, что это не тот сертификат, который доступен для загрузки на «Госуслугах». Заметить это можно только по дате начала и окончания срока действия сертификата – лень было переставлять часы на компьютере, на котором я его сгенерировал.

Во всем остальном вы не найдете отличий: это точно такой же самопальный сертификат Russian Trusted Root CA, который ничем не хуже любого другого Russian Trusted Root CA. Впрочем, еще одно отличие есть: тот сертификат загружен на «Госуслуги» неизвестным лицом с использованием служебного положения и объявлен «национальным», а мой – нет, хотя никто и не мешает.

Итак, повторю риторический вопрос: кем был создан сертификат с «Госуслуг», кто и на основании чего решил объявить его национальным и кто, соответственно, готов нести всю связанную с этим сертификатом ответственность, если известно, что якобы сгенерировавший его «национальный удостоверяющий центр» не существует в природе, якобы выпустившее его Минцифры не имеет соответствующих полномочий, а у якобы создавшего НУЦ НИИ «Восход» прекращена аккредитация собственного УЦ?

Практический вопрос таков: если завтра кто-то ломанет ваш ЛК во ФГИС ценообразования в строительстве (единственный известный мне сайт, использующий «национальный» сертификат), а Минстрой скажет: где корневой сертификат скачивали – туда и обращайтесь, вы кому предъявлять станете?

Короче, для тех кто не может (по любой причине) прочитать статью, под спойлером чисто текст оттуда.

Я успела сохранить в markdown и HTML варианте - с форматированием, картинками. Но выкладывать боюсь, чтобы не получить бан. Если кто-то готов рискнуть и взять на себя ответственность, либо просто хочет прочитать вариант с форматированием, то напишите в ЛС, я пришлю.

Надеюсь,@ifap разбанят.

Не забанен, прописали рилонли, вероятно за политические дискуссии. Мне такой уже прописывали(

Страничку обновите. Сейчас зашёл без проблем. Комменты все на месте и статья тоже. Как собственно и в мае, когда в первый раз её читал :-)

Например, поместить его в DNS, а DNS по DOH.

Ах да это же DANE.

Так как современные браузеры позволяют прописывать проксики для списка URL'ов (так работают все "VPN-плагины"), то можно поставить какой-нибудь ГОСТовый stunnel (Криптопро, например), и перенаправить нужные URL'ы через него.

Спасибо.

Я правильно понимаю, что это ещё потребует установки в браузер MiTM-сертификата, чтобы прокси мог перешифровывать трафик?

И что будет, если сайт использует certificate pinning или какие там ещё средства есть в браузерах для противодействия подмене сертификатов?

Если сертификат стоит в доверенных, угроза MITM остается, не важно через что там идет траффик сбера.

Не надо ставить что попало в доверенные сертификаты. Пусть с "отечественным сертификатом" работает только сам прокси. Так сделано, например в рутокен-коннект. В нем сертификат НУЦ вкомпилирован. Поэтому в доверенные его можно не ставить.

На https://lkfl2.nalog.ru/lkfl/ сертификаты не имеют никакого отношения к https. У них обычный Global Sign для https.

Они и туда влезли?!

У сайтов будут значит вопросы.

Потому что весь браузинг с любыми сайтами где нужна оплата я вот совсем не готова переводить на браузер с загруженным в ручную сертификатом, который даже по регламентам выдавшей его структуры существовать недолжен поскольку не ясно кем выдан.

Да, буду дергать техподдержку на тему почему не работает.

Кстати надо будет сходить в сбер закрыть их дебетовку с формулировкой что у них не работает вебсайт -:)

А если будут опять звонить предлагать открыть счет ИП — есть готовый ответ почему нет "у вас сайт не работает в Mozilla Firefox" -:)

Я так открывал р/с ИП в ВТБ. Сайт ЛК ИП не работал во ВСЕХ браузера, кроме IE. Точнее он открывался, но функции отваливались из-за проблем с сертификатами. При этом даже в IE при попытке отправить платежку с win10 US вместо кириллицы писались крокозябры. Как мне потом объяснили люди, у которых есть счет в ВТБ - это зависит от отделения и в разных отделениях ВТБ могут быть разные ЛК. Мне вот так повезло. При этом потом мне стабильно раз в три месяца звонили и предлагали открыть счет в ВТБ. И ни разу не позвонили и не спросили почему я закрыл р/с.

Знакомо. Был у меня опыт с счетом ИП в ВТБ

Насколько мне удалось разбраться — там как минимум два ЛК на выбор клиента + мобильное приложение + (насколько вышло понять) штатная поддержка по каким то специфичным вопросам из того отделения где открывали, по внутренней почте (про которую могут и забыть да). Даже альфа — лучше.

Вот для физиков у ВТБ все сильно получше.

При 3DSecure на карточке нужно так или иначе посетить сайт банка,чтобы ввести код из SMS или генератора. Так что у кого карта «Сбера» — не повезло...

Не нужно. Даже cvc не нужен в некоторых случаях.

3D-Secure также требует участия серверов Mir.

Судя по https://habr.com/ru/company/nspk/blog/564134/ — в некоторых случаях (Frictionless-аутентификация) возможен вариант ввода кода пользователем без кода.

Никуда ходить не надо, есть пункт закрыть в приложении, но счет закроется через 45 дней (по закону).

На securepayments.sberbank.ru сертификат действителен до 15 февраля 2023 г., 13:16:19, если не заменят вручную раньше ... поэтому видимо онлайн платежи получают небольшую "отсрочку"

пользователям всё равно придётся выбирать: ...

ну и третий вариант: не пользоваться услугами сбера.

Ну просто басня "лиса и виноград" - это про меня. Если не могу куда-то зайти или чем-то воспользоваться через "привычное", то значит оно "гнилое, неспелое, терпкое(или свои варианты)". Всегда есть что-то другое, доступное.

Я так полтора года в магазины не заходил. Маску какую-то просят, подозрительно...

И какое же оно гнилое, если европейские центры сертификации не продлевают сертификаты и не выпускают новые? Какое решение-то?

Отсутствие других вариантов не делает решение с корневым сертификатом хорошим

У них 100 миллионов пользователей, и 70 миллионов MAU, там триллионы денег обычных людей, ипотеки, пенсии и прочее. Для них любое решение лучше, чем никакого.

там триллионы денег обычных людей, ипотеки, пенсии и прочее.

Не дожали слегка, ну что же вы так?

Обязательно должно быть что-то про защиту детей.

Если мне или моим близким для работы со банком потребуется ставить корневой сертификат, то проще и лучше будет сменить банк. Чем завтра узнать, что содержимое моей почты есть у мошенников.

Для работы с банком всегда лучше использовать отдельный профиль в браузере. Еще лучше - отдельный браузер с отдельным ярлыком, в котором сайт открывается с командной строки. Если совсем параноит, то в шифрованной виртуалке. История с сертификатом - лишь дополнительный повод для такого огораживания.

Не обольщайтесь, я знаю минимум один банк, не попавший под санкции, который перешел на новые сертификаты. Причем произошло это очень весело, в пятницу утром зашел в банк-клиент, все ок, в понедельник хром говорит о недействительном сертификате. Пришлось ставить сертификат Russian Trusted Root CA, чтобы работать. Письмо о том, что меняют сертификат, пришло в почту банк-клиента около 15 часов в пятницу, естественно, я его прочитал только в понедельник, после того, как зашел в банк-клиент. Причем сотрудники банка неофициально сказали, что замены сертификата попросили из цб. От таких просьб небольшой банк отмахнуться не может.

"Отсутствие других вариантов" делает это решение единственно возможным.

Неуважительное отношение к клиентам, вечные очереди, посыпание из одного окна в другое,...

Это давно в прошлом. Огромные изменения, считай, другой банк теперь под той же вывеской.

Косяки у него по- прежнему жёсткие случаются. Например, моей маме Сбер поменял фамилию в базе на ту, которая у неё была до развода, 10 лет назад. Вот просто так, взял и поменял. Она живёт в Берлине, у меня доверенность. Доверенность стала недействительной так как фамилия другая. Этот идиотизм в отделении удалось исправить непристойным способом. Но со временем Сбер заблокировал доступ в СБОЛ, никакие доверенности не принимаются в расчет. У других людей так же, это политика банка, что СБОЛ нельзя пользоваться другому лицу, отделении помочь бессильны.

Сбер вымотал нервы при продаже квартиры, чтобы покупатель-ипотечник получил кредит, Сбер предлагал моей маме судится по поводу наследства, квартиру, которая всегда была у нее в собственности, нужно было отсудить у меня %)

Несмотря на все, игнорить его не получится, он как это государство со всеми его плюсами-минусами.

Сбер, как ни странно, действительно потихоньку улучшается. Медленно, но планомерно. Сейчас уже даже не приходится орать и идти к завотделения при первом же косяке – повода не дают (а лет 5-10 назад для меня это было нормой, уже чуть ли не с ноги дверь открывать привык).

Не выпускает компаниям под санкциями.

Это неправда. Let's Encrypt продолжает выпускать сертификаты для российских компаний, в том числе под санкциями.

Да, вижу, что не прав. По крайней мере LE говорили, что не будут выпускать.

1) Они несколько раз озвучивали, что не будут выпускать компаниям под санкциями.

2) Для банка нужен на DV-, а EV-сертификат, которые LE не выпускает и пока не собирается. А если и соберется, то они тут же вспомнят о санкциях, и не дадут. Сейчас, видимо, там на санкционные списки кладут болт, потому что при выдаче DV-сертификата проверяется домен и его принадлежность тому, кто пытается получить сертификат. Если данные в WHOIS скрыты, то серт все равно выдают, лишь бы нужные коды в DNS-записях были.

Сегодня выпускает, завтра нет. Это тоже не решение.

Какое решение-то?

"Хоть чучелом, хоть тушкой..." (с)

Не сможете. Сбер уже процессит более половины транзакций в Рунет. И процессит не только Рунет!

И у Сбера не только платежные сервисы!

Впрочем, я и раньше-то их приложение ставить отказывался, а теперь и подавно.

Если пользоваться мобильным приложением, а не веб версией, то сертификат обычно уже внутри есть.

Или без Сбера жить 🙂

Некоторые смартфоны позволяют реализовать изолированную песочницу. Например, она есть у Samsung (называется Secure Folder). Приложение в ней никогда не увидит, что же там происходит в основной системе. Установить сертификаты для браузера только в песочнице у них тоже можно.

Secure Folder это немного для другого (хотя можно и так конечно использовать)

Есть Virtual Android или Shelter (с F-Droid).

А то я уже было собрался объединять в одном корпусе две (или более) материнки смартфона,

коммутируя их аппаратно на один экран и симку — по очереди чем-то вроде HEF4052BP,

или что там лучше подойдет. Ну, и напечатать на 3D принтере корпус для этого.

Не таскать же с собой в самом деле два (и более) смартфонов :)))

А то я уже было собрался объединять в одном корпусе две (или более) материнки смартфона

Почтать про такое было бы интересно.

Теоретически Android можно в Docker запускать.

Например: https://github.com/budtmo/docker-android

Вопрос только в том, как это на реальном телефоне провернуть.

Значит статьи на хабр как сделать смартфон 2-в-1 не будет? -:(

Конечно, любое программное решение подвержено уязвимостям, поэтому аппаратный вариант имеет смысл.

И, в теории, можно было бы сделать еще очень много интересных вещей аппаратно, кроме озвученного.

- встроенный аппаратный менеджер паролей,

- персональный черный ящик с шифрованием,

- и другое

Я уже лет 20, как ушел из мира hardware ( АОНы «Русь») в мир software (в основном БД).

Мне будет не просто восстанавливать навыки, и полный набор оборудования ( от паяльной станции до генератора и анализатора сигналов).

Попытку сделать я не оставлю, но результат может быть не скоро :)

Если удастся собрать команду разработки, то конечно, все будет не так печально.

Ну, Secure Folder позволяет настроить изолированное окружение. А будете вы держать особо секретные вещи внутри этого окружения или снаружи — решать уже вам. Зависит от количества небезопасного софта.

Так как я понимаю и Secure Folder, и Shelter это разные интерфейсы для одной и той же встроенной в андроид "песочницы"

Какой-нибудь костыль в браузер, чтобы не давать ему использовать соединения с "суверенным" корневым сертификатом для адресов вне своего белого списка? (Я знаю, что есть другие способы, но в этом направлении хочется подумать тоже.)

Вы можете не устанавливать корневой CA-сертификат, добавляя в доверенные сертификаты каждого сайта вручную. Ведь эта структура иерархическая. Можно даже удалить из доверенных все вражеские корневые сертификаты.

Посмотреть список можно в браузере Chrome по URL:

chrome://system/#chrome_root_storeЗаходить через:

chrome://chrome-urls/Сами сертификаты можно найти в репах chromium.

Яндекс.Браузер

Судя по тому что они писали про реализацию поддержки госсертификатов — у них это работает если сайт есть в списке с https://www.gosuslugi.ru/tls(до некоторого момента) либо в публичных CT логах (после этого момента) https://habr.com/ru/company/yandex/blog/667300/

Ну хоть так.

Если хотят продвигать свой корневой сертификат, пусть это делают как все. Никаких претензий.

Как все, это обращаются в организации дистрибутивов и браузеров с запросом на включение, прохождение аудита и реализацией всех требований безопасности. Пока, я даже как сотрудник Сбера не доверяю pki инфраструктуре организации из-за ненадежности работоспособности сервиса.

>пусть это делают как все

Как все, кто находится под санкциями?

Ну да, конечно же их с радостью включат, учитывая что сертификаты начали блокировать и не перевыпускают.

У Сбера просто истекает срок действия сертификата. Обычная процедура.

А почему они "просто" у GlobalSign не продлят у тебя нет предположений? :)

И конечно же, если бы не свежие санкции, их с радостью включили бы.

Ведь у Сбера, Минцифры и т.п. инфраструктура полностью соответствует международным стандартам. А то, что можно квартиры лишиться потому что кто-то ее за тебя продал по левому сертификату - так это мелочи из реальной жизни. С интернет-сертификатами конечно же все будет по-другому. Надежно, четко по процедуре.

Пример скукотищи с Root KSK Ceremony 46

Но во все браузеры их не добавляют исключительно из-за русофобии.

Вы слышали про PKI? Сбер все делает совершенно корректно, с технической точки зрения.

Как выше написали, вы можете вообще СА не добавлять, а указать что доверяете каждому из сайтов, с которыми работаете вручную.

Проблема то в другом: что национальную PKI инфраструктуру так и не построили. Сейчас и использовать то нечего.

Действительно. Пусть все западные компании проходят аудит у минцифры и яндекс-браузера

У иностраных министерств и гугла они не проходили, а у нас другие правила? Двойные стандарты это негативная практика.

Дак это вы предлагаете двойные стандарты. Наши компании почемуто должны проходить аудит в зарубежных, а зарубежные в наших видимо нет

Проходить аудит безопасности надо в организации которая предоставляет такие услуги и которой доверяют несколько организаций в том числе международных и собственное государство. Если в этой стране такой организации нет, то либо свободная бизнес ниша, либо невозможно такую организацию создать. Я вроде говорил о том чтобы процессы были одинаковые, а не о том чтобы ходить по порогам зарубежных государств.

Ну вот яндекс доверяет. Международная организация. Сбер доверяет. Хз, что у него там с международностью

Однако они не предоставляют услуг по аудиту безопасности, ваша внимательность как у ребёнка. Возможно стоит обратиться к врачу или отдохнуть, это опасно для жизни и здоровья.

Тоесть, если они будут предоставлять услуги, вы согласны? (Пожалуйста, пройдите наш аудит безопасности, или ваш сайт не будет работать на территории РФ)

А сама организация оказывается права выпускать сертификаты не имеет и объяснить кто именно, как и на каком основании сертификаты выпускает не может. А на вопрос "как так?" посылает, а потом начинает прессовать вопрошающего.

Вы такой доверять будете?

И у Сбера с Яндексом нет выбора доверять или нет, им товарищ майор приказал доверять.

Ну скорее все кто хочет свои корневые сертификаты — должны требования CA/Browser forum + иногда и браузера

для Firefox https://www.mozilla.org/en-US/about/governance/policies/security-group/certs/policy/ + аудит проходить

Считается что это не ихняя а единая структура. Вот интересно — а Минсвязи пробовало формально сделать все по правилам и отправить заявку на включение Russian Trusted CA, а потом на замечания (как делают другие Root CA при этой процедцуре)? Или сразу решили что даже пробовать не стоит?

В https://groups.google.com/a/mozilla.org/g/dev-security-policy/c/QaKxfr5hOXg/m/byIfaQD_AAAJ есть интересный момент упомянут — этот Russian Trusted CA даже формальные требования для Root CA нарушает.

А как делают все?

И почему самый известный CA COMODO вынужден был сменить торговую марку?

Проблема в доверии, а не дистрибуции СА. Думаете, если российский сертификат добавят в FireFox все сразу начнут ему доверять? Современные PKI не прозрачные: я не могу проверить кто из доверенных CA (кстати, что это такое: доверенные CA?) выдал сертификат для моего домена.

15 сентября Минцифры и «Сбер» сообщили, что онлайн-сервисы «Сбера» через несколько дней начнут переход на российские TLS-сертификаты. Фактически это означает, что облачные сервисы «Сбера» будут полноценно работать только в «Яндекс Браузере» и браузере «Атом» от VK.

Врут. Это началось еще месяца три назад (во всяком случае у меня) – сберовский сайт выбрасывал окошко «Этот браузер не поддерживается». Пробовал Firefox и «Спутник» (специально установленный для работы с сайтами органов власти). Сертификат Russian Trusted Root CA установлен в системе, а также импортирован в хранилище Firefox. Худо-бедно проблему можно было решить при помощи расширения User-Agent Switcher and Manager а также полной очисткой кук и временных файлов (установлено экспериментальным путем), но теперь нужно пробовать заново. Ставить поделки Яндекса/ВК в систему не хочется от слова «совсем» – эти

Есть форк хромиума с поддержкой ГОСТ, наверное, он подойдёт, пилить свой необязательно (а если они осилили выпустить сертификат с общеупотребительной криптографией – даже это не нужно, просто отдельный браузер в песочнице).

- В последних версиях для работы с ГОСТовской криптографией нужен КриптоПРО CSP 5.0. Остальные криптопровайдеры (VipNet CSP, Лисси CSP и т.п.) пошли лесом. Если КриптоПРО не установлен в систему, этот браузер превращается

в тыквуочередной клон хрома (коих уже больше чем грязи) - Некорректно работает в Windows 11 – нужно запускать его с отключенной песочницей

эти

гиганты мыслилидеры российского ИТ в своих программах «ниасилили» работу в многопользовательской среде Windows

А можно подробнее: с чем у Яндекс.Браузера проблемы?

Как установить Браузер для всех учетных записей Windows?

Установить Браузер сразу для нескольких пользователей Windows пока невозможно.

Я уж ожидал какой то хтонический ужас от разработчиков ЯБ. Часто устанавливаешь ЯБ дома, что отсутствие установки для нескольких пользователей это реальная проблема?

Отягчающие обстоятельства. Поскольку на системнике установлена Pro-версия Windows сисдаминское прошлое (а бывших сисдаминов не бывает) заставило внедрить и SRP. Исключения для «стрингов» делать не собираюсь.

Мне кажется, проблема в вашем личном примере надуманная. Состав вашей семьи (из тех что пользуется услугами Сбера и госуслуг) не настолько велик, чтобы нельзя было установить для каждого пользователя. Да и меняется он не сильно часто.

Ну а если вы "истово верующий админ" и вера не позволит так сделать, то таких людей как вы немного и в Сбере не сильно расстроятся потеряв вас как клиента.

Выше я уже написал, что если станет совсем невмоготу, то заведу виртуалку с ЯБом на борту. Что же касается потери Сбером меня в качестве клиента, вынужден Вас разочаровать, уходить из Сбера не собираюсь. А при возникновении проблем в СБОЛ, иду в ближайшее отделение и там решаю вопрос (и надо сказать к чести персонала вопрос решается в течение максимум 10-15 минут).

P.S. Проверил утром. Сайты Сбера пока работают на сертификатах от GlobalSign, но плашка о переходе на Russian Trusted Root CA висит на главной. Метод с подменой UA и чисткой кук – рабочий.

так ставить надо "Яндекс Браузер для организаций"

- Взять обычный «Яндекс.Браузер»

- Впихнуть в него административные шаблоны для GPO

- .....

- PROFIT!

"… до сих пор устанавливается в appdata — как вирусня. Пока так и будет продолжаться, — буду считать его вирусом..."

Также ставится весь хлам в виде

Жесткая привязка к КриптоПРО CSP…

В мае 2022 года пользователь Хабра ifap заметил, что Минцифры не имеет соответствующих полномочий по выдаче сертификата, а у якобы создавшего его НУЦ НИИ «Восход» прекращена аккредитация собственного УЦ

Пока читал статью по ссылке, доступ к ней закрыли. Интересненько. А во время пролистывания смежной статьи, в самом низу к ней резко "закрывается доступ" (который открывается после обновления страницы и закрывается снова внизу), еще интересней. Кажется я что-то делаю неправильно.

Сейчас вновь(?) доступна.

Upd: ан нет, в процессе чтения получил

И снова закрыли. Но через гугл-кэш и вебархив открывается, правда без картинок.

Если нужна статья тогда тут в архиве можно ее посмотреть: https://web.archive.org/web/20220918165517/https://habr.com/ru/post/666520/

Да, если с нового браузера запустить, то снова в процессе чтения банится. Жутенька.

Очевидно, потому что "правильный" сертификат все еще не установил.

Последняя активность — вчера. Совершенно адекватный пользователь был. Один из самых старых пользователей Хабра

Какая-то светомузыка. Открывает/закрывает/открывается и далее по кругу. К чему бы это.

Вау, да это же наконец после бана хабраюзера перестали аннигилировать все его статьи!

Правда, комментарии всё равно хотелось бы почитать...

После перевода в read-only никогда и не аннигилировали. Вот когда совсем-совсем блокируют — тогда да, только Web Archive выручает. Пока https://sohabr.net/ жив был — было проще.

Хмл фид читайте, они там есть

В старой версии сайта все нормально читается

С одной стороны, автор подсветил актуальную проблему, с другой — в статье есть несколько, скажем так, идей и заблуждений, которые не стоит транслировать неподготовленному читателю.

Как обычно оказалось проще запретить целиком :-(

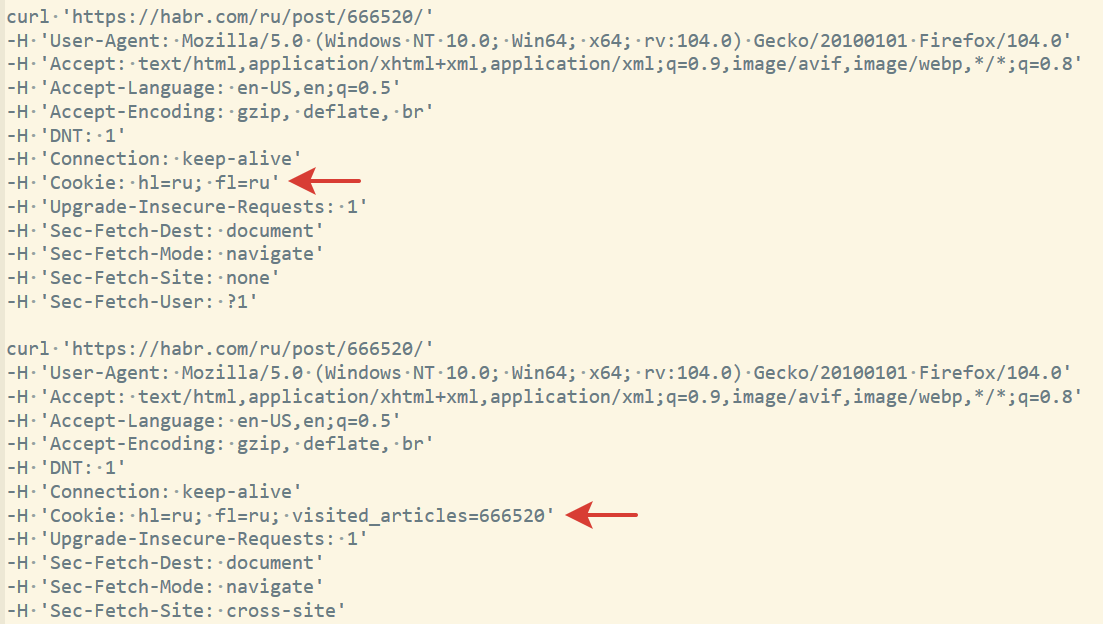

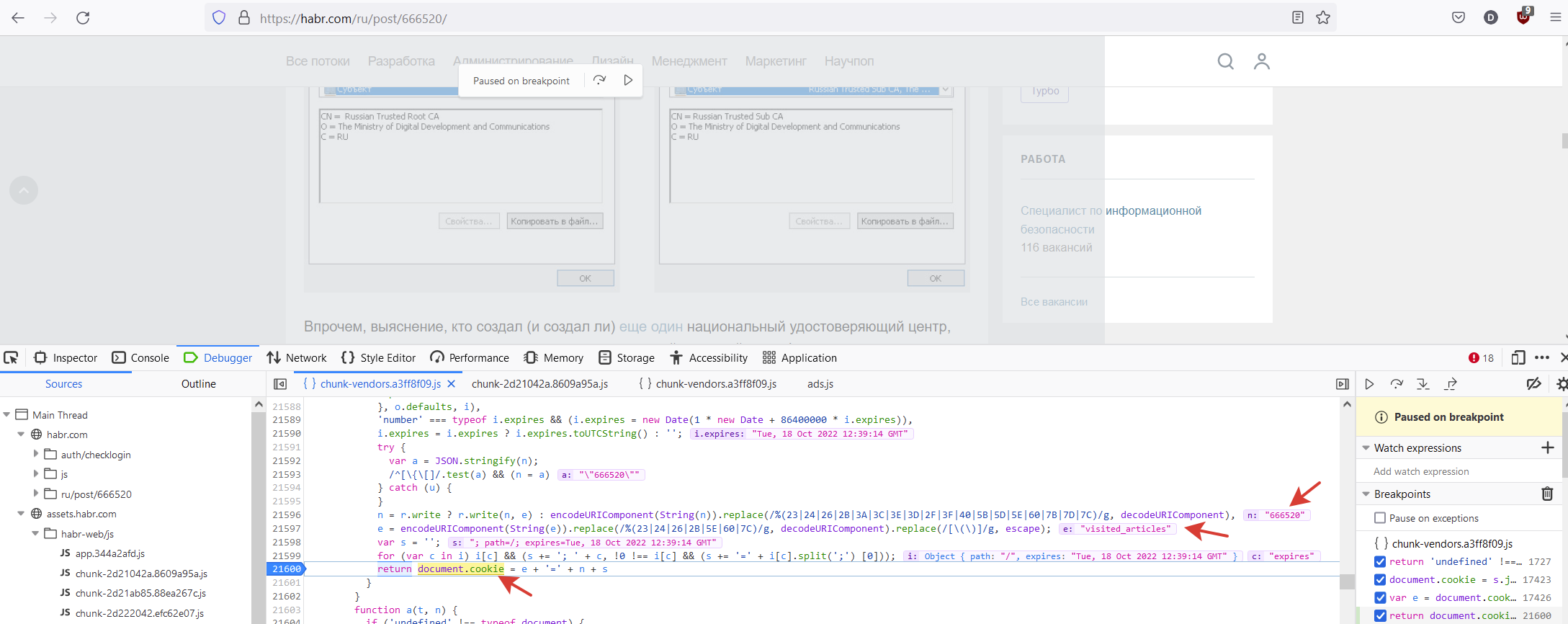

Достаточно сравнить запрос браузера, по которому публикация открывается и запрос, по которому публикация перестаёт открываться. Они отличаются только кукой, причём эта кука появляется только если промотать пост вниз до момента, когда вылезает плашка "Post author is banned", а значит кука устанавливается в этот момент через js

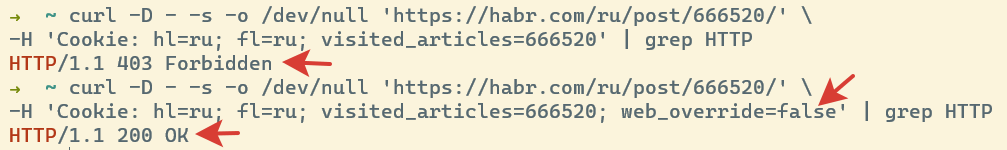

Итого, в новой версия Хабра статья спокойно открывается в режиме инкогнито, когда visited_articles в куке ещё не установлено - скорее всего это чисто технический косяк. Но вот так легко появляются теории про оперативных товарищей майоров

А для других статей «технические косяки» не проявляются по какой причине, не подскажите? Сижу с телефона, девелопмент тулс некомфортно открывать и дебажить.

Заранее спасибо!

Написал по этому поводу в сапорт Хабра - ответили, что уже знают о проблеме отображения статей заблокированных пользователей в новом дизайне и этот косяк поправят. В старой версии все такие публикации показываются

FYI

Старая версия включается установкой куки web_override=false

С ней возвращается 200 код, без неё - 403

Пока ничего не буду ставить

«Пока» тут лишнее.

Ждём очередных новостей, когда Яндекс-браузер станет Дзен-браузером.

Слушаюсь, тащ майор...

Нуу, отдельный браузер я уже себе завел под госуслуги - chromuim ГОСТ, чтобы логиниться из под Убунты, как коллега выше, на nalog.ru. Так что ничего страшного, если будет еще один под Сбер))

Печально, что наш «хипстерский» финтех, который был впереди всей Европы, скатился к хренам моментально.

А можете развернуть суть вашей претензии?

Я против всяких ГОСТ сертификатов. Но в условиях возможного отзыва или непродления сертификата какое техническое решение лично вам кажется грамотным и обоснованным?

И что значит "скатился к хренам моментально"? Как давно проживающему за границей и польщующемусЯ ежедневно, мне кажетсЯ что современный российский финтех все ещё на голову, а то и две, выше европейского и американского.

какое техническое решение лично вам кажется грамотным и обоснованным?

Решение есть лишь одно, и оно лежит вовсе не в технической плоскости.

Полностью согласен.

Тогда при чем здесь финтех?

В том, что он покорно «принял под козырёк», наверное.

А у них были другие варианты? Чисто технически вижу тут 2 решения: отключить https после истечения срока сертификата (ну или продолжать работать с истекшим, что в принципе одно и то же), либо выпустить новый сертификат в том УЦ, который согласен его выдать. Согласен выдать по не зависящим от Сбера причинам только вот этот государственный, который стоит по умолчанию только в Яндекс браузере и атоме, и может быть использован для mitm если государство захочет его так использовать. Да, второй вариант плохой и имеет свои недостатки, но первый ещё хуже. Воздействовать на правительство для снятия санкций у Сбера возможности нет, так что это даже обсуждать смысла не вижу

Если отбросить самое очевидное решение, не имеющее отношения к IT, то остаётся только создать некоммерческую максимально открытую организацию, выполняющую самые современные требования по безопасности - с публичными логами выпускаемых и блокируемых сертифкатов, с подписью этих логов по принципу блок-чейна и т.п.

Короче, аналог LetsCrypt, только даже чуть современнее. Ей может быть будут хоть как-то доверять и есть хотя бы шанс в перспективе добавить её в списки коревых в браузеры.

Но тогда товарищ майор остаётся недоволен, так как цели сделать интернет безопаснее даже близко нет, и потому мы имеем полную закрытую кривую-косую систему без всякого контроля. И система эта мертворождённая, так как никто в здравом уме работать с ней не будет и ни в какие нормальные браузеры она никогда не попадёт. Т.е. все эти сертификаты однажды придётся неизбежно выбросить, и сейчас это пустая трата денег и сил.

Хипстерский финтех был ( и остается) впереди всей Европы в первую очередь по объемам банковского мошенничества. И это не совпадение, а прямое следствие т.н. "удобства".

А родителей пенсионного возраста у вас нет? Или они не боятся? А вы за них не боитесь?

Методика приобщения к своим сервисам у сбера частенько через выкручивание рук - мы придумали, а вы выкручивайтесь, все равно не соскочите. Не хотите конскую комиссию - включите СБП, а это только в мобильном приложении, которое так облюбовали мошенники. Ну ничего, без их онлайна обходимся и без банка целиком переживем

«Вы служба, вы и переводите, а я в двух морских милях от берега, ничем не могу помочь, я на русском военном корабле»

Не "на", а "в" (с)

Если мы остамся в рамках русского языка то "в русском военном корабле" как то сложно понять. Я вот такое такое пойму однозначно. Что это корабль находится под поверхностью моря но раз можно дозвонится то видимо поднят перископ и антенный комплекс и както налажена телефония через штатные средства связи. Интересно а что делате подводная лодка под перископом в двух морских милях от берега?

-:)

Что это корабль находится под поверхностью моряВы всё правильно поняли.

Во-первых, тут нет противоречия. Организация он-лайн обслуживания не соответствует финансовой грамотности населения. Вводите zero liability и развлекайтесь за свой счет, в чем проблема?

Кстати, мне в аналогичной ситуации мошенники заблокировали доступ в веб-интерфейс неправильно введя пароль несколько раз (разумеется, я никому ничего не сообщал). Ведь какой-то хипстер из финтеха решил, что логин по номеру телефона это так удобно.

Во-вторых, для тех, кто думает что он очень умный и никогда не поведётся на разводки мошенников есть замена симкарты по поддельному паспорту с последующим осушением счетов и выбиранием кредитного лимита. И пофиг на пароли, биометрию и т.п. - всегда можно начать сначала и нажать "восстановить пароль". Ведь какой-то хипстер из финтеха решил, что завязать всю безопасность на код из СМС - это так удобно. Да, я знаю про костыли вроде "поменял симку - отдыхай сутки без банка", но проблему это не решает.

Интересно, кто минусует? Хипстеры из финтеха или служба безопасности сбербанка? )

Я бы предложил разделять два вида удобства - одно, которое заключается в полноте видов сервисов доступных онлайн, и второе, когда определенные решения типа юзер-френдли достигается послаблением безопасности.

Очевидно что речь идёт о той части удобств, которая идёт в ущерб безопасности.

Только деление это очень условное. Любое расширение спектра онлайн услуг в той или иной мере снижает безопасность. Ну кроме, может быть, онлайн блокировки карты и т.п. и то не факт.

Но снижение безопасности может быть приемлемым, а может быть не приемлемым. Статистика говорит о том, что в целом уровень безопасности не приемлемый.

Ну и что конкретно делить. Давайте поделим российские банки на те которые используют СМС как основную защиту при работе с физлицами и те, которые не используют. Сколько банков у нас во второй группе?

У меня по этому поводу даже некоторая параноя от онлайн-банкинга, принципиально не держу там значимые суммы. Мой лайф-хак - брокерский счет и ОФЗ, чтобы их конвертнуть в кэш надо минимум три дня, а потом еще както вывести, ну и плюсом процент капает.

Во-вторых, для тех, кто думает что он очень умный и никогда не поведётся на разводки мошенников есть замена симкарты по поддельному паспорту с последующим осушением счетов и выбиранием кредитного лимита.

У меня при смене телефона (+симки) Тиньков заблокировал мобильное приложение. Вот что они пишут на banki.ru:

Перед отправкой SMS банк проводит проверку IMSI (идентификатора, хранящегося на SIM-карте). Если хранящийся в системе номер не совпадает с номером, поступающим при запросе данных, то сообщение не отправляем в целях безопасности, сложившая ситуация – не исключение. Эти меры призваны обеспечить безопасность средств на случай, если злоумышленник получит дубликат SIM-карты, и применяются исключительно в интересах клиента. Для восстановления возможности получения кодов в SMS достаточно позвонить в банк и ответить на несколько вопросов. Сотрудники попросили связаться с банком по контактному мобильному, что корректно, позднее мы пробовали связаться с Вами для решения вопроса, к сожалению, безуспешно. Пожалуйста, направьте на connect@tinkoff.ru со ссылкой на отзыв удобное время звонка и номер телефона, по которому можно связаться с Вами для сброса привязки IMSI. Заранее благодарим.

т.е. как минимум просто дубликат симки в этом случае не сработает.

Про костыли я упомянул. Это только один вектор, по которому у банка самые слабые позиции в суде. Если надо назвать паспортные данные то это вообще профанация (у меня для разблокировки веб-морды спросили дату рождения). Если это кодовое слово, то едва ли кто его помнит. Плюс должен быть механизм его изменения.

Кроме дубликата симки есть тьма способов утянуть СМСку.

О, кстати, что есть из нормальных банков с нормальными условиями? Пользуюсь только картой, плачу в основном безналом. Из пожеланий нормальный веб-интерфейс, из хотелок возможность заказать карту со своим дизайном

Райффайзен - никакого дичи с обязательной биометрией, привет, Россельхоз, Открытие, Промсвязьбанк ПСБ и Альфа. Открыл месяц назад для себя и собираюсь уйти к ним с окончательно поехавшего тинька. Из минусов: прцоенты по вкладам по низу рынка, проценты по кридтам по верху рынка, с переводами в Беларусь проблемы, но это уже персональное. Насчет настройки дизайна не знаю.

Сейчас это абсолютно другой банк в худшую сторону.

Райф уже некоторое время пытается продать активы ВТБ. Уже подана заявка в ЕЦБ на одобрение обмена активами. Российский Райф уходит к ВТБ, а европейские офисы ВТБ переходят к оригинальному Райфу.

Когда это будет одобрено, вы понимаете что произойдёт: блокировка валютных счетов, отключение от SWIFT, переход на правила ВТБ.

Райффайзен — никакого дичи с обязательной биометрией, привет, Россельхоз, Открытие,ПромсвязьбанкПСБ и Альфа

а точно обязательной? являюсь клиентом открытия и альфы, биометрию не сдавал

Банкам с начала года руки развязали и в ЕБС сводят добровольно-принудительно. Пытался стать клиентом открытия, псб или россельхоза этим летом, везде биометрию прописывали в договорах без альтернативы (только согласие сначала, лишь потом через 30 календарных дней отзыв). От россельхоза я в шоке был, там в одном пункте с биометрией, её передачей третьим лицам заодно и согласие на рекламу и слив данных мегафону. У других банков попроще, но возможности отказа тоже не было.

А в альфе уже больше года в приложении пытаются согласие выудить, многие не глядя соглашаются.

Раньше еще из интересного был Freedom Finance, у которого были очень премиальные (типа Visa Infinite) карты с очень интересными условиями (75к руб трат в месяц и карта бесплатная), но теперь уже неактуально.

БКС разве не позиционируется как для инвесторов любителей порисковать своими финансами? Страхования вкладов не распространяется на инвестиционные продукты вроде брокерских счетов и прочее, а классических счетов в банке нет.

В интернете много обзоров. Ссылки не повожу, чтобы не рекламировать, но легко гугляться по запросу «лучшие дебетовые карты» или что-нить в этом роде

А платежные гейты в магазинах и на всяких ЖКХ, авиакомпаниях и РЖД, которые через Сбер идут, тоже без сертификата отвалятся? Тогда не совсем понимаю советов выше про "не пользоваться", Сбера у меня и так нет, но через сберовскую систему работает огромное количество сайтов, часто там нет альтернатив.

Да, очень странная дискуссия в комментариях. Во-первых, сервисы сбера используются кучей магазинов. Во-вторых, сбер - только первая ласточка. Завтра будут другие санкционные банки, государственные сервисы и ещё черти что.

Если есть немного времени и эта светлая идея не нравится то… почему бы время это не потратить на выяснение у магазина как именно у них оплатить? (и если вылетают алерты про кривые сертификаты — играть в блондинку мол тут у вас что-то не так, нет я не могу нажать согласится и сертификат поставить не могу(а если упрутся — можно и согласится, техподдержка же готова объяснить как поставить сертификат ладно будем гуманными, на "российскую ос с мвидео"(там вроде ред ос какая то)), мол в инструкциях по безопасному пользованию картой сказано что следить за такими сообщениями. пусть используют ДРУГОЙ сервис который не создает проблем пользователям).

Эммм... понимаете, я пользуюсь интернет-магазинами для покупок и как раз для экономии собственного времени, а не для того, чтобы учить их, какие платежные системы использовать. И заниматься тем, что вы описали - ну это как-то наивно, на мой взгляд, никто не будет ради одного клиента что-то менять. Другое дело, если гейты массово начнут отваливаться без сертификата и упадет выручка - но это будет видно магазинам по статистике покупок и из их взаимодействия с провайдером платежей, а не из поучений какого-то левого клиента, как им работать.

А кто поучает?

Просто клиент жалуется что не может совершить покупку и просить подсказать как.

Ну не знает клиент как Яндекс.Браузер (И тем более как поставить сертификат) на свою систему а система покавает страшные сообщения на красном фоне про то что надо уйти с этого сайта. А клиенту хочется оплатить. Но не дают-с.

Да, придется потратить немного времени.

Ну пусть магазины продолжают пользоватся, думаю у железок и ПО заложено добавление нового сертифитака. Но вот где нужны действия от обычного человека, большинство просто отвалится, и бизнес проведет миграцию со решений, где пользователю надо устанавливать сертификат

Вы просто представьте тот день, когда в мониторинге бизнеса появляется 95% потеря клиентов на платежном шлюзе.

А длЯ этого нужно хоть немного разбираться в предмете. И это сложнее значительно, чем бравурно с поднятым флагом "Я против Сбера" ходить. Как обычно, в общем.

p.s. РЖД, правда, свой собственный гейт использует. Но в остальном - вы правы абсолютно.

Меня тут беспокоит другое, как вы знаете есть обязанность предустановки российского ПО на всякие устройства, скоро это ПО без корневого минцифры перестанет работать, и у производителя есть большой соблазн накатить этот сертификат сразу в хранилище устройства. И получится что без рута его не выковырять...

Мировая практика, в мирное время правда. Минцифры само не под санкциями, так что вполне может сработать как с Турцией. А там даже после утечек и пары лет боданий, но и Мозилла приняли их CA от TurkTrust.

А почему вас это беспокоит?

Вы сертификаты правительств и спецслужб других стран, внедрённых в хранилище производителем, уже выковыряли?

Вы вообще понимаете как работает PKI? Или вы просто за все хорошее и против всего плохого?

Так вы мне поясните, пожалуйста, какая свЯзь между беспокойством и неустановкой нового CA?

Как технарь технарю?

Какие риски купируются? Какие вектора угроз?

А то тут выше уже про троянов даже написали..

В прошлой новости раскрыли https://habr.com/ru/news/t/688470/#comment_24736278

Каналы связи уже контролируются, стоит СОРМ, просто надоест хранить цифровой шум по закону Яровой, обяжут всех провайдеров делать MitM.

Как уже делают в соседней стране кстати https://en.wikipedia.org/wiki/Kazakhstan_man-in-the-middle_attack

СОРМ-2 регламентирует технические требования к логированию и съему информации. Т.е. кто куда ходил и зачем - уже ясно.

ФЗ и лицензионные требования операторов связи и операторов средств массовой информации требуют логирование и хранение информации.

Уже все закрыто! Чего пыхтеть по поводу сертификата?

И ведь никто не ответил на простые технические вопросы:

Какие риски купируются?

Какие вектора угроз появляются?

Но все против! Прямо классика: "не читал, но осуждаю".

Какая буква непонятно в аббревиатуре MitM? Хотя в данной ситуации Сбер сделали единственно возможный и логичный шаг, если СА им не выдает серт. Так что странно было бы сбер за это соуждать.

И ведь никто не ответил на простые технические вопросы: Какие риски купируются? Какие вектора угроз появляются?

Появляется возможность расшифровывать трафик пользователя. Риск это или нет - решать вам.

Отвечу последний раз и всем сразу на это хороший вопрос.

Давайте рассмотрим варианты.

Итак, мы не стали импортировать CA, а просто добавили нужный нам серт Сбера в доверенные.

В этом случае "возможность расшифровывать трафик пользователя" возможна только в случае компроментации этого сертификата его владельцем. И не важно кем он подписан - хоть Thawte или Google. Т.е. дополнительных рисков тут не возникает.

Второй случай - Вы добавили новый СА. В этом случае, при выпуске этим CA фейкового сертификата, ваш браузер просто не заметит подмены и MTM-attack возможна. Но, опять же, это не проблема CA. Это может быть с любым, самым крутым СА (Иранцы не дадут соврать). Это вопрос не технический, а вопрос доверия. Доверия к СА нет - т.к. они не прозрачные. К властям - соответственно.

Так что сам по себе новый СА не ухудшает ситуацию, может даже улучшает - в случае, если иностранные СА отзовут выданные сертификаты (что уже бывало, т.е. не пустые фантазии) сайты могут продожить работу с сертификатов выданным российским СА (а его - нет, т.к. нет НПА, регламентирующих его деятельность). Кстати, уже много лет есть возможность добавить к web-серверу 2 и более сертификатов, при установлении соединения клиент выберет тот, что его устраивает (LE или российский, например). Почему все госорганы не сделали так по умолчанию? Вероятно по той же причине - тотальная неквалификация.

А вот о недостатках современных PKI говорить стоит. Современные технологии способны обеспечить их прозрачность (то же блокчейн) - кто, кому и когда выдал какой сертификат. Но вот парадокс - кому это нужно, они только с дивана писать могут даже разобраться как работает PKI не могут . А тот, к то может это реализовать - совершенно в этом не заинтересован.

Резюме:

1. Я считаю национальный СА нужен (как и национальный DNS, например). Но должен быть как технически грамотно реализован, так и оформлен надлежащим обрахом в правовом поле.

2. Доверие - это прекрасно. Но если вы озабочены своей безопасностью, как минимум! нужно знать что такое HTTPS и от чего он может защитить. А от чего не может.

3. Следствие из предыдущего п.: не нужно поддаваться хайповым заголовкам про Северные Кореи, а на основании полученных знаний трезво оценивать свои риски и принимать соответствующие меры.

Второй случай - Вы добавили новый СА. В этом случае, при выпуске этим CA фейкового сертификата, ваш браузер просто не заметит подмены и MTM-attack возможна. Но, опять же, это не проблема CA. Это может быть с любым, самым крутым СА (Иранцы не дадут соврать). Это вопрос не технический, а вопрос доверия. Доверия к СА нет - т.к. они не прозрачные. К властям - соответственно.

Вы что-то путаете: речи о технической стороне не было, весь вопрос как раз в доверии к CA: к подконтрольному российским властям CA доверия не может быть по определению.

А вот о недостатках современных PKI говорить стоит. Современные технологии способны обеспечить их прозрачность (то же блокчейн) - кто, кому и когда выдал какой сертификат.

А сейчас вам что мешает увидеть цепочку сертификации? Мне вообще странно что это пятое колесе (блокчейн) пытаются присобачить к каждому средству передвижения. Хотя оно лишнее везде.

Но вот парадокс - кому это нужно, они

только с дивана писать могутдаже разобраться как работает PKI не могут . А тот, к то может это реализовать - совершенно в этом не заинтересован.

Честно говоря запутался пытаясь расшифровать предложение "те, кому это нужно (видимо блокчейн) даже разобраться как работает PKI не могут"?

1. Я считаю национальный СА нужен (как и национальный DNS, например). Но должен быть как технически грамотно реализован, так и оформлен надлежащим обрахом в правовом поле.

Какое "правовое поле" в России? Какие бумажки остановят тов. майора с желанием создать intermediate CA?

2. Доверие - это прекрасно. Но если вы озабочены своей безопасностью, как минимум! нужно знать что такое HTTPS и от чего он может защитить. А от чего не может.

К чему это? В вашем комментарии нет ни одного упоминания "что такое HTTPS и от чего он может защитить. А от чего не может". Если это попытка перейти на личности - то она довольно унылая.

3. Следствие из предыдущего п.: не нужно поддаваться хайповым заголовкам про Северные Кореи, а на основании полученных знаний трезво оценивать свои риски и принимать соответствующие меры.

Вы вообще никак не показали необоснованность опасений, чтобы делать такой вывод.

Я показал, что с технической стороны разницы нет никакой.

Вы же пишете в самом начале: "Вы что-то путаете: речи о технической стороне не было, весь вопрос как раз в доверии к CA: к подконтрольному российским властям CA доверия не может быть по определению."

А к какому СА у вас есть доверие? Американские УЖЕ навыдавали кучу левых сертов. Это раз.

И что вам дает цепочка от СА? Почему вам спокойнее живется то? Откуда эта иллюзия, что "сайт тот, о котором написано в сертификате"?

Это два.

Я показал, что с технической стороны разницы нет никакой.

Ещё раз: о технической стороне и речи не было. Зачем вы к ней лезете?

А к какому СА у вас есть доверие? Американские УЖЕ навыдавали кучу левых сертов. Это раз.

Не к российскому. Американцам, уж извините, глубоко плевать на какие сайты я захожу и что там делаю.

И что вам дает цепочка от СА? Почему вам спокойнее живется то? Откуда эта иллюзия, что "сайт тот, о котором написано в сертификате"?

Вопрос(ы) звучит так, будто вы не очень представляете себе механизм PKI.

И что вам дает цепочка от СА? Почему вам спокойнее живется то?

Корневой сертификат прописан в системе поставщиком, "цепочка от CA" показывает что поставщик сертификата подтверждает что мои данные получает непосредственно сервер сайта, минуя всех желающих почитать передаваемую информацию.

Откуда эта иллюзия, что "сайт тот, о котором написано в сертификате"?

Оттуда что у сайта есть сертификат соответствующий доменному имени, подписанный доверенным CA по цепочке сертификации и приватный ключ сайта соответствует публичному ключу сертификата.

И что вам дает цепочка от СА?

Кстати, вы так и не ответили на вопрос нафига козе баян, в смысле зачем нужен блокчейн для цепочки сертификации.

Для того, чтобы сделать публичным, прозрачным и неизменяемым список выданных и отозванных данным СА сертификатов, например.

Вы вообще никак не показали необоснованность опасений, чтобы делать такой вывод.

Я и не делал такой вывод. Наоборот! Я считаю что никакой публичный CA не может выступать гарантом подлинности.

Это вам так просто кажется, что если браузер из репозитория вашей ОС показывает что сайт защищен, то так оно и есть.

Я и не делал такой вывод.

Вы именно его и сделали: сначала обвинили меня в том что я не представляю как работает PKI, потом "ну не волнуйся, ничего страшного - это всё просто хайповые заголовки."

Это вам так просто кажется, что если браузер из репозитория вашей ОС показывает что сайт защищен, то так оно и есть.

Это показывает что я передаю данные именно тому сайту, с которым планировал общаться. С точностью до доверия к CA.

"Это показывает что я передаю данные именно тому сайту, с которым планировал общаться"

Только при допущении, что вы доверяете СА, которым подписана цепочка и доверяете сертификату этого СА, установленного у вас в системе. Гарантировать ни одно из этих допущений в существующей системе дистрибуции вы не можете.

Только при допущении, что вы доверяете СА, которым подписана цепочка и доверяете сертификату этого СА, установленного у вас в системе.

Я опять не совсем понял ваше предложение: почему вы разделяете доверие к "СА, которым подписана цепочка" и "доверяете сертификату этого СА, установленного у вас в системе"? Если в системе нет корневого сертификата этого CA - доверия к цепочке не будет автоматически. Если в системе подменили сертификат CA, то сертификаты подписанные настоящим CA перестанут работать.

ЗЫ. Вы всё больше спорите ради спора: есть существующая система PKI, и из-за очевидных проблем никто в эту систему добавлять корневой сертификат российского CA не будет.

Очень просто. Часть антивирусов занимается контролем не в середине, а в конечной точке. Скачиваемые файлы, работа браузера — это всё проверяется антивирусом и без влезания в канал. Но есть и те, которые лезут в само соединение, тут уж лишь разработчики могут выбрать предпочтительный метод.

Не все антивирусы в это умеют. Windows Defender например не умеет.

У тех антивирусов это отключаемо.

Расшифровка в клиентском антивирусе(а не всякими сетевыми решениями проксирующими) не создает особых дополнительных угроз (если у антивируса хватает мозгов понять что если у сайта кривой сертификат — надо рвать коннект) просто потому что у антивируса и так полный доступ к системе.

У меня в очередной раз заберут право выбора

ФСБ ко мне ближе чем FBI (геометрически, а не душевно)

Право выбора чего? Ну поясните мне уже! Все переживают за это право выбора.

Вы вообще представляете как работает PKI?

CA лишь технически облегчает вам выбор - устанавливая CA вы просто соглашаетесь доверять всем сертификатам, которые им подписаны. Вы не обязаны устанавливать CA - вы лично можете самостоятельно определять какому сертификату доверять, а какому - нет. Вот и всё!

А выбора сертификата у вас нет и не было никогда! Владелец сайта определяет какой сертификат он использует и использовать ли вообще шифрование. У вас, пользователя, есть только один выбор - посещать сей сайт, или нет. А вот как на него попасть: HTTPS, VPN или вовсе plain HTTP - это не ваш выбор.

Просто до боли уже невыносимо видеть не просто вопиющую безграмотность, а еще и воинствующих её носителей! И это на сайте технических специалистов!

А еще в соседней ветке обсуждают ненужность высшего образования...

Когда этот сертификат установит производитель телефона, у меня не будет выбора.

Это ваша безграмотность, вы не понимаете, что доверенным корневым сертификатом можно подписать любой сертификат на любой сайт и он будет принят как настоящий.

И я заходя на сайт буду думать что он настоящий и обмен между моим браузером и сайтом защищен.

Блин, вы отвечаете на этот вот мой пост:

"Вы не обязаны устанавливать CA - вы лично можете самостоятельно определять какому сертификату доверять, а какому - нет."

Что мне еще добавить?

Ну а насчет "сертификат установит производитель телефона" - возможно это и профессиональная деформация, но у меня своя сборка для телефона и я сам решаю какие сертификаты и ПО там установлены. И когда что и откуда обновлять.

Если вы пользователь продуктов от Apple - тогда мне тоже добавить нечего. Могу только порекомендовать покупать те продукты, производитель которых позволяет вам управлять из безопасностью.

Вы свою сборку всем делать предлагаете?

Я ничего подобного не предлагал. Не нужно передергивать.

Я изучил предметную часть, оценил для себя риски и принял адекватные компенсацонные меры.

Вы же вправе поступить как считаете нужным - хоть перехать в цивилизованную страну, где никаких MTM быть не может.

Например в Австралию, где вас за такие методы противодействия контролю могут просто в тюрьму посадить.

Когда этот сертификат установит производитель телефона, у меня не будет выбора.

Выбор будет.

- брать параллельно-импортированный телефон (там точно это будет?)

- алиэкспресс и телефон оттуда (ну да — прощай гарантия но часто нужна).

- рут, lineage os, magiskhide

Ну, у них же лапки.. Это много читать и думать нужно.

Опять же яблочников вы просто вычеркнули 8)

По нескольким причинам:

- одно дело китайско-корейские производители и другое дело — Apple. Точно вскроется. На западе вскроется. И либо (если для России спецмодели) работать не будет из-за параллельного импорта либо это будет вой на тему что Apple дает Путину слушать весь мир либо придется Apple как то придумать способ активировать сертификат в зависимости от локации/языка. Без гарантий нормальной работы и с риском включить где не надо.

- пусть у меня в резюме написано "разработчик мобильных приложений" но iOS как то давно не занимаюсь (и в последнем приложении, где мои лапки были, аж несколько файлов на Swift'е а остальное Objective C) так что на автомате

- с моей точки зрения, для покупки айфона в России сейчас — нужны какие то совсем особые причины

Так сертификат на любой сайт может подписать любой не корневой CA, которых тысячи, в чем принципиальное различие? В процессе MITM увидите, что сменился идентификатор CA?

Проблема, в том что эта история с сертификатами превратилась в какой-то карго-культ, то есть люди не рассматривают это в рамках какой-то реалистичной модели угроз. Надо во-первых иметь технические возможности провести MITM, в этом случаи найти "доверенный" сертификат не составит особого труда, на рынке тысячи CA, чисто статистически найдутся не самые чистые на руку, или компрометирование. Если вы боитесь товарища майора, то пока никто ставить сертификат не заставил, да и затратно это очень, делать MITM для каждого Васи Пупкина в ручном режиме. А все ваши тайны в сбербанке и вконтактике, товарищ майор и так знает.

PS: еще взвешенное мнение https://stackoverflow.com/questions/25156180/how-to-list-certificates-trusted-by-openssl

на рынке тысячи CA

интересуют только те, что идут по умолчанию с ос/браузером.

сейчас посмотрел, у меня в системе 127 корневых сертификатов, судя по названиям, от 66 удостоверяющих центров (у многих CA несколько сертификатов, например, у DigiCert их 8)

Это так не работает. Вам нужно быть уверенным во всей "chain of trust", а не только в корневом сертификате.

https://security.stackexchange.com/questions/130847/how-tls-certificate-chain-is-verified

Не вручном, это тогда надо признать создание великого китайского российского-фаервола, незаметно это сделать не получится.

Так она внутрь TLS трафика не видит, пока, для этого надо делать полноценный MITM, который легко обнаружить так как пришлют вам левый сертификат, который можно определить сравнив с оригиналом. Тем более если делать это для всех массово, у них тупо железо не потянет, по сути надо пропускать через себя трафик в обе стороны и активно на него воздействовать, перекодирую. Или будет скорость как в китае для связи с внешним миром, то есть на порядок ниже.

В конкретных случаях Вася Пупкин может и не обнаружит. Но если это будет массово, то обнаружат это вообще не рокет сайнс, и это быстро станет известным всем. Поэтому мой тезис: массово и незаметно читать TLS трафик не получится никак. Если только ФСБ не скрывает от нас успехи в квантовых компьютерах, лет на 30 опережающие время. Или если симметричные ключи соединения не пишутся на одном из концов, как навязывается "по закону Яровой". ))

Если обнаружат, то надо жить исходя из того, что весь TLS трафик читается, осознавая возможные последствия.

чисто статистически найдутся не самые чистые на руку, или компрометирование

А можно основание для такой статистики? Потому что CA исключают из браузеров даже за подозрение в такой деятельности.

https://en.wikipedia.org/wiki/DigiNotar

http://wiki.cacert.org/Risk/History

Конечно, лишний корневой сертификат дает дополнительный вектор MITM атаки для товарища майора, если вы привлекли его внимание. Но мне как-то сложно оценить, насколько не установка какого-то сертификата, может в этом случаи помочь... При этом еще раз скажу, что незаметно избирательно читать трафик некоторых Васей Пупкиных, за счет MITM атаки на сертификат, вполне возможно. Но массово незаметно писать TLS трафик, практически невозможно, на вашем конце всегда будет вылазить сертификат, аутентичность которого можно проверить. Будет как в Китае все знают, что их пишут.

Не удивлюсь если какой-нибудь билайн или ростелеком начнут с этими сертификатами рекламу пихать. При чем, не графическими баннерами, а прям в текст личных писем какой-нибудь тупой нейронкой вроде алисы. Вот это будет хуже атомной войны.

Для этого нужен секретный ключ от корневого сертификата. Сомневаюсь, что на это кто-то пойдет, так как это на корню подорвет любые попытки создания национальной структуры PKI.

Просто аплодирую!

Все опасаются товарища майора, но никто не думает, что при помощи одного утекшего СА можно

И еще про ФСБ: наверное, это самый животрепещущий вопрос для многих. Расскажите пожалуйста, какие вектора угроз вы видите? Чего вы боитесь?

MTM атаки? Что ФСБ узнает, что вы скачиваете с сервера СБ РФ и nalog.ru? И постите в VK?

Я, наверное, чего то не знаю..

Но я знаю ТУ СОРМ-2, и подозреваю что все ваши страхи давно уже реализованы в железе. Лет 10 уже как. А вы все еще трясетесь о ФСБ.

Но я знаю ТУ СОРМ-2, и подозреваю что все ваши страхи давно уже реализованы в железе.

Я вот не знаю ТУ СОРМ-2. Но думаю что вы видимо очень умный.

Радостно насравшим в карму - ну да, позиционирующему себя техническим специалистом знатоку ТУ СОРМ надо со поклоном начать разжевывать про "пользу" хранения зашифрованного трафика.

Вы не подменяйте тему дискуссии. Я про знактоков вроде вас говорю, а не про пользу контроля над обществом.

В каком к хренам железе? СОРМ-2 в железе на лету https расшифровывает?

Нет. И не должно. Постмотрите ТУ СОРМ. Они доступны.

Значит наши страхи не реализованы в железе.

Ваши страхи от лени и безграмотности. Если бы вы прочли про СОРМ, то вы бы знали, как минимум, что СОРМ - это СИСТЕМА оперативно-розыскных мероприятий. Mероприятий! И техническое их оснащение - это лишь малая часть. Основная - регулятивная и оперативная.

Я, к сожалению, не могу рассказать, как съемник СОРМ работает, но поверьте - выглядит очень внушительно. Я был поражен, когда увидел своими глазами при приемке.

Поэтому мне и смешно слышать про стоны за дополнительный CA.

А я видел как подключение к СОРМ выглядит со стороны провайдера, и там не то чтобы всё плохо, а, скорее, всем просто насрать, при чем не только со стороны провайдера. Полная фикция и имитация бурной деятельности ради распила бюджета.

Я, к сожалению, не могу рассказать, как съемник СОРМ работает, но поверьте - выглядит очень внушительно

А верить вам нужно потому что...?

Если рут серт будет у вас установлен, то любой серт выданы этим центром будет валидный - даже на google.com например. Надо продолжать?

А спецслужбы каких таких других стран, к примеру, торговали конфиденциальной информацией о гражданах РФ? Пусть их выковыривают граждане этих самых других стран.

И, кстати, да, стараюсь выковыривать по мере возможности.

Возможно, у вашего телефона в настройках можно просто отключать корневые УЦ, которые вам не нравятся. По крайней мере, на моём — такое есть. Показывает все установленные сертификаты (включая предустановленные) и отображает переключатель рядом с каждым.

Для ознакомления с проблемой установки и работой корневого сертификата

Russian Trusted Root CA есть две публикации на Хабре по этой ситуации:

Уже нету. Прямо во время чтения одной публикации, в которой указывалось на многочисленные корявости и нарушения своих собственных правил и полномочий, всплыло сообщение, что автор публикации забанен, а публикация была закрыта. Быстро работаете, товарищ майор.

«Сбер» предупредил, что скоро большинство сайтов в рунете перейдут на российские TLS-сертификаты

Совсем не понятно, почему именно это произойдёт. Тот же LetsEncrypt выдаёт сертификаты, как прежде. Есть какие-то весомые обоснования для таких утверждений?

Я думаю текущей ситуации уже достаточно. Кто захочет завязываться на единственного вендора и ждать, когда и он отвалится? И что делать потом, когда это произойдет?

Да, это понятно, но лично мне почему-то кажется, что LetsEncrypt продолжит работать. Даже если и перестанет выдавать всем подсанкционным компаниям, то это всё равно будет не "большинство сайтов". Просто, они так утвердительно написали, что меня это смутило.

Видите ли, даже если "лично мне почему-то кажется, что LetsEncrypt продолжит работать", то это не повод снижать бизнес-риски с этой угрозы.

И, да, очень часто в закрытых системах и в системах с повышенными треованиями к безопасности, используют свои каналы дистрибуции CA. Кто знает что вам запихнул вендор системы в пакет с CA? 8)

ЦБ РФ, например, так работает всегда. При подключении шлюзов платежных банков, например, ПСБ, ТКБ, ТКС - тоже обмен сертификатами производится напрямую и так было еще 10 лет назад. Это общепринятая практика и я считаю ее совершенно нормальной.

К чему этот хайп?

Кто знает, что там запихнул вендор в СА - да никто. Но в случае с госструктурами можно быть на 200% уверенным, что рано или поздно оный корневой СА будет использован против неудобного гражданина.

В Беларуси уже 2 года сажают за комментарии в Интернете, иногда довольно безобидные, вроде "Так им и надо" - это 7 лет колонии. Сажают за чтение новостей с неугодных сайтов - это нынче считается участием в террористической деятельности. Сажают даже если сам факт комментирования был осуществлён за 10 лет до принятия идиотского закона.

Так что бизнес-риски оставьте бизнесу, а риски пользователей - пользователям.

Ну приехали: в кучу коней и людей навалил. Обсуждали CA, а перекинулись на Беларусию. Конструктивно, конечно. Только вы еще забыли про нож в кухонном отделе магазина, который "рано или поздно .. будет использован против неудобного гражданина". И эти люди борятся с тоталиторизмом..

Бизнес риски я, так же как и вы, предлагаю оставить компаниям. И не кряхтеть по поводу решения Сбера. Это их дело. Это раз.

Как пользователь, я уже 15 лет сижу на ОС, которая полностью мной контролируется. И я сам отпределяю какие сертификаты мне добавлять в хранилища CA или репозиториев. Это два.

Так что, по существу, у нас с вами никаких расхождений во взглядах на обсуждаемую проблему нет.

Ну приехали, сетуем на безграмотность других, а сами в такую лужу.

Мы обсуждали конкретные риски для пользователя, установившего подобный СА. Эти риски для жителя РФ - они уже даже не потенциальные, а вполне реальные.

Кряхтеть - не кряхтеть кому-либо где-либо я предлагаю предоставить право выбирать каждому кряхтящему без предварительной консультации с вами. Это раз.

Мы обсуждаем ситуацию, при которой пользователей пытаются лишить выбора, какие сертификаты им добавлять в их хранилища СА, и то, что пользователи при этом во многом утратят контроль над своими ОС.

Ну и очень интересно, что же там за ОС, которую вы полностью контролируете? MS-DOS? Или вы хотите нас уверить, что лично произвели полный аудит исходников Убунты?

И много думаете пользователей тщательно выбирают сертификаты в хранилище? То-то же. Хотите выбирать дальше - просто не пользуйтесь сбером. А сам сбер то особо не обеднеет.

Мы обсуждаем ситуацию, при которой пользователей пытаются лишить выбора,

какие сертификаты им добавлять в их хранилища СА, и то, что

пользователи при этом во многом утратят контроль над своими ОС.

Где это вы обсуждаете такую ситуацию?

Мы выше обсуждали, что никто никого не заставляет: добавьте Сбер в доверенные и не трогайте CA. Или добавльте CA. ИЛи и не пользоваться Сбером вообще. Это ваш выбор.

Опять передергиваете.

А пользователи уже давно утратили контроль над своими не только ОС, но и PC.

Если добавить Сбербанк в доверенные, то как обеспечить защиту от mitm атак при оплате?

У вас браузер только один сертификат с только одним отпечатком тогда сделает доверенным, а не просто "все сертификаты на сбер.ру, даже самоподписанные". А как проверять легитимность полученного серта (правда придется это делать после каждого обновления сертификата сбера) - да можно так:

- вручную через какой-нибудь openssl и полученный CA-серт;

- как это делает EFF SSL Observatory - проверяя отпечаток посредством других устройств и соединений с сетью.

Проблема только в том, что "посадку за неудобный комментарий", этот сертификат никак не решает. Ищут совсем с другого конца. Как-то это может повлиять на общий уровень приватности, только если начнут делать великий российский-фаервол, который будет массово писать TLS трафик в открытом виде, при этом делать это незаметно не получится никак.

Я думаю, логика там примерно такая. Проблема в том, что даже при отсутствии прямого запрета многие западные компании не хотят работать с российскими чисто превентивно (прецеденты есть не только в IT). Даже если они выдадут сертификат подсанкционному Сберу сейчас (что я лично вижу с дивана довольно маловероятным), то завязываться на это нельзя.

столкнулся с инетересным моментом - сбер предлагает обновить приложение на смартфоне, 230мб - когда я пользуюсь мобильным интернетом - ну у меня лимит 100 - на карты хватает, а при домашнем wifi - нет пункта"обновить"

При наличии оборудования для предотвращения угроз, на всех линиях связи страны, ставить себе в корень сертификат от тех же поставщиков, мне кажется совсем не разумным.

Чебурнет, привет!

То есть вот если поставить Яндекс Браузер специально для Сбера, то не получится ли что при этом он поставит сертификат не только для себя, а в систему (у меня Linux Mint) и потом в Firefox и Chrome он станет автоматически работать?

У меня отдельный браузер установлен в контейнере, отделён от остальной системы. Официальный. А сертификаты добавил вручную в этот контейнер. Никак не влияет на основной и вспомогательный браузеры.

Яндекс на эту тему уже отвечал. В марте.

https://habr.com/ru/company/yandex/blog/655185/

https://habr.com/ru/company/yandex/blog/667300/

Если очень кратко, судя словам яндекса в этих статьях:

- сертификат никуда в систему не ставится при установке Яндекс.Браузера

- работать в Яндекс.Браузере будут только те национальные сертификаты которые выданы по штатной процедуре (есть в публично доступном списке выданных на госуслугах/в CT логах).

Вот если у пользователя ставить яндекс.браузер нет желания, то по мнению сбера (судя по этой статье, ну не может же пользователь не хотеть сбер использовать) — тогда есть желание поставить сертификат общесистемно… и он будет работать и в Chrome тоже, для всех кто его использует, и без всяких проверок с CT. У Firefox хранилище свое и туда придется ставить отдельно.

Про Атом — вообще ничего не понятно.

Давно уже для госсайтов и всего прочего, где нужно ЭЦП, завёл отдельную виртуалку, в которую хожу по RDP. Ибо чтобы какой-нибудь личный кабинет на сайте какого-нибудь госоргана заработал, надо иногда не только левые корневые сертификаты поставить, но и ещё прям магическую последовательность действий совершить с установкой софта, изменением настроек и т.п., анализировать которую с т.зр. ИБ совершенно не хочется. А так есть песочница, в которой всё равно никаких данных, кроме тех, которые я и так родному государству добровольно сообщаю, нет по определению.

Ну, значит, и Сбер сейчас в этот же список добавится.

Ну а что, можно и смартфон отдельный носить, ничего страшного, наверное у многих старые смарты остаются после перехода на новые, а в другом случае можно можно ~1000р потратить на типа бу, ничего или пускай дома лежит или ноут дома и по удаленке ходить со своего смарта, если необходимо, вот пришла такая идея, как вы думаете ? . К слову я вполне использую отдельный смарт на android go под сбер и нужды жкх и т.п., хотя он большинство времени выключен, для работы- другой смарт, после того как начитался про мошенников и все такое. Хотя , кто привык платить смартфоном....

Пост уже забанен. Весело...

установлю браузер Амиго и майлру агент

тогда точно всё заработает

del

Не ожидал на Хабре увидеть столько пользователей Сбера :)

Не понимаю о чем такая жаркая дискуссия, для кого эти сертификаты неприемлемый уровень угрозы их ставить не будет и будет сам решать свою проблему с российскими сайтами или просто не будет ими пользоваться. Сейчас это хоть и хреновое, но рабочее решение снять риски массового закрытия бизнесов завязанных на работу в сети. Безусловно лучше создать свой национальный УЦ по всем правилам, хочется верить, что когда нибудь мы это сделаем, но это будет когда-то потом, а работать нужно уже сейчас.

Как по мне я лучше поставлю сертификат товарища майона, но оставлю людям работу и зарплату, а душевные страдания оставлю на потом.

Сертификат защищает в основном от MITM аттак, технические возможности для которой есть по большей части у провайдера и товарища майора. По всему миру полно третьесортных УЦ среди которых найти тот который подпишет что угодно за деньги, или ликнул секретный ключ, думаю не такая большая проблема. Какие существенные дополнительные вектора атак к существующим, добавляет сертификат от товарища майора мне особо не понятно.

Дык обсуждали, MITM делается у провайдера на ТСПУ/СОРМ где угодно и как угодно называйте, то есть автоматически на любой сайт выдается нужный сертификат (что SB что gmail), далее трафик расшифровывается и по пакету Яровой складывается, до лучших времён.

То есть если есть сертификат РФ, всё расшифровываем, нет, складываем что можем.

Таким образом провести MITM незаметно практически невозможно, если это не единичные случаи. Вам прийдет левый сертификат с другого конца, который при желании можно сохранить и проверить. А то что вы описываете это условно говоря - великий китайский фаервол, ну да можно и так, все знают что их пишут.

>>Таким образом провести MITM незаметно практически невозможно

Никто и не говорит что незаметно.

--В целях достижения "чет там" а так же во исполнение закона "тыры пыры восем дыры" и "защиты детей от всего плохого" трафик от провайдера будет под защитой сертификата самого лучшего УЦ.

1.Это заметят только те кому это интересно.

2.Побухтят в инторнетах на профильных площадках.

3.Всем остальным это не интересно, вот прямо вообще.

>> Вам прийдет левый сертификат с другого конца, который при желании можно сохранить и проверить.

Как минимум надо понимать что это произошло, а если человек открывает gmail и видит там "Russian Trusted Root CA", он думает, ну ок. Открывает habr.ru а там "Russian Trusted Root CA" ну значит все вообще хорошо ну а тем более sb.rf на "Russian Trusted Root CA" это же банк, наверняка там "первый отдел" не зря свой хлеб ест.

>>А то что вы описываете это условно говоря - великий китайский фаервол

То есть Вы против того что бы защищать детей от этого того? Вы что хотите что бы вот это все европейское вот это вот да? У Вас что совести нет? Может Вы скрываете что то? Вы вообще видели что творится там? Ууууу там уууу, ужас!

Так что да, но это ради защиты и безопасности а не что бы кого то сажать за лайки и посты 10 летней давности! Вот! Мы не такие как они!

Так при желании можно просто заставить поставить сертификат, и резать весь трафик пока не поставят. Ну побухтят чуть больше, если стоит цель идти по пути китайского фаервола, она все равно будет достигнута. И сертификат тут имеет совсем минорное значение. Пока что это открывается лишь один реалистичный вектор атак, это единичные прослушивания трафика товарищем майором.

Одно дело когда тебе пихают сертификат, мол ставь и заткнись, другое дело, когда говорят, мол не хочешь не ставь, но сбер работать не будет. А через месяц не будет работать ВТБ, а потом nalog перестал. Но нет, это не потому что надо пропихнуть, а просто злые варвары не дают перевыпустить. А тут раз и госуслуги и добродел перестал работать. И вот уже на сайт жека/пятёрочки не зайти.

Такая мягкая форма, но нет, никто не заставляет ставить, боже упаси!

- Предлагаю Вам установить корневой сертификат CA или "Яндекс браузер" в пользу хипстеров финтеха

по полтийнику штука- Нет, не установлю

- Но почему вы отказываетесь?

- Не хочу.

- Вы не сочувствуете хипстерам финтеха?

- Сочувствую.

- А, места на диске жалко?

- Нет.

- Так почему же?

- Не хочу.

Почему-то во всех подобных статьях пишут только про я.браузер и атом, но chromium gost тоже должен работать с такими сертификатами? При этом этот браузер без мусора в виде голосовых помощников и анимированных обоев.

Думаю нет.

Отличие Chromium GOST — в том что он умеет с крипто по ГОСТу работать (и сертификатами).

В своей копии Chromium GOST (правда это 88-я версия) я вижу свои личные гостовые сертификаты, и корневые, тоже гостовые. А вот Russian Trusted CA который сбер предлагает — не вижу.