Comments 457

Как раз вчера как дурак попался на это. Симантек мой не сработал, логичные способы излечения не прокатили(в безопасном режиме падал в bsod, коды с др.веба и каспера не подошли). Пришлось изгалятся с вордом и его способностью выжить и нажать кнопку отмена, даже когда все остальное уже закрыто виндой при выключении компа кнопкой.

+2

Попался — это скачал и запустил exe файл?

Тогда точно как дурак %(

Тогда точно как дурак %(

+11

Не, там через яву автоматом загрузилась, насколько я успел заметить. Естественно, ехе файла я не запускал…

+8

А что тогда запустило файл на выполнение? Обновления ставим регулярно или новоиспечённый 0-day?

+1

Хрен его знает, что его запустило, пользуюсь хромом — он спрашивает перед тем как запустить что-либо. Последний cureit вирусню впоследствии, кстати, тоже не нашел. Нашла только утилитка касперского.

0

Не, там через яву автоматом загрузилась

Версия Явы? Версия Хрома? Можно ссылку на сайт, где Вы заразились — мне в личку?

+1

Все новенькое. А насчет сайта — вот тут уж извините, не запомнил.

0

Это печально. Если по Вашим словам всё новое — интересно было бы отловить 0-day.

Если кто-то из комментаторов или автор помнят страницу с заражением — прошу связаться со мной. Можно будет потом даже дополнение к статье с анализом добавить, раз уж тема оказалась столь интересной.

Если кто-то из комментаторов или автор помнят страницу с заражением — прошу связаться со мной. Можно будет потом даже дополнение к статье с анализом добавить, раз уж тема оказалась столь интересной.

+3

Да, кстати, такая же ситуация абсолютно. Серфил хромом блоги, словил Winlock. После рестора системы DrWeb CureIt ничего не нашел… Вот уж не знаю, то ли отрестирились файлы, то ли 0-day бага не слишком опасная оказалась.

0

Вот за это мне нравится Linux. Никаких утилит касперского и прочего такого ничего просто не требуется. Экономия ресурсов компьютера на антивирусе. И при этом спокойно ходишь по интернету. Ни проблем с обновлениями, ни с 0-day.

0

помню поставил линукс, открыл браузер и сразу закрыл, большую кривость оформления нигде не видел

-3

> большую кривость оформления нигде не видел

Мсье уверен, что в Linux существует только один скин и только одна DE?

> поставил линукс

Какой хоть?

Мсье уверен, что в Linux существует только один скин и только одна DE?

> поставил линукс

Какой хоть?

+5

Мандриву очень давно, потом был наслышан об убунте. Думал может теперь сделали дизайн, ан нет тож самое.

Мне если честно не хочется ставить скины и т.д., я хотел получить десктопную ОС, но нет. Не подходит она для этого.

Мне если честно не хочется ставить скины и т.д., я хотел получить десктопную ОС, но нет. Не подходит она для этого.

-2

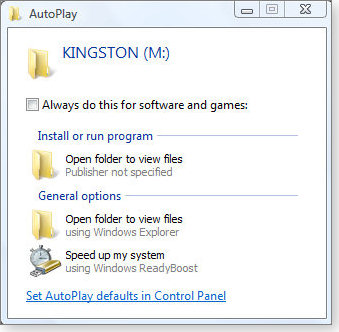

Скинул пример. Будет интересно услышать результат :)

0

Не совсем про winlock, но на днях видел ситуацию поистине странную. До сих пор не могу себе объяснить, как такое могло произойти.

В офисе у девочки стоит линукс (убунта), т.к. единственный рабочий инструмент у неё браузер (ФФ). Девочка компьютером владеет очень слабо (вконтакте и одноклассники через яндекс ищет, вводить адреса не умеет). Обращается с проблемой, что ФФ перестал запускаться (выдаёт ошибку). Иду смотреть и обнаруживаю, что ярлык запуска ФФ изменён(!), там прописан путь типа /home/user/Загрузки/kartinki_dlya_mms.exe.

Естественно, что на линуксе это всё не запускалось. Девочка, понятное дело, ярлыки менять не умеет, да и такое сотворить вряд ли сама смогла бы. Существует ли дыра, позволяющая процессу (ФФ) поменять ярлык, из которого он был запущен (очевидно, эксплойт расчитан на винды)? Звучит как полный бред, головой понимаю, что такое невозможно… но как??

ps: ФФ там был не последний, так что возможно и дырявый (тот, который в 10.10 идёт на CD).

В офисе у девочки стоит линукс (убунта), т.к. единственный рабочий инструмент у неё браузер (ФФ). Девочка компьютером владеет очень слабо (вконтакте и одноклассники через яндекс ищет, вводить адреса не умеет). Обращается с проблемой, что ФФ перестал запускаться (выдаёт ошибку). Иду смотреть и обнаруживаю, что ярлык запуска ФФ изменён(!), там прописан путь типа /home/user/Загрузки/kartinki_dlya_mms.exe.

Естественно, что на линуксе это всё не запускалось. Девочка, понятное дело, ярлыки менять не умеет, да и такое сотворить вряд ли сама смогла бы. Существует ли дыра, позволяющая процессу (ФФ) поменять ярлык, из которого он был запущен (очевидно, эксплойт расчитан на винды)? Звучит как полный бред, головой понимаю, что такое невозможно… но как??

ps: ФФ там был не последний, так что возможно и дырявый (тот, который в 10.10 идёт на CD).

+3

Вспоминаются истории с itHappens, где девочки специально ломали свой компьютер, по мелочи, притворялись, что они не разбираются.

+3

Ярлык где?

На рабочем столе?

Напиши ей на листочке — нажимать Alt+F2 и вводить firefox на всякий случай.

На рабочем столе?

Напиши ей на листочке — нажимать Alt+F2 и вводить firefox на всякий случай.

0

Нет, ярлык в кикланче.

Ну уж как решить проблему административно мне понятно :)

Я не понимаю, как такое вообще могло в принципе произойти. Или что такое надо сделать _случайно_, чтоб такое получилось.

Ну уж как решить проблему административно мне понятно :)

Я не понимаю, как такое вообще могло в принципе произойти. Или что такое надо сделать _случайно_, чтоб такое получилось.

0

Мне сложно представить, как программа, разработанная для Windows, может поменять путь внутри .desktop-файла.

+1

Я вообще начинаю думать, что автор чуть… приукрасил. У меня вот .desktop такой. Что из этого «вирус» поменял? Даже если бы это была уязвимость в файрфоксе, программа не может знать с какого ярлыка она запущенна. Он запущенна как команда «firefox» в данном случае, всё. Таки надо пытать девочку на предмет того, чего она морочит админу голову.

[Desktop Entry]

Categories=Application;Network;

Comment=Browse the World Wide Web

Exec=firefox %u

GenericName=Web Browser

Icon=firefox-3.5

MimeType=text/html;tex...mage/png;

Name=Firefox Web Browser

NoDisplay=false

StartupNotify=true

StartupWMClass=Firefox

Terminal=0

TerminalOptions=

Type=Application

Version=1.0

X-KDE-SubstituteUID=false

X-KDE-Username=

X-MultipleArgs=false

+1

UFO just landed and posted this here

Где Вы нашли нативную функцию для смены ярлыков?

Нет ни одного штатного средства чтобы получить ярлык из которого было запущено приложения зная информацию о приложении (pid, имя исполняемого файла, т.п.). Этого нет ни в Gnome, ни в KDE.

Знаю точно, т.к. безуспешно пытался такой механизм найти. Всякие костыли возможны, например перечитать все .desktop файлы, распарсить и попытаться найти нужный, но штатного средства нет.

P.S. Разработчик DockBarX.

Нет ни одного штатного средства чтобы получить ярлык из которого было запущено приложения зная информацию о приложении (pid, имя исполняемого файла, т.п.). Этого нет ни в Gnome, ни в KDE.

Знаю точно, т.к. безуспешно пытался такой механизм найти. Всякие костыли возможны, например перечитать все .desktop файлы, распарсить и попытаться найти нужный, но штатного средства нет.

P.S. Разработчик DockBarX.

+4

Подпишусь под каждым словом, такое бывает. Девочка непричем.

+1

Если инсталлировать виндовую программу под вайном — она запросто создаёт себе ярлык на рабочем столе гнома. Возможно, девочка скачала вирус и запустила его, вайн в убунте запускает екзешники как ни в чём не бывало просто с даблклика (вру, иногда нужно ещё chmod +x сделать).

Вирус же, будучи скачанным с помощью файрфокса, создал себе иконку файрфокса на рабочем столе, а ту что была — удалил. Возможный сценарий?

Вирус же, будучи скачанным с помощью файрфокса, создал себе иконку файрфокса на рабочем столе, а ту что была — удалил. Возможный сценарий?

0

Нет, там нету wine. Там была практически дефолтовая убунта, т.к. ничего, кроме браузера, не нужно. Я всё-таки подозреваю, что это либо какая-то дыра в js у ФФ, либо невероятная комбинация действий девочки, сделанная случайно (может, драг-н-дроп какой-нить, хотя не представляю).

0

> вайн в убунте запускает екзешники как ни в чём не бывало просто с даблклика (вру, иногда нужно ещё chmod +x сделать).

Не иногда, а всегда без бита выполнения он ничего не запустит. Это если .exe на виндовом NTFS-разделе лежит, то тогда запускает сразу, потому что там по умолчанию стоит бит выполнения.

Не иногда, а всегда без бита выполнения он ничего не запустит. Это если .exe на виндовом NTFS-разделе лежит, то тогда запускает сразу, потому что там по умолчанию стоит бит выполнения.

0

скажите а разве java без всяких дыр не позволяет запустить стороннее приложение чем то вроде Runtime.getRuntime().exec или разве не может она писать в реестр. просто интересно.

0

Java апплеты выполняются в так называемой песочнице. По задумке такие вещи в ней делать нельзя.

0

В прошлом году делал аплет, который запускал tracert/traceroute (для разных операционок) для получения пути прохождения сетевого соединения на веб-странице, работает вполне, сложнее добиться подобного поведения сразу на нескольких браузерах (ff/chrome/safari) и операционках (win/mac/некоторые linux). Пользователю достаточно разрешить запускать аплет, чтобы получить доступ ко всему диску (как минимум на чтение) и запускать все (некоторые, в зависимости от ОС) или из системного каталога.

Сейчас уже не помню, после каких именно проблем (ОС или браузер) но заработало везде после этого:

Сейчас уже не помню, после каких именно проблем (ОС или браузер) но заработало везде после этого:

if (!bOK) try {это был отчаянный копипаст с какой-то чужой аналогичной тулзы, не копался но логика подсказывает, что браузер или java повышают привилегии просто при запросе соответствующих классов.

if (Class.forName(«java.security.AccessController») != null)

{

bOK = true;

}

}

catch (Throwable e) {

} if (!bOK) try {

if (Class.forName(«netscape.security.PrivilegeManager») != null)

bOK = true;

}

catch (Throwable e) {

}

+2

это обычный сплойт. их есть пачки: Fiesta, Gamma Pack.

0

А UAC включен?

+4

xp

0

Хром даже на XP создает весьма параноидальную песочницу. Если установлена ява, попасть в эту песочницу довольно несложно, а вот выбраться уже сложнее. Если хром последний, то адобиридер тоже отпадает. Нет, все таки определенно Вы что то сделали не так. У Вас ссылки не осталось случайно?

+1

Как вариант поломали саму песочницу хрома.

0

Тогда они имеют право на, если память не изменяет $20000

+1

Нет, имхо дело именно в Яве. Были чутки про некоторые 0-day, которые должны реализоваться в новом винлокере. Обещали очень достойный винлокер, вплоть до тотального разрушения содержимого винта — потому жду с нетерпением.

Но то, что описали — как-то убого для «достойного». Возможно — бета-тестирование. Потому и интересно.

Жаль, что то, что прислали в личку — уже в дауне или потёрто :(

Но то, что описали — как-то убого для «достойного». Возможно — бета-тестирование. Потому и интересно.

Жаль, что то, что прислали в личку — уже в дауне или потёрто :(

0

Скайповый плагин по слухам полон дыр. habrahabr.ru/blogs/infosecurity/113091/#comment_3628899

0

Скайп и сам по себе… кхм. И вообще он на дельфях писан. Фу.

0

Вы так говорите, как будто дельфи это что-то плохое.

+3

А мужики-то не знают!

0

ой, ссылка не приложилась: qt.nokia.com/qt-in-use/story/app/skype/

0

Ссылки увы не осталось — самому интересно как так получилось. Хром свежий — из плагинов только скайп.

0

UFO just landed and posted this here

Можно. Загружаете ворд, вносите изменение в документ. После этого любая попытка выключить комп кроме жесткого по питанию приведет к диалоговому окну ворда «да нет отмена», при этом все остальные программы будут завершены. Жмете «отмена» и оказываетесь в практически чистой ОСи. Ни одного винлока, который выдержал бы этого я не видел. Неоднокртно лечил таким способом компы знакомых.

+1

А как его запустить? Я видел винлоки при которых и мышь не двигается, курсора на экране нету.

Кроме ввода текста в поле для разлочки ничего с клавиатуры сделать нельзя.

Кроме ввода текста в поле для разлочки ничего с клавиатуры сделать нельзя.

0

Большинство винлоков дают немного времени перед своим запуском — можно успеть запустить ворд. Я запустился в vga режиме и успел. Запустить не проблема, вот успеть ввести изменение — тут сложнее. Лучше, конечно, не парится и вставить livecd какой-нить.

0

У меня жена как-то поймала винлок: мышь за пределы его окна нельзя было вывести, клавиатура работала, но не уверен что по Ctrl+Esc можно было открыть меню Пуск. Но по Alt+tab можно было переключаться между приложениями. Меня спасло то что был запущен Far, а там tasklist + tskill.

0

Совсем зажрались, ворды у всех стоят :) Блокнот можно для тех же целей использовать ;)

0

Раньше я ещё сомневался, но после этого:

> Пришлось изгалятся с вордом и его способностью выжить и нажать кнопку отмена, даже когда все остальное уже закрыто виндой при выключении компа кнопкой.

должен вас поблагодарить. Больше я никому никогда виндовс на домашнюю машинку не посоветую.

Нет, серьёзно, разве виндовс нельзя при загрузке заставить спрашивать пользователя какие службы и пункты авторана он хочет и пропустить этот блокиратор?

> Пришлось изгалятся с вордом и его способностью выжить и нажать кнопку отмена, даже когда все остальное уже закрыто виндой при выключении компа кнопкой.

должен вас поблагодарить. Больше я никому никогда виндовс на домашнюю машинку не посоветую.

Нет, серьёзно, разве виндовс нельзя при загрузке заставить спрашивать пользователя какие службы и пункты авторана он хочет и пропустить этот блокиратор?

0

да он в строку Shell в реестре прописывается и заменяет собой путь к explorer.exe, так что выбрать загружаться ли ему или нет (в случае возможности такого выбора) все равно нельзя было бы

0

А как же режим «поддержки командной строки»? Он тоже обычный explorer.exe использует?

0

А то обычный юзер в командной строке много чего сделает, ага.

0

Делают. В крайнем случае по инструкции.

Но не о том речь. Вы хотите сказать, что в виндовс нет возможности проконтроллировать процесс загрузки потому что «обычный юзер» этого не хочет? Хорошо, что вы ОС не разрабатываете.

Но не о том речь. Вы хотите сказать, что в виндовс нет возможности проконтроллировать процесс загрузки потому что «обычный юзер» этого не хочет? Хорошо, что вы ОС не разрабатываете.

0

новый способ

ресурс, с «клубничкой», где вместо девочек пользователь получает троянца в виде exe-файла.

НОВЫЙ? Каким волшебным образом две буковки «Ж» делают этот способ новым?

+16

Открыт сезон охоты на ССЗБ

+8

Троян будет распространяться до тех пор пока можно будет срубать деньги через посылку СМС. Более чем уверен, что найти тех что деньги получает и попросить их так не делать, не очень сложно.

+6

Мне тоже раз прислали винлокер. killall wine решил проблему ;)

+18

+21

Я даже затрудняюсь ответить на столь экспрессивный комментарий ^_^

+7

Он самодостаточен и не нуждается в комментировании. Только вот не нашел картинку с полкой, если найдешь — поделись, а?

+5

Дак это что, пирожок? Сразу и не узнал в этой буханке хлеба. Настоящие пирожки выглядят так:

+25

Я думаю вы бы и sh скрипт запустили.

-2

И в чём проблема? От левого юзера хоть обзапускайся.

0

В Windows всё точно так же.

0

В теории. На практике, увы, мы видим массовые заражения вот такими вот бесхитростными троянами.

+2

Будет на линуксе столько же домохозяек всё будет точно так же.

-2

Старая балалайка. Ни одного аргумента, впрочем.

На android'е уже сто миллионов, например.

Бинарные файлы (да вообще, любые файлы) полученные со стороны (из интернета в том числе) не имеют бита исполнения, да и файловая система /home в большинстве случаев смонтирована с noexec по умолчанию. Вы вместе с трояном будете ман по chmod прикладывать, да?

Кроме того, linux сильно гетерогенен и заставить работать один и тот же троян на разнообразных дистрибутивах будет непросто.

На android'е уже сто миллионов, например.

Бинарные файлы (да вообще, любые файлы) полученные со стороны (из интернета в том числе) не имеют бита исполнения, да и файловая система /home в большинстве случаев смонтирована с noexec по умолчанию. Вы вместе с трояном будете ман по chmod прикладывать, да?

Кроме того, linux сильно гетерогенен и заставить работать один и тот же троян на разнообразных дистрибутивах будет непросто.

+6

UFO just landed and posted this here

Я полагаю, любой нормальный человек, если его выкинет на ресурс с порнухой, которого он не искал и не просил, тут же его закроет. А если он безропотно начинает лазить по любому сайту очень сомнительной тематики, на который его затащили силой, то ему безусловно нужна такая прививка в виде перепуга.

П.С. Возможно, стоит начать пропаганду «здоровых» ресурсов с порнографией, типа аналага youtube, «you%догадайтесь_что%»? Ведь по ТВ во всю крутят рекламу «здорового секса в презервативе с проверенным партнёром», а это будет реклама «здорового порно в правильном браузере на проверенном сайте».

П.С. Возможно, стоит начать пропаганду «здоровых» ресурсов с порнографией, типа аналага youtube, «you%догадайтесь_что%»? Ведь по ТВ во всю крутят рекламу «здорового секса в презервативе с проверенным партнёром», а это будет реклама «здорового порно в правильном браузере на проверенном сайте».

+5

А пользователи Mac OS курят в сторонке и хихикают…

-33

как дурочки.

+73

А что же делают пользователи линукс?

+6

Курят и хихикают вместе с пользователями Mac OS.

+17

Что ж они курят, что хихикают?

+18

Кого-то вирус заставляет деньги платить, а кого-то в сторонке хихкать )

+1

Ну, маковские курят яблоки. Яблоки у них дорогие, поэтому маковцы искренне считают, что они самые крутые.

Что курят линуксовцы — неизвестно: некоторые вообще ничего, некоторые даже не пьют и не нюхают. Есть подозрение, что пингвины имеют дар к телепатии и умеют внушать эйфорию…

Пользователи винды — пьют, курят, нюхают и т.д.и т.п. Но от винлокеров это помогает слабо, хотя некоторые и считают, что под определённое сочетание веществ винлокер вызывает необратимые изменения в мозгу и человек таки начинает или платить, или учиться переустанавливать систему…

Что курят линуксовцы — неизвестно: некоторые вообще ничего, некоторые даже не пьют и не нюхают. Есть подозрение, что пингвины имеют дар к телепатии и умеют внушать эйфорию…

Пользователи винды — пьют, курят, нюхают и т.д.и т.п. Но от винлокеров это помогает слабо, хотя некоторые и считают, что под определённое сочетание веществ винлокер вызывает необратимые изменения в мозгу и человек таки начинает или платить, или учиться переустанавливать систему…

+15

Курение убивает.

-1

Пытаются найти сайт и запустить у себя этот винлок…

+10

лечат компы винюзеров

+1

UFO just landed and posted this here

Как бы мак более чем массовый продукт. В штатах все сложнее встретить человека не с маком.

-18

Оччень показательный график, особенно с учётом того, что по этой «статистике» Линукса такое впечатление, что нет вообще, т.к. наравне с «другими» он вообще по нулям показывает. Угу.

-2

Это статистика продаж. Сколько раз вы купили ubuntu? А дебиан?

0

А разве не статистика по юзер-агентам?

0

Из вашего вывода следует, что XP в прошлом году продавалось в 2 раза больше, чем win7.

+1

Да вы что? А статистика по версиям браузера, например, из продаж каким образом высчитывается?

gs.statcounter.com/faq#methodology

gs.statcounter.com/faq#methodology

+1

Ну да, ну да, если ось не купили — то она отсутствует как класс и «в наличие меньше чем маков»!

Грош цена такой статистике!

Ещё есть гениальные статистические анализы, типа «сколько раз зайдёт на страничку про винду пользователь Линукса или Макоса», или «Сколько раз установили на компьютер винду и прочие системы, по статистике сайта активации Мелкософта»! Дают просто окуенные статистические результаты в пользу форточек!

Грош цена такой статистике!

Ещё есть гениальные статистические анализы, типа «сколько раз зайдёт на страничку про винду пользователь Линукса или Макоса», или «Сколько раз установили на компьютер винду и прочие системы, по статистике сайта активации Мелкософта»! Дают просто окуенные статистические результаты в пользу форточек!

-1

есть и другая статистика www.w3schools.com/browsers/browsers_os.asp

А вообще статистика эта такая вещь… ее можно трактовать как угодно. Мне было бы, например, очень интересно посмотреть смешанную статистику по ПК и серверам.

Думаю, компьютеров с линуксом много, вполне достаточно, чтобы устроить эпидемию какого-либо червя, но этого не происходит.

То, что компов с вендой больше, это не оправдание: безопасность виндовс сосет.

А вообще статистика эта такая вещь… ее можно трактовать как угодно. Мне было бы, например, очень интересно посмотреть смешанную статистику по ПК и серверам.

Думаю, компьютеров с линуксом много, вполне достаточно, чтобы устроить эпидемию какого-либо червя, но этого не происходит.

То, что компов с вендой больше, это не оправдание: безопасность виндовс сосет.

+4

интересн механизм.

Слишком много winXP?

Слишком много софта слабо совместимо с UAC?

Слишком много winXP?

Слишком много софта слабо совместимо с UAC?

0

А чего интересного, у netmarketshare и statcounter-а миллионы счетчиков по всему интернету с полуторадесятками миллиардов хитов в месяц, а на w3schools — статистика с ОДНОГО технического сайта. Это примерно как сравнивать top.mail.ru-шную общую статистику со статистикой linux.org.ru (где АЖ 30% линуксоидов).

0

> То, что компов с вендой больше, это не оправдание: безопасность виндовс сосет.

Вы на свет что ли ползете?

В каком месте она «сосет»?

Вы на свет что ли ползете?

В каком месте она «сосет»?

-5

???

Постоянно массовые эпидемии и в IE постоянно дыры находят. F-secure предлагал отказаться от использования IE. Google внутри компании хотел перейти на Mac OS и Linux. А stuxnet и недавний вирус-плагин к team viewer долго не детектелись антивирусами.

Постоянно массовые эпидемии и в IE постоянно дыры находят. F-secure предлагал отказаться от использования IE. Google внутри компании хотел перейти на Mac OS и Linux. А stuxnet и недавний вирус-плагин к team viewer долго не детектелись антивирусами.

+2

Какая же короткая у некоторых икспертов память. То что вслед за рекомендацией временно прекратить использование IE, все тот же BurgerCERT рекомендовал отказаться от использования Firefox.

В гугле в последнее время многовато п*здят не по делу. Аврора поражала ТОЛЬКО IE6/XP (помимо акробатовских дыр). Забавно, что в гугле у людей, имеющих доступ к конфиденциальной информации стоит непатченная ОС десятилетней давности.

В stuxnet было вложено куча бабла, предположительно на гос уровне, при этом ущерб был крайне ограничен. Ну а в линуксе задискложенные уязвимости живут по 6 лет — и всем по фигу. RedHat ломают ДВАЖДЫ — всем по фигу. Индусы, потерявшие сотни тысяч сайтов, вешаются — всем по фигу. Ломают апачи фаундейшн — всем по фигу. Ломают саванну — всем по фиг. Ломают сорсфорж — всем по фигу.

Вот скажите мне, многоуважаемый иксперт, что именно Вы знаете о безопасности линукса и винды, что дает Вам хоть малейшее право иметь Мнение?

В гугле в последнее время многовато п*здят не по делу. Аврора поражала ТОЛЬКО IE6/XP (помимо акробатовских дыр). Забавно, что в гугле у людей, имеющих доступ к конфиденциальной информации стоит непатченная ОС десятилетней давности.

В stuxnet было вложено куча бабла, предположительно на гос уровне, при этом ущерб был крайне ограничен. Ну а в линуксе задискложенные уязвимости живут по 6 лет — и всем по фигу. RedHat ломают ДВАЖДЫ — всем по фигу. Индусы, потерявшие сотни тысяч сайтов, вешаются — всем по фигу. Ломают апачи фаундейшн — всем по фигу. Ломают саванну — всем по фиг. Ломают сорсфорж — всем по фигу.

Вот скажите мне, многоуважаемый иксперт, что именно Вы знаете о безопасности линукса и винды, что дает Вам хоть малейшее право иметь Мнение?

-1

О! Holy War! Holy War! :) Ну наконец-то.)

Про BergerCERT засчитано. Его всевремя ломают на pwn2own. И кучу критикалов латают каждый выпуск. Но! Атака идет сначала на приложение, потом на ОС. Механизмы безопасности Linux не допустят полного контроля за системой и не допустят массовой эпидемии, как с conficker, blaster и кучей других. Эпидемий под линукс нет, это факт.

Про аврору и Google написано тут (http://en.wikipedia.org/wiki/Operation_Aurora).

In an advisory on January 14, 2010, Microsoft said that attackers targeting Google and other U.S. companies used software that exploits a hole in Internet Explorer. The vulnerability affects Internet Explorer versions 6, 7, and 8 on Windows 7, Vista, Windows XP, Server 2003, Server 2008 R2, as well as IE 6 Service Pack 1 on Windows 2000 Service Pack 4

Только IE6, да?

Stuxnet принес мало вреда??! Это вы иранцам скажите:))) Смешна шутка. Как насчет последнего Win32/Sheldor.NAD? Говорят, 5 млн. рублей — ущерб по России.:)

На задискложенные уязвимости, взлом RedHat, индусов и проч, пожалуйста линки. Чем интересен взлом саваны?

Сорсфорс вне обсуждения, там секьюрити брит не по вине системы вообще и не одну из программ не модифицировали. Это скорее наоборот пруф в мою пользу.

Такие дела)

Про BergerCERT засчитано. Его всевремя ломают на pwn2own. И кучу критикалов латают каждый выпуск. Но! Атака идет сначала на приложение, потом на ОС. Механизмы безопасности Linux не допустят полного контроля за системой и не допустят массовой эпидемии, как с conficker, blaster и кучей других. Эпидемий под линукс нет, это факт.

Про аврору и Google написано тут (http://en.wikipedia.org/wiki/Operation_Aurora).

In an advisory on January 14, 2010, Microsoft said that attackers targeting Google and other U.S. companies used software that exploits a hole in Internet Explorer. The vulnerability affects Internet Explorer versions 6, 7, and 8 on Windows 7, Vista, Windows XP, Server 2003, Server 2008 R2, as well as IE 6 Service Pack 1 on Windows 2000 Service Pack 4

Только IE6, да?

Stuxnet принес мало вреда??! Это вы иранцам скажите:))) Смешна шутка. Как насчет последнего Win32/Sheldor.NAD? Говорят, 5 млн. рублей — ущерб по России.:)

На задискложенные уязвимости, взлом RedHat, индусов и проч, пожалуйста линки. Чем интересен взлом саваны?

Сорсфорс вне обсуждения, там секьюрити брит не по вине системы вообще и не одну из программ не модифицировали. Это скорее наоборот пруф в мою пользу.

Такие дела)

+3

Бля. Ну давайте уже сравнительный анализ. Какие именно «механизмы безопасности линукс» не допустят, ага.

Про conficker и blaster вам скоро в школе рассказывать будут. Не буду лишать удовольствия.

Про уязвимость в авроре написано здесь blogs.technet.com/b/srd/archive/2010/01/15/assessing-risk-of-ie-0day-vulnerability.aspx

Разницу можно быстро заметить по цветам. Только IE6 да

stuxnet — у Вас проблемы с чтением. Ограниченный вред, ограниченный. И именно потому, что атака была очень узконаправленной и вирус практически не распространялся — он долгое время оставался незаченным.

> Как насчет последнего Win32/Sheldor.NAD

Что насчет него? При чем здесь third party вообще? Или просто сказать чего то хочется, но квалификации не хватает?

> На задискложенные уязвимости, взлом RedHat, индусов и проч, пожалуйста линки. Чем интересен взлом саваны?

А разве это что то изменит? Вы же и дальше будете продолжать Верить.

шесть лет

4 года

~20 лет

RedHat раз

RedHat два

Повесившийся индус

Взлом саванны? Той которая savannah.gnu.org? Хм, действительно, чем?

Про conficker и blaster вам скоро в школе рассказывать будут. Не буду лишать удовольствия.

Про уязвимость в авроре написано здесь blogs.technet.com/b/srd/archive/2010/01/15/assessing-risk-of-ie-0day-vulnerability.aspx

Разницу можно быстро заметить по цветам. Только IE6 да

stuxnet — у Вас проблемы с чтением. Ограниченный вред, ограниченный. И именно потому, что атака была очень узконаправленной и вирус практически не распространялся — он долгое время оставался незаченным.

> Как насчет последнего Win32/Sheldor.NAD

Что насчет него? При чем здесь third party вообще? Или просто сказать чего то хочется, но квалификации не хватает?

> На задискложенные уязвимости, взлом RedHat, индусов и проч, пожалуйста линки. Чем интересен взлом саваны?

А разве это что то изменит? Вы же и дальше будете продолжать Верить.

шесть лет

4 года

~20 лет

RedHat раз

RedHat два

Повесившийся индус

Взлом саванны? Той которая savannah.gnu.org? Хм, действительно, чем?

-2

Что там насчет школы и conficker с ms blast? Ты уж будь добр напиши вежливо, чего хотел сказать-то, а я посмотрю твои ссылки и тоже тебе вежливо отвечу. Под виндовс есть массовые заражения, под линукс нет.

+2

Hint:

1. Внимательно присмотритесь к используемым уязвимостям

2. Внимательно присмотритесь к датам выпуска патчей к этим узявимостям

3. Внимательно присмотритесь к датам первого появления вирусов

4. Если позволит возраст, вспомните когда начались крупномасштабные эпидемии

5. ?????

6. ПРОФИТ!!!

Я же, в свою очередь, умоляю просветить меня насчет тайных механизмов безопасности линукс, которых больше нигде-нигде нет.

1. Внимательно присмотритесь к используемым уязвимостям

2. Внимательно присмотритесь к датам выпуска патчей к этим узявимостям

3. Внимательно присмотритесь к датам первого появления вирусов

4. Если позволит возраст, вспомните когда начались крупномасштабные эпидемии

5. ?????

6. ПРОФИТ!!!

Я же, в свою очередь, умоляю просветить меня насчет тайных механизмов безопасности линукс, которых больше нигде-нигде нет.

-3

Ты не понял. Я с тобой в загадки не играю. Хочешь что-то сказать, просто напиши. Профит получишь сам.

+2

Ох до чего ж ленивые иксперты пошли. Уязвимости были закрыты за месяц до появления вируса (собственно именно анализом патчей хакирами и были «найдены» эти уязвимости), эпидемии начинались через полгода после выпуска патча.

Я тоже не в загадки играю, давай рассказывай про MagicPixieDust™ который чудесным образом «продотвращает» любые попытки проникновения на десктопы простых пользователей (и при этом не работает в случае high profile линукс серверов с компетентными админами).

Я тоже не в загадки играю, давай рассказывай про MagicPixieDust™ который чудесным образом «продотвращает» любые попытки проникновения на десктопы простых пользователей (и при этом не работает в случае high profile линукс серверов с компетентными админами).

-3

Я же не пишу, что ты ленив и даже ссылки не ленюсь тебе кидаю. Чего ж тебе б так не делать?

Насчет mblaster'a — да, реверсировали патч, который уже был. И его наличие не спасло. Странно по-моему.

Насчет conficker'a — нет, M$ явно не успевал исправлять ситуацию.

Технологии защиты в линукс разные, сам знаешь нету единого стандарта. Возьмем масс-вариант для версии 10.04:

wiki.ubuntu.com/Security/Features

Твои линки гляну ближе к вечеру и отпишу.

Насчет mblaster'a — да, реверсировали патч, который уже был. И его наличие не спасло. Странно по-моему.

Насчет conficker'a — нет, M$ явно не успевал исправлять ситуацию.

Технологии защиты в линукс разные, сам знаешь нету единого стандарта. Возьмем масс-вариант для версии 10.04:

wiki.ubuntu.com/Security/Features

Твои линки гляну ближе к вечеру и отпишу.

+3

> Насчет mblaster'a — да, реверсировали патч, который уже был. И его наличие не спасло. Странно по-моему.

Не спасло те несколько процентов (что при миллиардной базе установок винды составляет десятки миллионов компьютеров), которые не обновляют систему

> M$

Mark $huttleworh, ога

> wiki.ubuntu.com/Security/Features

Что за говно ты мне даешь? Ты скажи конкретно, что за волшебные феи.

Не спасло те несколько процентов (что при миллиардной базе установок винды составляет десятки миллионов компьютеров), которые не обновляют систему

> M$

Mark $huttleworh, ога

> wiki.ubuntu.com/Security/Features

Что за говно ты мне даешь? Ты скажи конкретно, что за волшебные феи.

-2

Несколько процентов, да? А может 30%? en.wikipedia.org/wiki/Conficker

По ссылке: stack protector, heap protector, Pointer Obfuscation, все что про ASLR, Fortify Source.

По ссылке: stack protector, heap protector, Pointer Obfuscation, все что про ASLR, Fortify Source.

+2

Надо же, какие новые технологии.

Только почему то не работают на крупных серверах, управляемых компетентными админами. Ну и винде, естественно тоже не работают.

msdn.microsoft.com/en-us/library/Aa290051

Интересно, почему?

Только почему то не работают на крупных серверах, управляемых компетентными админами. Ну и винде, естественно тоже не работают.

msdn.microsoft.com/en-us/library/Aa290051

Интересно, почему?

-3

Спасибо за ссылку на основы. Так тебе больше нечего ответить, почему у M$ неоднократно многотысячные случаи заражения, ботнеты и т.д., и нет случаев ботнетов не Linux?

И я отлично знаю, что защиту стека начали использовать в виндовс. Может бытьТебе больше нечего с

И я отлично знаю, что защиту стека начали использовать в виндовс. Может бытьТебе больше нечего с

+2

Не дописал. %( Ты мне кинул ссылку, что VS поддерживает меры по укреплению кода. Вот только в случае с Linux можно также привести точный список компонентов системы (библиотеки, приложения), которые собраны с защитой.

А в случае с windows? Как раз на pwn2own защиту обошли, использовав незащищенные компоненты. И это речь то ли про Vista, то ли про 7.

А в случае с windows? Как раз на pwn2own защиту обошли, использовав незащищенные компоненты. И это речь то ли про Vista, то ли про 7.

+3

Сколько лет Microsoft исправляли проблему вирусов с флешек? Сколько лет autorun.inf диктовал системе, что делать?

+3

Меньше года. С момента, когда это стало проблемой и до момента выпуска XPSP2

-5

Пишут, что исправили только в Windows 7: habrahabr.ru/blogs/infosecurity/113091/#comment_3629694

Кто из вас прав?

Кто из вас прав?

+3

судя по support.microsoft.com/kb/967715

в SP2 как раз включили авторан для флешек

в SP2 как раз включили авторан для флешек

+3

Мне это определённо нравится %)

Когда проблема в Винде, то отсчёт времени ведётся с момента «когда это стало проблемой» (т.е. с момента обнаружения), а когда в Линуксе — то почему-то от самого начала, с момента появления в коде.

Мне вот только интересно: вы сознательно используете подобную подтасовку ради «выигрыша» в споре или же у вас действительно сознание так работает?

Когда проблема в Винде, то отсчёт времени ведётся с момента «когда это стало проблемой» (т.е. с момента обнаружения), а когда в Линуксе — то почему-то от самого начала, с момента появления в коде.

Мне вот только интересно: вы сознательно используете подобную подтасовку ради «выигрыша» в споре или же у вас действительно сознание так работает?

0

А где подтасовка то? В винде с самого начала безопасность устроена по уму. Авторан — проблемы конфигурации. В 90-х это никого не заботило, стало заботить — сменили.

Надеюсь Вы застали времена перехода с win98 на winxp и помните разговоры «да я знаю, что эта икспи типа безопаснее, но на фиг оно мне надо»? Эти разговоры продолжались до 2003-2004-го года где то.

Даже сейчас находятся люди, которых не инетересует безопасность. Все эти гайды по отключению UAC, отключению апдейтов и пр…

Надеюсь Вы застали времена перехода с win98 на winxp и помните разговоры «да я знаю, что эта икспи типа безопаснее, но на фиг оно мне надо»? Эти разговоры продолжались до 2003-2004-го года где то.

Даже сейчас находятся люди, которых не инетересует безопасность. Все эти гайды по отключению UAC, отключению апдейтов и пр…

-2

Про уязвимость в авроре. Ес-но M$ в своем блоге пишет, что виндовс почти не пострадал. Это часть их рекламы. Но.

Присмотрись к WinXP + IE7: только текущий эксплойт не работает. грубо говоря они сами написали, что адаптировать — раз плюнуть.

посмоти сюда:

www.microsoft.com/technet/security/bulletin/ms10-002.mspx

статус Critical везде одинаковый. И везде написано Remote Code Execution. И скорее всего потому что этот DEP обходят. Обошли на pwn2own, обошли здесь, например:

www.theregister.co.uk/2010/02/03/microsoft_windows_protection_bypass/

Присмотрись к WinXP + IE7: только текущий эксплойт не работает. грубо говоря они сами написали, что адаптировать — раз плюнуть.

посмоти сюда:

www.microsoft.com/technet/security/bulletin/ms10-002.mspx

статус Critical везде одинаковый. И везде написано Remote Code Execution. И скорее всего потому что этот DEP обходят. Обошли на pwn2own, обошли здесь, например:

www.theregister.co.uk/2010/02/03/microsoft_windows_protection_bypass/

+3

> Про уязвимость в авроре. Ес-но M$ в своем блоге пишет, что виндовс почти не пострадал. Это часть их рекламы. Но.

Слова не мальчика но мужа. Раскроет все-все заговоры, одним взглядом ломает виндовые системы. А вот это вот «M$$$$» — это так илитно. М-м-м-м, обожаю. Слушай, «номуж», подтвердить то хоть какие нибудь из своих слов можешь?

> Присмотрись к WinXP + IE7: только текущий эксплойт не работает. грубо говоря они сами написали, что адаптировать — раз плюнуть.

Тем не менее, аврора была таргетирована против XP/IE6, использовалась вот эта, так что вопрос к гуглу остается.

> www.microsoft.com/technet/security/bulletin/ms10-002.mspx

Список не внушает, большинство уязвимостей раскрыты приватно или найдены внутри. Чего сказать то хотел? Что в линуксе уязвимости не находят? Или что гугл «отказался» от использования винды из-за уязвимостей, приватно сообщенных в МС?

> www.theregister.co.uk/2010/02/03/microsoft_windows_protection_bypass/

Ну да, используя очень хитроумные приемы, ИНОГДА получается обойти DEP+ASLR. Я это знаю, потому что, в отличие от некоторых, не верю в волшебных фей, которые меня защитят. Вот только чего сказать то хотел? Что уж в линуксе такое невозможно? Можно в очередно раз спросить ПОЧЕМУ?

Слова не мальчика но мужа. Раскроет все-все заговоры, одним взглядом ломает виндовые системы. А вот это вот «M$$$$» — это так илитно. М-м-м-м, обожаю. Слушай, «номуж», подтвердить то хоть какие нибудь из своих слов можешь?

> Присмотрись к WinXP + IE7: только текущий эксплойт не работает. грубо говоря они сами написали, что адаптировать — раз плюнуть.

Тем не менее, аврора была таргетирована против XP/IE6, использовалась вот эта, так что вопрос к гуглу остается.

> www.microsoft.com/technet/security/bulletin/ms10-002.mspx

Список не внушает, большинство уязвимостей раскрыты приватно или найдены внутри. Чего сказать то хотел? Что в линуксе уязвимости не находят? Или что гугл «отказался» от использования винды из-за уязвимостей, приватно сообщенных в МС?

> www.theregister.co.uk/2010/02/03/microsoft_windows_protection_bypass/

Ну да, используя очень хитроумные приемы, ИНОГДА получается обойти DEP+ASLR. Я это знаю, потому что, в отличие от некоторых, не верю в волшебных фей, которые меня защитят. Вот только чего сказать то хотел? Что уж в линуксе такое невозможно? Можно в очередно раз спросить ПОЧЕМУ?

-5

Amurul, не могли бы вы написать статейку тезисно, что настроить в семерке, чтобы бабушка не смогла ее сломать, но смогла ходить в инет куда угодно, слать и получать письма и т.д.?

Т.е. задача про тещу из жтих комментов

Т.е. задача про тещу из жтих комментов

+2

1. Если «бабушка», то лучше забрать административного пользователя (да даже с UAC), потому что ее попросят — она и согласится.

2. Включить автоапдейты. Для бабушки настроить на автоматическую установку

3. Таки поставить антивирус и автоматически обновлять его базы. Он «не защищает на 100%», но очень сильно сокращает окно уявимости для 0-day угроз. Да и от старых тоже.

4. Использовать нормальный браузер: Хром или IE8/9 — именно в этом порядке. Остальное — шлак (по крайней мере в плане безопасности)

Ее профайл в конце концов окажется зараженным (ибо она по собственной воле будет запускать всякий хлам). Пересоздать профайл — перенести данные.

2. Включить автоапдейты. Для бабушки настроить на автоматическую установку

3. Таки поставить антивирус и автоматически обновлять его базы. Он «не защищает на 100%», но очень сильно сокращает окно уявимости для 0-day угроз. Да и от старых тоже.

4. Использовать нормальный браузер: Хром или IE8/9 — именно в этом порядке. Остальное — шлак (по крайней мере в плане безопасности)

Ее профайл в конце концов окажется зараженным (ибо она по собственной воле будет запускать всякий хлам). Пересоздать профайл — перенести данные.

0

можно ли сделать, чтоб не запускала хлам? например убрать права исполнения с папки пользовательского профиля?

0

Можно. Поставить на «Folder and Subfolders» для профайла Allow на Traverse, поставить на «Folder, Subfolders and Files» для профайла Deny на Execute. Для собственных файлов она сможет сменить эти права, если захочет.

Если винда Ultimate — можно SRP/AppLocker — тогда пользователь не сможет повлиять на эти политики.

Если винда Ultimate — можно SRP/AppLocker — тогда пользователь не сможет повлиять на эти политики.

+1

Тогда, наверное, хром отпадает — он же где-то в профиле живет и там самообновляется?

0

>Для собственных файлов она сможет сменить эти права, если захочет.

Кто сможет? Бабушка 60-ти с лишним лет, которая на протяжении нескольких лет до сих пор набирает смс-ки по инструкци?? Вы в каком-то отдельном мире живёте, что ли…

Кто сможет? Бабушка 60-ти с лишним лет, которая на протяжении нескольких лет до сих пор набирает смс-ки по инструкци?? Вы в каком-то отдельном мире живёте, что ли…

0

Речь о технической возможности.

0

А-а-а, «о технической возможности»…

Ну тогда существует «техническая возможность» и ядро пропатчить, и уязвимости самостоятельно позакрывать, и iptables параноидально настроить, и ещё кучу всего другого сделать. Вот только какой толк от всех этих «технических возможностей» (включая ту, которую предложили вы) в случае вышеуказанной бабушки?

Скажете, совсем разный уровень знаний нужен? Да, разный. Только для бабушки это один хрен: что «сменить права для собственных файлов», что «пропатчить ядро». И то, и другое — из области вуду-магии.

Я как-то всё больше предпочитаю о реалиях нашего жестокого мира разговаривать, а не витать в облаках теоретических «технических возможностей».

Ну тогда существует «техническая возможность» и ядро пропатчить, и уязвимости самостоятельно позакрывать, и iptables параноидально настроить, и ещё кучу всего другого сделать. Вот только какой толк от всех этих «технических возможностей» (включая ту, которую предложили вы) в случае вышеуказанной бабушки?

Скажете, совсем разный уровень знаний нужен? Да, разный. Только для бабушки это один хрен: что «сменить права для собственных файлов», что «пропатчить ядро». И то, и другое — из области вуду-магии.

Я как-то всё больше предпочитаю о реалиях нашего жестокого мира разговаривать, а не витать в облаках теоретических «технических возможностей».

0

Ты можешь проделывать все эти процедуры, потенциально всякий хлам сможет запуститься в это ограниченной среде. А потом всплывет какая-нибудь гадость, что с ограниченными правами «бабушка» не сможет подключить свою видеокамеру или ipod (могу тут наврать, но мысль такая) и придется выдать права…

А если поставишь Linux, то этот хлам физически не сможет запуститься. Как и другие виндовые программы. Сможешь работать с зараженным .doc файлом ну и т.д.

А если поставишь Linux, то этот хлам физически не сможет запуститься. Как и другие виндовые программы. Сможешь работать с зараженным .doc файлом ну и т.д.

+1

а как бкбушка под линуксом сможет установить драйвера для видеокамеры — там не надо быть рутом для этогй операции?

0

В каком смысле как, с чем связан твой вопрос?

0

ну типа не является ли запрет на установку бабушкой драйверов устройств неизбежным злом в случае если мы хотим защититься

(«А если поставишь Linux, то этот хлам физически не сможет апуститься.» почему)

(«А если поставишь Linux, то этот хлам физически не сможет апуститься.» почему)

0

Возможно, чего-то не до конца понимаешь… Вот смотри… Программы в Windows и в Linux принипиально разные. Разный набор нулей и единичек, не могут работать в чужой среде. Ты хоть что делай с виндовой программой, это не связано с привилегиями пользователя. А драйвер будет ставиться из центра установки ПО, при этом будет запрос на пароль.

0

Угу я думал это само собой разумеещася хрень.

Но бабушке-то паролик сообщить придется…

Но бабушке-то паролик сообщить придется…

0

Это security through obscurity. Имеет право на жизнь, да. Но выдавать этот аргумент в обсуждении безопасности ОС я бы не стал

0

Вот закрытые адвизориз — это и плохо. Открытый процесс в линукс мне больше нравится. Хотел сказать, что WinXP+IE7 — подвержены факт. Меня список и надпись remote execution вполне убеждает, что была найдена большая проблема у M$. Нашли после Aurora, когда проблему обнаружили хакеры пусть и для IE6. И еще Google это не мелкая дурацкая контора и они очевидно тоже могут анализировать адвизориз и их мнение что-то да значит.

+2

Приватное раскрытие уязвимостей — НОРМА в индустрии. А Вы в очередной раз расписались в собственной безграмотности.

После != Вследствие. Пора бы уже запомнить.

Уязвимости в FF3.6 тоже нашли вскоре после авроры

После != Вследствие. Пора бы уже запомнить.

Уязвимости в FF3.6 тоже нашли вскоре после авроры

-3

Я смотрю, ты самоутвердился, как грамотный спец.)))

Сначала открывают для компании-производителя, потому детали либо выкладывают, либо нет. Где конкретно в случае с M$ можно посмотреть строку кода или ф-ию, где нашли этот самый HTML Object Memory Corruption.

Сначала открывают для компании-производителя, потому детали либо выкладывают, либо нет. Где конкретно в случае с M$ можно посмотреть строку кода или ф-ию, где нашли этот самый HTML Object Memory Corruption.

+1

> M$

Я смотрю ты продолжаешь самоутверждаться, как илитарий

> Где конкретно в случае с M$ можно посмотреть строку кода или ф-ию, где нашли этот самый HTML Object Memory Corruption.

В самом МС. Если достаточно компетенции и есть желание работать с исходниками МС — устраивайся на работу. Не вижу какое отношение это имеет к безопасности. Или лишь бы ляпнуть?

Я смотрю ты продолжаешь самоутверждаться, как илитарий

> Где конкретно в случае с M$ можно посмотреть строку кода или ф-ию, где нашли этот самый HTML Object Memory Corruption.

В самом МС. Если достаточно компетенции и есть желание работать с исходниками МС — устраивайся на работу. Не вижу какое отношение это имеет к безопасности. Или лишь бы ляпнуть?

-2

Глупый ответ. Ты говоришь «проблема маленькая, гугла сам дурак», так сказали в майкрософт. Я говорю «проблема есть, иначе бы не было вирусных заражений». Если бы ты спорил за Linux, то сказал бы мне «посмотри, вот вся доступна информация, специалист из такой-то компании нашел это, а вот этот считает так-то. и мы можем это проверить сами». А так получается и с виндой постоянно проблемы и в код посмотреть нельзя. Странно, имхо.

+2

Он — тролль. Не парься, неоднократно подтверждал свою неадекватность в споре. И когда ie защищал и когда к словам цеплялся и Google слишком много п*здит. Только Microsoft — боги и Балмер — пророк его.

+2

Ок, спасибо, париться не буду.)

Бывает настрой похоливарить.:)

Бывает настрой похоливарить.:)

+1

Ога, тролль. Потому что не согласен с идиотами.

-3

+2

По моему кто-то здесь ослеп.

Я как раз привожу факты. И готов спокойно обсуждать если мне приведут контраргументы, основанные на фактах.

Хочешь обсудить вопросы обеспечения безопасности? Давай от имени всего вашего кагала ты расскажешь мне КОНКРЕТНО (фактами, да) почему же «безопасность в винде сосет».

А то пока что я видел только:

— А-а-а-а-а. Небо падает, конфикер поражает полгода непатченные машины

и

— Ну и что что 20 лет (вплоть до сегодняшнего дня) во всех графических дистрибутивах линукса можно относительно просто и без ведома пользователя получить рута. Ну и что что известные EoP-ы висят по 6 лет. Ну и что, что редхат периодически ломают. Я все равно ВЕРЮ, что линукс волшебным образом безопасен

Я как раз привожу факты. И готов спокойно обсуждать если мне приведут контраргументы, основанные на фактах.

Хочешь обсудить вопросы обеспечения безопасности? Давай от имени всего вашего кагала ты расскажешь мне КОНКРЕТНО (фактами, да) почему же «безопасность в винде сосет».

А то пока что я видел только:

— А-а-а-а-а. Небо падает, конфикер поражает полгода непатченные машины

и

— Ну и что что 20 лет (вплоть до сегодняшнего дня) во всех графических дистрибутивах линукса можно относительно просто и без ведома пользователя получить рута. Ну и что что известные EoP-ы висят по 6 лет. Ну и что, что редхат периодически ломают. Я все равно ВЕРЮ, что линукс волшебным образом безопасен

-2

>— Ну и что что 20 лет (вплоть до сегодняшнего дня) во всех графических дистрибутивах линукса можно относительно просто и без ведома пользователя получить рута. Ну и что что известные EoP-ы висят по 6 лет. Ну и что, что редхат периодически ломают. Я все равно ВЕРЮ, что линукс волшебным образом безопасен

Ну а что ещё остаётся делать, особенно после того, как вы в соседней ветке открыли мне глаза и я «наконец-то начал понимать»? :)

Никто ни разу в моём графическом линуксе не получил права рута (я подозреваю, что это потому, что ни у кого постороннего не было шелла, но фиг его знает :)). И «известный EoP», висевший 6 лет, меня почему-то не коснулся. И даже то, что редхат пару раз поломали — тоже как-то мимо меня прошло. Я сам, конечно, в шоке, но после такого только и остаётся, что «ВЕРИТЬ, что линукс волшебным образом безопасен» %)

Ну а что ещё остаётся делать, особенно после того, как вы в соседней ветке открыли мне глаза и я «наконец-то начал понимать»? :)

Никто ни разу в моём графическом линуксе не получил права рута (я подозреваю, что это потому, что ни у кого постороннего не было шелла, но фиг его знает :)). И «известный EoP», висевший 6 лет, меня почему-то не коснулся. И даже то, что редхат пару раз поломали — тоже как-то мимо меня прошло. Я сам, конечно, в шоке, но после такого только и остаётся, что «ВЕРИТЬ, что линукс волшебным образом безопасен» %)

0

> — А-а-а-а-а. Небо падает, конфикер поражает полгода непатченные машины

Да блин, поражает. Факт. А вот отключенный апдейт — это уже вторично. Почему пользователи умышленно _отключили_ апдейт? Это не утечка пароля от аккаунта. В массе своей люди делают то, что считают выгодным. Заставь их всех сделать несколько кликов для настройки безопасности! Не сделают! А тут треть, если не больше пользователей не поленилась отключить Update.

И антивирусы почему-то не спасли. А ты говоришь, это ничего не значит, теоретически система надежна. Так что же лучше, система которая теоретически вся такая надежная, но практически болеет или система, где теоретически что-то долго не запатчили, но при этом на практике нет эпидемий?

Да блин, поражает. Факт. А вот отключенный апдейт — это уже вторично. Почему пользователи умышленно _отключили_ апдейт? Это не утечка пароля от аккаунта. В массе своей люди делают то, что считают выгодным. Заставь их всех сделать несколько кликов для настройки безопасности! Не сделают! А тут треть, если не больше пользователей не поленилась отключить Update.

И антивирусы почему-то не спасли. А ты говоришь, это ничего не значит, теоретически система надежна. Так что же лучше, система которая теоретически вся такая надежная, но практически болеет или система, где теоретически что-то долго не запатчили, но при этом на практике нет эпидемий?

+1

> Ну давайте уже сравнительный анализ. Какие именно «механизмы безопасности линукс» не допустят, ага.

Возьмём самый популярный дистрибутив Linux'а — Ubuntu: wiki.ubuntu.com/Security/Features. А теперь объясните, какие преимущества перед этим имеет система безопасности Windows? Давайте проведём сравнительный анализ, если уж так хотите, вот только аналогичный списочек секьюрити-фич в Windows предоставьте.

Возьмём самый популярный дистрибутив Linux'а — Ubuntu: wiki.ubuntu.com/Security/Features. А теперь объясните, какие преимущества перед этим имеет система безопасности Windows? Давайте проведём сравнительный анализ, если уж так хотите, вот только аналогичный списочек секьюрити-фич в Windows предоставьте.

0

Нет, давай ка лучше ты приведешь несколько, которые по твоему мнению обеспечивают защиту линукса, но не винды и я буду описывать.

А то рассказывать детям про buffer overrun protection, DEP, ASLR, ACL-ы, Code Integrity и пр. вещи, которые появились 10-20 лет назад как то не хочется.

А то рассказывать детям про buffer overrun protection, DEP, ASLR, ACL-ы, Code Integrity и пр. вещи, которые появились 10-20 лет назад как то не хочется.

-1

Давай-ка вопросом на вопрос отвечать и «стрелки переводить» не будем?

А про «buffer overrun protection, DEP, ASLR, ACL-ы, Code Integrity» рассказывать не надо. В Linux некоторые из этих технологий появились даже раньше, при чём в более лучшем исполнении.

А про «buffer overrun protection, DEP, ASLR, ACL-ы, Code Integrity» рассказывать не надо. В Linux некоторые из этих технологий появились даже раньше, при чём в более лучшем исполнении.

0

А давай-ка ты вспомни, кто вопрос задал. Не знаешь — так и скажи, и не надо мне вот этих вот «на сам ищи».

0

Напомню, началось всё с того, что ccrypt заявил, что механизмы безопасности Linux не допустят полного контроля за системой. А не допустит этого банальное разграничение прав и работа из ограниченной учётной записи. Плюс те механизмы (по ссылке), которые предотвращают потенциальную эксплуатацию уязвимостей (атака на стек, кучу, перезапись указателей и т.д.), что сразу срезает целый спектр атак. Перечислю основное: защита стека — Stack-Smashing Protector, интегрированный в gcc, значительно превосходит /GS из VS; защита кучи; обфускация указателей; ASLR действует шире, чем в Windows (об этом ниже), Fortify Source, Non-Executable Memory и т.д.

Теперь про виндовые средства защиты.

1) ASLR. Во-первых, в «безопасном» Windows ASLR появился на 2 года позже, чем в Linux (что уже не важно, но как бы намекает). Во-вторых, по умолчанию ASLR в Windows распространяется только на исполняемые файлы и библиотеки, непосредственно прилинкованные с поддержкой ASLR, то есть сторонний софт остаётся незащищённым. В-третьих этот ASLR научились уже успешно обходить (JIT Spray).

2) Атаки на DEP (при помощи техники ROP): отключение DEP, вызовы VirtualProtеct/VirtualAlloc и memcp. Плюс всё тот же JIT Spray. Подробно.

3) Buffer overrun protection. Это вообще не совсем удачная попытка скопировать Stack Guard в Visual Studio. Canary Word защищает только адрес возврата и кадр стека. Остальные переменные остаются незащищёнными, что также позволяет перезаписывать указатели. По сути это позволяет переписать саму Canary Word, которая как раз-таки и защищает стек. К тому же, этот самый флаг компиляции /GS касается только защиты стека. А как же куча, целочисленные переполнения и прочее?

P.S. Безопасность Windows всё-таки сосёт.

Теперь про виндовые средства защиты.

1) ASLR. Во-первых, в «безопасном» Windows ASLR появился на 2 года позже, чем в Linux (что уже не важно, но как бы намекает). Во-вторых, по умолчанию ASLR в Windows распространяется только на исполняемые файлы и библиотеки, непосредственно прилинкованные с поддержкой ASLR, то есть сторонний софт остаётся незащищённым. В-третьих этот ASLR научились уже успешно обходить (JIT Spray).

2) Атаки на DEP (при помощи техники ROP): отключение DEP, вызовы VirtualProtеct/VirtualAlloc и memcp. Плюс всё тот же JIT Spray. Подробно.

3) Buffer overrun protection. Это вообще не совсем удачная попытка скопировать Stack Guard в Visual Studio. Canary Word защищает только адрес возврата и кадр стека. Остальные переменные остаются незащищёнными, что также позволяет перезаписывать указатели. По сути это позволяет переписать саму Canary Word, которая как раз-таки и защищает стек. К тому же, этот самый флаг компиляции /GS касается только защиты стека. А как же куча, целочисленные переполнения и прочее?

P.S. Безопасность Windows всё-таки сосёт.

+3

Дополнение к пункту 3: при более глубоком изучении выясняется, что в оптимизированном коде переменные адресуются через регистр ESP, поэтому дополнительный регистр им не нужен. Это фактически сводит на нет защиту кадра стека. Плюс этот Canary Word представляется возможность подобрать. В общем не защита, а чёрте что.

+3

FPO не имеет отношения к работе /GS

> Плюс этот Canary Word представляется возможность подобрать.

Нет, не предоставляется. Приведите пример подобной атаки, если Вам кажется, что это не так.

> В общем не защита, а чёрте что.

Wishful thinking

> Плюс этот Canary Word представляется возможность подобрать.

Нет, не предоставляется. Приведите пример подобной атаки, если Вам кажется, что это не так.

> В общем не защита, а чёрте что.

Wishful thinking

-1

> Нет, не предоставляется. Приведите пример подобной атаки, если Вам кажется, что это не так.

Нет, всё-таки предоставляется возможность не только вычислить, но и обойти Security Cookie, что бывает даже проще.

Вот ещё некоторые атаки на Guard Stack в Visual Studio.

1. Вызов исключения до проверки Cookie. То есть перезаписываем обработчик исключений и пролетаем мимо проверки куки.

2. Замена Cookie в стеке и в PE-секции данных (.data). Работает только при соблюдении некоторых условий.

3. Обойти Cookie можно тогда, когда указатели на объекты или структуры, передающиеся функции, находятся в стеке родительской функции (подделка виртуальной таблицы указателей).

4. Буферы, которые не содержат строки, указатели или массивы целых чисел, не защищены.

> Wishful thinking

Нет, эта защита реально ущербная, что подтвердилось конкретными фактами.

Нет, всё-таки предоставляется возможность не только вычислить, но и обойти Security Cookie, что бывает даже проще.

Вот ещё некоторые атаки на Guard Stack в Visual Studio.

1. Вызов исключения до проверки Cookie. То есть перезаписываем обработчик исключений и пролетаем мимо проверки куки.

2. Замена Cookie в стеке и в PE-секции данных (.data). Работает только при соблюдении некоторых условий.

3. Обойти Cookie можно тогда, когда указатели на объекты или структуры, передающиеся функции, находятся в стеке родительской функции (подделка виртуальной таблицы указателей).

4. Буферы, которые не содержат строки, указатели или массивы целых чисел, не защищены.

> Wishful thinking

Нет, эта защита реально ущербная, что подтвердилось конкретными фактами.

0

1. О SafeSEH не слыхали? Да и x64 уже лет пять как повсеместно — пора бы догонять.

2. Можно подробнее про вектор? Мы исполняем код, заменяющий cookie для того, чтобы сорвать стек, чтобы исполнить код?

3. Подделка vtbl — опять таки митигейтится ASLR-ом. Без него — хоть стек, хоть кучу срывай. Кроме того, очень неясно каким образом это относится к /gs

4. Клево, если аргументов нет, их нужно придумать. Не затруднит процитировать какое именно место из списка Вы так прочитали.

2. Можно подробнее про вектор? Мы исполняем код, заменяющий cookie для того, чтобы сорвать стек, чтобы исполнить код?

3. Подделка vtbl — опять таки митигейтится ASLR-ом. Без него — хоть стек, хоть кучу срывай. Кроме того, очень неясно каким образом это относится к /gs

4. Клево, если аргументов нет, их нужно придумать. Не затруднит процитировать какое именно место из списка Вы так прочитали.

0

Цитирую отсюда:

3.

4.

А также:

3.

The /GS compiler option does not protect against all buffer overrun security attacks. For example, if you have a buffer and a vtable in an object, a buffer overrun could corrupt the vtable.

4.

/GS protects vulnerable parameters that are passed into a function. A vulnerable parameter is a pointer, a C++ reference, a C-structure (C++ POD type) that contains a pointer, or a GS buffer.

А также:

The compiler does not make copies of vulnerable parameters in the following situations:

Functions that do not contain a GS buffer.

Optimizations (/O options) are not enabled.

Functions that have a variable argument list (...).

Functions that are marked with naked.

Functions that contain inline assembly code in the first statement.

0

Спасибо за попытку адекватного обсуждения

> Напомню, началось всё с того, что ccrypt заявил, что механизмы безопасности Linux не допустят полного контроля за системой.

В свою очередь напомню, что с этим утверждением я не пока спорил (хотя и не согласен), я всего лишь просил предоставить аргументы почему эти же (подобные) механизмы безопасности не сработают в случае Windows.

> защита стека — Stack-Smashing Protector, интегрированный в gcc, значительно превосходит /GS из VS

Нельзя ли подробнее?

1. Насчет «появления в линукс». PaX не был включен в состав основных дистрибутивов того времени (скорее всего из-за проблем со стабильностью). Обязательный opt-in в ASLR — не техническое ограничение, а вопрос обратной совместимости. Можно использовать EMET. Heap/JIT spray работает независимо от реализации ASLR (кроме случаев огромного количества используемой энтропии).

2. ROP работает только в случае успешного обхода ASLR. Причем опять таки работает независимо от реализации DEP (другое название этой атаки — return-to-libc). Никаких преимуществ линукс здесь не имеет

3.

> Canary Word защищает только адрес возврата и кадр стека. Остальные переменные остаются незащищёнными

Какие «остальные переменные». Они все (кроме кучи, о которой позже) находятся в том самом «кадре стека». Перед возвратом из функции вызывается security_check_cookie, которая проверяет был ли перезаписан этот самый cookie. Если cookie в порядке — можно с большой долей уверенности говорить, что стек не был сорван. Сам security cookie находится не на стеке и соответственно «По сути это позволяет переписать саму Canary Word» скажем так, далеко от истины.

> А как же куча, целочисленные переполнения и прочее?

Не подскажете, где посмотреть на обязательный статический анализ кода при сборке хотя бы ядра (не говоря уже о файрфоксах и пр.)? Где найти набор тестов с покрытием хотя бы 70% базовых блоков ВСЕЙ кодовой базы той жу убунту? Где fuzzer-ы (в том числе и white-box fuzzer-ы). Это о защите самого кода

Если же говорить о механизмах безопасности в целом, то классические юникс-триплеты — идиотизм, из которого выросли костыли типа суперпользователя, suid/sgid. Отсутствие глобального менеджера объектов и security reference monitor-а, обеспечивающего консистентную защиту для всех объектов делает сами проверки безопасности менее безопасными.

P.S. Безопасность линукса сосет.

> Напомню, началось всё с того, что ccrypt заявил, что механизмы безопасности Linux не допустят полного контроля за системой.

В свою очередь напомню, что с этим утверждением я не пока спорил (хотя и не согласен), я всего лишь просил предоставить аргументы почему эти же (подобные) механизмы безопасности не сработают в случае Windows.

> защита стека — Stack-Smashing Protector, интегрированный в gcc, значительно превосходит /GS из VS

Нельзя ли подробнее?

1. Насчет «появления в линукс». PaX не был включен в состав основных дистрибутивов того времени (скорее всего из-за проблем со стабильностью). Обязательный opt-in в ASLR — не техническое ограничение, а вопрос обратной совместимости. Можно использовать EMET. Heap/JIT spray работает независимо от реализации ASLR (кроме случаев огромного количества используемой энтропии).

2. ROP работает только в случае успешного обхода ASLR. Причем опять таки работает независимо от реализации DEP (другое название этой атаки — return-to-libc). Никаких преимуществ линукс здесь не имеет

3.

> Canary Word защищает только адрес возврата и кадр стека. Остальные переменные остаются незащищёнными

Какие «остальные переменные». Они все (кроме кучи, о которой позже) находятся в том самом «кадре стека». Перед возвратом из функции вызывается security_check_cookie, которая проверяет был ли перезаписан этот самый cookie. Если cookie в порядке — можно с большой долей уверенности говорить, что стек не был сорван. Сам security cookie находится не на стеке и соответственно «По сути это позволяет переписать саму Canary Word» скажем так, далеко от истины.

> А как же куча, целочисленные переполнения и прочее?

Не подскажете, где посмотреть на обязательный статический анализ кода при сборке хотя бы ядра (не говоря уже о файрфоксах и пр.)? Где найти набор тестов с покрытием хотя бы 70% базовых блоков ВСЕЙ кодовой базы той жу убунту? Где fuzzer-ы (в том числе и white-box fuzzer-ы). Это о защите самого кода

Если же говорить о механизмах безопасности в целом, то классические юникс-триплеты — идиотизм, из которого выросли костыли типа суперпользователя, suid/sgid. Отсутствие глобального менеджера объектов и security reference monitor-а, обеспечивающего консистентную защиту для всех объектов делает сами проверки безопасности менее безопасными.

P.S. Безопасность линукса сосет.

0

Мне есть, что сказать по следующим пунктам.

1. EMET. Я не знаю, как именно работает эта штука, но смысла в том, что любое ПО, запущенное под EMET, начинает использовать ASLR. Верно? То есть мы имеем проблему third-party ПО в Windows. Оно не использует ASLR и это позволяет запустить эксплойт под Windows. Чтобы себя обезопасить, пользователь может использовать очередное изобретение от M$: Улучшенный Инструмент Уменьшения Опыта (Enhanced Mitigation Experience Toolkit). Логично предположить, что большая часть пользователей не будет озадачиваться этой темой.

А в репозитории Linux все ПО может быть по умолчанию скомпилировано с поддержкой ASLR.

Если взять только эти два факта, то преимущество очевидно.

1. EMET. Я не знаю, как именно работает эта штука, но смысла в том, что любое ПО, запущенное под EMET, начинает использовать ASLR. Верно? То есть мы имеем проблему third-party ПО в Windows. Оно не использует ASLR и это позволяет запустить эксплойт под Windows. Чтобы себя обезопасить, пользователь может использовать очередное изобретение от M$: Улучшенный Инструмент Уменьшения Опыта (Enhanced Mitigation Experience Toolkit). Логично предположить, что большая часть пользователей не будет озадачиваться этой темой.

А в репозитории Linux все ПО может быть по умолчанию скомпилировано с поддержкой ASLR.

Если взять только эти два факта, то преимущество очевидно.

+1

> «Не подскажете, где посмотреть на обязательный статический анализ кода при сборке хотя бы ядра „

Пожалуйста. В гугле нужно искать linux coverity

Coverity has been testing code in open source projects since 2006.

Коверити как раз осуществляет статический анализ. Линк на 2010 год:

www.coverity.com/library/pdf/coverity-scan-2010-open-source-integrity-report.pdf

А где можно найти _независимый_ (т.е. не от M$)

отчет по Windows?

Пожалуйста. В гугле нужно искать linux coverity

Coverity has been testing code in open source projects since 2006.

Коверити как раз осуществляет статический анализ. Линк на 2010 год:

www.coverity.com/library/pdf/coverity-scan-2010-open-source-integrity-report.pdf

А где можно найти _независимый_ (т.е. не от M$)

отчет по Windows?

+1

«Если же говорить о механизмах безопасности в целом ...»

… то не надо валить все в кучу.

Да, блин любой здоровый человек скажет, что rwx — это не предел мечтаний. Но ведь у разных ФС есть и свои расширенные атрибуты. Будет нужно, добавят поддержку в GUI и все.

А разве «Run as...», который появился в Windows совсем недавно, это не аналог suid/sudo?

Я не слышал про проблемы проверки безопасности в Linux/UNIX. Уж не Windows-specific это проблема? Что такое security reference monitor?

… то не надо валить все в кучу.

Да, блин любой здоровый человек скажет, что rwx — это не предел мечтаний. Но ведь у разных ФС есть и свои расширенные атрибуты. Будет нужно, добавят поддержку в GUI и все.

А разве «Run as...», который появился в Windows совсем недавно, это не аналог suid/sudo?

Я не слышал про проблемы проверки безопасности в Linux/UNIX. Уж не Windows-specific это проблема? Что такое security reference monitor?

+1

>> защита стека — Stack-Smashing Protector, интегрированный в gcc, значительно превосходит /GS из VS

> Нельзя ли подробнее?

Можно. Stack-Smashing Protector (в прошлом ProPolice) действует намного шире: он работает на уровне RTL (Register Transfer Language) — это промежуточный язык, генерируемый компилятором (расширяет возможности защиты, обеспечивает лучшую переносимость); защищает все регистры, сохранённые в прологе функции, а не только адрес возврата (в VS относительно надёжно защищается только адрес возврата); сортирует массив переменных на вершину стека, затрудняя их перезапись; защищает аргументы функций (делает их копии); защищает саму Canary Word от перезаписи.

А ведь атака на стек — это одна из самых популярных атак, поэтому необходимо уделять максимум внимания его защите. В Microsoft почему-то решили особо с этим не заморачиваться.

> Насчет «появления в линукс». PaX не был включен в состав основных дистрибутивов того времени (скорее всего из-за проблем со стабильностью).

Я о том, что об этом хотя бы решили позаботиться раньше. Например, в Ubuntu 6.06 (июнь 2006) уже точно была включена рандомизация по умолчанию, а это, примерно, на год раньше, чем в Windows.

> 2. ROP работает только в случае успешного обхода ASLR. Причем опять таки работает независимо от реализации DEP (другое название этой атаки — return-to-libc). Никаких преимуществ линукс здесь не имеет

Для реализации подобного рода атак необходимо успешно атаковать стек. Здесь Linux имеет преимущество в лице SSP, который я описал выше. Хотя соглашусь, сама реализация Non-Executable Memory в Linux преимуществ не имеет.

3. Про ущербность /GS в VS: habrahabr.ru/blogs/infosecurity/113091/#comment_3638126

> Не подскажете, где посмотреть на обязательный статический анализ кода при сборке хотя бы ядра (не говоря уже о файрфоксах и пр.)? Где найти набор тестов с покрытием хотя бы 70% базовых блоков ВСЕЙ кодовой базы той жу убунту? Где fuzzer-ы (в том числе и white-box fuzzer-ы). Это о защите самого кода

wiki.ubuntu.com/Security/Features#fortify-source — хотя бы так.

> Если же говорить о механизмах безопасности в целом, то классические юникс-триплеты — идиотизм, из которого выросли костыли типа суперпользователя, suid/sgid.

Суперпользователя можно отключить и использовать настраиваемый sudo. От suid/sgid в будущем, надеюсь, откажутся.

> P.S. Безопасность линукса сосет.

Всё относительно. Например, отсносительно OpenBSD — да, где-то сосёт. А относительно Windows — сомневаюсь.

> Нельзя ли подробнее?

Можно. Stack-Smashing Protector (в прошлом ProPolice) действует намного шире: он работает на уровне RTL (Register Transfer Language) — это промежуточный язык, генерируемый компилятором (расширяет возможности защиты, обеспечивает лучшую переносимость); защищает все регистры, сохранённые в прологе функции, а не только адрес возврата (в VS относительно надёжно защищается только адрес возврата); сортирует массив переменных на вершину стека, затрудняя их перезапись; защищает аргументы функций (делает их копии); защищает саму Canary Word от перезаписи.

А ведь атака на стек — это одна из самых популярных атак, поэтому необходимо уделять максимум внимания его защите. В Microsoft почему-то решили особо с этим не заморачиваться.

> Насчет «появления в линукс». PaX не был включен в состав основных дистрибутивов того времени (скорее всего из-за проблем со стабильностью).

Я о том, что об этом хотя бы решили позаботиться раньше. Например, в Ubuntu 6.06 (июнь 2006) уже точно была включена рандомизация по умолчанию, а это, примерно, на год раньше, чем в Windows.

> 2. ROP работает только в случае успешного обхода ASLR. Причем опять таки работает независимо от реализации DEP (другое название этой атаки — return-to-libc). Никаких преимуществ линукс здесь не имеет

Для реализации подобного рода атак необходимо успешно атаковать стек. Здесь Linux имеет преимущество в лице SSP, который я описал выше. Хотя соглашусь, сама реализация Non-Executable Memory в Linux преимуществ не имеет.

3. Про ущербность /GS в VS: habrahabr.ru/blogs/infosecurity/113091/#comment_3638126

> Не подскажете, где посмотреть на обязательный статический анализ кода при сборке хотя бы ядра (не говоря уже о файрфоксах и пр.)? Где найти набор тестов с покрытием хотя бы 70% базовых блоков ВСЕЙ кодовой базы той жу убунту? Где fuzzer-ы (в том числе и white-box fuzzer-ы). Это о защите самого кода

wiki.ubuntu.com/Security/Features#fortify-source — хотя бы так.

> Если же говорить о механизмах безопасности в целом, то классические юникс-триплеты — идиотизм, из которого выросли костыли типа суперпользователя, suid/sgid.

Суперпользователя можно отключить и использовать настраиваемый sudo. От suid/sgid в будущем, надеюсь, откажутся.

> P.S. Безопасность линукса сосет.

Всё относительно. Например, отсносительно OpenBSD — да, где-то сосёт. А относительно Windows — сомневаюсь.

0

>Суперпользователя можно >отключить и использовать >настраиваемый sudo. От >suid/sgid в будущем, >надеюсь, откажутся.

Правды ради следует следует сказать, что как бы заменой suid/sgid на capabilities не устроили полный бардак и не открыли новых брешей. Сейчас хотя бы все просто и ясно.

forums.grsecurity.net/viewtopic.php?f=7&t=2522

Правды ради следует следует сказать, что как бы заменой suid/sgid на capabilities не устроили полный бардак и не открыли новых брешей. Сейчас хотя бы все просто и ясно.

forums.grsecurity.net/viewtopic.php?f=7&t=2522

0

1. Зачем опять с умным видом вещать о том, в чем не разбираетесь? Security cookie защищает ВЕСЬ фрейм. Вместе с адресом возврата, аргументами и локальными переменными. Если Вам кажется, что это не так — приведите пример атаки (даже чисто гипотетической)

RTL — это ПРОМЕЖУТОЧНОЕ ПРЕДСТАВЛЕНИЕ. Если бы хоть немного понимали в том, о чем пытаетесь рассуждать, Вы бы знали, что IR используется ВСЕМИ компиляторами.

2. Опять wishful thinking. «Линукс бизапасный патамушта я так хачю». Вы сначала приведите пример атаки на security cookie, потому будем сравнивать

3. Ага, опять «ущербность потому что я так хочу».

Fortify source — это даже не смешно. 4 убогих проверки.

> Суперпользователя можно отключить и использовать настраиваемый sudo. От suid/sgid в будущем, надеюсь, откажутся.

Иксперты атакуют. Примерно представляете, как работает sudo?

> Например, отсносительно OpenBSD — да, где-то сосёт.

Джо, который еще более неуловим, чем линукс

> А относительно Windows — сомневаюсь.

Вы ничего не знаете ни о линуксе ни о винде

RTL — это ПРОМЕЖУТОЧНОЕ ПРЕДСТАВЛЕНИЕ. Если бы хоть немного понимали в том, о чем пытаетесь рассуждать, Вы бы знали, что IR используется ВСЕМИ компиляторами.

2. Опять wishful thinking. «Линукс бизапасный патамушта я так хачю». Вы сначала приведите пример атаки на security cookie, потому будем сравнивать

3. Ага, опять «ущербность потому что я так хочу».

Fortify source — это даже не смешно. 4 убогих проверки.

> Суперпользователя можно отключить и использовать настраиваемый sudo. От suid/sgid в будущем, надеюсь, откажутся.

Иксперты атакуют. Примерно представляете, как работает sudo?

> Например, отсносительно OpenBSD — да, где-то сосёт.

Джо, который еще более неуловим, чем линукс

> А относительно Windows — сомневаюсь.

Вы ничего не знаете ни о линуксе ни о винде

0

На счёт RTL: причём здесь все компиляторы, если я говорю конкретно про SSP, что он работает на уровне RTL? Если не понимаете о чём я говорю, то почитайте про то, как устроен SSP: www.seekline.net/misc/bachelor-thesis.pdf.

А вот примеры атак с подробным описанием.

> Иксперты атакуют. Примерно представляете, как работает sudo?

Прекрасно представляю. Не знаю что вам не понравилось.

> Вы ничего не знаете ни о линуксе ни о винде

Интересно, на основании чего сделан такой вывод?

А вот примеры атак с подробным описанием.

> Иксперты атакуют. Примерно представляете, как работает sudo?

Прекрасно представляю. Не знаю что вам не понравилось.

> Вы ничего не знаете ни о линуксе ни о винде

Интересно, на основании чего сделан такой вывод?

0

Взлом savannah совершенно никак не связан с Linux. Если бы тот сайт запустили на Windows, SQL инъекция никуда бы не делась. Взломали бы точно также.

Redhat раз — инфы 0.

Redhat два — lists.fedoraproject.org/pipermail/devel-announce/2011-January/000746.html Компроментация внешняя, т.е. типа у кого-то пароль украли или типа того. Это не проблема ОС.

> Х vulnerability — Шесть лет

Да, нифига неприятно такое читать, но про взломы на десктопах всеравно не слышно.

> 4 года, это баг который нашли в 2007, тут же залатали, в 2008 вернули, а в 2010 опять нашли. Не фонтан, конечно. sota.gen.nz/compat2/ Утешает, что нашли благодаря тому, что код открыт и опять же быстро исправили.