Comments 167

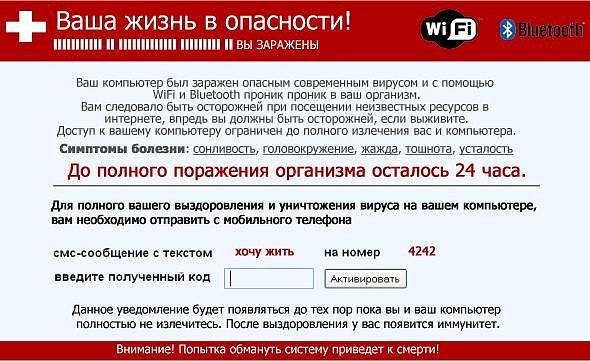

Некоторые из них достойны восхищения, они изящны и красивы. И опасны.Действительно красиво. Не то что всякие там винлокеры, у авторов которых мозгов хватает только на подмену ключа в реестре и грубое вымогательство

+11

Подозреваю, что все с чего-то подобного начинают.

0

Господа, пользуйтесь правильными банками и не читайте страшилок перед сном. Не знаю как в России, но в Украине есть такой банк как OTP и у него часть пароля генерируется электронным токеном, который раз в минуту генерит новый ключ, который действителен только в течении этой минуты. ключ одноразовый и даже в течении минуты его нельзя использовать дважды для любых из операций. и не страшны никакие хакеры. у меня могут украсть логин, пароль, даже мой компьютер и телефон но доступа к банкингу не олучат.

0

в статье описан метод вывода денег через автозалив (аз) скрипты на javascript

в вашем способе тот же аз может сделать так:

когда вы совершаете перевод, вирус через явваскрипты генерит вам фейковые поля для ввода, а истиные скрывает и заполняет данными дропа, далее когда нужно будет пройти идентификацию и ввести либо одноразовый пароль, либо вставить токен и ввести на нем пароль… что угодно… пользователь не задумается и все сделает, в итоге деньги улетят на лево, а тот же АЗ покажет что все отправленно в нужном направлении:)

в вашем способе тот же аз может сделать так:

когда вы совершаете перевод, вирус через явваскрипты генерит вам фейковые поля для ввода, а истиные скрывает и заполняет данными дропа, далее когда нужно будет пройти идентификацию и ввести либо одноразовый пароль, либо вставить токен и ввести на нем пароль… что угодно… пользователь не задумается и все сделает, в итоге деньги улетят на лево, а тот же АЗ покажет что все отправленно в нужном направлении:)

+4

У некоторых банков (например, у Альфа-клика) вся важная информация присылается в смс: при переводе в ЯД — номер счёта. При оплате телефона — его номер. И т.д.

+2

И? Какая разница какой пароль вводить в фейковое поле и каким образом он попадет к пользователю, хоть почтой России.

0

Ну таким, что пароль для платежа не просто выдаётся, а еще и привязывается именно к тем реквизитам, которые я вводил. В случае с фейковыми полями я увижу в смс, что платёж собирается уйти куда-то не туда. А если увижу, что туда, то malware уже не сможет подсунуть альфа-клику какие-то другие реквизиты.

+2

Читая эту статью тоже вспомнил про Альфа-Клик.

По факту на каждое платежное действие пользователя генерируется пароль, привязанный только к этому действию. То есть ситуация, к примеру, набора кодов для дальнейшего их использования за спиной пользователя не проходят (эти коды по сути бесполезны), а в смс подробно описано, за что и на какую сумму платеж.

И что важно, перекрыть сразу и второй канал — смс (информация в которой формируется системой на основе фактически полученных данных) становится сложным в случае массового обмана

По факту на каждое платежное действие пользователя генерируется пароль, привязанный только к этому действию. То есть ситуация, к примеру, набора кодов для дальнейшего их использования за спиной пользователя не проходят (эти коды по сути бесполезны), а в смс подробно описано, за что и на какую сумму платеж.

И что важно, перекрыть сразу и второй канал — смс (информация в которой формируется системой на основе фактически полученных данных) становится сложным в случае массового обмана

0

Ну во первых даже если такое теоретически возможно то это распространяется только на одну трансакцию, которую я как пользователь инициирую сам. Во вторых все платежи отправленные через клиент банк (опять же в Украине, законодательство такое. В других странах ньюансов не знаю) по исполнению в клиент банке не уходят автоматически а обязательно оформляются вручную оператором банка, и если у него какие-либо сомнения — он мне звонит и переспрашивает отправлял ли я деньги или нет. Ну и в третьих, если я куда-то что-то плачу то ставлю об этом в известность получающую сторону и соответственно если деньги не дошли то обращаюсь в банк узнать в чем дело. в любом случае платеж можно вернуть…

Ну и так мимоходом я своим клиентбанком пользуюсь с очень многих компьютеров, поэтому в случае подмены баланса или чего-то такого я полюбому это замечу на другом компе. Опять же смски всегда приносят правдивую информацию независимо от того что хочется боту…

ПОэтому работайте с нормальными банками и не забивайте голову всякой ерундой.

Ну и так мимоходом я своим клиентбанком пользуюсь с очень многих компьютеров, поэтому в случае подмены баланса или чего-то такого я полюбому это замечу на другом компе. Опять же смски всегда приносят правдивую информацию независимо от того что хочется боту…

ПОэтому работайте с нормальными банками и не забивайте голову всякой ерундой.

0

это не то что теоретически возможно, такого добра по инету гуляет крайне много.

ну у нас в России ( по крайней мере в 3 банках ) проходит все нормально и звонить никуда не надо.

наши банки зачастую более защищены нежели европейские или американские.

встречал так же АЗ которые работают так:

человек логинится в интернет банк и ему выдается окно о том чтоб он ввел только что пришедшую смс (ну или итан или что-либо еще) под видом дополнительной проверки вошедшего в банк клиент.

далее деньги уходят на дропа (небольшоя сумма, чтобы не вызвать подозрений).

а пользователь получает сообщение что он ввел неправильный код, и что выслана вторая смс и нужно повторить это… и снова уходит перевод… и так еще несколько раз))

ну у нас в России ( по крайней мере в 3 банках ) проходит все нормально и звонить никуда не надо.

наши банки зачастую более защищены нежели европейские или американские.

встречал так же АЗ которые работают так:

человек логинится в интернет банк и ему выдается окно о том чтоб он ввел только что пришедшую смс (ну или итан или что-либо еще) под видом дополнительной проверки вошедшего в банк клиент.

далее деньги уходят на дропа (небольшоя сумма, чтобы не вызвать подозрений).

а пользователь получает сообщение что он ввел неправильный код, и что выслана вторая смс и нужно повторить это… и снова уходит перевод… и так еще несколько раз))

0

Подтверждаю слова Digital_evil

Уже года 2 все нормальные банки работают с использованием USB-токена, который является прекрасной защитой от malware.

Все описанные в статье страхи для нормальных банков не работают.

Уже года 2 все нормальные банки работают с использованием USB-токена, который является прекрасной защитой от malware.

Все описанные в статье страхи для нормальных банков не работают.

-1

> у меня могут украсть логин, пароль, даже мой компьютер и телефон но доступа к банкингу не олучат

А если еще и токен украдут?

Запомните — полной защиты нет никогда. Даже если нужны отпечатки всех пальцев, сетчатки глаза и голоса — могут вас самого заставить все сделать с помощью всем известного средства для глажки белья.

А если еще и токен украдут?

Запомните — полной защиты нет никогда. Даже если нужны отпечатки всех пальцев, сетчатки глаза и голоса — могут вас самого заставить все сделать с помощью всем известного средства для глажки белья.

+2

Не совсем по теме, но всё же. На одной из популярных имэйджборд периодически устраиваются radmin рейды. И чего там только не находят у обычных людей. Если же ничего интересного на компьютере нет, то зависит от настроения злодея, в основном ставят «вишеньку».

Так что что уж там про красивость и винлокеры. Вишню всем и без разбора! Вот она цена беспечности.

Так что что уж там про красивость и винлокеры. Вишню всем и без разбора! Вот она цена беспечности.

0

+10

Я хочу, чтобы Wi-Fi и Bluetooth проникли в мой организм, и я мог бы напрямую использовать интернет безо всяких устройств.

+4

Тогда вам придётся выучить несколько сотен RFC-шек и собственными мозгами парсить веб-страницы.

+2

С самого детства мне приходится интерпретировать гораздо более сложные вещи, причем безо всяких эрэфсишек. Звук, изображение, положение в пространстве, тактильные ощущения, вкусовые, запах.

Так что с веб-страницами справиться возможно, как я думаю.

Так что с веб-страницами справиться возможно, как я думаю.

0

Проблема не в интерпретации, а в JavaScript и Adobe Flash.

0

Не вижу проблемы. Сложные математические вычисления? Так это не проблема. К вычислительной мощности мозга компьютеры не скоро приблизятся.

Или что?

Или что?

0

64397671037827528728654 + 8734767856276523765765 =?

Мой телефон посчитал за 1 секунду… сравним вычислительную мощность с вашим мозгом?

Мой телефон посчитал за 1 секунду… сравним вычислительную мощность с вашим мозгом?

0

Ок, я пробегусь и подпрыгну.

А ваш телефон в состоянии анализировать положение в пространстве и проконтролировать все задействованные при этом мышцы, при этом не тормозить при обработке видео c высоким битрейтом?

Можно ещё другой текст. Я прочитаю вслух страницу текста, и то же самое сделает ваш телефон.

А ваш телефон в состоянии анализировать положение в пространстве и проконтролировать все задействованные при этом мышцы, при этом не тормозить при обработке видео c высоким битрейтом?

Можно ещё другой текст. Я прочитаю вслух страницу текста, и то же самое сделает ваш телефон.

0

Тем не менее вы признаёте, что с простейшей операцией сложения мой телефон справляется лучше.

0

Конкретно я — да, но есть люди, которые могут не хуже.

www.google.ru/search?hl=ru&q=%D1%87%D0%B5%D0%BB%D0%BE%D0%B2%D0%B5%D0%BA+%D0%BA%D0%B0%D0%BB%D1%8C%D0%BA%D1%83%D0%BB%D1%8F%D1%82%D0%BE%D1%80&btnG=%D0%9F%D0%BE%D0%B8%D1%81%D0%BA+%D0%B2+Google&lr=

www.google.ru/search?hl=ru&q=%D1%87%D0%B5%D0%BB%D0%BE%D0%B2%D0%B5%D0%BA+%D0%BA%D0%B0%D0%BB%D1%8C%D0%BA%D1%83%D0%BB%D1%8F%D1%82%D0%BE%D1%80&btnG=%D0%9F%D0%BE%D0%B8%D1%81%D0%BA+%D0%B2+Google&lr=

0

Это отклонение от нормы.

0

А много ли вы видели калькуляторов, которые умеют бегать, прыгать, разговаривать, рисовать, играть на гитаре?

0

Речь не об этом. Вы таки серьёзно думаете, что если WiFi и Bluetooth вас хватит хотя бы на криптографию этих самых WiFi и Bluetooth? А этих людей-калькуляторов? Считать-то придётся много и на большой скорости, и ещё чем-то работать непосредственно с вебом и его содержимым.

0

Я серьезно думаю, что если бы это было привычной частью меня, то произвести эти мизерные вычисления не составило бы вообще никакого труда.

Вы же не думаете о том, какие мышцы вам надо напрягать, чтобы вдохнуть, или сказать что-то? Или даже просто сделать шаг. Все необходимые вычисления происходят в «фоновом режиме», и даже когда вы спите, мозг работает, причем не менее активно что-то считает.

Вы же не думаете о том, какие мышцы вам надо напрягать, чтобы вдохнуть, или сказать что-то? Или даже просто сделать шаг. Все необходимые вычисления происходят в «фоновом режиме», и даже когда вы спите, мозг работает, причем не менее активно что-то считает.

0

> Я серьезно думаю, что если бы это было привычной частью меня, то произвести эти мизерные вычисления не составило бы вообще никакого труда.

Составило бы, плюс не забывайте о том, как быстро меняются стандарты в вебе, и как быстро он усложняется.

> Вы же не думаете о том, какие мышцы вам надо напрягать, чтобы вдохнуть, или сказать что-то?

Это результат всей эволюции.

Составило бы, плюс не забывайте о том, как быстро меняются стандарты в вебе, и как быстро он усложняется.

> Вы же не думаете о том, какие мышцы вам надо напрягать, чтобы вдохнуть, или сказать что-то?

Это результат всей эволюции.

0

У авторов винлокеров хватает мозга на то, чтобы не стрелять из пушки по воробьям. Кесарю кесарево, юзеру — локер на дельфи, еще один на дельфи и еще один на дотнете. Каждый по полтора метра библиотек и с неизменной сигнатурой.

Сами подумайте — зачем среднестатистическому юзеру какой-нибудь доски наподобие античата, выкладывать среди поделок Delphi-школия код, который к примеру будет «красиво» издеваться над попытками Firefox'а общаться с сетью? Плохо для репутации, плохо для бюджета (код утек, значит больше не уникален и у антивирусников гарантированно есть сигнатура), и самое главное — всё мимо, всё не по теме. Так что такой юзер (имеющий чуть более чем зародыш мозга) скорее всего кинет на любимый форум-источник заразы очередной винлокер и пойдет назад на работу, писать код для любимой «профильной» компании, будь то DrWeb или там авторы Logmein.

Сами подумайте — зачем среднестатистическому юзеру какой-нибудь доски наподобие античата, выкладывать среди поделок Delphi-школия код, который к примеру будет «красиво» издеваться над попытками Firefox'а общаться с сетью? Плохо для репутации, плохо для бюджета (код утек, значит больше не уникален и у антивирусников гарантированно есть сигнатура), и самое главное — всё мимо, всё не по теме. Так что такой юзер (имеющий чуть более чем зародыш мозга) скорее всего кинет на любимый форум-источник заразы очередной винлокер и пойдет назад на работу, писать код для любимой «профильной» компании, будь то DrWeb или там авторы Logmein.

0

Любопытно, данный экземпляр работает с любыми браузерами?

0

в эксплоит-паках есть и кроссбраузерные уязвимости.

0

Кроссбраузерные уязвимости — как это звучит :-)

А вообще да, частенько обстрел ведется по плагинам, которое являются общими для браузеров. Сразу вспоминается pdf, в котором когда-то нашли много дыр.

А вообще да, частенько обстрел ведется по плагинам, которое являются общими для браузеров. Сразу вспоминается pdf, в котором когда-то нашли много дыр.

+9

дайте более точное определение? :)

0

PDF — это просто песня. Учитывая, что юзвери не отключают открытие PDF в браузере :-)

+1

Знать бы где это еще сделать, даже я, человек с высшим техническим образованием, не нашел где это в хроме сделать.

0

Ага, это делается в самом ридере (в установках, далекий далекий пункт сверху), а когда он устанавливался меня никто об открытии в браузере не спрашивал…

-1

Хром поставляет свой PDF плагин (как впрочем и флеш), который запускается в их фирменной песочнице. Говорят, что она очень эффективна.

А вообще плагины можно поотключать на about:plugins, а ещё лучше на about:flags включить Click to play

А вообще плагины можно поотключать на about:plugins, а ещё лучше на about:flags включить Click to play

0

Opera прежде автоматом и без вопросов открывала PDF в ассоциированном через MIME type приложении (интеграция Adobe Reader вьювера с браузером, естественно, была выключена), в 11 версии не знаю как дела обстоят

0

Есть еще такая интересная вещь как кроссайтовый скриптинг —

-7

Но как такой метод будет работать с одноразовыми паролями, которые подтверждают каждую транзакцию (как, например, сделано в Альфа-Банке)? Ведь это позволит злоумышленнику совершить всего одну транзакцию, да и только в том случае, если пользователь невнимательно прочитает SMS с паролем, в котором указано, куда и сколько у него хотят забрать денег.

+5

Вместо введенной пользователем транзакции совершается транзакция от имени малваря(а она может оказаться на весь баланс). SMS уведомления могут быть предусмотрительно отключены малварем, если это настраивается в клиент банке.

-2

SMS уведомления по операциям не могут быть отключены, в Альфе по крайней мере.

+8

Точнее не уведомления, а подтверждения одноразовым паролем. Тут надо что-то хитрее придумать.

+2

А по России такие малвари и не работают.

0

Почему-то мне кажется, что в других странах у клиента в в этом случае проблем будет меньше. Вспоминается история, когда моему другу, который живет в Австралии, вернули без всяких разговоров 1000 AUD, которые кто-то снял с его карты, полученной, судя по всему, через скриммер.

0

А у нас приходишь в милицию, говоришь «У нас тут 700тыр пытались стырить», а тебе отвечают «По голове топором не били — вот и идите отсюда». Никому нет дела, короче говоря.

+1

Или спросят «А откуда это у вас 700 000 рублей? Ну-ка подтвердите что заработали» (реальный случай)

+3

Пожарные и скорая ответили бы что-то подобное, но по своему профилю? Это проблема банка, туда и нужно обращаться.

0

С каких пор расследованием преступлений начали заниматься банки?

0

видимо с тех пор как у них появилась служба безопасности

0

Да? А номер статьи в УПК РФ подскажете, где СБ упоминается?

0

Не знаком с УПК РФ. Тем не менее попав в неприятную ситуацию с кредитной картой я обращался в банк и читал соответствующие материалы. Если коротко, то кредитная карта собственность банка и это его проблемы что ее кто-то подделал. Насчет счетов и клиент-банков не знаю.

0

В Беларуси так же.

0

Альфу не обойти так просто

1) одноразовый пароль на вход действует определенное количество времени, вроде как 5 минут

2) каждая операция подтверждается еще раз паролем, с приходом смс-уведомления, что за операция, на какую сумму итд

3) приходят смс оповещение, если произошел приход-расход денег

1) одноразовый пароль на вход действует определенное количество времени, вроде как 5 минут

2) каждая операция подтверждается еще раз паролем, с приходом смс-уведомления, что за операция, на какую сумму итд

3) приходят смс оповещение, если произошел приход-расход денег

+1

Все так молятся на эти смс-оповещения, будто им пишут религиозные догмы. Серьезно.

1. Телефон выключен. Просто, ибо аккумулятор впал в кому.

2. Телефон выключен, ибо на него попадает реклама 15 магазинов и 7 банков.

3. Телефон выключен, ибо сломался.

4. Телефон выключен, ибо скайп.

5. СМС после 2300 не рассылаются.

6. СМС-центр завис.

7. Зависло ПО банка, специалист уехал в командировку.

8. Память телефона забита.

1. Телефон выключен. Просто, ибо аккумулятор впал в кому.

2. Телефон выключен, ибо на него попадает реклама 15 магазинов и 7 банков.

3. Телефон выключен, ибо сломался.

4. Телефон выключен, ибо скайп.

5. СМС после 2300 не рассылаются.

6. СМС-центр завис.

7. Зависло ПО банка, специалист уехал в командировку.

8. Память телефона забита.

-1

Я думаю, многие, как и я, проверяют статус телефона прежде чем ловить смс-ку с паролем от банка. :)

+1

речь не о смс-оповещениях, а о смс с одноразовыми паролями содержащими инфо о транзакции

0

Если телефон выключен — как получить одноразовый пароль на вход?! o_O первые 4 пункта отметаем

5 пункт — вообще мне не понятен

6 — если центр завис, ты не получишь одноразовый пароль на транзакцию

7 — см пункт 6

8 — см пункт 1-4

5 пункт — вообще мне не понятен

6 — если центр завис, ты не получишь одноразовый пароль на транзакцию

7 — см пункт 6

8 — см пункт 1-4

0

Таких хитростей пока не видел, будем ждать и знать автора ;-)

Есть варианты перехвата функций из банк-клиентаов и сохранение всей необходимой для логина информации. А потом отправка данных на сервер вместе с ID бота и в час Ч именно этот бот получает команду на снос системы, а в это время денежки побежали куда надо.

Причем информация о том, что как перехватывать и сохранять лежит в паблике, а банки ничего не делают. Ну а авторы некоторых «сертифицированных» ФСБ решений на информацию об уязвимости начинают орать, что уязвимость не у них, а в ОС.

Есть варианты перехвата функций из банк-клиентаов и сохранение всей необходимой для логина информации. А потом отправка данных на сервер вместе с ID бота и в час Ч именно этот бот получает команду на снос системы, а в это время денежки побежали куда надо.

Причем информация о том, что как перехватывать и сохранять лежит в паблике, а банки ничего не делают. Ну а авторы некоторых «сертифицированных» ФСБ решений на информацию об уязвимости начинают орать, что уязвимость не у них, а в ОС.

0

Всё это звучит захватывающе даже со стороны. Люди, проделывающие настолько огромную роботу действительно достойны восхищения, хотя как бы не должны, учитывая нанесенный ущерб…

Спасибо за статью!

Спасибо за статью!

+4

у меня все банки присылают сумму операции для подтверждения одноразовым паролем, странная история.

+4

Пруфы в студию. Иначе все воспринимается как пустая болтология!

-3

А свежие реализации малварей вам бесплатно в паблик не выложить? Идите на форумы андерграунда.

+4

Ну хоть имя :-) Zeus? IBank? Lavandos/WinSpy?

+2

Ну у тебя же должен быть спортивный интерес! =)

Могу сказать что цены на работы такого уровня на сегодня варьируются от 1$ до 10$ килобаксов в зависимости от сложности под ударом как правило западные банки.

Могу сказать что цены на работы такого уровня на сегодня варьируются от 1$ до 10$ килобаксов в зависимости от сложности под ударом как правило западные банки.

0

Да цены-то я представляю как раз. Троянов для буржуев как-то и не видать.То ли глаз на наших наметан, то ли просто мало :-)

0

Была же статья с предположительной цифрой habrahabr.ru/blogs/virus/113356/

0

Да уж. Оптимизма статья не прибавила. Выходит, для клиент-банка имеет смысл держать в dual-boot операционную систему специально для работы с банком.

Может быть кто-нибудь имеет идеи получше? Как вообще защищаться от malware?

Может быть кто-нибудь имеет идеи получше? Как вообще защищаться от malware?

+1

Самый надежный способ — не включать машину вовсе. Остальные варианты 100% гарантии не дадут.

Ник у вас хороший: www.securelist.com/ru/descriptions/old156642

Ник у вас хороший: www.securelist.com/ru/descriptions/old156642

+1

Есть, такой:

1. То, куда пользователь может писать закрыто для запуска.

2. То, что пользователь может запускать, закрыто для записи.

Более подробно, описано в этом топике habrahabr.ru/blogs/sysadm/97594/

1. То, куда пользователь может писать закрыто для запуска.

2. То, что пользователь может запускать, закрыто для записи.

Более подробно, описано в этом топике habrahabr.ru/blogs/sysadm/97594/

0

На полную файервол, отслеживание изменений сетевых приложений в анитивире и здравый смысл.

-5

Вспоминать про то как вирусы укладывали спать Агнитум, Касперыча и прочих не будем? :)

+6

Не будем) Но все таки не так много народа пишет вирусы качественно, можно приличную часть отфильтровать.

0

«Не так много народа пишет вирусы качественно» стоит взять в кавычки. Людей, способных выдать хороший, злобный системный код, гораздо более, чем «не так много». Просто этот код невыгодно сливать в одну и ту же кучу (и в дальнейшем базу антивирусника), где лежат разные порнотрояны и накрутчики трафика.

0

Вы придаете мне заряд оптимизма и веру что с программерами все не так и плохо)

0

«и вот заказчик, дурак, тычет мышкой в картиночки ворда» :)

0

Ага, посмотрите сюда. forum.drweb.com/index.php?s=&showtopic=299401&view=findpost&p=492366 — Winlocker'ам уже приписывают удаленное управление :)

0

Причем мне этого зверя принесли, так там уже есть проверка сигнатур, т.е. загрузиться из-под лялиха и cp taskmgr.exe explorer.exe не удалось.

0

пользоваться нормальными банками, которые на каждую операцию требуют отдельный ключик, высылаемый вам на мобильник?

0

а если у человека нет мобильника?

-5

не знаю ни одного банк-клиента, в который вы смогли бы хотя бы залогинится без мобильника — везде для входа нужно вводить одноразовый пароль, который вам присылают по sms. Да, вот такая вот дискриминация.

0

а зачем такому человеку банк-клиент?

+6

Надо. Возразите?

0

уважаемый selenite, bzoid задал настолько глупый вопрос, что жалко тратить время на дискуссию :) лучше на что-нибудь более полезное :)

0

Firefox + NoScript.

Разрешаете запуск скриптов только с Вашего банка, XSS и плагины он тоже умеет отрубать.

Разрешаете запуск скриптов только с Вашего банка, XSS и плагины он тоже умеет отрубать.

+5

Смотря на какой машине защищаться (т.е. как она используется — дома или в офисе). В идеале, конечно, держать отдельную операционку/комп, где урезано все, что можно, кроме необходимого для ДБО функционала. Но в реальной жизни это не всегда возможно.

Ну уж точно не уповать на антивирус (хорошо, если по-честному купленный) — от 0-day он не защитит, от целевой атаки — тоже, ровно как и от инсайдеров. Нормальная практика — установка проактивной защиты в дополнение к сигнатурному сканеру и фаерволлу. Причем отдельной, «честной» проактивки, а не того, о чем заявляют некоторые крупные производители антивирусов (у них на деле встроен поведенческий анализатор, у которого, по самым оптимистичным прикидкам, эффективность до 50%).

Как вообще защищаться от malware?

Ну уж точно не уповать на антивирус (хорошо, если по-честному купленный) — от 0-day он не защитит, от целевой атаки — тоже, ровно как и от инсайдеров. Нормальная практика — установка проактивной защиты в дополнение к сигнатурному сканеру и фаерволлу. Причем отдельной, «честной» проактивки, а не того, о чем заявляют некоторые крупные производители антивирусов (у них на деле встроен поведенческий анализатор, у которого, по самым оптимистичным прикидкам, эффективность до 50%).

+1

мне кажется, можно иметь виртуалку, испольщуемую только для клиент-банка.

+1

Рано или поздно и на ней начнут «работать». Юзер — существо небережливое. Разве что каждый раз восстанавливать ее с болванки.

0

Почему с болванки, просто из последнего снапшота, быстро и сердито.

0

Для этого необходимо быть достаточно дисциплинированным и не бояться потерять последний конфиг браузера/сети/игрушку закачанную. Вот в чем проблема — в конечном итоге процент уязвимости все равно останется (если внутри будет линукс и будет использоваться, как максимум, обычный SSL — в общем-то всем будет безопаснее жить, чем при использовании аппаратных ключей на Win-хосте).

0

Одним из решением является установка максимальной суммы за транзакцию\ за сутки\ за месяц если такая опция присутствует в вашем банке. Тогда при попытке вывести сумму больше будет просто отказ в операции.

Еще одним правильным решением было бы заходить на сайт банка из-под VMWare или аналога, где бы была просто чистая проапдейченная система с антивирусом и больше ничего.

Еще одним правильным решением было бы заходить на сайт банка из-под VMWare или аналога, где бы была просто чистая проапдейченная система с антивирусом и больше ничего.

+3

Остается надеятся, что в наших краях это не так популярно.

-1

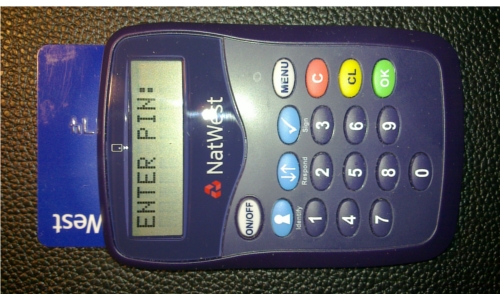

Немецкий банк Sparkasse предоставляет своим клиентам специальное устройство (выглядит как калькулятор), которое имеет на борту сканер кодов с монитора. При каждой транзакции на экране отображается специальная вставка для данного устройства, которая передает ему кодами куда переводятся деньги и сколько. После чего данное устройство отображает эти данные у себя на экране и только потом после подтверждения пользователем выводит на экране заветный TAN (код для авторизации транзакции), сформированный на основе этих данных и личных данных пользователя.

Что смогут сказать Malware такому методу?

Что смогут сказать Malware такому методу?

+2

Ммм… я не разработчик малварей. Я лишь знаю некоторые особенности и далеко не все. На счет TAN насколько мне известно это уже не проблема для мошенников, более точной инфой к сожалению не распологаю.

0

По сабжу. Тоже есть :)

Ещё частенько за шаг перед инициацей транзакции, прохожу через эту фигнюшку(не моя), которая требует ввести случайные три символа пароля. Например, «2ой,6ой, 11ый».

Ещё частенько за шаг перед инициацей транзакции, прохожу через эту фигнюшку(не моя), которая требует ввести случайные три символа пароля. Например, «2ой,6ой, 11ый».

+1

Все 0,0000001% людей пользующихся этим банком в безопасности.

+1

А чего так поздно слил тему? Она уже года 2 как неактуальна, слишком хороший антифрод в банках.

0

Мы все умрём! ;)

А если по теме, то эффективнее собрать бабло через winlock, чем троянить банк-клиент.

А если по теме, то эффективнее собрать бабло через winlock, чем троянить банк-клиент.

0

UFO just landed and posted this here

А если уязвимость в компоненте браузера, таком как flash, например?

+1

Про 0-day уязвимости забывать тоже не стоит…

+1

Если браузер последней версии, то в нем можно увидеть клевый графон и зайти вконтакте, и все летает не тормозит, и фичи набигают. Все равно возможность надругаться останется… хоть где-то

-1

На мой взгляд, самый безопасный способ это подтверждение операции с помощью мобильного телефона.

Подтверждением является входящий звонок, в котором робот гооврит что нужно набрать для подтверждения операции.

Подтверждением является входящий звонок, в котором робот гооврит что нужно набрать для подтверждения операции.

0

Многие забывают что вместо информации на их компе, некоторым злоумышленникам нужен лишь сам комп. Так что побаиваться взлома всё-же нужно даже если есть мысли типа «Да кому я нужен»

0

спасибо как автору топика, так и комментирующим. Очень интересно почитать, тем более никогда не вникал в данную тематику.

0

а rsi токены в таких случаях спасают?

0

> При активном серфинге подхватить malware — задача не сложная, происходит это как правило благодаря так называемым эксплоит-пакам

Лучше бы вот этот вопрос раскрыли. Особенно интересно, как это происходит, когда у тебя Linux+FF+NoScript+NoFlash

Лучше бы вот этот вопрос раскрыли. Особенно интересно, как это происходит, когда у тебя Linux+FF+NoScript+NoFlash

+2

Давайте угадаем какую операционную систему используют 98% людей? Впрочем даже на хабре проскакивала информация о вирусах в юзерспейсе линукса, но в силу не интересности платформы конечно, там все спокойней.

-1

> на хабре проскакивала информация о вирусах в юзерспейсе линукса

Пропустил, видимо… Ссылка не осталась? Действительно, интересно какой алгоритм атаки возможен даже чисто теоретически. В голову приходит только использование уязвимостей в работе браузера. А вот как дальше приживаться 'оно' будет…

Пропустил, видимо… Ссылка не осталась? Действительно, интересно какой алгоритм атаки возможен даже чисто теоретически. В голову приходит только использование уязвимостей в работе браузера. А вот как дальше приживаться 'оно' будет…

+1

Некоторые банки требуют перед добавлением новых получателей (физ лица в этом или других банках, оплата телефона, к.у. и т.д.) активировать их по телефону. В этом случае деньги налево не смогут уйти без ведома владельца.

0

А как вирусу незаметно внедрить на страницу свой ява-скрипт, если подключение у меня по ssl, и я постоянно обращаю внимание на то, все ли соединения у меня защищенные? Или вирус так хитер, что и подменит соответствующую иконку в браузере?

0

А как например антивирусы фильтруют соединения в том числе по SSL? Ставят свой сертификат в систему.

0

Эм, ну поставил сертификат — уже проявил активность, не думаю, что это позволительно для вирусов высокого уровня. А вообще не сильно понимаю, как свой сертификат поможет антивирусу понимать, что там идет по https, который зашифрован чужим сертификатом.

0

> А вообще не сильно понимаю, как свой сертификат поможет антивирусу понимать, что там идет по https, который зашифрован чужим сертификатом.

Соединение до сервера антивирус устанавливает с правильным сертификатом, а с браузером соединение установлено антивирусом с сертификатом антивируса. В результате антивирус видит все данные незашифрованными. Вирус может делать так же.

> Эм, ну поставил сертификат — уже проявил активность

Добавился в автозагрузку — проявил активность. Установил драйвер — проявил активность. Подменил службу — проявил активность. А что делать? Работать-то ему надо :)

Соединение до сервера антивирус устанавливает с правильным сертификатом, а с браузером соединение установлено антивирусом с сертификатом антивируса. В результате антивирус видит все данные незашифрованными. Вирус может делать так же.

> Эм, ну поставил сертификат — уже проявил активность

Добавился в автозагрузку — проявил активность. Установил драйвер — проявил активность. Подменил службу — проявил активность. А что делать? Работать-то ему надо :)

+1

UFO just landed and posted this here

А простейшие SMS-уведомления об изменении на счету спасают? Или тоже обходятся?

0

Это ж надо найти такой банк, где после выдачи следующего одноразового пароля предыдущий продолжал работать.

Но наверняка они есть.

Но наверняка они есть.

-1

UFO just landed and posted this here

Предыдущим к тому моменту можно уже залогиниться.

0

Теоретически да.

Залогиниться, все посмотреть, почитать.

Но это противоречит исходным условиям, описанным в основном тексте.

В примере показана ситуация, когда генерируется два кода и первый используется для входа в систему пользователем, а второй — потом — malware.

Если сгенерирован второй OTP — по первому уже не должно пускать. То есть пользователь не войдет в систему.

Если же malware войдет по первому паролю — второй уже не должен генерироваться. И пользователь тоже не войдет в систему.

Хотя, как я уже говорил, зависит от конкретной реализации в конкретной системе. Я не исключаю, что может иметь место и отсутствие проверки на количество выданных паролей и то по которому осуществляется вход.

Впрочем, про это как раз и статья. Что может быть такой сферическийконь банк в вакууме, где это сработает. Но я бы не стал обобщать это на все системы.

Залогиниться, все посмотреть, почитать.

Но это противоречит исходным условиям, описанным в основном тексте.

В примере показана ситуация, когда генерируется два кода и первый используется для входа в систему пользователем, а второй — потом — malware.

Если сгенерирован второй OTP — по первому уже не должно пускать. То есть пользователь не войдет в систему.

Если же malware войдет по первому паролю — второй уже не должен генерироваться. И пользователь тоже не войдет в систему.

Хотя, как я уже говорил, зависит от конкретной реализации в конкретной системе. Я не исключаю, что может иметь место и отсутствие проверки на количество выданных паролей и то по которому осуществляется вход.

Впрочем, про это как раз и статья. Что может быть такой сферический

0

UFO just landed and posted this here

Спасёт ли (или хотя бы сильно понизит опасность) от такого сценария какой-нибудь из следующих вариантов?

1. Поставить Linux.

2. Поставить дома сервак на MS Win2008 x64, на него поставить MS Forefront Security, к нему подключить несколько антивирусных движков, и подключаться к этому серваку откуда мне нужно по VPN и работать в банк-клиенте только с него.

1. Поставить Linux.

2. Поставить дома сервак на MS Win2008 x64, на него поставить MS Forefront Security, к нему подключить несколько антивирусных движков, и подключаться к этому серваку откуда мне нужно по VPN и работать в банк-клиенте только с него.

0

по закону Мерфи — сопрут весь сервак.

+1

а что делать с вирусами уровня blue pill? ;)

0

You take the blue pill — the story ends, you wake up in your bed and believe whatever you want to believe.

0

А они существуют живьём? :)

А если серьёзно, то вариантов может быть несколько.

1. Ставим гипервизор, которому не нужна хостовая ОС — например, VMware ESXi, и на него отдельную ОС для посещения банков. Вряд ли blue pill сможет её виртуализовать.

2. Отключаем в биосе AMD-V (Intel VT), или берём железо вообще без этих технологий — blue pill без них не работает, ибо если всё эмулить софтово — будет сразу заметно. Программной виртуализации же вполне хватит, чтобы в Virtual PC в банк-клиент ходить.

3. Технологии обнаружения blue pill уже существуют.

4. Берём роутер с поддержкой OpenWRT/DDWRT/и-иже-с-ними, ставим туда браузер, ходим в банк-клиент с него. Правда, надо тогда роутер с ЮСБ-портом, если ЮСБ-токены нужно будет вставлять.

Вобщем, имхо, варианты всё равно есть.

А если серьёзно, то вариантов может быть несколько.

1. Ставим гипервизор, которому не нужна хостовая ОС — например, VMware ESXi, и на него отдельную ОС для посещения банков. Вряд ли blue pill сможет её виртуализовать.

2. Отключаем в биосе AMD-V (Intel VT), или берём железо вообще без этих технологий — blue pill без них не работает, ибо если всё эмулить софтово — будет сразу заметно. Программной виртуализации же вполне хватит, чтобы в Virtual PC в банк-клиент ходить.

3. Технологии обнаружения blue pill уже существуют.

4. Берём роутер с поддержкой OpenWRT/DDWRT/и-иже-с-ними, ставим туда браузер, ходим в банк-клиент с него. Правда, надо тогда роутер с ЮСБ-портом, если ЮСБ-токены нужно будет вставлять.

Вобщем, имхо, варианты всё равно есть.

0

А, ещё вариант: поставить виртуальную машину, в которой (как и в предыдущем пункте 2) ходить только на сайты банк-клиентов, и всё, больше никаких интернетов в ней.

0

UFO just landed and posted this here

Интересно, насколько легко подцепить такую штуку, работая под обычным юзером (не админом) в WinXP (+avira, +outpost)?

Интересуюсь абстрактно — з/пл получаю налом, храню в носке ;-)

Интересуюсь абстрактно — з/пл получаю налом, храню в носке ;-)

0

Sign up to leave a comment.

Кому я нужен?