Comments 40

Интересно девки пляшут.!

Да, и, ник автора текста тоже пляшет ничего.

Да, и, ник автора текста тоже пляшет ничего.

+8

Более того, я подготавливал и публиковал статью, заходя в интернет исключительно через tor. Интересно, какова вероятность, что все три ноды через которые я подключался входили в программу PRISM?

+5

Я бы сказал, что она исчезающе мала, Александр Степанович, не волнуйтесь.

+29

[del]

-1

Вспоминается старый анекдот.

Скрытый текст

Один гражданин решил развлечься. Подошёл к телефону-автомату, набрал номер:

-Алло, это КГБ?

-Да, мы вас слушаем…

-Плохо работаете, — и повесил трубку.

На следующем перекрёстке:

-Алло это КГБ?

-Да, КГБ, слушаем…

-Плохо работаете, — и, вновь бросив трубку, пошёл дальше.

Третий перекрёсток, опять телефон-автомат:

-Алло это КГБ?

К нему подходят сзади, хлопают по плечу:

-КГБ, КГБ. Как умеем, так и работаем.

-Алло, это КГБ?

-Да, мы вас слушаем…

-Плохо работаете, — и повесил трубку.

На следующем перекрёстке:

-Алло это КГБ?

-Да, КГБ, слушаем…

-Плохо работаете, — и, вновь бросив трубку, пошёл дальше.

Третий перекрёсток, опять телефон-автомат:

-Алло это КГБ?

К нему подходят сзади, хлопают по плечу:

-КГБ, КГБ. Как умеем, так и работаем.

+9

Вынужден занести Вас в список потенциальных работников NSA (нечего личного :)

Сейчас в tor 3814 узлов. Допустим NSA контролируют 1000 узлов.

Тогда вероятность, что «повезет», и маршрут будет построен полностью через узлы NSA, составляет 1.8%.

Учитывая, что маршруты постоянно перестраиваются (сейчас у меня отображается 32 маршрута) получаем далеко не исчезающую вероятность того, что NSA всё же знает, с какого ip был опубликован данный комментарий. Т.е. если пошалить и убежать, то 2% может быть приемлемо, если же речь о регулярной работе и возможном тюремном сроке, то стремно.

Сейчас в tor 3814 узлов. Допустим NSA контролируют 1000 узлов.

Тогда вероятность, что «повезет», и маршрут будет построен полностью через узлы NSA, составляет 1.8%.

Учитывая, что маршруты постоянно перестраиваются (сейчас у меня отображается 32 маршрута) получаем далеко не исчезающую вероятность того, что NSA всё же знает, с какого ip был опубликован данный комментарий. Т.е. если пошалить и убежать, то 2% может быть приемлемо, если же речь о регулярной работе и возможном тюремном сроке, то стремно.

0

Я вообще удивляюсь, почему их там в вашем предположении всего 1000. Для солидной спецслужбы поднять 3000 узлов по всему миру — это тьху работы, мне кажется, а поднимать профита на них можно не переставая.

+1

Вероятность того что хотя бы в одном из 32 маршрутов все три узла NSA около 44%. Не так уж и много.

0

[del]

-2

С учетом того, что всего нод онлайн — порядка тысячи, то вероятность — ненулевая. А если они там совсем упоролись — то может быть близка к единице.

+1

Tor однозначно не является выбором параноика, ибо:

— разработан в исследовательской лаборатории ВМС США (US NRL)

— активно поддерживается и пиарится Freedom Foundation, финансируемой правительством США

— терминальная нода имеет возможность слушать весь трафик из сети в ванильный интернет, который через неё идет и в этом трафике много интересного, причем владелец данной ноды может огрести значительный головняк

— при этом имел место инцидент с большим количеством нод, которые хотели быть только терминальными и никак иначе

— Liberte Linux, с Тором в качестве основной фичи — подтвержденно устанавливалась на сервера спецслужб

— в статье про тор на вики есть отдельный, ничем не обоснованый, раздел «Tor защищает от PRISM» и кастрированый раздел критики в котором написано, что все правильные пацаны уже используют Тор

— разработан в исследовательской лаборатории ВМС США (US NRL)

— активно поддерживается и пиарится Freedom Foundation, финансируемой правительством США

— терминальная нода имеет возможность слушать весь трафик из сети в ванильный интернет, который через неё идет и в этом трафике много интересного, причем владелец данной ноды может огрести значительный головняк

— при этом имел место инцидент с большим количеством нод, которые хотели быть только терминальными и никак иначе

— Liberte Linux, с Тором в качестве основной фичи — подтвержденно устанавливалась на сервера спецслужб

— в статье про тор на вики есть отдельный, ничем не обоснованый, раздел «Tor защищает от PRISM» и кастрированый раздел критики в котором написано, что все правильные пацаны уже используют Тор

+8

Аппаратные средства шифрования в лице AES-инструкций на intel-платформе планируют поддерживать?

0

Даешь криптомессенджер, занимающий 100% современного процессора. Flash захлебнется от зависти.

Ну а если серьезно, то на самом деле наработки в этой области очень интересны, конечно. Спасибо за статью.

Ну а если серьезно, то на самом деле наработки в этой области очень интересны, конечно. Спасибо за статью.

+17

Автор, ты Ворлонец?

www.chatclub.ru/info/photo/10220143771165691706.jpg

www.chatclub.ru/info/photo/10220143771165691706.jpg

-1

Одного меня смутило, что весь трафик рассылается всем?

Сейчас это 40 мб — а если сеть вырастет в 1000 раз?

Сейчас это 40 мб — а если сеть вырастет в 1000 раз?

+5

Честно говоря, как таковой протокол то в статье и не описан, ожидал, что будет хоть немножко более подробно дан перевод с wiki.

0

Я правильно понял, что на отправку каждого сообщения уходит примерно 2 минуты (рассчет POW)?

+1

да, хотя реализация на c# задействует все ядра CPU и время отправки снижается пропорционально количеству ядер процессора.

ждем когда прикрутят OpenCL и CUDA, теоритически должно раз в 100 ускорить.

ждем когда прикрутят OpenCL и CUDA, теоритически должно раз в 100 ускорить.

0

Тут пожалуй есть проблема, я могу зафлудить сеть используя CUDA или собрав отдельную железку, заточенную под генерацию хэшей и флудить со скоростью 5 Gmessage/s в то время как отправка сообщения с телефона будет занимать 2 или около того минуты.

А сложность POW фиксирована?

А сложность POW фиксирована?

0

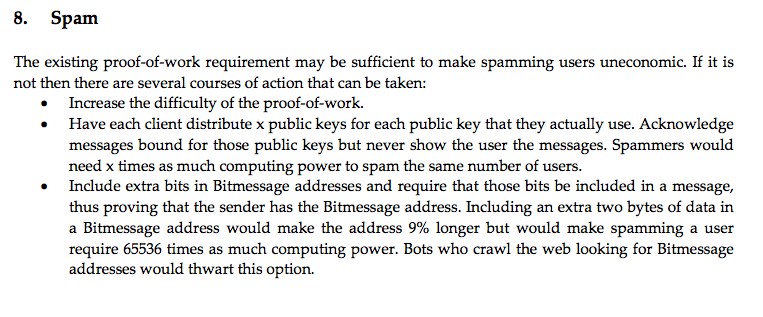

Из офф документации:

Это к тому, что не POW единым происходить защита будет от спама и нагона трафика.

Это к тому, что не POW единым происходить защита будет от спама и нагона трафика.

0

Сложность POW определяется получателем, т.е. каждый может настроить POW под свои нужды. Но в случае 5 Gmessage/s сеть умрет, т.к. при высокой POW никто не сможет отправлять сообщения. От спама я из документации вижу защиту (не знаю будет ли она работать, но она есть), а вот от нагона трафика нет.

+1

На что только люди не пойдут, чтоб не использовать i2p-messenger. :-\

0

>>В свете программы PRISM у многих пользователей интернета наблюдается повышенный уровень паранойи

У разработчиков малвары этот уровень уже давно повысился и они давно придумали способы общения, которым грозит разве что паяльник, но уж никак не PRISM.

У разработчиков малвары этот уровень уже давно повысился и они давно придумали способы общения, которым грозит разве что паяльник, но уж никак не PRISM.

0

А про OTR уже все забыли? Работает поверх любого из существующих протоколов, нужно только плагин поставить обоим участникам беседы. К тому же он полностью открыт и есть плагины почти для всех клиентов.

0

Он, я так понимаю, не скрывает отправителя и получателя.

+1

Промазал, ответ на ваш вопрос habrahabr.ru/post/186000/#comment_6471668

0

Если я правильно понял, он не даст доказать что конкретная группа сообщений отправлена вами, но то, что сообщениями вы обменивались OTR не скрывает.

0

В большинстве случаев нужно скрыть содержание разговора, а не факт самого разговора.

Но если бы мне такая необходимость понадобилась, я бы предпочёл использовать проверенные открытые существующие технологии и скорей всего сделал бы прослойку в виде нового акка для нужного протокола и пустил трафик через проксю. Но скорей всего предпочёл бы личную встречу.

Но если бы мне такая необходимость понадобилась, я бы предпочёл использовать проверенные открытые существующие технологии и скорей всего сделал бы прослойку в виде нового акка для нужного протокола и пустил трафик через проксю. Но скорей всего предпочёл бы личную встречу.

0

Основные свойства протокола OTR

— шифрование сообщений — никто иной не сможет прочитать сообщения;

— аутентификация собеседников — уверенность в том, кто является собеседником;

— perfect forward secrecy — если потеряны секретные ключи, прошлая переписка не будет скомпрометирована;

— возможность отречения — третье лицо не сможет доказать, что сообщения написаны кем-либо другому адресату.

— шифрование сообщений — никто иной не сможет прочитать сообщения;

— аутентификация собеседников — уверенность в том, кто является собеседником;

— perfect forward secrecy — если потеряны секретные ключи, прошлая переписка не будет скомпрометирована;

— возможность отречения — третье лицо не сможет доказать, что сообщения написаны кем-либо другому адресату.

0

возможность отречения в OTR это

Deniability

The messages you send do not have digital signatures that are checkable by a third party. Anyone can forge messages after a conversation to make them look like they came from you. However, during a conversation, your correspondent is assured the messages he sees are authentic and unmodified.

т.е.

Отрицание

Отправляемые сообщения не имеют цифровой подписи. Любой человек может подделать сообщение после разговора, чтобы они выглядели так, как будто они пришли от Вас. Тем не менее, во время разговора, ваш корреспондент уверен, что сообщения которые он видит, являются подлинными и не измененными.

Если работает презумпция невиновности, то это имеет смысл, но мы то с вами живем не в идеальном мире.

Deniability

The messages you send do not have digital signatures that are checkable by a third party. Anyone can forge messages after a conversation to make them look like they came from you. However, during a conversation, your correspondent is assured the messages he sees are authentic and unmodified.

т.е.

Отрицание

Отправляемые сообщения не имеют цифровой подписи. Любой человек может подделать сообщение после разговора, чтобы они выглядели так, как будто они пришли от Вас. Тем не менее, во время разговора, ваш корреспондент уверен, что сообщения которые он видит, являются подлинными и не измененными.

Если работает презумпция невиновности, то это имеет смысл, но мы то с вами живем не в идеальном мире.

0

Для того чтобы бодаться, тот человек написал это сообщение или нет, нужно для начала дешифровать сообщения, а это не возможно без ключей обоих участников.

0

Sign up to leave a comment.

Описание протокола BitMessage