Когда объявляется крупный онлайн тендер, иногда случается так, что одна заявка приходит довольно быстро, а затем площадка с тендером ложится под крепкой DDoS атакой. Атака странным образом заканчивается в момент окончания тендера. Поскольку одна заявка поступила, именно она и выигрывает. С такой проблемой (как и с обычными DDoS атаками от недоброжелателей и шантажистов) сталкиваются многие наши корпоративные клиенты.

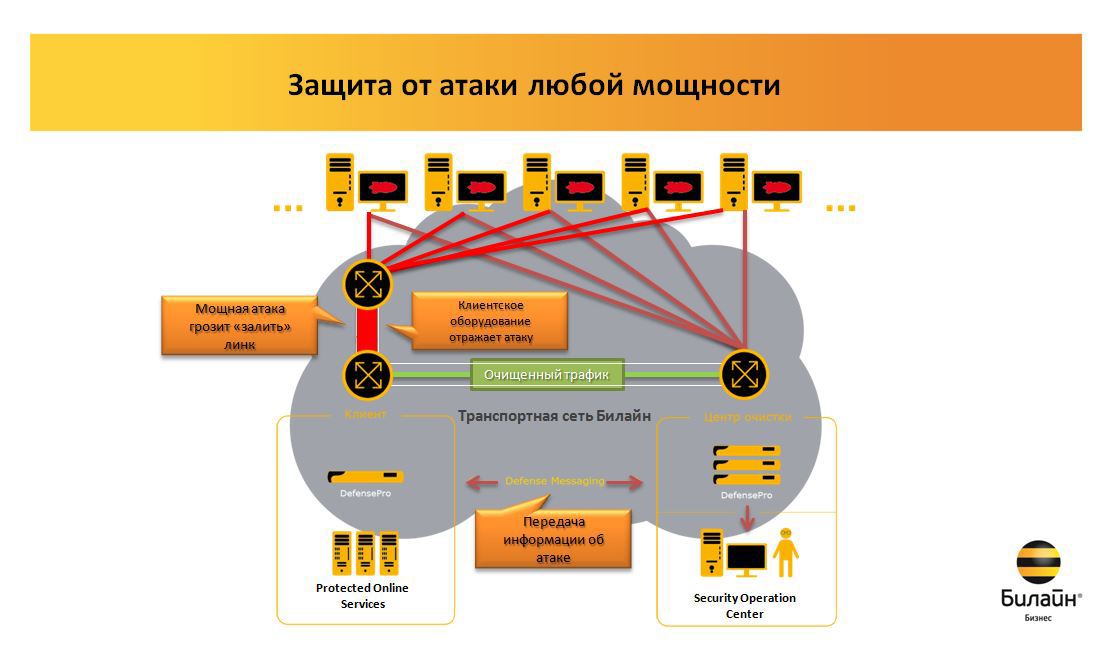

Теперь мы обеспечиваем защиту как сервис. Делается это на двух уровнях: установкой железа Radware DefensePro у клиента и при необходимости переключением трафика на наш центр очистки.

Максимальная мощность атаки — 80 Гб/с (на уровень приложений, более мощные тоже фильтруются, но уже без гарантий по отсутствию потерь легитимного трафика), планируем по мере необходимости расширять до 160. Время от начала до отражения атаки на стороне клиента — 18 секунд максимум, на стороне центра очистки данных — до 40 секунд с учётом времени переключения трафика. При переключении потерь трафика не происходит.

Как обычно при подаче услуги вам необходимо для начала подписать с «Билайн» договор и заполнить бланк заказа (заявку) с необходимой для подключения информацией. После этого монтируется и конфигурируется оборудование DefensePro до первого маршрутизатора на входе в вашу сеть. Создаётся выделенный технический канал до центра управления (прозрачно для клиента: он никак не влияет на основной канал и по нему не выставляются счета). Физически это та же оптика (или другой канал), что и основная линия, но пропускная способность резервируется так, что даже при полном заполнении линии доступа интернет в момент сильной атаки канал управления работает нормально, и оборудование доступно. Оборудование через туннель IP VPN подключается к центру очистки.

Оборудование находится у нас на техническом обслуживании, осуществляется постоянный мониторинг сетевой активности на ваших каналах. От вас ещё необходимо предоставить список защищаемых ресурсов, их тип, а также перечислить все диапазоны сетей, доступные через каналы связи. Кроме того, в случае обеспечения защиты от DDoS атак через другие каналы связи (других провайдеров) необходимо предоставить параметры данных каналов. Интеграция всего этого делается, если необходимо, с помощью наших специалистов. Возможно подключение сервиса непосредственно под атакой (в случае наличия нашего интернет канала). В этом случае весь трафик клиента переключается на центр очистки. За ходом отражения атаки наблюдают инженеры и, в случае необходимости, участвуют в фильтрации атаки. Делается это в течение одного рабочего дня.

Само оборудование не влияет на легитимный трафик и имеет механизм беспрепятственного пропуска трафика в случае выхода оборудования из строя. На железке заводится аварийный байпас («медные» порты оборудованы ими «из коробки», на оптику ставятся внешние), чтобы даже при втыкании в неё железного лома трафик не пострадал.

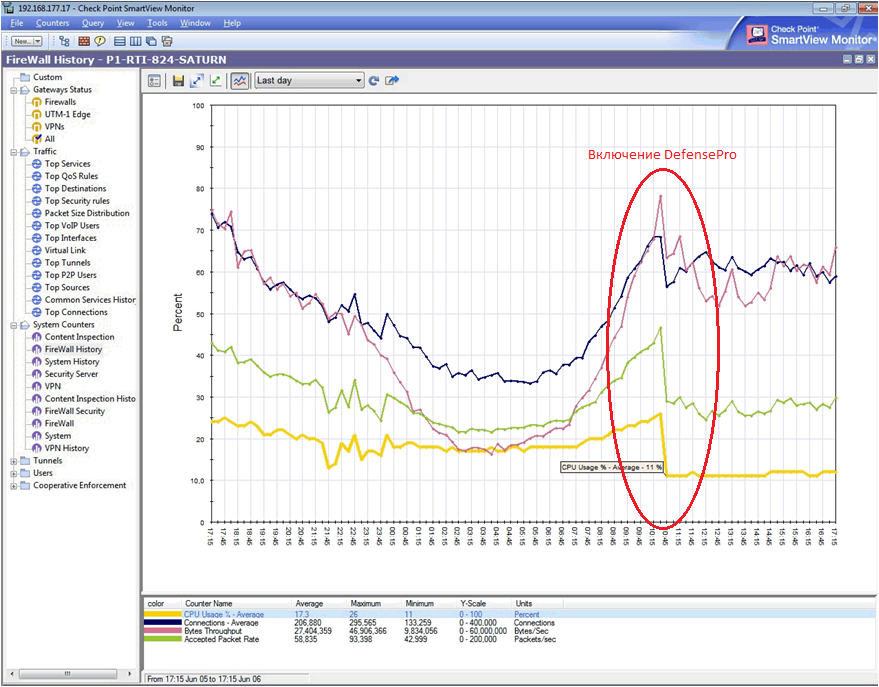

Ниже показан график загрузки Firewall, на котором хорошо заметно включение режима отражения атак. Видно, что загрузка CPU Firewall, расположенного на периметре сети, сокращается более чем в 2 раза. Это происходит за счет фильтрации паразитного трафика на Defense Pro, установленного до Firewall.

Гибридная схема «Защита от DDoS атак» построена на оборудовании Radware DefensePro. На сегодняшний день компания Radware является мировым лидером в области обеспечения безопасности сетей и приложений.

В используемом решении от DefensePro реализованы следующие необходимые механизмы защиты:

Данный список далеко не полон, перечисление всех типов защит занимает 218 страниц в руководстве производителя. DefensePro позволяет отражать атаки до 7-го уровня модели OSI и при этом не резать легитимных пользователей (то есть не закрывать сразу целые подсети по провайдерам, как могут делать менее точные средства защиты).

DefensePro работает в режиме in-line, невидим для сетевого оборудования (Transparent L2 Forwarding). Это означает, что на него невозможно совершить атаку, что гарантирует работу оборудования в любых условиях.

Первую неделю устройство работает в режиме обучения и собирает статистику для профилирования трафика. В ряде случаев обучение может длиться и до месяца. Затем устройство переключается в режим отражения и работает с полной отдачей. При аварийной установке режим обучения сокращается до минимума, необходимого для начала отражения, и сеть заказчика полностью профилируется несколько позже. В случае если в процессе использования для защиты добавляются новые устройства или on-line сервисы, приводящие к изменению профиля трафика, оборудование дообучается и адаптируется само (даже в режиме отражения атаки оно продолжает собирать данные). Для обеспечения корректной фильтрации при незавершенном периоде обучения, либо в случае экстренного подключения сервиса под атакой, в Билайн круглосуточно работает служба технической поддержки клиентов по этой услуге.

Устройство, стоящее у вас, отражает все атаки в полосе канала и профилирует трафик. При наступлении атаки формирует сигнатуру атаки в течение 18 секунд при сложном случае и 5-6 секунд в общей ситуации при имеющейся гранулярной политике (хорошо описанной сети). Устройство сопоставляет ширину канала с мощностью атаки. Как только (устанавливаемое вручную) значение критичности канала (например, 20–30% от его ёмкости) превышается, устройство по отдельному каналу управления сообщает в центр очистки Билайн о ситуации и передаёт профили и сигнатуру. Трафик переключается в центр очистки в течение 40 секунд. Атака приземляется на наше оборудование, возвратный трафик идёт в тот же канал интернет.

Переносится либо весь сегмент (при горизонтальном UDP-флуде), либо конкретный адрес. Поскольку переключение происходит внутри магистральной сети Билайн, разрыва в трафике нет.

Обратное переключение идёт в ручном режиме службой технической поддержки клиентов. Эта же команда детектирует и отражает атаки, которые не были найдены в автоматическом режиме. Переключение трафика после атаки обратно выполняется ими же вручную, поскольку пока не существует достаточно точных алгоритмов определения моментов прекращения атаки.

Вся система защиты и центр очистки организованы на транспортной сети Билайн, что не ограничивает нас по суммарной пропускной способности каналов, которые большинству других провайдеров по защите от DDoS приходится брать в аренду.

При различных атаках в момент срабатывания альтернативных систем защиты, направленных на обеспечение доступности канала связи, конечные пользователи лишаются доступа к on-line ресурсу компании. Получается, что системы организации защищены, но при этом полностью останавливается бизнес-процесс до момента прекращения атаки.

В случае использования услуги «Защита от DDoS атак» от Билайн доступ к системам открыт для пользователей, при этом отражение атаки происходит параллельно и не влияет на прохождение легитимных запросов.

При атаках группы slowloris и подобных, а также атаках с широкой географией требуется тщательный подход к тому, чтобы отличить живых пользователей от ботов. К примеру, для детектирования атак внутри SSL у нас на уровне железа делается следующее:

Дополнительно стоит отметить, что основным вопросом гарантированного отражения атаки является защита канала связи, которую невозможно обеспечить на стороне клиента. В связи с этим защиту канала необходимо организовывать на уровне оператора связи. Центр очистки Билайн как раз и решает эту задачу.

Большинство наших клиентов не планируют рассказывать о том, что у них установлена такая защита, по очевидным причинам. Тем не менее, можно назвать сферы — это банки (традиционно заботящиеся о безопасности до наступления аварийной ситуации), госкомпании и крупный ритейл. Ситуация с тендерами уже описана выше — поэтому к нам подключаются электронные площадки. Кроме того, встают под защиту компании-производители: дело в том, что по условиям тендеров часто нужно выкладывать определённую информацию на своём сайте, и если вдруг комиссия не сможет это проверить, то заявка будет снята. Как вы можете догадаться, положить такой сайт на время тендера обычно довольно легко, чем и пользуются некоторые заинтересованные лица.

Собственно, узнать подробнее о защите можно в комментариях, а уточнить про то, как подключить эту услугу — вот здесь.

Теперь мы обеспечиваем защиту как сервис. Делается это на двух уровнях: установкой железа Radware DefensePro у клиента и при необходимости переключением трафика на наш центр очистки.

Максимальная мощность атаки — 80 Гб/с (на уровень приложений, более мощные тоже фильтруются, но уже без гарантий по отсутствию потерь легитимного трафика), планируем по мере необходимости расширять до 160. Время от начала до отражения атаки на стороне клиента — 18 секунд максимум, на стороне центра очистки данных — до 40 секунд с учётом времени переключения трафика. При переключении потерь трафика не происходит.

Как это делается

Как обычно при подаче услуги вам необходимо для начала подписать с «Билайн» договор и заполнить бланк заказа (заявку) с необходимой для подключения информацией. После этого монтируется и конфигурируется оборудование DefensePro до первого маршрутизатора на входе в вашу сеть. Создаётся выделенный технический канал до центра управления (прозрачно для клиента: он никак не влияет на основной канал и по нему не выставляются счета). Физически это та же оптика (или другой канал), что и основная линия, но пропускная способность резервируется так, что даже при полном заполнении линии доступа интернет в момент сильной атаки канал управления работает нормально, и оборудование доступно. Оборудование через туннель IP VPN подключается к центру очистки.

Оборудование находится у нас на техническом обслуживании, осуществляется постоянный мониторинг сетевой активности на ваших каналах. От вас ещё необходимо предоставить список защищаемых ресурсов, их тип, а также перечислить все диапазоны сетей, доступные через каналы связи. Кроме того, в случае обеспечения защиты от DDoS атак через другие каналы связи (других провайдеров) необходимо предоставить параметры данных каналов. Интеграция всего этого делается, если необходимо, с помощью наших специалистов. Возможно подключение сервиса непосредственно под атакой (в случае наличия нашего интернет канала). В этом случае весь трафик клиента переключается на центр очистки. За ходом отражения атаки наблюдают инженеры и, в случае необходимости, участвуют в фильтрации атаки. Делается это в течение одного рабочего дня.

Само оборудование не влияет на легитимный трафик и имеет механизм беспрепятственного пропуска трафика в случае выхода оборудования из строя. На железке заводится аварийный байпас («медные» порты оборудованы ими «из коробки», на оптику ставятся внешние), чтобы даже при втыкании в неё железного лома трафик не пострадал.

Ниже показан график загрузки Firewall, на котором хорошо заметно включение режима отражения атак. Видно, что загрузка CPU Firewall, расположенного на периметре сети, сокращается более чем в 2 раза. Это происходит за счет фильтрации паразитного трафика на Defense Pro, установленного до Firewall.

Как это работает

Гибридная схема «Защита от DDoS атак» построена на оборудовании Radware DefensePro. На сегодняшний день компания Radware является мировым лидером в области обеспечения безопасности сетей и приложений.

В используемом решении от DefensePro реализованы следующие необходимые механизмы защиты:

- Behavioral DDoS Protection;

- TCP SYN Flood Protection;

- Connection Limit;

- HTTP Mitigator;

- Behavioral Server-Cracking Protection;

- Bandwidth Management;

- Signature Protection;

- Stateful Inspection;

- Anti-Scanning Protection;

- Stateful Firewall (ACL).

Данный список далеко не полон, перечисление всех типов защит занимает 218 страниц в руководстве производителя. DefensePro позволяет отражать атаки до 7-го уровня модели OSI и при этом не резать легитимных пользователей (то есть не закрывать сразу целые подсети по провайдерам, как могут делать менее точные средства защиты).

DefensePro работает в режиме in-line, невидим для сетевого оборудования (Transparent L2 Forwarding). Это означает, что на него невозможно совершить атаку, что гарантирует работу оборудования в любых условиях.

Первую неделю устройство работает в режиме обучения и собирает статистику для профилирования трафика. В ряде случаев обучение может длиться и до месяца. Затем устройство переключается в режим отражения и работает с полной отдачей. При аварийной установке режим обучения сокращается до минимума, необходимого для начала отражения, и сеть заказчика полностью профилируется несколько позже. В случае если в процессе использования для защиты добавляются новые устройства или on-line сервисы, приводящие к изменению профиля трафика, оборудование дообучается и адаптируется само (даже в режиме отражения атаки оно продолжает собирать данные). Для обеспечения корректной фильтрации при незавершенном периоде обучения, либо в случае экстренного подключения сервиса под атакой, в Билайн круглосуточно работает служба технической поддержки клиентов по этой услуге.

Устройство, стоящее у вас, отражает все атаки в полосе канала и профилирует трафик. При наступлении атаки формирует сигнатуру атаки в течение 18 секунд при сложном случае и 5-6 секунд в общей ситуации при имеющейся гранулярной политике (хорошо описанной сети). Устройство сопоставляет ширину канала с мощностью атаки. Как только (устанавливаемое вручную) значение критичности канала (например, 20–30% от его ёмкости) превышается, устройство по отдельному каналу управления сообщает в центр очистки Билайн о ситуации и передаёт профили и сигнатуру. Трафик переключается в центр очистки в течение 40 секунд. Атака приземляется на наше оборудование, возвратный трафик идёт в тот же канал интернет.

Переносится либо весь сегмент (при горизонтальном UDP-флуде), либо конкретный адрес. Поскольку переключение происходит внутри магистральной сети Билайн, разрыва в трафике нет.

Обратное переключение идёт в ручном режиме службой технической поддержки клиентов. Эта же команда детектирует и отражает атаки, которые не были найдены в автоматическом режиме. Переключение трафика после атаки обратно выполняется ими же вручную, поскольку пока не существует достаточно точных алгоритмов определения моментов прекращения атаки.

Вся система защиты и центр очистки организованы на транспортной сети Билайн, что не ограничивает нас по суммарной пропускной способности каналов, которые большинству других провайдеров по защите от DDoS приходится брать в аренду.

Почему пользователи не страдают

При различных атаках в момент срабатывания альтернативных систем защиты, направленных на обеспечение доступности канала связи, конечные пользователи лишаются доступа к on-line ресурсу компании. Получается, что системы организации защищены, но при этом полностью останавливается бизнес-процесс до момента прекращения атаки.

В случае использования услуги «Защита от DDoS атак» от Билайн доступ к системам открыт для пользователей, при этом отражение атаки происходит параллельно и не влияет на прохождение легитимных запросов.

При атаках группы slowloris и подобных, а также атаках с широкой географией требуется тщательный подход к тому, чтобы отличить живых пользователей от ботов. К примеру, для детектирования атак внутри SSL у нас на уровне железа делается следующее:

- Сначала посылается 302-й редирект пользователю. Примерно половина ботнетов его не проходит — как правило, на этом заканчиваются истории «давай завалим конкурента задёшево на сезонный пик».

- Если ботнет отрабатывает редирект, каждый отдельный клиент получает Javascript буквально на 3 строки. Современные ботнеты этот скрипт не проходят.

- Теоретически на данный момент создано решение, позволяющее пройти этот второй уровень защиты. Специально для таких ситуаций у производителя оборудования есть собственная команда специалистов ERT (Emergency Response Team), тщательно изучающих закрытые специализированные ресурсы. Соответственно, эти эксперты нашли и заранее определили данный tool и имеют защиту. Как только он будет использован, защита включится.

- Команда быстрого реагирования доступна 24/7 по телефону поддержки. При выходе нового обхода защиты новые методы «накатываются» за 5 минут. Эти 5 минут ресурс будет испытывать проблемы, но таковы принципы этой гонки «щита и меча».

Дополнительно стоит отметить, что основным вопросом гарантированного отражения атаки является защита канала связи, которую невозможно обеспечить на стороне клиента. В связи с этим защиту канала необходимо организовывать на уровне оператора связи. Центр очистки Билайн как раз и решает эту задачу.

Где используется

Большинство наших клиентов не планируют рассказывать о том, что у них установлена такая защита, по очевидным причинам. Тем не менее, можно назвать сферы — это банки (традиционно заботящиеся о безопасности до наступления аварийной ситуации), госкомпании и крупный ритейл. Ситуация с тендерами уже описана выше — поэтому к нам подключаются электронные площадки. Кроме того, встают под защиту компании-производители: дело в том, что по условиям тендеров часто нужно выкладывать определённую информацию на своём сайте, и если вдруг комиссия не сможет это проверить, то заявка будет снята. Как вы можете догадаться, положить такой сайт на время тендера обычно довольно легко, чем и пользуются некоторые заинтересованные лица.

Собственно, узнать подробнее о защите можно в комментариях, а уточнить про то, как подключить эту услугу — вот здесь.