Прошло уже более недели, как достоянием общественности стала критичная уязвимость протокола SSL3 (CVE-2014-3566). Давайте посмотрим, как отреагировали на эту новость TOP 20 банков.

Для тестирования HTTPS воспользуемся замечательным инструментом www.ssllabs.com

Начнем с чего нибудь большого и зеленого.

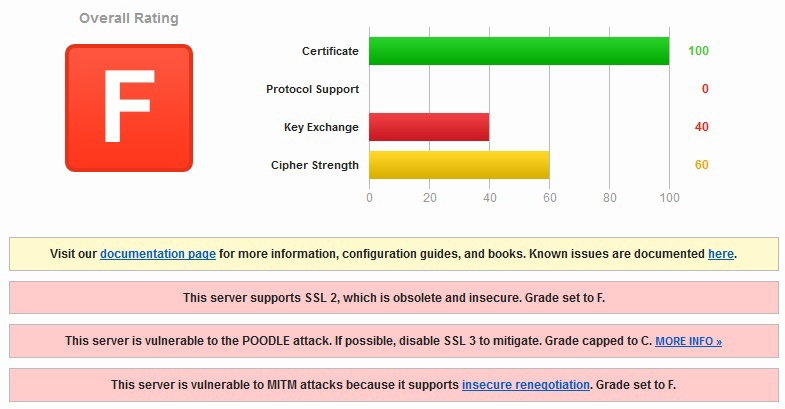

Первый результат сразу очень показательный:

This server is vulnerable to the POODLE attack. If possible, disable SSL 3 to mitigate. Grade capped to C.

This server is vulnerable to MITM attacks because it supports insecure renegotiation. Grade set to F.

Комментарии излишни (хотя, справедливости ради надо сказать, что еще 22.10.2014 вечером рейтинг был C.

Ну, хорошо, давайте посмотрим на кого-нибудь, допустим, синего из трех букв и двух цифр:

This server is vulnerable to the POODLE attack. If possible, disable SSL 3 to mitigate. Grade capped to C.

Думаю, не стоит дальше повторяться и дам статистику по 20 банкам:

У трех банков SSL3 отключен, у двух банков частично (у физиков отключен, у юр.лиц включен).

В 15 банках SSL3 НЕ отключили.

Минимум два банк-клиента работают ТОЛЬКО через SSL3!

У четырех банков рейтинг безопасности F.

И на скрине, так сказать, Epic F.