Microsoft выпустила последний плановый набор security-обновлений в этом году. В рамках него было закрыто 24 уязвимости в таких продуктах как MS Windows, Internet Explorer, Office, и Exchange Server (три обновления со статусом Critical и четыре Important). Как обычно, одно из обновлений MS14-080, исправляет уязвимости в браузере Internet Explorer, которыми могут воспользоваться злоумышленники для удаленной установки вредоносного кода в систему. Однако, в рамках этого patch tuesday не было закрыто каких-либо уязвимостей, которые были использованы атакующими в реальных кибератаках (exploited). Для применения MS14-080 нужна перезагрузка.

Еще одно критическое обновление MS14-084 исправляет уязвимость CVE-2014-6363 типа memory-corruption в компоненте VBScript Scripting Engine (vbscript.dll), который используется браузером Internet Explorer для исполнения сценариев VBScript. В этом году vbscript.dll подвергалась исправлениям не один раз.

Обновление MS14-080 исправляет четырнадцать уязвимостей в браузере Internet Explorer, большинство из которых относятся к типу Remote Code Execution и могут быть использованы атакующими для установки вредоносных программ в систему. Одна из уязвимостей CVE-2014-6368 может использоваться для обхода ASLR в контексте процесса браузера (Internet Explorer ASLR Bypass Vulnerability).

Обновление MS14-081 исправляет две уязвимости CVE-2014-6356 (invalid index) и CVE-2014-6357 (use-after-free) в Office 2007-2010-2013 (Word & Web Apps). Обе уязвимости относятся к типу Remote Code Execution и могут быть использованы атакующими для установки вредоносного ПО через специальным образом сформированный файл Office. Critical. Exploitation More Likely.

Обновление MS14-082 исправляет RCE-уязвимость CVE-2014-6364 типа use-after-free в продукте MS Office 2007-2010-2013. Как и в предыдущем случае, атакующие могут удаленно выполнить вредоносный код с помощью специальным образом подготовленного документа Office. Important. Exploitation More Likely.

Обновление MS14-083 также исправляет уязвимости в Office (MS Excel 2007-2010-2013), которые могут привести к удаленному исполнению кода. Исправлению подвергаются две уязвимости: CVE-2014-6360 и CVE-2014-6361. Important. Exploitation Less Likely.

Обновление MS14-075 исправляет четыре различных уязвимости в продукте MS Exchange Server 2007-2010-2013 и сервисе онлайн-доступа Outlook Web App (OWA). Уязвимость CVE-2014-6319 типа Information Disclosure (Outlook Web App Token Spoofing) может использоваться атакующими для несанкционированного получения информации с Exchange сервера и позволит им отправлять электронные письма от имени одного из пользователей Exchange Server. Еще две уязвимости CVE-2014-6325 и CVE-2014-6326 (Outlook Web App XSS) типа Elevation of Privilege также присутствуют в Exchange Server, при успешной эксплуатации атакующий может выполнять широкий спектр действий над аккаунтом пользователя, в т. ч. читать его сообщения и изменять права доступа. Последняя уязвимость CVE-2014-6336 относится к типу information disclosure. Из-за ошибки в реализации OWA механизма работы с маркерами перенаправления при перенаправлении пользователя по URL-ссылкам, это может использоваться атакующими для перенаправления пользователя по произвольному домену. Important. Exploitation Less Likely.

Обновление MS14-085 исправляет одну уязвимость CVE-2014-6355 типа Information Disclosure в компоненте Graphics (MS Graphics Component — windowscodecs.dll). Используя специальным образом сформированный файл изображения JPEG, который может быть размещен на веб-сайте, атакующий сможет узнать информацию об уязвимой системе. Эта уязвимость может быть использована совместно с другими RCE-уязвимостями при атаке на Internet Explorer, так как поможет атакующим обойти ASLR. Important. Exploitation Less Likely.

1 — Exploitation More Likely

Вероятность эксплуатирования уязвимости очень высока, злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2 — Exploitation Less Likely

Вероятность эксплуатирования средняя, поскольку злоумышленники вряд ли смогут добиться ситуации устойчивого эксплуатирования, а также в силу технической особенности уязвимости и сложности разработки эксплойта.

3 — Exploit code unlikely

Вероятность эксплуатирования минимальная и злоумышленники вряд ли смогут разработать успешно работающий код и воспользоваться этой уязвимостью для проведения атаки.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

Компания Adobe также обновила свои продукты Flash Player (APSB14-27), Acrobat & Reader (APSB14-28), а также ColdFusion (APSB14-29).

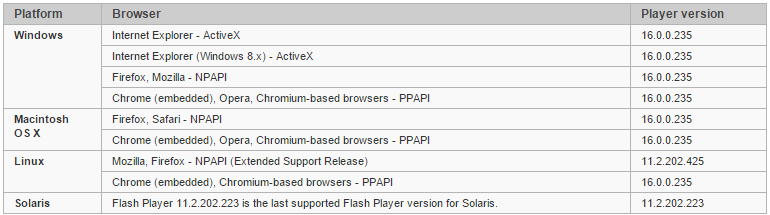

В рамках APSB14-27 компания исправила шесть уязвимостей в своем проигрывателе Flash Player. Одна из уязвимостей CVE-2014-9163 была замечена в эксплуатации злоумышленниками. Большинство закрытых уязвимостей относятся к тем или иным разновидностям memory-corruption и buffer-overflow. Они могут быть использованы атакующими для удаленного исполнения кода в уязвимой системе.

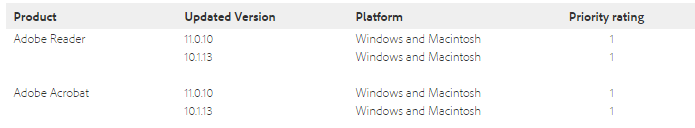

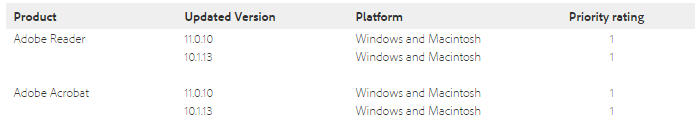

Обновление APSB14-28 исправляет 20 уязвимостей в Reader & Acrobat. Уязвимости также могут быть использованы для удаленного исполнения кода в системе со стороны злоумышленников. Актуальные версии этих продуктов указаны ниже в таблице.

Мы также рекомендуем обновить используемый вами Flash Player. Такие браузеры как Internet Explorer 10 & 11 на Windows 8/8.1 и Google Chrome обновляют свои версии Flash Player автоматически. Для IE см. обновляемое Security Advisory 2755801. Проверьте вашу версию Flash Player на актуальность здесь, ниже в таблице указаны эти версии для различных браузеров.

be secure.

Еще одно критическое обновление MS14-084 исправляет уязвимость CVE-2014-6363 типа memory-corruption в компоненте VBScript Scripting Engine (vbscript.dll), который используется браузером Internet Explorer для исполнения сценариев VBScript. В этом году vbscript.dll подвергалась исправлениям не один раз.

Обновление MS14-080 исправляет четырнадцать уязвимостей в браузере Internet Explorer, большинство из которых относятся к типу Remote Code Execution и могут быть использованы атакующими для установки вредоносных программ в систему. Одна из уязвимостей CVE-2014-6368 может использоваться для обхода ASLR в контексте процесса браузера (Internet Explorer ASLR Bypass Vulnerability).

Обновление MS14-081 исправляет две уязвимости CVE-2014-6356 (invalid index) и CVE-2014-6357 (use-after-free) в Office 2007-2010-2013 (Word & Web Apps). Обе уязвимости относятся к типу Remote Code Execution и могут быть использованы атакующими для установки вредоносного ПО через специальным образом сформированный файл Office. Critical. Exploitation More Likely.

Обновление MS14-082 исправляет RCE-уязвимость CVE-2014-6364 типа use-after-free в продукте MS Office 2007-2010-2013. Как и в предыдущем случае, атакующие могут удаленно выполнить вредоносный код с помощью специальным образом подготовленного документа Office. Important. Exploitation More Likely.

Обновление MS14-083 также исправляет уязвимости в Office (MS Excel 2007-2010-2013), которые могут привести к удаленному исполнению кода. Исправлению подвергаются две уязвимости: CVE-2014-6360 и CVE-2014-6361. Important. Exploitation Less Likely.

Обновление MS14-075 исправляет четыре различных уязвимости в продукте MS Exchange Server 2007-2010-2013 и сервисе онлайн-доступа Outlook Web App (OWA). Уязвимость CVE-2014-6319 типа Information Disclosure (Outlook Web App Token Spoofing) может использоваться атакующими для несанкционированного получения информации с Exchange сервера и позволит им отправлять электронные письма от имени одного из пользователей Exchange Server. Еще две уязвимости CVE-2014-6325 и CVE-2014-6326 (Outlook Web App XSS) типа Elevation of Privilege также присутствуют в Exchange Server, при успешной эксплуатации атакующий может выполнять широкий спектр действий над аккаунтом пользователя, в т. ч. читать его сообщения и изменять права доступа. Последняя уязвимость CVE-2014-6336 относится к типу information disclosure. Из-за ошибки в реализации OWA механизма работы с маркерами перенаправления при перенаправлении пользователя по URL-ссылкам, это может использоваться атакующими для перенаправления пользователя по произвольному домену. Important. Exploitation Less Likely.

Обновление MS14-085 исправляет одну уязвимость CVE-2014-6355 типа Information Disclosure в компоненте Graphics (MS Graphics Component — windowscodecs.dll). Используя специальным образом сформированный файл изображения JPEG, который может быть размещен на веб-сайте, атакующий сможет узнать информацию об уязвимой системе. Эта уязвимость может быть использована совместно с другими RCE-уязвимостями при атаке на Internet Explorer, так как поможет атакующим обойти ASLR. Important. Exploitation Less Likely.

1 — Exploitation More Likely

Вероятность эксплуатирования уязвимости очень высока, злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2 — Exploitation Less Likely

Вероятность эксплуатирования средняя, поскольку злоумышленники вряд ли смогут добиться ситуации устойчивого эксплуатирования, а также в силу технической особенности уязвимости и сложности разработки эксплойта.

3 — Exploit code unlikely

Вероятность эксплуатирования минимальная и злоумышленники вряд ли смогут разработать успешно работающий код и воспользоваться этой уязвимостью для проведения атаки.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

Компания Adobe также обновила свои продукты Flash Player (APSB14-27), Acrobat & Reader (APSB14-28), а также ColdFusion (APSB14-29).

В рамках APSB14-27 компания исправила шесть уязвимостей в своем проигрывателе Flash Player. Одна из уязвимостей CVE-2014-9163 была замечена в эксплуатации злоумышленниками. Большинство закрытых уязвимостей относятся к тем или иным разновидностям memory-corruption и buffer-overflow. Они могут быть использованы атакующими для удаленного исполнения кода в уязвимой системе.

Обновление APSB14-28 исправляет 20 уязвимостей в Reader & Acrobat. Уязвимости также могут быть использованы для удаленного исполнения кода в системе со стороны злоумышленников. Актуальные версии этих продуктов указаны ниже в таблице.

Мы также рекомендуем обновить используемый вами Flash Player. Такие браузеры как Internet Explorer 10 & 11 на Windows 8/8.1 и Google Chrome обновляют свои версии Flash Player автоматически. Для IE см. обновляемое Security Advisory 2755801. Проверьте вашу версию Flash Player на актуальность здесь, ниже в таблице указаны эти версии для различных браузеров.

be secure.