Сегодня в твиттере проекта OWASP появилась запись, приглашающая всех желающих присоединиться к переводу OWASP Testing Guide 4.0.

Присоединиться к переводу можно здесь.

Если коротко, то OWASP (The Open Web Application Security Project) — это открытый проект, цель которого сделать безопасность приложений более прозрачной, чтобы любой разработчик был в курсе потенциальных уязвимостей или слабых мест в его приложении. В рамках проекта сообщество (присоединиться к которому может кто угодно) работает над статьями, документацией и инструментами, которые могут быть полезны в вопросах безопасности приложений. Всё это находится в открытом доступе.

Один из проектов OWASP — Руководство по тестированию. Данное руководство включает «лучшие практики» для пентестов, которые пользователи могут использовать в своих организациях и «низкоуровневое» руководство по пентестам, которое описывает техники тестирования наиболее распространенных проблем с безопасностью в веб-приложениях и веб-сервисах.

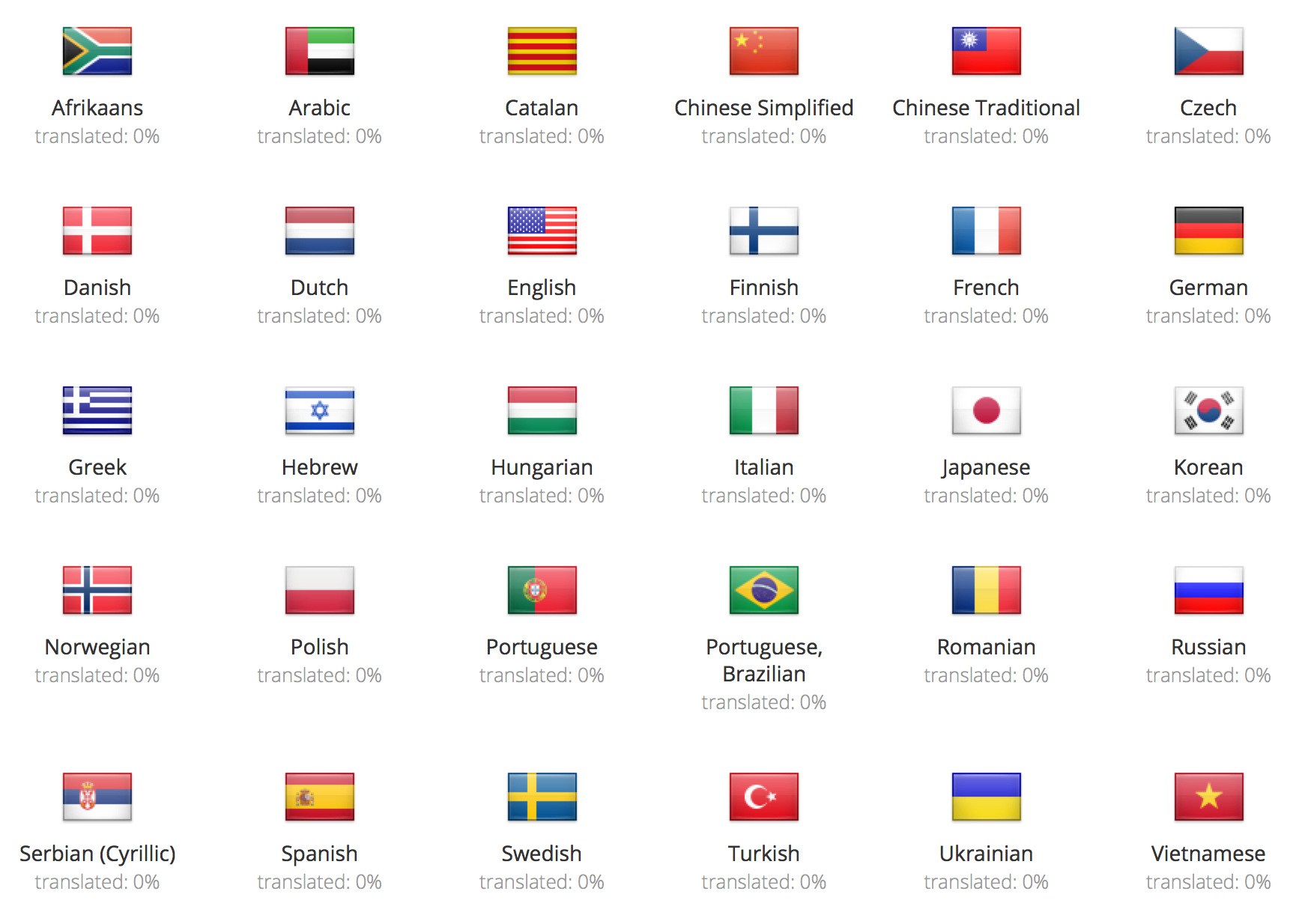

Именно к переводу этого проекта нас и приглашают присоединиться. В данный момент есть возможность на 30 языков:

Напоминаю, что присоедениться к переводу можно здесь: crowdin.com/project/owasp-testing-guide-40

А кто не хочет переводить, но хочет почитать руководство в оригинале, можно скачать PDF или в вики-формате.