Comments 36

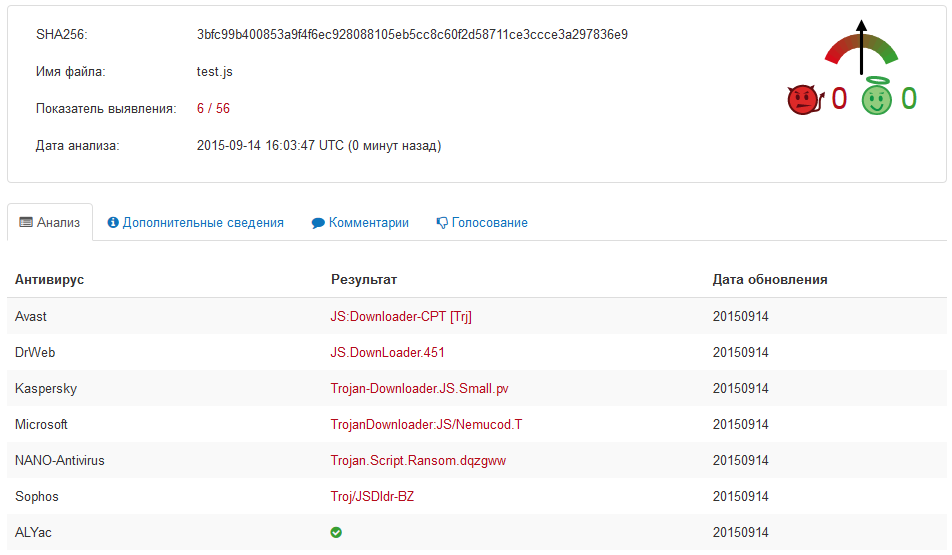

Вот результаты проверки файлов на момент атаки.

С антивирусами и такими скриптами можно провести эксперимент — удалите комментарии, а затем скормите полученный файлв вирустоталу. И сравните результат. Многие такие вот скрипты тупо по контрольной сумме определяют.

Да, и ссылки на вирус, даже с паролем, могут за распространение посчитать. И в тюрьму посадить. А там ужин, макароны…

+1

посадитьХочется верить, что еще не настолько всё упорото в нашей стране.)

провести экспериментА вот это идея, спасибо. Попробую сделать, когда время будет. Но мне видится сомнительным, что это был сигнатурный анализ — скорее, эвристика. Во остальные антивирусы, которые через месяц стали это обнаруживать — это да, скорее сигнатуры, чем эвристика.

Еще одна проблема тут в том, что все-таки определять по хэшу — это уж совсем упорото; я думаю, что обычно все же используются сигнатуры. И это именно код, а не хэш-суммы.

Пример из недавнего прошлого: пока я писал эту статью, мне Avast! страницу с ней блокировал. В итоге я нашел три куска JS-кода (очень небольших — буквально 3-10 символов), на которые Avast! ругается. Причем можно даже пробелы, переносы строк добавлять — все равно сигнатура определяется, и Avast! срабатывает.

Так что удаление / добавление новых комментариев в код может вообще ничего не поменять. А обфусцировать код повторно — это уже не то.)

0

Но мне видится сомнительным, что это был сигнатурный анализ — скорее, эвристика.

Я как-то пробовал на похожей штуке. Её определяло семь или восемь антивирусов. Убрал комментарии — остался один.

0

Решил не откладывать, как обычно, в долгий ящик под названием «завтра» и провести эксперимент.)

В качестве образцов взял отформатированный код

Результаты: раз, два.

P. S. Ради прикола могу предложить три текстовые строки, которые очень «любит» Avast!:

Кто-нибудь видит что-то вредоносное в первой строке? Видишь суслика? Нет? А он есть…

Создаем файл, копируем в него первую строку кода, сохраняем как текстовый файл

Печально… Прям хоть удаляй Avast! в пользу чего-то другого бесплатного… :-(

В качестве образцов взял отформатированный код

js-дроппера (всего 31 строка кода) и деобфусцированный код bat-скрипта (всего 441 строка кода) — оба есть в статье под спойлером.Результаты: раз, два.

Скриншотики (а то ведь добавят в базы еще):

JS:

BAT:

В сухом остатке: крайне непонятно, каким же образом добавляет сигнатуры NOD32… Неужели рельно комментарии в сигнатуры добавляют? :D

BAT:

В сухом остатке: крайне непонятно, каким же образом добавляет сигнатуры NOD32… Неужели рельно комментарии в сигнатуры добавляют? :D

P. S. Ради прикола могу предложить три текстовые строки, которые очень «любит» Avast!:

5 7(a){k 8 e(a)}4 9=7

|x7D|x71|x7B|x38|_0x3283x6|String|42|for|x25|36|toString|parseInt|35|if|var|eval|new|RegExp|29'.split('|'),0,{})

.Run(cdp,0,0);}xx(''+cdp+'');

Кто-нибудь видит что-то вредоносное в первой строке? Видишь суслика? Нет? А он есть…

Создаем файл, копируем в него первую строку кода, сохраняем как текстовый файл

test.txt, загружаем на Virustotal…ВНЕЗАПНО суслик:

Печально… Прям хоть удаляй Avast! в пользу чего-то другого бесплатного… :-(

0

Наиболее важно — детектирование файлов, которые получаются в процессе работы — их много, в них много заложено логики, они взаимосвязанны. Первоначальный js-даунлоадер является одним файлом, поэтому от рассылки к рассылке он переделывается и на момент рассылки практически никем не детектируется, а вот получающиеся в итоге файлы (ехе, батники) — вот их детект важен на самом деле. В свете этого интересно взглянуть на модификацию этих батников, ну и на батник 4c2e533d.cmd, например, ведь именно он является «боссом» по итогу.

+1

Батник

А с

install.bat пробовал, результаты были под спойлером. 12/56 — думаю, в основном за счет сигнатур.А с

4c2e533d.cmd все довольно печально by design: файл этот генерируется динамически и каждый раз разный. А используемые команды ничего вредоносного по сути не содержат: ну шифрует пользователь файлы с последующим удалением — что ж с того?Как говорится,

0

Да, так и есть. Примерно помню содержимое всех его файлов и внимательно около полугода слежу за эволюцией этого семейства (эволюцией содержимого его модулей, методов обфускации и т.д). Там все логично и понятно, вопросов особых не возникает, но есть некоторые неясные моменты по философии:

1. Почему так мало рассылок и почему ограничена языковая зона?

2. Почему от версии к версии такие небольшие изменения (т.е почему мирятся с детектами)?

Мои ответы на эти вопросы таковы:

1. Они хорошие технари, но плохие маркетологи (не могут наладить связи и партнерскую сеть организовать).

2. Конверсия и так высока, а дополнительные большие трудозатраты не повысят ее настолько, чтоб она окупила эти самые трудозатраты.

Конкретно по этому зловреду надо отметить еще раз (когда-то на хабре я это уже отмечал): в основном это российская угроза и российские антивирусы наиболее пристально за ней следят и достаточно уверенно обнаруживают.

1. Почему так мало рассылок и почему ограничена языковая зона?

2. Почему от версии к версии такие небольшие изменения (т.е почему мирятся с детектами)?

Мои ответы на эти вопросы таковы:

1. Они хорошие технари, но плохие маркетологи (не могут наладить связи и партнерскую сеть организовать).

2. Конверсия и так высока, а дополнительные большие трудозатраты не повысят ее настолько, чтоб она окупила эти самые трудозатраты.

Конкретно по этому зловреду надо отметить еще раз (когда-то на хабре я это уже отмечал): в основном это российская угроза и российские антивирусы наиболее пристально за ней следят и достаточно уверенно обнаруживают.

+1

А только меня мучает смутное подозрение, что после таких хороших инструкций появится больше вредителей рассылающих шифровальщики?

0

нужен свой хотс откуда будут выкачиваться без вопросов файлы, у нас год назад вирус выкачивал по 2-м частям почтовый клиент и склеивал их в один файл и отправлял через яндекс почту у вирусописателя в камментах на пароль к почте в «открытом виде» 'потом сменю', и удалял он у нас sdelete от майкрософта, очень хорошо удаляет)

0

Возможно, не только вас… Но меня не мучает.)

Во-первых, написание вирусов требует относительно неплохой технической подготовки. Если ее нет — по одной такой статье троянца не напишешь. Опять же, как верно подсказывает Naz1st, главная проблема — создать C&C-сервер и поддерживать его работу. Плюс общение с «пользователями», плюс распространение… В одиночку довольно сложно, нужна группа.

Во-вторых, нужно быть достаточно безбашенным, чтобы уйти в криминал. Со всеми проблемами — начиная от плохого сна и заканчивая выводом денег.

Наконец, зачем вообще извращаться и писать все самому, когда...?)

Во-первых, написание вирусов требует относительно неплохой технической подготовки. Если ее нет — по одной такой статье троянца не напишешь. Опять же, как верно подсказывает Naz1st, главная проблема — создать C&C-сервер и поддерживать его работу. Плюс общение с «пользователями», плюс распространение… В одиночку довольно сложно, нужна группа.

Во-вторых, нужно быть достаточно безбашенным, чтобы уйти в криминал. Со всеми проблемами — начиная от плохого сна и заканчивая выводом денег.

Наконец, зачем вообще извращаться и писать все самому, когда...?)

0

Даже скорее так.

0

Еще больше — не появятся.

Аргументирую:

1. В инете куча готовых инструментов (в том числе исходных кодов и т.н билдеров) для создания своих зловредов-шифровальщиков для их рассылки «клиентам» — два клика и готово.

2. В этом топике ничего особенного не раскрыто, про этот шифровальщик подробно много где писали и выкладывали все его файлы — все кто хотел уже давно мог себе сделать такое — все эти скрипты являются исходниками, самим нужно лишь морфер сделать чтоб при каждой рассылке новый файлик был.

3. Тем, кто и так в этой отрасли — могли и раньше в партнерках участие принять, если хотели.

Аргументирую:

1. В инете куча готовых инструментов (в том числе исходных кодов и т.н билдеров) для создания своих зловредов-шифровальщиков для их рассылки «клиентам» — два клика и готово.

2. В этом топике ничего особенного не раскрыто, про этот шифровальщик подробно много где писали и выкладывали все его файлы — все кто хотел уже давно мог себе сделать такое — все эти скрипты являются исходниками, самим нужно лишь морфер сделать чтоб при каждой рассылке новый файлик был.

3. Тем, кто и так в этой отрасли — могли и раньше в партнерках участие принять, если хотели.

0

Наконец то повод задать вопрос, который давно меня мучает. Что мешает антивирусам распознавать таких троянов по типичному поведению? Порождённый браузером или почтовым клиентом процесс качает gpg и wipe, потом генерит какие-то батники, потом начинает по маске менять ВСЕ файлы на диске. По-моему, довольно жирный след в плане активности. Хотя бы ворнинг выдавало бы…

+2

+++++

Хотя бы пофиксили бы уже САМЫЙ чудесный use-case последнего времени: «js-файл в архиве» и «scr-файл в архиве».

Видимо, надо подождать парумесяцев лет, как в случае inf-файлов на флешках…

Хотя бы пофиксили бы уже САМЫЙ чудесный use-case последнего времени: «js-файл в архиве» и «scr-файл в архиве».

Видимо, надо подождать пару

+1

ну mail.ru, гугл и другие не дают вообще передавать исполняемые файлы, что батники что скрипты в любых видах кроме как в тексте письма. патом тока сиди и объясняй юзеру как ему это сохранить и переименовать чтобы получился скрипт.

0

Тут, кстати, вообще норм:

zip-архив с паролем. Windows открывает на ура.0

zip-архив с паролем не скрывает какие файлы внутри архива, можно посмотреть расширение размер и т.п. так что такие тоже блокируются у крупных почтовиков.

0

Действительно, попробовал себе с mail.ru на gmail переслать архив с пустым

Буду знать, спасибо.

bat-файлом, так оно даже не дошло:host gmail-smtp-in.l.google.com [64.233.162.26]:Жесть какая. Это уже не безопасность, а издевательство какое-то.

552-5.7.0 This message was blocked because its content presents a potential

552-5.7.0 security issue. Please visit

552-5.7.0 support.google.com/mail/answer/6590 to review our message

552 5.7.0 content and attachment content guidelines.

Буду знать, спасибо.

0

7-zip позволяет зашифровать имена файлов в шифрованном архиве.

0

Office365 позволяет переслать js внутри zip. У нас так один компьютер на работе пострадал.Спасло то, что троян сразу наткнулся на 6Г файл и надолго задумался, успели выключить. Поддержка O365 ничего дельного не посоветовала.Типа да, не блокируем, смиритесь.

0

А по-моему, напрасно в Майкрософте по умолчанию привязали js-файлы к WSH.

0

Сталкивался с этой дрянью. Тоже немножко его поковырял, не столь глубоко, а просто, чтобы понять общий принцип. Очень впечатлен. По-моему, это гениально.

Троян не использует уязвимостей. Для попадания на комп использует социальную инженерию, письма, которые я видел, написаны очень правдоподобно. Выполняется с пользовательскими правами, и этого достаточно. Единственная операция требующая повышенных привилегий — удаление теневых копий. Троян использует довольно несложную обфускацию и простые лоадеры, но этого достаточно, чтобы обойти антивирусы. Троян использует открытую утилиту шифрования, пусть модифицированную (думаю из нее просто выкинули все ненужное для процесса), которая сама по себе тоже никак не возбуждает антивирусы. Немного магии асимметричного шифрования,TOR, биткоины. И всё! Хотя, конечно, нельзя отрицать отличных скилов автора в написании скриптов под cmd и Windows Scripting Host.

Троян не использует уязвимостей. Для попадания на комп использует социальную инженерию, письма, которые я видел, написаны очень правдоподобно. Выполняется с пользовательскими правами, и этого достаточно. Единственная операция требующая повышенных привилегий — удаление теневых копий. Троян использует довольно несложную обфускацию и простые лоадеры, но этого достаточно, чтобы обойти антивирусы. Троян использует открытую утилиту шифрования, пусть модифицированную (думаю из нее просто выкинули все ненужное для процесса), которая сама по себе тоже никак не возбуждает антивирусы. Немного магии асимметричного шифрования,TOR, биткоины. И всё! Хотя, конечно, нельзя отрицать отличных скилов автора в написании скриптов под cmd и Windows Scripting Host.

+1

Да, я тоже удивился, насколько все просто.)

Есть несколько недоработок, но разработчиков вполне можно понять — сроки, нетерпеливые клиенты…

Думаю, в будущем они исправят баги, и продукт станет еще красивее и элегантнее.

Есть несколько недоработок, но разработчиков вполне можно понять — сроки, нетерпеливые клиенты…

Думаю, в будущем они исправят баги, и продукт станет еще красивее и элегантнее.

+1

Я видел более умные трояны такого типа, которые не генерируют ключевую пару PGP на клиенте, а скачивают уникальный публичный ключ с сервера. Вот с ними точно ничего не сделаешь, если они зашифровали все.

Хотя, видел недавно, как какие-то парни сделали детектор запущенного gpg, который ворует ключ из памяти. Как раз для таких случаев, когда люди не используют gpg в повседневной жизни, а, в случае, если подобного рода троян на компьютер проникнет, можно будет все расшифровать.

Хотя, видел недавно, как какие-то парни сделали детектор запущенного gpg, который ворует ключ из памяти. Как раз для таких случаев, когда люди не используют gpg в повседневной жизни, а, в случае, если подобного рода троян на компьютер проникнет, можно будет все расшифровать.

+1

Антивирусы не спасают от от шифровальщиков, единственный способ — это контроль исходящего трафика фаерволом, на примере

этой статьи

этой статьи

0

От шифровальщиков такого типа (с докачкой) — да, пожалуй, спасет. Но к сожалению, не все так безоблачно.

Буквально на днях смотрел образец другого троянца… Просто

Единственный плюс — ключ расшифровки подойдет любой другой жертве, так что если повезет, то получится воспользоваться сервисом для разблокировки от какого-нибудь антивирусного вендора.

Буквально на днях смотрел образец другого троянца… Просто

scr-файл, который ничего не докачивает, а тупо шифрует все файлы на своем ключе и выводит на рабочий стол инструкции + email-адрес злоумышленников.Единственный плюс — ключ расшифровки подойдет любой другой жертве, так что если повезет, то получится воспользоваться сервисом для разблокировки от какого-нибудь антивирусного вендора.

0

Учитывая тот факт, что сейчас этот файл определяется некоторыми антивирусными сканерами как вредоносный, я склоняюсь ко второму варианту. Было бы интересно услышать мнение читателей.

Тупо запаковали, но потом отказались от этой глупой идеи, т.к пакнутую версию детектируют все кому не лень, а дефолтную — нет (вирустотал чист). Аналогично и с sdelete (причем sdelete в этом году после летней эпидемии вышеописанного шифровальщика начал детектить Каспер и в незапакованном виде — чтоб неповадно было).

+1

А можете для непосвященного человека пояснить, за счет чего упаковщик может сжать 70% объема исполняемого файла? Архивирование?

0

Как вариант — запретить выполнения скриптовых файлов через локальные политики. Другой вариант — поменять ассоциации на текстовый редактор. Ну и докучи — запретить исполнять exe файлы не из Windows, Program Files, Program Files (x86).

И делать бэкапы.

И делать бэкапы.

0

Ну и докучи — запретить исполнять exe файлы не из Windows, Program Files, Program Files (x86).

Если такой совет использовать в отношении знакомых и близких людей, то они потом достанут звонками. Ведь установка/обновление программ часто подразумевает запуск бинарников из temp (от туда также стартует множество зловредов).

Но, для админа совет пойдет (если он сам лично занимается обновлением и установкой софта).

0

Sign up to leave a comment.

Анализ одной из модификаций шифровальщика VaultCrypt