Comments 192

-Пошло через->

«M.E.Doc» — программа национального производителя, который активно поддерживает вузы страны.

DoublePulsar — это бэкдор (англ. backdoor), опубликованный хакерской группой The Shadow Brokers в начале 2017 года.

C вредоносной программой справляется антивирус Windows Defender.

PS/ Это те же самые хлопцы которые заминусовали тут за критику большого XML

А Метрополитен не пострадал. Пострадал Ощадбанк — в метро перестала работать оплата бесконтактными картами банковскими и только, согласно официальным заявлениям.

P.S. Ходят «достоверные» слухи, что это Petya.A

P.P.S. А смысл такой заметки? И кавычки потеряли в пункте 4. И в конце заметки предложение не дописано

Коротко: с 14:00 по Киеву пострадали Мин. Инфраструктуры, Борисполь, Укрпошта, Укрзалізниця и т.д. В КабМине пострадали только персональные компьютеры, сервера в сохранности. Несмотря на атаку, транспортная система работает в нормальном режиме. В основном виновата MEDOC, но не всегда. Обещают, что с атакой борется Гос. служба связи — будут инструкции для всех, а пока «выключите компьютеры». Полное сообщение на украинском по ссылке выше

будут инструкции для всех, а пока «выключите компьютеры»

Забавно, учитывая, что выключать зараженный компьютер как раз нельзя, т.к. после перезагрузки он будет заблокирован.

Я так понимаю, что можно загрузится после выключения с лайф сд, или реаниматора, и сделать fixmbr.

Я так понимаю что шифрование какраз и происходит после перезагрузки, под видом checkdisk_a

При первой загрузке с лайфсд получили доступ к файлам, но они оказались зашифрованы, далее запустили несколько стандартных скриптов для восстановления загрузки, комп перезагрузился и началась «проверка диска» после чего доступ к диском и инфе был потерян. Будем разбираться в четверг…

Пострадали некоторые компьютеры ЧАЭС. Ничего страшного. Большую часть отключили, чтобы избежать распространения. Не работает электронный документооборот. Радиационной опасности нет, но пока нет возможности отправлять рапорты с показателями, т.к. использовали электронную почту

Какие такие задачи требуют на АЭС именно Windows на рабочих станциях? Почту отправлять и читать можно с абслютно любой ОС, даже с AIX мейнфреймов.

Ни чего важно ведь, всего лишь АЭС

Да может там рабочие станции секретарши, главбуха и т.п. на винде, а все что реально работает в АЭС в своей отдельной сети на чем-нибудь экзотическом.

Например? Ну если у секретарши директора стоит комп на Винде и с доступом в инет (при том что она не работает с секретными данными АЭС и не имеет доступа к внутренней локальной сети АЭС), что могут хакеры и вирусы с этим сделать? Или это просто параноя, потому что параноя? Ну тогда вообще компы лучше не использовать, а считать на счетах, это единственный 100% защищенный вариант

В госсекторе, кстати, это вообще проблема — пока у тя нет седых

Какая разница бухгалтерскому чайнику? Вот отсутствие привычного офиса (опен офисы или либро офисы все-таки не то же что последнии микрософт офисы) может и напрягать

Переход со старого доброго офиса на новый (не помню нумерацию, где впервые появились большие такие табы в шапке и хрен там что найдешь) — это была жесть и боль, но кто за месяц, кто за три — все справились. И с опенофисом бы сжились, я уверен, особенно если заставлять и стращать именем директора, но если кальк не в состоянии полноценно справиться с файлами экселя, то всё.

нет пользователей, которые бы смогли в линукс.

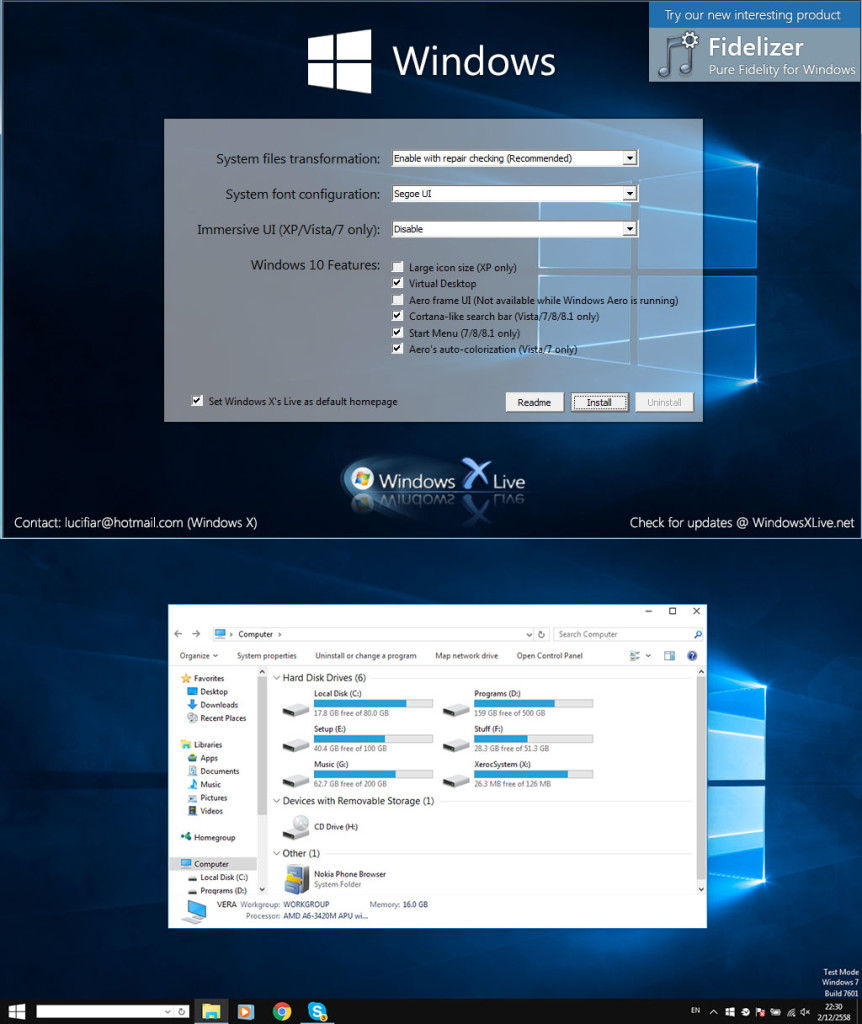

Да сейчас есть версии линукса, которые не визуально почти не отличаются от винды, там больше проблема с софтом (тот же офис, например), да удобством администрирования.

кроме непроходимой тупости оного.

Кстати, совсем нулевому чайнику хоть винда, хоть мак, хоть линукс все едино

Лет 10 назад честно попытался перевести группу юзеров под линукс, мне за это премию обещали.

Уперлись, по очереди, в 1) бухгалтерию (преодолел) 2) ворд (преодолел с трудом) 3) эксель (фейл) 4) фотошоп (фейл без шансов). Мне уже говорили, что с тех пор опенофисы и прочие гимпы сделались более лучшими, допускаю, что теперь все проще.

фотошоп (фейл без шансов)

Ооо, а что за пользователи, которым постоянно нужен фотошоп? Мне кажется им тогда проще переходить на Мак, если это проф. дизайнеры, благо и система достаточно защищенная и для дизов все что угодно есть

Говорят что шифрования нет как такового, с внешнего загрузчика и дополнительного ПО можно получить доступ ко всем данным.

"Повреждению" подверглась только таблица разделов дисков. Больше информации собрать не получилось.

Avira сообщила что этот Petya так же использует EternalBlue уязвимость, как и недавний WannaCry

The #Petya #ransomware is back using the #EternalBlue exploit - and our #Antivirus customers are protected! #infosec pic.twitter.com/fWap1rRLeA

— Avira (@Avira) June 27, 2017

Интересно, а от старого анлокера толк еще есть

Наших партнёров из Америки и Австрии тоже задело.

Роснефть;

Банк «Хоум кредит».»

здоровья ему и долгих лет жизни )

https://blockchain.info/address/1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX

Адрес отправителя говорит сам за себя

1FuckYouRJBmXYF29J7dp4mJdKyLyaWXW6

Видимо автор потратил некоторое время на поиск удачного адреса.

/риторический вопрос/

жду инфу по количеству заразившихся систем вин хп отключенных от инета )

Хз, на сколько это правда. Сейчас неразбериха творится.

AV ESET, Defender

Компьютеры на Windows — самые дешевые, если ваши данные ничего не стоят.

Если бы обновления в windows ставились без перезагрузки, возможно, их бы никто и не отключал.

В реальности это найм пары человек в команду или покупка аутсорсинговых услуг.

Очень много компаний не могут себе позволить разработку еще одной энтерпрайз системы в принципе.

Я знаю примеры, когда даже айти компании не очень жаждут разрабатывать что-то удобное для себя, потому что дорого, и все силы тратят на клиентов. А что говорить про средний и мелкий бизнес, для которых персональная разработка вообще не по карману, и они берут массовый дешевый продукт?

Это не эксплоит (вроде как, по уточнённым данным). Поскольку страдают даже «десятки» с последними патчами.

п.с. Антивирусы, как всегда сели в лужу.

Там есть ссылки на образцы потенциальной малвари, плюс немножко анализов и IoC.

ХР опять неуязвима получилась?

WannaCry зачастую не могла зашифровать данные в ХР. Только зависание было от него.

https://geektimes.ru/post/289665/

Вот интересно что насчет этого вируса. Все же ХР сильно устарела ина ней часто не могут нормально вирусы работать.

Спасибо а минусы, а то ведь правдивую информацию стоит минусовать. если она не нравится.

То есть, с шифровальной начинкой всё в порядке, а проблема была в том, чтобы отправить её на исполнение. А у «Пети» с этим нет проблем — на исполнение его отправляет сам пользователь.

На первой машине отправляет пользователь, а как насчет остальных в сети? Там то уже или отправлять через уязвимость или через стандартные права типа админа домена.

Просто не сходится иначе, как он заражает через SMB машины на Windows 10 1703, которая изначально не подвержена той уязвимости?

Поэтому, наличие XP особо не помогает. До неё не дотянуться по SMB, зато другими путям — вполне.

Инфо от знакомого айтишника в ХМАО. В ХМАО зацепило все дочки Роснефти. Патчи от wannacry стояли везде их поставили сразу практически даже с обходом компов и принудительным включением компов отпускников для обновления, не помогло. Машины почти все на вин7. Большую часть инфраструктуры месторождений удалось отсечь, но офисам досталось больше всех, там практически все компы залочились.

Код:

027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745

»

https://t.me/alexlitreev_channel

Посмотрел — а это SHA256 вирусного файла… хм…

https://www.rbc.ua/rus/news/kiberpolitsiya-nazvala-programmu-cherez-kotoruyu-1498589636.html

у меня Windows 7 service pack 1

годами никакие patch, никакие update не делал.

полностью блокирую всякие обновления.

все возможные IP microsoft идут на 0.0.0.0 в etc/hosts

всё угодно скачаю, торрент и др.

только одна Avira стоит и никакие проблемы.

Думаю, что тем более делаются update и всякие patch через Microsoft, система становиться хуже и более уязвимой.

Все эти патчи может быть открывают разные бэкдоры, случайно или нарочно.

я не согласен с вами.

у меня есть достаточный опыт с разными системами.

ещё моим знакомым я советую не делать никаких апдейтов и пока никто не заразился

будет интересно, если есть другие мнения

п.с. Это очень, очень плохие советы.

просто я всё блокирую.

особенно Microsoft.

Всякие IPC$ и подобные.

И "No pasaran".

Бтв — чтобы килсвитч сработал требуется чтоб оно получило SE_d

мне кажется это вы троллите.

какие каникулы, родители на даче ??

мне 59, я сам себе.

просто личное мнение здесь поделляю.

если вы так прямо доверяетесь американцам… пожалуйста.

По крайней мере в Украине атака была произведена через обновления популярной в компаниях софтины M.E.doc. То есть взломали сервер с обновлениями, и подсунули вирус вместо обновления. Дальше клиенты автоматически сами выкачали это обновление и запустили.

Еще про первичные заражения, сообщает белорусский МВД: Зараженные файлы присылают под видом резюме, финансовых отчетов, прочей входящей документации или маскируют под архив с документами.

Насколько я понял ситуацию, первоначальное заражение могло случиться несколькими путями:

- Зараженное вложение в письмо

- Обновление до зараженной версии M.E.Doc

- Эксплоит в SMB (тот же, что и у WannaCry)

После первого заражения зловред распространял себя по локальной сети либо через тот же эксплоит, где это было возможно, либо через PSExec, получая необходимые данные учетных записей с высокими привилегиями при помощи Mimikatz.

Если честно, я восхищен этой атакой. Остроумно и эффективно. Защититься от такого заранее очень непросто, хотя сейчас уже примерно понятно, как:

- Устанавливать вовремя обновления

- Сегментировать сеть на как можно более мелкие сегменты VLAN, либо иными способами запретить обмен трафиком между клиентскими ПК

- Через политики настроить Windows Firewall на пользовательских ПК так, чтобы закрыть входящий трафик на порты SMB

- В-принципе отключить службу LanmanServer у пользователей через политики

- Использовать для запуска служб сторонних производителей учетные записи с возможно наименьшими правами

- Агрессивно фильтровать почтовые вложения

- Обучить пользователей не открывать вложения от неизвестных отправителей

- Бэкапы, бэкапы, бэкапы...

Бэкапы, бэкапы, бэкапы..тоже могут оказаться зашифрованными ;-)

А какая разница? Вроде этот вирус шифрует все файлы кроме системных, которые смог найти. А архив и пароль ему до лампочки, ему же не прочитать бэкапы надо, а зашифровать,

P.S. Оптимально делать бекапы на сторонее хранилище с возможностью создания, но без возможности изменения и удаления с этого компа.

Тут я как понял вирус писался не энтузиастами, а как заработать денег, вот и профессионально подошли к написанию :(

Ну а от пользователей, открывающих вложения, врядли что-то спасёт, судя по масштабу…

Тут уже упоминали что им рекомендовали запускать медок от имени доменного админа. Еще тут упоминалса psexec. Вот вам и способ распространения. Чистая соц инженерия

остановить шифровальщика можно создав файл «C:\Windows\perfc (perfc — файл без расширения)

Под «C:\Windows» подразумевается именно этот путь, или %windir%?

Очередная атака криптовымогателя парализует крупные компании