Оказывается, даже в каталоге Microsoft Store можно опубликовать вредоносную программу, и никто этого не заметит. Это очень удобно для злоумышленников, потому что большинство пользователей представляют себе каталоги вроде Microsoft Store, App Store и Google Play как некую безопасную гавань, где они защищены от вирусов (конечно же, это не так). Соответственно, тысячи пользователей беззаботно скачивают приложение, не подозревая ничего плохого. К сожалению для мошенников, сейчас эту лавочку частично прикрыли.

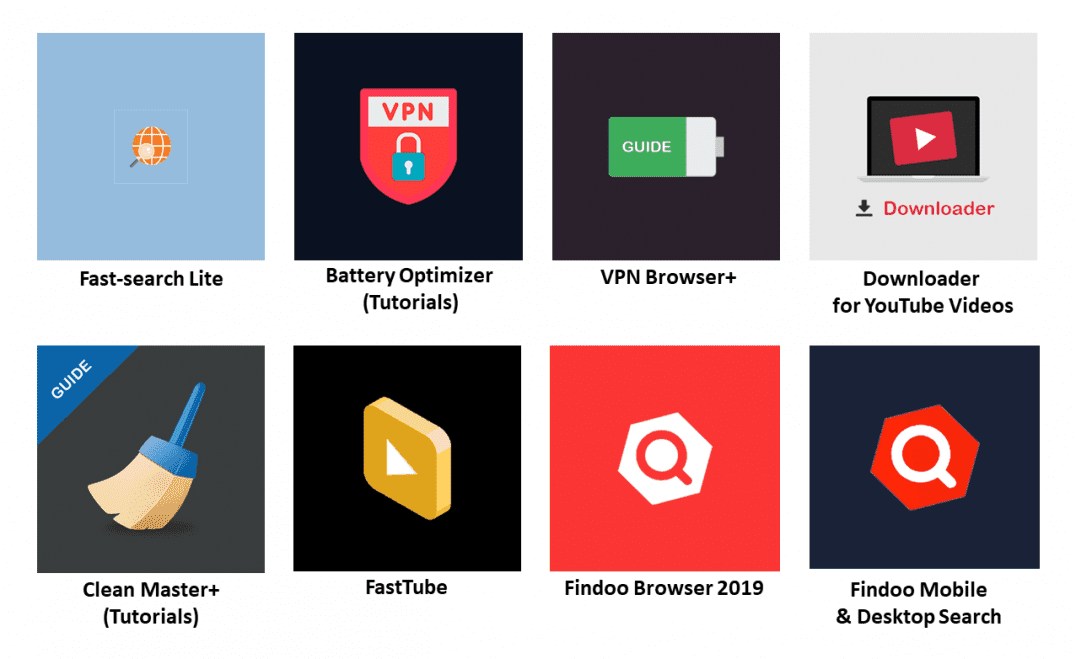

17 января 2019 года компания Symantec нашла в Microsoft Store восемь приложений со встроенными криптомайнерами. Все приложения относятся к классу PWA (Progressive Web Applications), они устанавливаются в Windows 10 и работают в отдельном окне (WWAHost.exe), не похожем на браузер, но фактически это браузерные приложения.

Такие программы не делают ничего плохого на компьютере жертвы. Просто тихо и мирно майнят Monero на CPU, не слишком повышая нагрузку на процессор.

Symantec сразу сообщила о находке в Microsoft, и вскоре их удалили из каталога. 15 февраля отчёт опубликован в открытом доступе.

Список приложений охватывает несколько тематических категорий: тут учебники по оптимизации компьютера и батареи (здесь есть некая ирония), приложение для поиска в интернете, веб-браузеры, а также программы для загрузки видео с YouTube.

Хотя разработчиками числятся три компании (DigiDream, 1clean и Findoo), но специалисты Symantec считают, что на самом деле они созданы одним человеком или группой.

С одной стороны, если бы разработчик написал о майнинге мелкими буквами в пользовательском соглашении, то с вероятностью 99% никто бы не заметил эту фразу, зато его действия были бы полностью легальными. С другой стороны, в любом случае майнинг, вероятно, нарушает правила для приложений Microsoft Store, так что их просто не пустили бы в каталог.

Данные приложения были размещены в период с апреля по декабрь 2018 года, причем большинство из них опубликованы в конце года.

Неизвестно, сколько пользователей скачали и установили программы. Но их было легко найти в топах бесплатных приложений в топах Microsoft Store. Компания Symantec говорит, что на середину января для этих приложений опубликовано 1900 оценок, то есть число пользователей исчисляется тысячами, а может, и десятками тысяч. С другой стороны, рейтинги могут быть накручены, так что сделать точную оценку не представляется возможным.

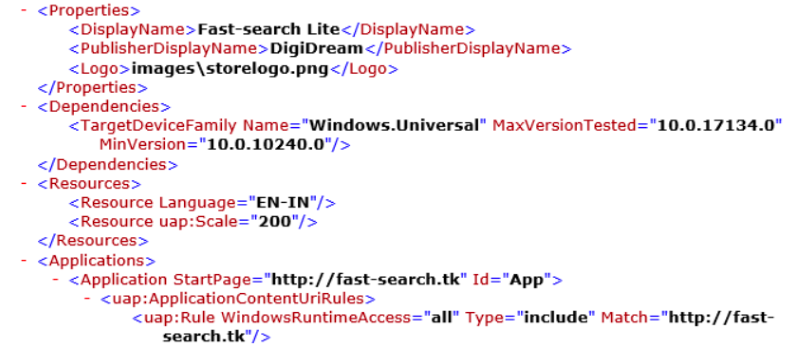

Как только приложения загружаются и запускаются, они сразу скачивают JavaScript-библиотеку для майнинга с сервера разработчика. Как это делается: в файле манифеста прописаны официальные домены каждой программы. Например, домен Fast-search.tk для приложения Fast-search Lite на скриншоте ниже.

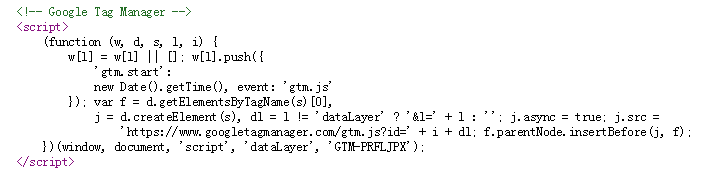

После установки приложение обращается к этому домену и активирует скрипт Google Tag Manager (GTM), причём все восемь приложений делают это с одинаковым ключом GTM-PRFLJPX. Google Tag Manager — это распространённый инструмент маркетологов. Ссылка имеет вид

https://www.googletagmanager.com/gtm.js?id={GTM ID}, что теоретически позволяет обратиться к произвольной функции, чем и воспользовались злоумышленники.Под видом GTM запускается такой скрипт:

Путём прослушивания сетевого трафика специалисты Symantec заметили, что этот скрипт обращается на удалённый сервер и пытается скачать библиотеку

http://statdynamic.com/lib/crypta.js.Ну а дальше понятно. Crypta.js — это зашифрованная библиотека для майнинга, которая задействует CPU и майнит популярную у злоумышленников монету Monero. Почему популярную? Потому что она специально оптимизирована для майнинга на центральном процессоре, поэтому до сих пор майнинг там хоть немного рентабелен.

В реальности Crypta.js представляет собой версию известной библиотеки Coinhive — легального сервиса, который открылся в сентябре 2017 года и работает до сих пор, позволяя монетизировать пользовательскую базу разработчикам программ и владельцам веб-сайтов.

Symantec расшифровала Crypta.js и нашла счёт Coinhive, куда перечисляются деньги от майнинга: da8c1ffb984d0c24acc5f8b966d6f218fc3ca6bda661. Может, когда-нибудь в будущем в таких ситуациях счёт злоумышленника будут арестовывать, а монеты с него распределять между всеми пострадавшими.