«Этичные хакеры» пытались раскрыть глаза компании, делающей программы для азартных игр, на ошибки в её продуктах – но в итоге всё полетело к чертям

Люди, обнаруживающие проблемы с безопасностью у компании, часто сталкиваются с трудностями, пытаясь сообщить ей об этом. Однако гораздо реже подобные ситуации приобретают характер ярмарочных противостояний и обоюдных обвинений в атаках и шантаже.

И всё же, именно это произошло, когда менеджмент высшего звена компании Atrient, специализирующейся на технологиях казино, и имеющей штаб-квартиру в городе Вест-Блумфилд (Мичиган), перестал отвечать на сообщения двух исследователей из Британии, работающих в области кибербезопасности, и сообщивших о якобы имевших место недостатках в защите компании. Исследователи думали, что договорились об оплате их работы, но так ничего и не получили. 5 февраля 2019 года один из них, Дилан Уилер, 23-летний австралиец, живущий в Британии, пришёл на стенд Atrient на лондонской выставке, чтобы лично разобраться с главным операционным директором компании.

Что случилось далее, не вполне ясно. Уилер говорит, что Джесси Гилл, операционный директор Atrient, поспорил с ним и в итоге сорвал с него бейджик; Гилл настаивает, что ничего подобного не делал, и обвиняет Уилера в попытке вымогательства.

Эти неприятности вылились в юридические угрозы и взаимное поливание грязью, с комментированием в твиттере. Тод Бердсли, директор исследований из Rapid7, был одним из зрителей этого спектакля. «Моей первой реакцией, — шутит Бердсли, — было „эх, хотел бы я, чтобы поставщик ударил меня за раскрытие уязвимости. Это лучше любой награды за найденные ошибки“».

Бинго для раскрывающих уязвимости:

— у нас до сих пор не было никаких взломов;

— мы не можем принять ваш отчёт без контракта о технической поддержке;

— наши обычные пользователи так не поступят, это не проблема;

— этот продукт скоро закроется;

— приказ о запрете противоправных действий;

— полное молчание;

— мы позвонили в полицию;

— мы используем шифрование военного качества;

— так и было задумано;

— мы знаем об этом, работаем над новой версией;

— мы не считаем это уязвимостью;

— мы оставили все настройки по умолчанию;

— на кого вы работаете?

— это ограничение отражено в документации и все об этом знают, нет никаких причин это исправлять;

— этот продукт предназначен для внутреннего использования и не должен иметь доступ в интернет.

Эта история – просто хрестоматийный пример проблем, которые могут возникнуть при исследованиях и раскрытии уязвимостей.

Многие крупные компании и поставщики техники поддерживают программы «вознаграждения за ошибки», перенаправляющие усилия сторонних хакеров и исследователей безопасности на раскрытие проблем в ПО и инфраструктуре – однако у подавляющего большинства компаний нет чёткого механизма для того, чтобы третьи лица делились с ними информацией о дырах в безопасности.

Раскрывая уязвимости для таких компаний, рассказывает Бердсли, «в ответ я получал всё, от молчания до активного игнорирования – „Не хочу этого слышать!“ – и писем с требованием прекращения противоправных действий. Было всякое такое, но я получал и множество положительных отзывов. Я работал с людьми, не имеющими достаточного опыта с раскрытием уязвимостей, и я помогал им разобраться во всём».

В данном случае двое относительно малоопытных «этичных хакеров» попытались разобраться в проблеме с безопасностью, которая казалась им относительно серьёзной, а директора Atrient считали, что пара каких-то беспринципных хакеров пытается заработать на них деньги. Благодаря записи звонков и емейл-переписке длиною в месяцы между Уилером, Atrient и другими акционерами – включая крупного оператора казино в США и киберподразделение ФБР – мы неплохо представляем себе, как всё развивалось.

Компания

Офис Atrient в Лас-Вегасе, рукой подать до международного аэропорта Мак-Карран

Штаб-квартира Atrient в Вест-Блумфилде находится в этом здании

Atrient – небольшая компания, работающая с весьма узкой нишей казино и игровой индустрии.

Компания Atrient, основанная в апреле 2002 года Сэмом Аттишей и Дашиндером Гиллом сначала под названием Vistron, Inc., а год спустя переименованная, согласно реестру штата, изначально занималась техническими консультациями. Она предлагала «нестандартные решения», касающиеся набора IT-персонала, разработки ПО, творческих услуг и управления проектами. Ненадолго компания занялась беспроводным бизнесом, открыв Vistron Wireless Inc. Для «обеспечения маркетинговых и технологических услуг для беспроводной индустрии», как значилось в регистрационных документах компании.

За несколько лет существования в область деятельности компании вошла и интеграция ПО для онлайн-казино. К 2015 году Atrient в основном сконцентрировалась на системе лояльности пользователей казино PowerKiosk, объединяющая отдельные игральные автоматы, электронные устройства и мобильные приложения, чтобы отслеживать азартных игроков и выдавать им награды, особые игры и маркетинговые предложения. Система может отслеживать пользователей через карты лояльностей или через Bluetooth-маячки и геолокацию при помощи мобильных приложений, а также хранить стоимость бонусов, полученных игроком.

У Atrient есть офис в Лас-Вегасе для продаж и поддержки пользователей, но штаб-квартира располагается в небольшом бизнес-центре в Вест-Блумфилде (Мичиган). Она расположена на втором этаже вместе с кабинетом дантиста и офисом H&R Block Advisors office, а под ними находятся кафе-пончиковая и магазин матрасов. В офисе Atrient находится ещё одна IT-компания, Azilen, занимающаяся работой на аутсорсе, у которой есть ещё два офиса в Индии и один в Бельгии. Взаимоотношения Atrient и Azilen не до конца понятны; по меньшей мере, один разработчик из Azilen теперь работает в подразделении Atrient в Хайдарабаде (Индия), зарегистрированном в мае 2018.

Atrient, судя по всему, неплохо чувствует себя в своей нише, и имеет партнёров среди крупнейших компаний в области казино и азартных игр. Konami в 2014-м заключила с ней сделку на эксклюзивные права по распространению программного продукта Atrient имеющимся клиентам Konami. Также Atrient интегрировала своё ПО в игровые системы Scientific Games Bally Technology и International Game Technology.

За последний год Atrient вела переговоры с компанией Everi Holdings, производящей игры и финансовые программы – их кульминация случилась 12 марта 2019 года, когда прозвучал анонс о том, что Everi «приобретёт определённые активы и интеллектуальную собственность» у Atrient. $40 млн сделку провели посредством $20 млн живых денег и дополнительных выплат в ближайшие два года на основе определённых условий, оговорённых в договоре. Исследователи безопасности добивались того, чтобы их услышали, в процессе этих переговоров.

Исследователи

У наших исследователей есть определённый опыт в информационной безопасности, но ветеранами индустрии их не назовёшь. Уилеру 23 года, а его партнёром по Atrient был 17-летний британец, которого в емейлах и по телефону называли Беном. Бен изучает информационные технологии, а в Твиттере и других сетях пишет под ником @Me9187, или просто «Ме».

У Уилера в прошлом были достаточно серьёзные проблемы с законом – Гилл это сразу же отметил в ответе редакции, комментируя события 5 февраля на лондонской выставке. Однажды в Австралии Уилера обвинили во взломах, когда он был несовершеннолетним, а потом в 20 лет он сбежал из-под залога в Чехию, чтобы избежать уголовного преследования. Сам Уилер утверждает, что в Австралии его дело закрыли и решили не преследовать его далее. Сейчас он легально присутствует в Британии, причём власти осведомлены о его «связанном с криминалом прошлом», сказал он.

«Его возбудили, когда мне было 14, — рассказал редакции Уилер, и заявил, что по австралийским законам его дело нельзя было публиковать в печати (хотя многие австралийские газеты подробно описывали дело). – Но всё равно, прошлое закончилось. Я пытаюсь быть максимально прозрачным, и мне не нравится, что моё прошлое ворошит Atrient. Это индустрия информационной безопасности, и у многих людей есть тёмное прошлое».

Охота через Shodan

Из интернета можно получить доступ к более чем 100 000 серверов Jenkins; у многих из них есть уязвимости, которые можно найти через Shodan.io и Censys.io.

29 октября 2018 года Уилер и «Ме» занимались поисками уязвимых систем в интернете. Они отправляли запросы двум поисковым системам, специализирующимся на поиске уязвимостей — Censys и Shodan – через комбинацию веб-запросов и прямых команд через командную строку, которую поддерживают эти инструменты. В процессе поисков они наткнулись на «открытую дверь» – сервер Jenkins, у которого, как они говорят, не был включён контроль доступа.

Проект Jenkins, изначально принадлежавший Sun Microsystems, необходимо использовать в процессе разработки ПО. Он позволяет непрерывно интегрировать, компилировать и развёртывать сборки. У него есть довольно серьёзные проблемы с безопасностью, включая и прошлые недостатки, позволявшие удалённо выполнять код, что давало возможность атакующему организовать себе плацдарм в цепочке разработки ПО в компании. Уилер и Ме заявляют, что у сервера Jenkins у Atrient, работавшего на виртуальной машине Windows в облаке, не было настроено авторизации пользователя – и простой заход в веб-консоль сервера давал пользователю права администратора. При этом в своём заявлении Atrient утверждает, что эта парочка использовала перебор паролей методом «грубой силы» для получения доступа к серверу.

Уилер и Ме решили покопаться там и посмотреть, не смогут ли они определить владельца сервера. Используя доступ к серверу для выполнения двухстрочного скрипта Groovy, они создали удалённую командную строку, позволившую им, по их словам, изучить весь сервер. На основе найденных документов и данных они решили, что сервер используется компанией Atrient и сотрудниками Azilen для разработки и отправки сообщений об ошибках платформы PowerKiosk, а также репозитории кода для мобильных приложений и вариантов киоска для различных казино. Они также обнаружили, что на сервере настроен протокол передачи файлов FileZilla File Transfer Protocol, а ещё связь с несколькими базами данных, репозиторий исходных кодов и работающий код, обслуживающий API для PowerKiosk.

Гилл утверждает, что парочка нашла просто демонстрационную платформу, где не было никакого рабочего кода. По меньшей мере, одно из перечисленных на сервере «казино» представляло собой демонстрационную среду. Casino Monaco было ненастоящим казино, используемым для демонстрации продукта на ярмарках и в маркетинговых материалах от Atrient.

4 ноября 2018 Ме и Уилер отправили емейлы по целому набору адресов в Atrient и Azilen – включая и директора Сэма Аттиша – с предупреждением об имеющейся на сервере проблеме с безопасностью. «Пожалуйста, передайте эти подробности соответствующим командам, занимающимся безопасностью, и посоветуйте им связаться со мной», — говорилось в емейлах. Также там был указан список баз данных и API, связанных с PowerKiosk, его веб-интерфейсом и мобильными приложениями, заточенными под определённых клиентов Atrient.

Нередко такие емейлы остаются без ответа. В них было полно грамматических ошибок и опечаток, и они не выглядели, как типичная профессиональная корреспонденция. Уилер говорит, что Аттиша сообщил ему, что эти письма оказались в папке «Спам».

Но Бердсли сказал, что по его опыту проигнорировать могут даже профессионально оформленные сообщения. «Мы составляли сообщение по поводу Guardzilla, домашней камере наблюдения, работающей по WiFi и продающейся в крупных супермаркетах. И мы ничего не добились, — сказал он. – Мы оформили запрос в поддержку, отследили через LinkedIn работающих в компании людей, а один журналист даже нашёл представителей компании и побеседовал с одним из них».

И после всего этого компания так и не ответила. «Камерой до сих пор опасно пользоваться, — сказал Бердсли. – Её хранилища на AWS S3, где лежат все ваши домашние видеозаписи, не защищены».

Уилер не заходил так далеко. Они с Ме начали писать в Твиттер, пытаясь привлечь к этому случаю внимание общественности. В этот момент в ситуацию оказался вовлечён Гиз Бьюл [Guise Bule].

Внимание привлечено

Гиз Бьюл, бывший правительственный подрядчик в области безопасности и сооснователь WebGap, компании, обеспечивающей безопасное использование веба, также основал «клуб авторов на тему информационной безопасности» SecJuice. Пытаясь заручиться помощью в раскрутке ситуации, Уилер и Ме обратились к Бьюлу, который перепостил у себя записи, касающиеся Atrient. Сейчас эти твиты уже удалены.

Помощь Бьюла привлекла внимание двух заинтересованных организаций – крупного оператора казино, использующего ПО от Atrient, и ФБР.

9 ноября с Ме связались безопасники из казино. 10 ноября в дело вмешался Уилер и отправил им краткое описание найденного парочкой:

Я коллега Ме, с которым вы беседовали через Твиттер, а потом отправили письмо. Уязвимость связана с одним из ваших поставщиков, Atrient, и с их ужасным подходом к безопасности, из-за которого киоски обрабатывают и передают незащищённые данные по HTTP.

Эти недостатки, которые мы пытаемся заставить их исправить, вынудили нас публично объявить об их существовании. Среди них есть как маленькие проблемы (не буду раскрывать всех подробностей, но один из хороших примеров заключается в том, что ваши данные, хранящиеся у поставщика, лежат на FTP, логином и паролем к которому являются просто названия компаний строчными буквами), так и крупные дыры, связанные с их продуктами (PowerKiosk).

В тот же день с Бьюлом связались из ФБР по поводу его ретвита. Бьюл организовал общий разговор по телефону с Уилером, Ме и агентами ФБР из отдела киберпреступлений и Лас-Вегасского отделения. Уилер записал их разговор.

Уилер сообщил ФБР, что у них с Ме не было намерений публиковать найденную ими информацию, поскольку их беспокоила серьёзность проблем. Её, по сути, можно было использовать для «печати денег», рассказал Уилер агентам. Он также сообщил, что они с Ме беседовали с оператором казино, но не смогли достучаться до Atrient.

«Возможно, мы можем помочь вам в этом», — сказал один из агентов ФБР.

Общение Уилера с казино 11 ноября похвалил директор по безопасности этой компании в письме. Он написал Уилеру, «я хотел лично поблагодарить вас за профессиональный подход к раскрытию информации, и что хотя вы не получили немедленного ответа от поставщика, вы дали ему второй шанс всё исправить». Он предложил «выслать Уилеру всякий мерч», спросил про его размер футболки и головного убора.

В тот же день ФБР организовали ещё один совместный звонок – на этот раз с привлечением Гилла из Atrient. При разговоре, также записанном Уилером, Гилл сказал: «Та информация, что вы нам дали, потрясающая. Мы бы хотели владеть ею. Как это можно организовать?»

До этого момента деньги в разговорах не упоминались. Исследователи планировали когда-нибудь представить свои находки на конференции по компьютерной безопасности, поэтому Уилер и Ме попросили только «мерча» у оператора казино, чтобы им можно было «светить» во время выступления.

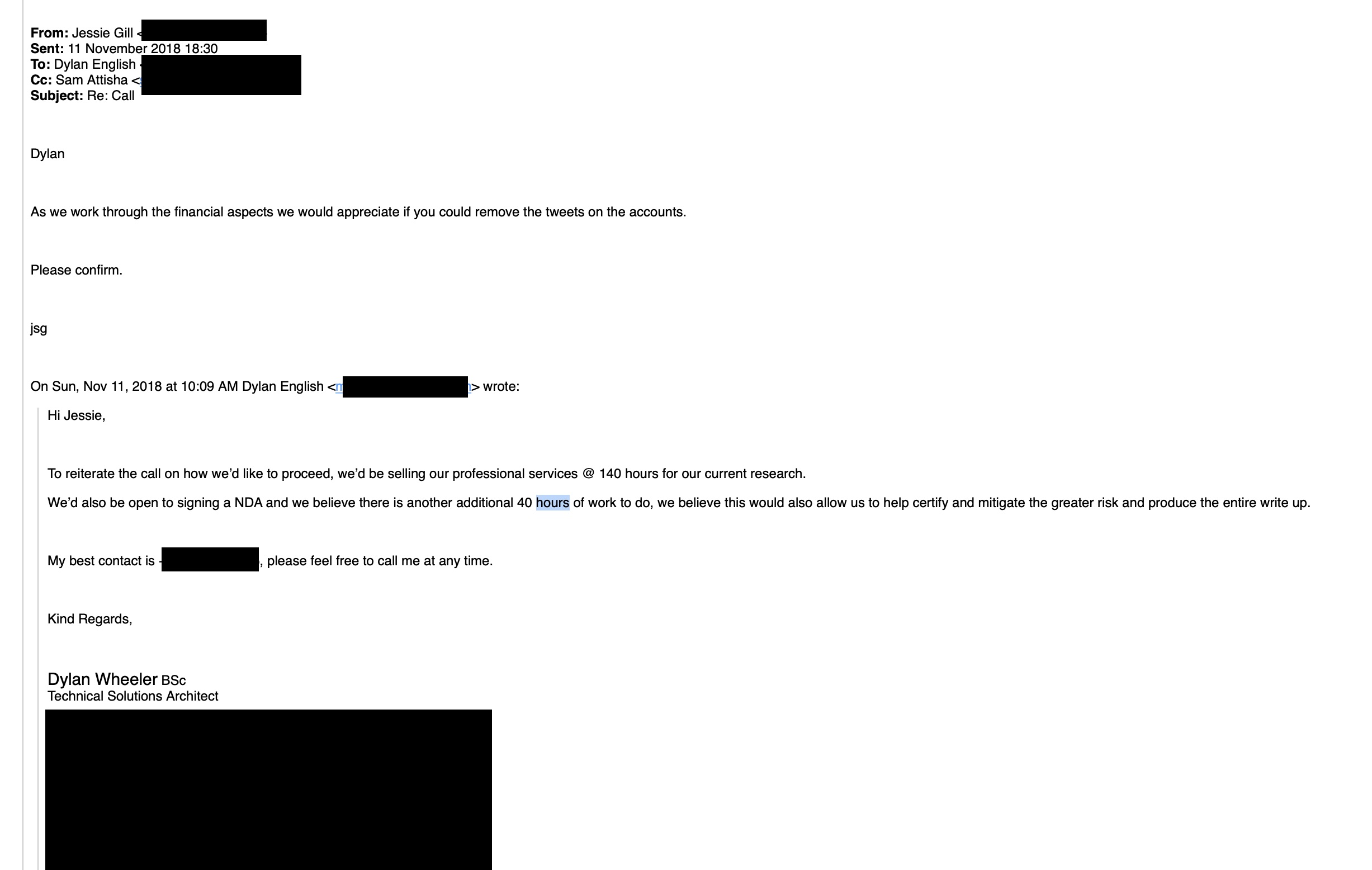

Однако после появления в переговорах идеи соглашения о неразглашении, Уилер упомянул вознаграждение за обнаружение бага. Он предложил, чтобы Atrient выплатил его компании эквивалент 140 часов консультаций, что составляет около $60 000. Видимо, в этот момент всё и завертелось.

Счёт, пожалуйста

«Когда я делаю согласованное раскрытие информации об уязвимости – звоню поставщику ПО в первый раз – для меня очень важно подчеркнуть, что „Я ничего не пытаюсь продать, я не шантажирую вас, я не пытаюсь сделать этот звонок презентацией для продажи моих будущих продуктов“, — говорит Бердсли. „Я всегда упираю на это по паре причин. Во-первых, не хочу попасть в тюрьму. Во-вторых, для большинства людей это очень эмоциональное событие, особенно для тех, кто ранее не имел дела с раскрытием уязвимостей“.

Бердсли рассказал, что часто при раскрытии им уязвимостей, „я оказываюсь первым сторонним специалистом по безопасности, с которым беседуют люди“. Поэтому „я пытаюсь смягчить ситуацию по максимуму, и мне кажется, что такого навыка нам в области IT безопасности как раз недостаёт“.

Однако теперь в разговорах появилась идея выплат, и исследователи посчитали, что им заплатят. Тот звонок закончился, но переговоры продолжались. После требований об удалении „негативных твитов, касающихся Atrient“ из аккаунта Ме, и после запросов о местонахождении данных, которые парочка скачала с сервера Atrient, Гилл, Аттиша и юрист Atrient общались с Уилером в течение 2018 года. Они сказали, что отправят ему черновик соглашения о неразглашении, чтобы он мог обсудить его со своим юристом.

7 декабря 2018 юрист Atrient написал Уилеру емейл, где сообщил: „У нас готов черновик. Желаете ли вы, чтобы мы переслали его вашему юристу“. Уилер попросил отправить черновик ему. Но его так и не выслали.

Неделю спустя Гилл сообщил Уилеру в письме, что черновик „прибыл к нам на этой неделе. Сэм и я изучаем его. Мы сможем отправить его вам к понедельнику [17 декабря]“. Но все праздники от них не было вестей. 4 января 2019 Аттиша пояснил в емейле, что они с Гиллом ездят по командировкам.

Несколько недель прошло в тишине. Затем 21 января 2019 года Аттиша написал:

Я уже скоро отправляю соглашение. В конце января – начале февраля мы будем в Лондоне. Мы можем там встретиться и подписать соглашение, если это вас устроит.

Уилер согласился, и сказал, что может приехать на конференцию ICE в Лондоне, поскольку он зарегистрировался, как посетитель. Но с приближением даты конференции из Atrient перестали поступать письма.

В это время Atrient вела переговоры о покупке с Everi. На конференции ICE Everi объявила о начале „партнёрства“ с Atrient, и для демонстрации совместных продуктов обе компании делили один стенд. Уилер начал подозревать, что его просто кинули, и не заплатят – и захотел лично побеседовать с директорами Atrient.

Зажигательная вечеринка

Когда компания сталкивается с раскрытием уязвимости, сказала нам Кэти Муссури, основатель и директор Luta Security, „По меньшей мере, всегда лучше не прибегать к неэтичным мерам“. Компании могут поступить так, создав или прояснив своё отношение к раскрытию уязвимостей, и ограничив свои публичные высказывания заявлением о том, что компания в курсе проблемы и занимается её решением [holding statement].

»В суде общественного мнения победить нельзя, — пояснила Муссури. – Чем больше организация, тем более этичными должны быть её действия, или она получит имидж грубияна". Исследователям же, говорит она, «тем проще защититься юридически и перед общественным мнением, чем они профессиональнее».

Однако в данном случае этим путём никто не пошёл.

Вместе с другом Уилер посетил совместный стенд Atrient и Everi на конференции ICE 5 февраля. Там он увидел Гилла, что и привело к стычке. Уилер заявляет, что Гилл упомянул нечто, касающееся «друзей» Уилера. Уилер сразу же опубликовал видеозапись того, как он обвиняет Гилла в нападении – хотя на самом видео никакого нападения не было. Гилл всё отрицал.

В емейле Уилеру, и в последовавшем телефонном интервью с нашей редакцией, Гилл обвинил Уилера в том, что он участвует в шантаже Atrient. Гилл вскоре отправил Уилеру, Ме и Бьюлу письмо следующего содержания:

По поводу вашего письма от сегодняшнего дня, и появления вашего сообщника на стенде нашей компании на ярмарке ICE, который сделал определённые заявления, касающиеся безопасности наших систем.

Вы с коллегами отвечаете за несанкционированный взлом нашей демонстрационной платформы в ноябре 2018 года, в результате чего вам в руки попала конфиденциальная информация, принадлежащая нам и нашим клиентам. Вы и ваши сообщники требовали от нас денег в обмен на эту информацию. Мы не готовы выплачивать вам компенсацию за ваши нелегальные действия и НЕ РЕАГИРУЕМ НА УГРОЗЫ.

Как вы знаете, мы связались с Федеральным бюро расследований по поводу ваших нелегальных действий в ноябре прошлого года, и сейчас работаем с соответствующими органами власти в Британии, Европе и Австралии.

Мы требуем, чтобы вы немедленно:

- Прекратили угрожать нам, нашим сотрудникам, представителям, клиентам и советникам.

- Вернули все копии конфиденциальной информации, находящиеся в вашем распоряжении.

- Сообщили, где конфиденциальная информация хранится в электронном виде, находится ли она на устройстве или системе хранения, имеющейся у вас, или же на сервере или в облачном хранилище, предприняли все шаги, необходимые для того, чтобы гарантировать полное и необратимое стирание всей конфиденциальной информации, включая все её экземпляры и резервные копии, все временные или другие копии, чтобы никто не имел доступа к конфиденциальной информации или любой её части.

Вы не должны публиковать любую часть конфиденциальной информации или любую информацию, связанную с нелегальным взломом, или ещё каким-то образом выкладывать конфиденциальную информацию в открытый доступ.

Пожалуйста, подтвердите ответным письмом не позднее 9 утра завтрашнего дня по британскому времени, что вы удовлетворите данные запросы.

Мы советуемся с юристами по поводу действий, которые мы можем применить против вас и ваших сообщников по гражданскому и уголовному кодексу. Тем временем воздержитесь от всяких действий по этому поводу.

Ваше мнение по поводу последствий данного инцидента для Atrient или её клиентов основано на выдумке.

Atrient быстро опубликовала в своём Твиттере заявление, касающееся инцидента на выставке, а потом удалила его. (Гилл сказал, что это произошло из-за «рестилизации»). Затем другую версию этого заявления прислали нашей редакции и другим изданиям Британии. В нём написано:

Нам стало известно о ложных заявлениях, связанных с уязвимостью одного из наших продуктов и якобы имевшем место нападении. В ноябре 2018 один из наших сайтов, продающих продукты, подвергся атаке с применением грубой силы к демонстрационному серверу, на котором не было личных данных. Атакой были затронуты демонстрационные сайты нашего отдела продаж.

Затем с нами вышла на связь группа индивидуумов, среди которых был человек, назвавшийся Диланом Инглишем, что, как теперь известно, является псевдонимом Гиза Бьюла с сайта secjuice.com, а также человек, отказавшийся назвать своё имя. Вскоре после

этого стало ясно, что в деле был замешан финансовый мотив. ФБР в курсе существования этой группы.

6 февраля 2019 года на стенд Atrient на выставке ICE в Лондоне совершил незапланированный визит один из «исследователей безопасности». На его бейджике было написано его имя, Дилан Уилер, и мы считаем, что это его настоящее имя. После того, как ему сообщили, что Atrient не будет выплачивать ему денег, он выдвинул ещё одно ложное обвинение, на этот раз – о нападении на него, безосновательность которого показало расследование, проведённое выставочным центром ExCel.

Сейчас это дело находится в руках юридических консультантов компании и органов правопорядка. Следовательно, дополнительные комментарии будут излишними.

К емейлу Уилера действительно прикреплено имя «Дилан Инглиш» – этот псевдоним он использует для работы в своей компании, занимающейся информационной безопасностью. Однако в подписи всех его писем в Atrient, к оператору казино и ФБР стояло его настоящее полное имя, поэтому всем участникам событий оно должно было быть известно.

Отправив ответ в Atrient, Уилер отправил письма агентам ФБР и оператору казино, рассказав, что на него напали, и что Atrient не озаботилась устранением уязвимости. Затем он рассказал всё Бьюлу, а также дал ему ссылки на записи разговоров с ФБР и скриншоты для публикации на SecJuice. Сейчас подробности проблем с безопасностью, о которых Уилер и Ме сообщили в Atrient, стали достоянием общественности.

Знай, когда поддержать, а когда пасовать

Никакие эпизоды развития данной ситуации не удивляют Бердсли. «Люди, занимающиеся раскрытием уязвимостей, довольно быстро узнают о существующей ситуации – обычно люди этим занимаются не слишком часто, поэтому у всех нас это получается плохо. Инструкции о том, как предпочтительно действовать, у нас нет».

Даже когда согласованное раскрытие проходит хорошо – безо всяких соглашений о неразглашении, юридических угроз и всего такого – на это могут уйти месяцы. Но преимущество правильного подхода, по словам Бердсли, состоит в том, что «возможно, компания лучше воспримет следующего парня, который придёт к ним с раскрытием, и, возможно, будет не таким деликатным, как вы. Это всё, на что вы можете надеяться».

Взаимодействие между Уилером и оператором казино – пример того, как можно хорошо провести раскрытие – и оно прошло хорошо, потому что у оператора была своя служба безопасности, которая была готова и хотела реагировать. Также помогло отсутствие обсуждения вознаграждения.

Но враждебность между Atrient и исследователями, кажется, возникла не только из-за денег. Ещё играл роль момент этого раскрытия, когда $40-миллионная сделка шла к завершению. Учитывая бизнес-ситуацию, относительно краткий период времени (по стандартам раскрытия) и то, как шёл разговор, неудивительно, что эмоции со стороны Atrient накалились. Фейерверк был почти неизбежен.

Бердсли, ветеран раскрытий, сказал: «знайте, что это нормальная ситуация, и что мы можем немногого ожидать, но если у кого-то нет опыта, у него могут взыграть эмоции и он может слишком лично воспринять всё происходящее. На нас лежит ответственность не только по тренировке корпоративной Америки в вопросах работы с раскрытиями, но и по тренировке людей, находящих эти ошибки – особенно сегодня, в эру, когда публичные разоблачения багов стали нормой, поэтому не стоит ожидать, что при раскрытии бага человек обязательно отнесётся к этому с благодарностью».