Comments 64

В 2016 году была такая замечательная статья:

Российские госсайты: кризис доверия

В ней есть :

- Введение

- Методика мониторинга.

- Результаты мониторинга

- Выводы

- Рекомендации

- Приложение: Исходные данные

Жалко, что в этих исследованиях отсутствуют данные сколько же госсайтов используют https/tls с ГОСТ-овыми шифрсьютами. А то получается пародокс: стандарты есть, ТК-26 есть, сертифицированные СКЗИ есть, а а госсайтов с защитой на российских шифрсьютах вроде бы как и нет. Зачем тогда городить огород вокруг этих шифрсьютов?!

AES GCM SHA

CHACHA20_POLY1305 SHA

ECDHE ECDSA AES SHA

ECDHE ECDSA CHACHA20_POLY1305 SHA

ECDHE RSA AES SHA

ECDHE RSA CHACHA20_POLY1305 SHA

GREASE

RSA 3DES SHA

RSA AES SHA

Что там под GREASE понимается — шут его знает, но АФАИК оригинальный хромой в ГОСТ не умеет. IE 11 проверить не могу, но вроде как тоже нет docs.microsoft.com/en-us/windows/win32/secauthn/tls-cipher-suites-in-windows-10-v1903

IE — а разве плагины ставить уже не надо?

Госсайты? Смотря что считать госсайтами. Скажем, lkul.nalog.ru прекрасно работает с ГОСТовской криптографией — НО только с ней, никакого AES или того хуже 3DES! В ГОСТ умеет одна спецверсия chromium, IE11 и ЕМНИП файрфокс так и не запилил поддержку какого-либо ГОСТа, т.е. всё (лейбловые браузеры не в счет), но нужен CSP, основной падла платный, что совсем не есть гуд.

Ставьте AltLinux или Росу и будет вам счастье.

Еще кажется на госзакупках встречал в личном кабинете.

Без криптопро и винды обойтись можно, особенно на ГОСУСЛУГ-ах.

Еще кажется на госзакупках встречал в личном кабинете

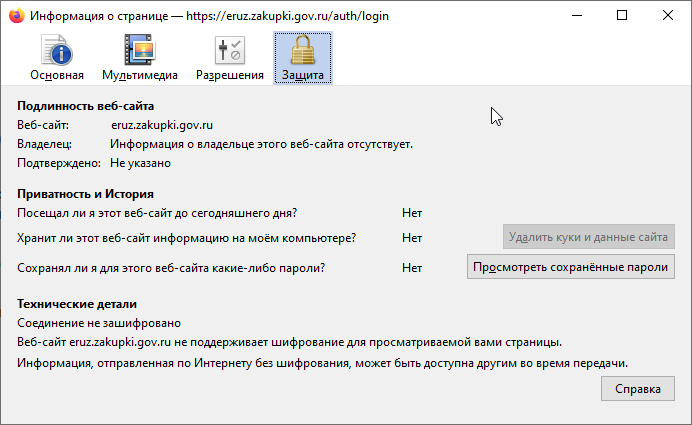

А что видим:

Не путайте с госуслугами.

Не понял, чего не путать?

На вашей ссылке тоже не ГОСТ:

Экономят на эксплуатации, подозреваю, как обычно админам не доплачивают (из-за этого нормальные не идут работать) или подрядчики по знакомству ничего не делают.

TLS в госкомпаниях используется вполне себе (тем более и на ГОСТовой криптографии), но только в условиях когда CA сертификаты (не глобальные) явно подкладывают руками и софтом являются application-specific клиенты, а не «general purpose» броузеры и люди. А для для «обычного» пользователя приходящего на сайты — всё плохо, это да.

Во внутренних сетях можно хоть Kerberos в TLS использовать, и свои сертификаты прикручивать, что и делают.

Не понял про «в исполнении NIST». Наша эллиптика это ГОСТ Р 34.10. Математически вычисления идентичны ECDSA/ECDH/whatever — придуманные математиками задолго до. ГОСТ кривые и реализации никак не связаны с NIST или его решениями.

Никому же не приходит в голову просить убирать с Хабра TLS потому, что кто-то увидит зелёную полоску и напишет в комментарии номер своей банковской карты (рассуждая, что раз безопасно, значит карточкой можно пользоваться) или выполнит вредную инструкцию типа rm -rf /*.

Я то только за внедрение TLS на подобных ресурсах (точнее, я бы хотел чтобы IPsec везде был, ибо TLS-у места в идеальном IPv6/IPsec мире нет :-), но это отдельная тема)! Кухню ФСБ/СВР не знаю, но вряд ли там позволят сгенерировать сертификат и просто на жёстком диске его Web-сервера иметь — нужно решение посерьёзнее (в плане защиты приватных ключей), плюс ещё думать что делать с дублированием серверов (на них иметь свои собственные приватные ключи или один и тот же скопировать?). Задача включения TLS не тривиальна.

Здесь главный вопрос всё же не про безопасность (в принципе то оно безопасно от прослушивания кем попало, ибо шифрование применяется в любом случае), а ghj аутентификацию и аутентичность данных с сервера. Недоверенный CA (с точки зрения ФСБ) аутентичности не добавит. С таким же успехом можно сделать самоподписанный сертификат и приватность/безопасность пользователя, за счёт шифрования, будет обеспечена. Это всё равно лучше чем отсутствие TLS, безусловно.

Вы постоянно говорите про «мирное»/«военное» время — у меня таких понятий (касательно сайтов в Интернете) в голове нету, поэтому я не могу ответить на вопрос с подобным делением времени. Информационная война ведётся постоянно, особенно если речь про США. CA отвечает за аутентичность ресурса. CA либо доверен (для обоих сторон), либо нет: либо он может/хочет/будет мухлевать с аутентификацией ресурса, либо вероятность такого близится к нулю. Ну а дальше вопрос критичности/ценности данных ресурса. Обсуждения пёсиков клуба города XXX наверное не представляют никакой ценности и там плевать какой CA. А официальная информация госсайтов представляет. Отсутствие TLS при этом (сосед Вася может ваш трафик менять) — непорядок. Но броузер пользователя предупредит что «имей в виду что информации на экране верить нельзя, ибо соединение ничем не защищено». В идеале пользователь должен быть на стороже и пытаться аутентифицировать информацию (если ему надо) ещё и сторонними способами. С «не доверенным» CA пользователю скажут что всё ok, промолчат что аутентичность зависит не только от сайта ФСБ, но и от третьей стороны за границей (на данный момент) — именно она (почему то) решает что госинформация вашей страны является аутентичной.

там сертификатами всё сложнее управлять или чуть ли уже невозможно добавить собственные.

Не соглашусь с вами — в Chromium и Firefox свой CA добавить вполне себе реально, если дать пользователю внятную и чёткую инструкцию как это проделать.

Про Firefox уже смутно помню конкретику, но запомнилось что со временем вроде тоже менялось в менее доступную сторону.

CA вроде как есть — Минкомсвязь держит, другое дело, что в госсекторе этих CA зоопарк, и по умолчанию ни один не входит в доверенные у пользователей.

Хотя есть шанс, что в импортозамещенных линуксах добавят

Если учитывать, что разработку и поддержку своих сайтов они продают через тендеры, где откаты достигабт от 10 до 30%, причем победители тендеров снимают маржу и отдают дальше на аутсорс кому попало, то это везение, что они в принципе работают и выполняют какие-то функции))

С тех пор все они были доработаны или созданы заново, поэтому исследование придется полностью повторить)

Опять же позволю себе самоцитирование www.ifap.ru/pr/2010/100112a.htm По итогам этого отправили обращение в Генпрокуратуру — прямое нарушение ФЗ все-таки. Прокуратура переслала обращение виновникам торжества и все. Не помню уже с какой сопроводиловкой, ЕМНИП — просто «для сведения». Кто-то по горячим следам принял меры и перевел домены на себя, кто-то нет.

Юсть сеть «юридических клиник», сеть ПЦПИ, другие аналогичные инициативы, где гражданина примут, выслушают, помогут составить заявление, причем во многих случаях бесплатно.

Возможно, у них просто завал из инициатив, не до всего руки доходят. Скажем, с Алексеем мы общались, когда он был уже вполне известным, но щемил еще ВТБ, а ПЖиВ только начинал. На меня произвел впечатление вполне адекватного и доступного для сотрудничества человека. Звал его на одно из наших мероприятий, он был не против, но по датам не смог быть. При этом, называя вещи своими именами, он нам делал одолжение как приглашенная звезда. Спустя какое-то время писал ему — уже без ответа, но тогда он уже вовсю блистал, уровень загрузки другой стал. В общем, подозреваю, что все не так просто.

Российские госсайты: иллюзия безопасности