Предисловие

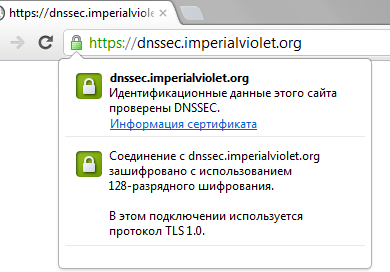

Как оказалось, не так много людей знают что такое DNSSec, для чего он нужен, для чего нет и стоит ли его внедрять у себя. Так как на русском языке информации на этот счет мало, я постараюсь пролить свет на эти вопросы.

В предыдущей статье мы обсуждали захват доменных расширений .na, .co.ao и .it.ao разными хитростями с DNS. Сейчас рассмотрим угрозу компрометации домена верхнего уровня (TLD) и как нужно действовать злоумышленнику, чтобы достичь поставленной цели. Одним из довольно простых методов видится регистрация доменного имени одного из авторитативных серверов имён этой TLD. Поскольку в TLD авторитативные серверы могут размещаться на произвольных доменах, то есть вероятность зарегистрировать такой домен, воспользовавшись ошибкой из-за неправильной конфигурации, истечения срока действия или других ошибок. Затем этот сервер можно использовать для выдачи новых DNS-записей в целой доменной зоне.

В предыдущей статье мы обсуждали захват доменных расширений .na, .co.ao и .it.ao разными хитростями с DNS. Сейчас рассмотрим угрозу компрометации домена верхнего уровня (TLD) и как нужно действовать злоумышленнику, чтобы достичь поставленной цели. Одним из довольно простых методов видится регистрация доменного имени одного из авторитативных серверов имён этой TLD. Поскольку в TLD авторитативные серверы могут размещаться на произвольных доменах, то есть вероятность зарегистрировать такой домен, воспользовавшись ошибкой из-за неправильной конфигурации, истечения срока действия или других ошибок. Затем этот сервер можно использовать для выдачи новых DNS-записей в целой доменной зоне.Такой вариант казался верной дорогой к победе, так что я потратил много времени на разработку инструментария для проверки ошибок этого типа. По сути, этот процесс состоит в записи всех хостов серверов имён для данного домена — и проверке, когда истечёт срок регистрации какого-нибудь из корневых доменов и он станет доступен для регистрации. Основная проблема в том, что многие регистраторы не говорят, что домен полностью свободен, пока вы реально не попробуете его купить. Кроме того, было несколько случаев, когда у сервера заканчивался срок регистрации, но по какой-то причине домен был недоступен для регистрации, хотя не был помечен как зарезервированный. В результате такого сканирования удалось зафиксировать много перехватов доменов в закрытых зонах (.gov, .edu, .int и др.), но не самих TLD.

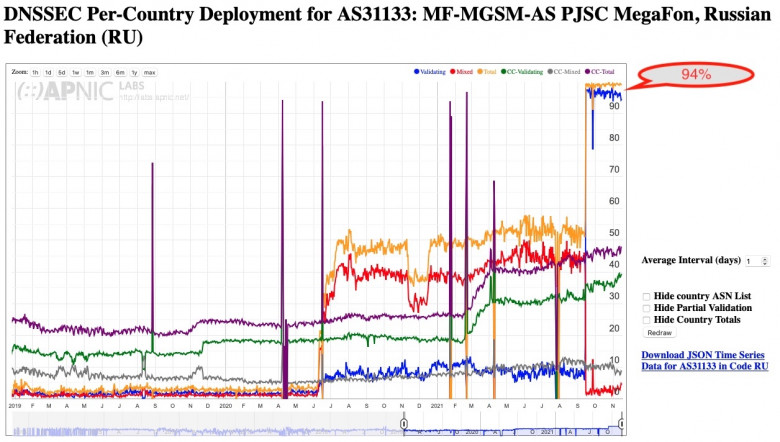

Примерно в середине сентября 2021 года на сети Мегафон заработала DNSSec валидация. Такой вывод можно сделать из изменений в графике на ресурсе stats.labs.apnic.net.

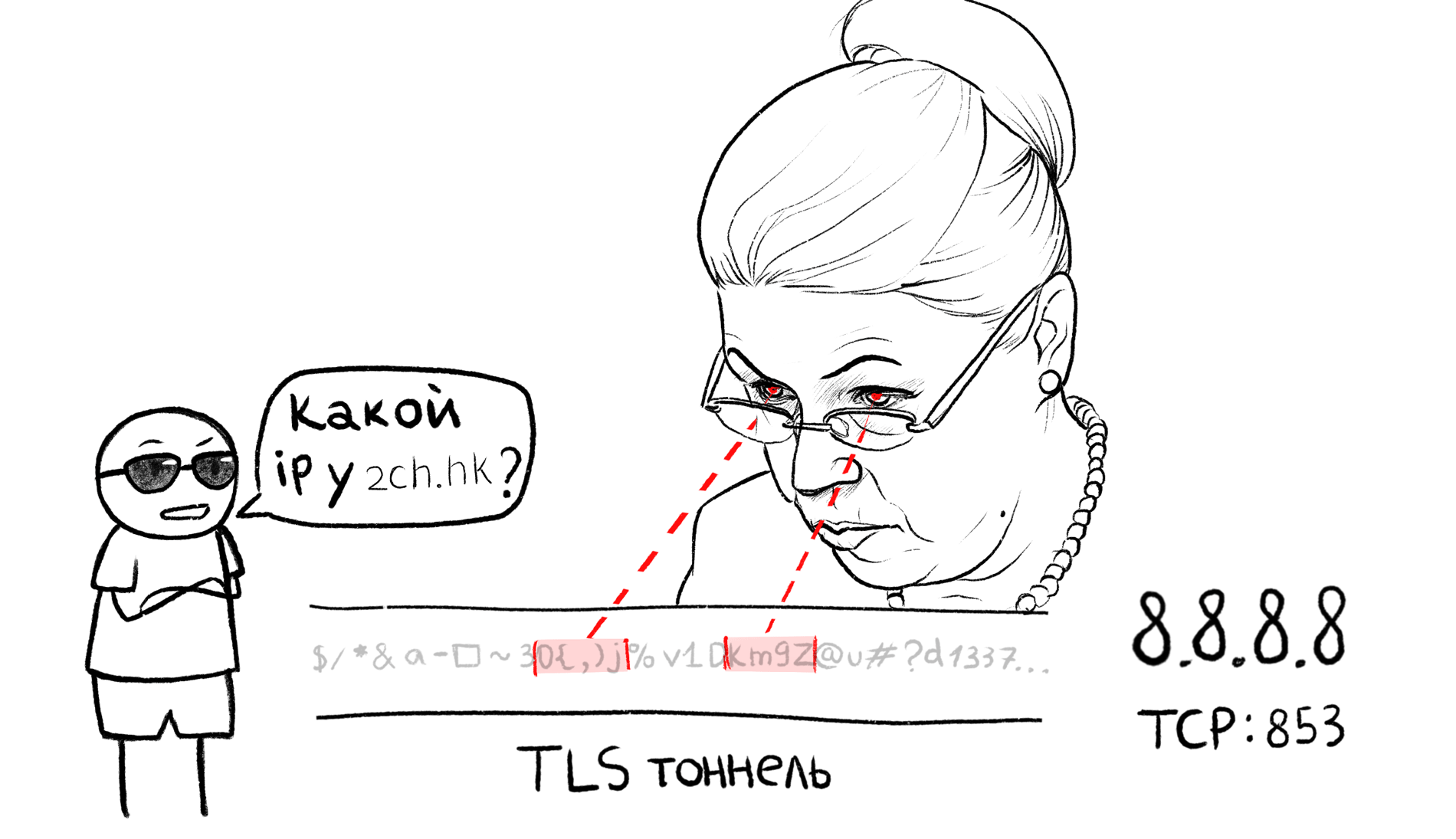

Классический DNS, который специфицирован в rfc1034 не пинает только ленивый. При весьма высокой эффективности работы, он действительно никак не защищён, что позволяет злоумышленникам переводить трафик на подставные сайты, путём подмены DNS-ответов для промежуточных кеширующий серверов (отравление кэша). Как-то с этой напастью борется https с его SSL-сертфикатами, которые позволяют обнаружить подмену сайта. Но пользователи обычно ничего не понимают в SSL, и на предупреждения о несоответствии сертификата автоматически кликают «продолжить», вследствие чего время от времени страдают материально.

Координационный центр доменов *.RU и *.РФ сообщил о «технической проблеме», связанной с глобальной инфраструктурой DNSSEC.

Министерство цифрового развития, связи и массовых коммуникаций РФ заявило в своём telegram‑канале, что в ближайшее время доступ к сайтам в зоне *.ru будет восстановлен. По словам ведомства, возникла техническая проблема, затронувшая *.ru зону, связанная с глобальной инфраструктурой DNSSEC. Специалисты Технического центра Интернет и МСК‑IX работают над её устранением.

Своим заявлением Минцифры РФ подтвердило сообщение Координационного центра доменов *.ru и *.рф о «технической проблеме», связанной с DNSSEC.

Вечером 30 января 2024 года в 21:00 мск инцидент с резолвом доменных имён в зоне RU (сломался DNSSEC) перешёл в стадию возвращения к работе (подписали вторым ключом). Доступ к сайтам начал восстанавливаться. Неполадки в работе DNS могут наблюдаться еще некоторое время, пока обновленные данные не разойдутся по системе доменных имен.

Профильный эксперт опубликовал таймлайн сетевого инцидента с резолвом доменных имен в зоне RU (сломался DNSSEC). Источники СМИ назвали вероятной причиной этой проблемы «действия администратора зоны, Координационного центра доменов .RU/.РФ или его подрядчиков». Инцидент длился около 4 часов из-за неправильной подписи зоны DNSSEC. Причиной сбоя в работе сайтов в доменной зоне .ru стало несовершенство программного обеспечения DNSSEC, сообщает Координационный центр доменов RU и РФ.

31 января 2024 года Роскомнадзор пояснил дальнейшие действия для российских провайдеров и владельцев автономных систем после недавнего инцидента с DNSSEC, затронувшего зону *.RU.

Причиной сбоя в работе сайтов в доменной зоне .ru стало несовершенство программного обеспечения DNSSEC, сообщает Координационный центр доменов RU и РФ.

Глава Минцифры сообщил, что начато расследование инцидента с DNSSEC, затронувшего зону *.RU. В Ведомстве пообещали опубликовать результаты технического разбора этой ситуации.