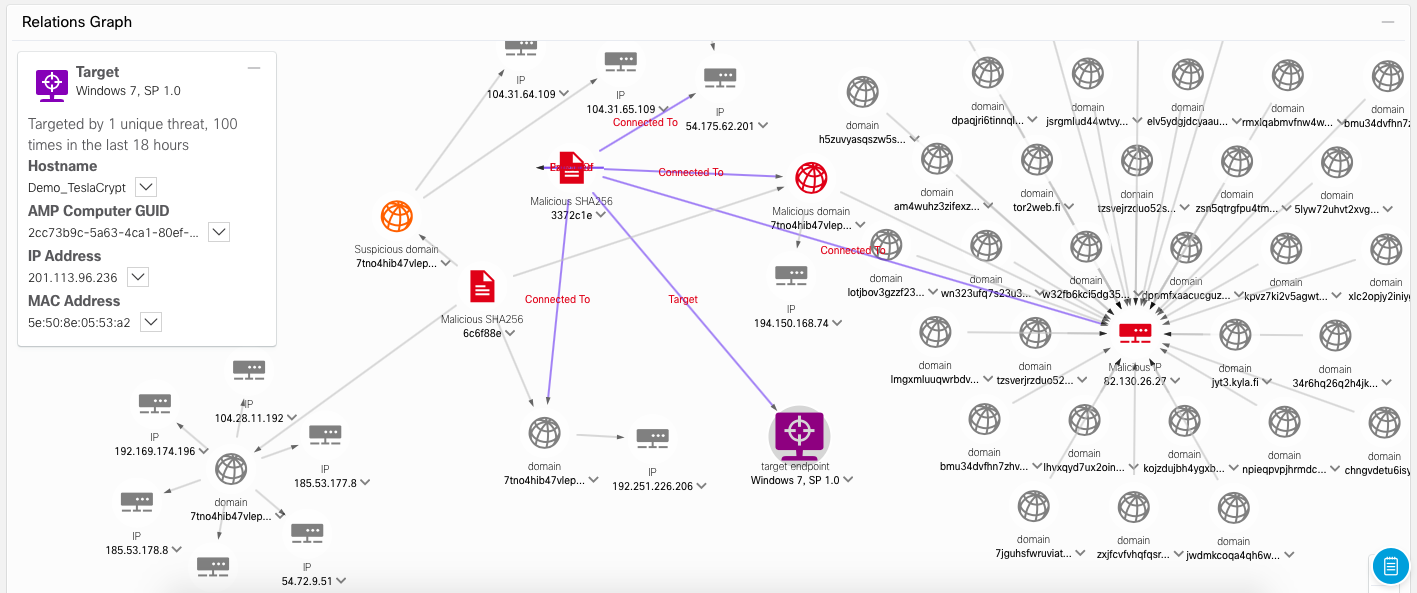

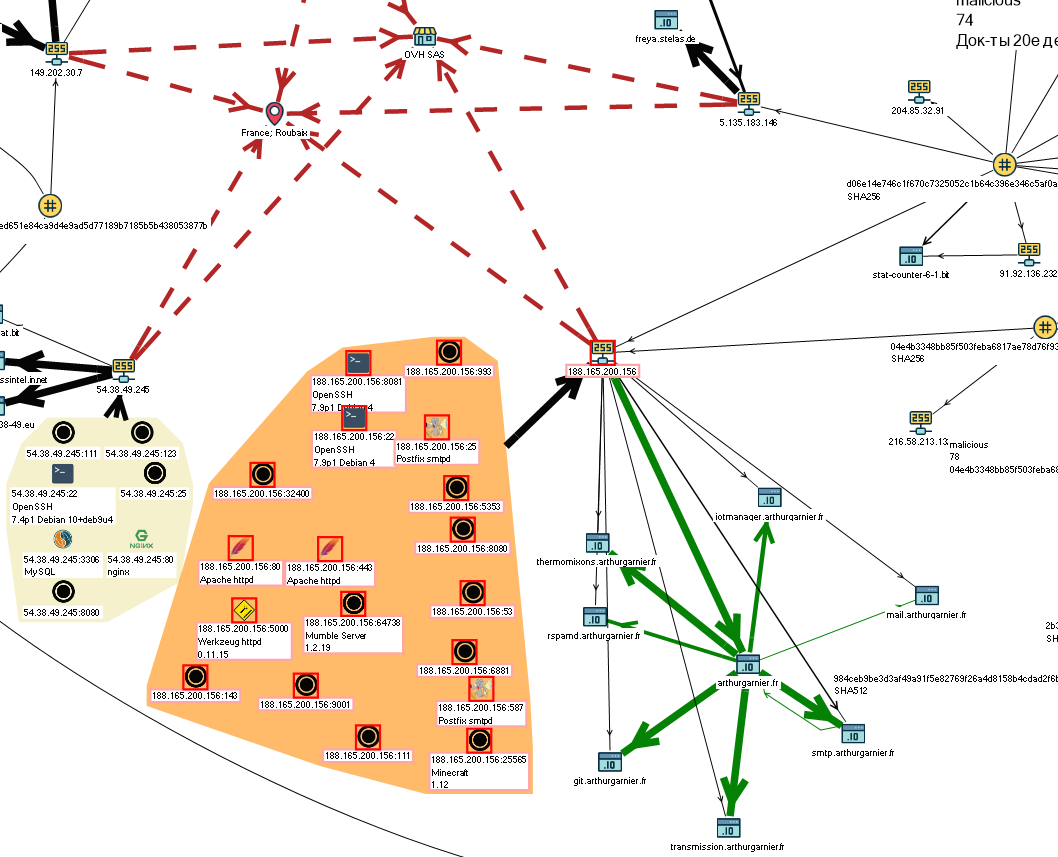

Group-IB, первая частная компания, специализирующаяся на исследовании высокотехнологичной преступности и защите от кибератак, зафиксировала активность банковского Android-трояна Godfather, атакующего пользователей популярных финансовых сервисов. География его жертв охватывает 16 стран мира, а в список целей насчитывает более 400 различных банков, криптовалютных бирж и электронных кошельков. Эксперты Threat Intelligence выяснили, что Godfather распространялся через официальный магазин Google Play под видом легальных криптоприложений.

Согласно новому исследованию Group-IB жертвами трояна стали пользователи 215 международных банков, 94 криптокошельков и 110 криптопроектов. Наибольшая интенсивность атак была зафиксирована в США, Турции, Испании, Канаде, Франции и Великобритании. При этом Godfather обходит стороной пользователей из России и СНГ: если настройки системы содержат один из языков этих стран, троян прекратит свою работу. Предположительно, разработчиками Godfather являются, русскоязычные злоумышленники.