Positive Technologies заявила о выпуске новой версии PT Industrial Security Incident Manager (PT ISIM). Обновление содержит новый программный модуль для поддержки распределённой системы управления (РСУ) DeltaV компании Emerson и свыше 3 тысяч новых правил для обнаружения актуальных киберугроз с детализированным описанием.

Завершается ИКТ-конкурс «Месяц знаний»

Завершается конкурс "Месяц знаний", спешите принять участие! Он направлен на обучение специалистов в ИКТ-сфере и помогает как начинающим, так и опытным инженерам объяснить простыми словами сложные вопросы. Проверьте свои знания и почитайте интересные работы других участников.

Чтобы принять участие в конкурсе, необходимо выбрать из списка тему, которую вы хотели бы описать. На данный момент открытыми остаются темы:

Что такое IoT

Что такое Atlas

Что такое 5G

Как настроить BGP

Что такое dhcp

В чём разница между telnet и ssh

Хакеры слили в сеть пароли для доступа по протоколу Telnet к более чем 500 000 серверов

Фото: amin Ferjani/Flickr

Фото: amin Ferjani/FlickrНеизвестные взломщики опубликовали на хакерском форуме пароли Telnet, которые обеспечивают доступ к более чем 515 000 серверов, домашних маршрутизаторов и «умных» устройств.

Список, который был опубликован, включает также IP-адрес каждого устройства, имя пользователя и пароль для службы Telnet, который можно использовать для управления устройствами через интернет.

Security Week 36: Telnet должен быть закрыт

Telnet — это очень старый протокол. Википедия сообщает, что он был разработан в 1969 году, много лет активно использовался для удаленного доступа к компьютерам и серверам, причем как под управлением Unix/Linux, так и для систем под Windows (telnet можно было включить в Windows NT и в Windows 2000). Та же Википедия сообщает, что использование Telnet постепенно сошло на нет в пользу более защищенного протокола SSH. Так и вышло, не считая миллионов автономных сетевых устройств — в основном роутеров и IP-камер, которые «отвечают» по этому протоколу, зачастую без ведома владельца.

Telnet — это очень старый протокол. Википедия сообщает, что он был разработан в 1969 году, много лет активно использовался для удаленного доступа к компьютерам и серверам, причем как под управлением Unix/Linux, так и для систем под Windows (telnet можно было включить в Windows NT и в Windows 2000). Та же Википедия сообщает, что использование Telnet постепенно сошло на нет в пользу более защищенного протокола SSH. Так и вышло, не считая миллионов автономных сетевых устройств — в основном роутеров и IP-камер, которые «отвечают» по этому протоколу, зачастую без ведома владельца. Две недели назад мы обсуждали уязвимости в роутерах Mikrotik. Но то уязвимость — все же есть что взламывать. Опубликованное на прошлой неделе исследование «Лаборатории Касперского» показывает, что большинство (три четверти) всех атак на IoT устройства — это атаки на протокол Telnet. Если ваше устройство отвечает по этому протоколу, тем более если он доступен из Интернета — подумайте, не пора ли это прекратить. Исключение только одно: если вы транслируете по Telnet «Звездные войны».

Анализ атак на ханипот Cowrie

Пиу-пиу! Начнём сразу с карты атак

Наша суперклассная карта показывает уникальные ASN, которые подключались к нашему ханипоту Cowrie за 24 часа. Жёлтый соответствует SSH-соединениям, а красный — Telnet. Такие анимации часто впечатляют совет директоров компании, что позволяет выбить больше финансирования на безопасность и ресурсы. Тем не менее, карта имеет некоторую ценность, чётко демонстрируя географическое и организационное распространение источников атаки на наш хост всего за 24 часа. В анимации не отражается объём трафика с каждого источника.

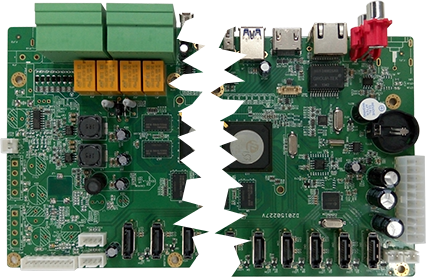

Full disclosure: 0day vulnerability (backdoor) in firmware for Xiaongmai-based DVRs, NVRs and IP cameras

This is a full disclosure of recent backdoor integrated into DVR/NVR devices built on top of HiSilicon SoC with Xiaongmai firmware. Described vulnerability allows attacker to gain root shell access and full control of device. Full disclosure format for this report has been chosen due to lack of trust to vendor. Proof of concept code is presented below.

Жизнь после мейнстрима: что стало с известными ранее стандартами и технологиями

Мир технологий постоянно меняется. Даже в отдельно взятом сегменте передачи данных каждый год появляются новые более совершенные стандарты. Одновременно по мере обновления оборудования старые технологии уходят с рынка, полностью покидая ту нишу, под которую в свое время разрабатывались. Но задумывались ли вы, что происходит с этими технологиями потом?

Некоторые стандарты действительно забываются. Другие же продолжают жить либо в сетях энтузиастов, либо в каком-то новом для себя качестве.

На нескольких примерах покажем, как это происходит.

История веб-хостинга. От пузыря доткомов и блейд-серверов до гибридного облака и контейнеризации

Обучающие материалы, смешные видео, компьютерные игры, видеозвонки, денежные переводы — тысячи дата-центров и миллионы серверов ежесекундно обрабатывают миллиарды сетевых запросов, выдавая необходимую информацию.

Но так было не всегда. Каких-то 50 лет назад всего 2 компьютера, подключенных к сети, длина которой не превышала и 1000 километров, едва могли передать друг другу слово...

Разбор машин с площадки Hack The Box: часть 1.1 (Starting Point)

Всех приветствую! Я начинаю публиковать статьи с разборами машинок HTB. В этом цикле я постараюсь с нуля провести читателя по интересному и извилистому пути взлома уязвимых машин.

На разборе сегодня первая и простейшая машина из Starting Point под названием «Meow». Поработаем с nmap, а также проэксплуатируем уязвимость из OWAP Top 10: Misconfiguration в протоколе telnet.

Автоматизация однотипных операций при настройке коммутаторов через telnet без программирования

Вступление

Добрый день уважаемые хабражители!

Описанные ниже способ поможет сократить количество рутинной работы при настройке коммутаторов (например Planet, D-Link и др.) в случаях, когда необходимо выполнить несколько десятков — сотен однотипных операций вроде объявления виланов, добавления их на интерфейсы, экспорта конфигурационных файлов на tftp сервер. Безусловно решение далеко не оптимальное и рациональное, но, надеюсь, имеет право на жизнь.

Настройка производится через подключение по протоколу telnet. Увы, не смотря на то что современные свитчи поддерживают ssh и snmp, многие старые железки разумеют только telnet. Способ подойдет для среднего пользователя Windows, не программиста, т.к. используется всего лишь блокнот и пакетные bat файлы (просьба неровнодышащим к параолимпийским играм программистов дальше не читать).

Burn-in рутовый шелл в IP-камерах Vesta и не только

Встраиваем groovy shell в приложение

И однажды мне пришла в голову мысль облегчить себе жизнь, встроив groovy shell в приложение, сделав доступ к нему через telnet.

318 моделей коммутаторов Cisco содержат уязвимость, которую использует ЦРУ

Уязвимый коммутатор Cisco Catalyst 2960G-48TC-L. Фото: Cisco

Компания Cisco опубликовала информацию (ID бюллетеня: cisco-sa-20170317-cmp) о критической уязвимости в протоколе Cluster Management Protocol (CMP), который поставляется с программным обеспечением Cisco IOS XE Software. Уязвимость CVE-2017-3881 даёт возможность удалённого исполнения кода с повышенными привилегиями в межсетевой операционной системе Cisco IOS любым неавторизованным удалённым пользователем (которому известно о баге).

О нём точно было известно сотрудникам ЦРУ, что следует из документов, опубликованных на сайте Wikileaks в рамках проекта Vault 7 (Year Zero). Специалисты по безопасности Cisco говорят, что нашли информацию об уязвимости, проведя анализ этих документов.

Asterisk + AMI + Python

Написание программного обеспечения с функционалом клиент-серверных утилит Windows, part 01

Сегодня хотелось бы разобрать процесс написания клиент-серверных приложений, выполняющих функции стандартных утилит Windows, как то Telnet, TFTP, et cetera, et cetera на чистой Javа. Понятно, что ничего нового я не привнесу — все эти утилиты уже успешно работают не один год, но, полагаю, что происходит под капотом у них знают не все.

Именно об этом и пойдет речь под катом.

Сетевики нужны и вот почему

Картинка взята из телнет-видео «Звёздных войн»:

telnet towel.blinkenlights.nlНедавно был пост о том, нужны ли сетевики. До тех пор, пока проверка доступности tcp/ip порта кажется чем-то сложным даже для администраторов БД и AD, сетевики несомненно нужны. Они особенно полезны в тех случаях, когда необходимо понять почему так плохо работает некое клиент-серверное приложение ценой в пароход.

Иногда мало знать ping и traceroute для того, чтобы понять и устранить проблему в сети. Необходимо понимать как работают все звенья в цепи, а сделать это может лишь сетевик. Рассмотрим несколько таких примеров.

Привет, Telnet! И пока. Команда OpenSSL s_client для зашифрованных соединений

Изображение: JanBaby, via Pixabay CC0

Сетевая утилита telnet на слуху. Её в своё время очень активно использовало подавляющее большинство системных администраторов и прочих любителей удалённого администрирования серверов. Утилита позволяет получить доступ к портам удалённого хоста, пройти процедуру авторизации и запускать команды на этой машине.

Но протокол telnet не использует шифрование. В сегодняшних реалиях жертвовать безопасностью — непозволительная роскошь. Однако, есть ряд задач, которые telnet с переменным успехом может выполнять: тестирование сети, проверка портов, а также взаимодействие с IoT устройствами и роутерами.

Казалось бы, утилиту можно легко использовать, как продвинутую версию ping. Сама по себе, команда ping в лучшем случае всего лишь проверяет доступность хоста (иногда эту команду вообще не получится использовать, например, из-за ограничений политики доступа). А вот команда telnet не только проверяет, открыт ли порт, но и может взаимодействовать с сетевыми службами через этот порт. Но со временем мы всё чаще будет сталкиваться с необходимостью использовать зашифрованное соединение, где telnet вновь окажется бессилен.

Однако тенденция: MUD плавно начинают развиваться в Jabber вместо telnet

Старожилы Интернета хорошо помнят, что первыми

Старожилы Интернета хорошо помнят, что первыми В феврале 2010 года на Хабрахабре

В том же 2010 году некий DM, действующий под псевдонимом MuzzY, регистрирует домен JabberGames.Ru и создаёт

![[скриншот плагина]](https://habrastorage.org/getpro/habr/post_images/a6e/70d/cd6/a6e70dcd6a000aa20053b9cfb923c854.jpg)

В феврале нынешнего (2011) года Андрей Фоменко (вдохновлённый этими событиями давний любитель интерактивных текстовых игр) объявил в своём блоге о том, что и сам начал держать у себя дома на компьютере

Да ведь это тенденция, господа.

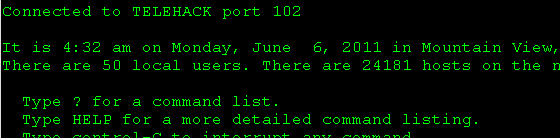

Интернет образца 1985-1990 гг (симулятор)

Хотите увидеть, каким был интернет (arpanet/usenet) до появления WWW и браузеров? Добро пожаловать на сайт Telehack — симулятор древней Сети, с поддержкой 25 тысяч виртуальных хостов и BBS-станций, которые были доступны в то время, с реальными файлами тех лет. Разумеется, сёрфинг по Сети осуществляется с помощью telnet: командой telnet telehack.com или через веб-интерфейс.

Кроме виртуальных хостов, в симуляторе есть и виртуальные пользователи, которых часто можно было тогда встретить в Сети. Команда FINGER host выводит список юзеров с каждого хоста.

Симулятор позволяет даже «взламывать» древние хосты, как это было четверть века назад. Инструкции см. в файле readme.

Эксплуатируем root-уязвимость в роутерах Asus

Но Asus выпустила исправленные прошивки. Теперь это всё в прошлом. Или нет? Хм… А как часто обыватели обновляют прошивки на своих роутерах?

Прошу под кат за подробностями, историей обнаружения, исследованиями, инструкциями и… эксплоитами.